20169305 2016-2017-2《网络攻击与防范》第三周学习总结

一、教材学习内容总结:

本章主要对攻守双方都适用的网络信息收集技术进行详细介绍,并给出监测和防范这些技术的最佳实践。主要学习内容有:网络踩点、网络扫描与探测、网络查点这三方面的详细介绍,网络踩点常用的技术手段;Web搜索与挖掘、DNS和IP查询、网络拓扑侦察;重点学习内容是网络扫描技术的四种类型:主机扫描、端口扫描、操作系统/网络服务识别、漏洞扫描,主机扫描可发现目标网络中的活跃系统并确定值得继续侦察的潜在目标,端口扫描可找出目标系统上处于监听状态的网络服务等,主要是nmap一些指令的操作和使用,网络差点的基础技术方法:旗标抓取和网络服务查点,可以让攻击者更具针对性的获取一些有价值的攻击信息,以及针对以上三方面的防范措施。

第三章课后作业:

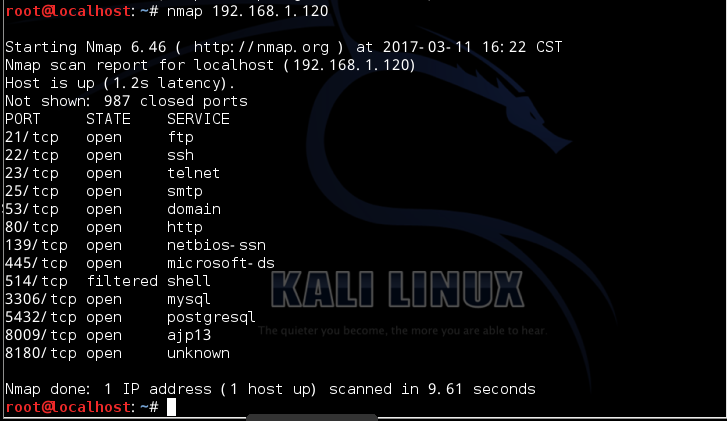

1、靶机的IP为:192.168.1.120,使用nmap扫描得到如下结果:

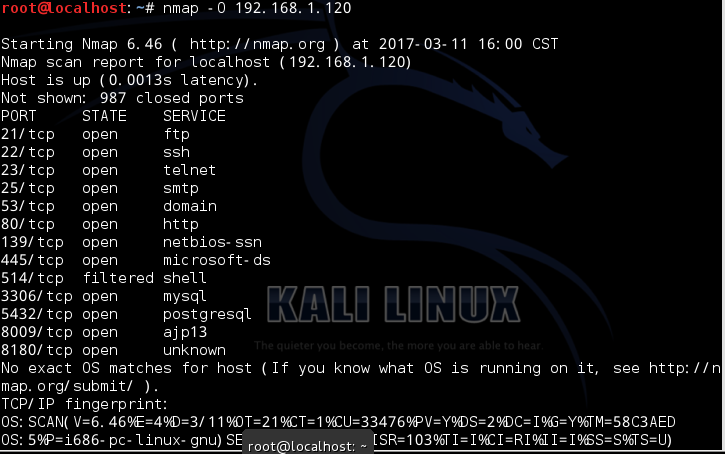

使用nmap -O扫描其环境配置得到如下结果,这个过程相对较缓慢:

然后对自己的PC进行nmap扫描,结果就不在这里进行展示。

2、Nessus的扫描(在下一模块描述)

二、教材学习中的问题和解决过程:

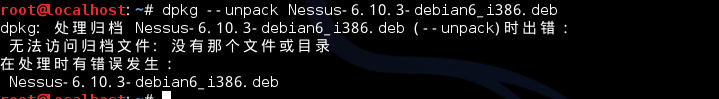

Nessus的安装:按照课本的内容需要进行Nessus的安装,在windows下载完成后通过U盘导入kali Linux系统中,在进行第一步操作时遇到如下问题:

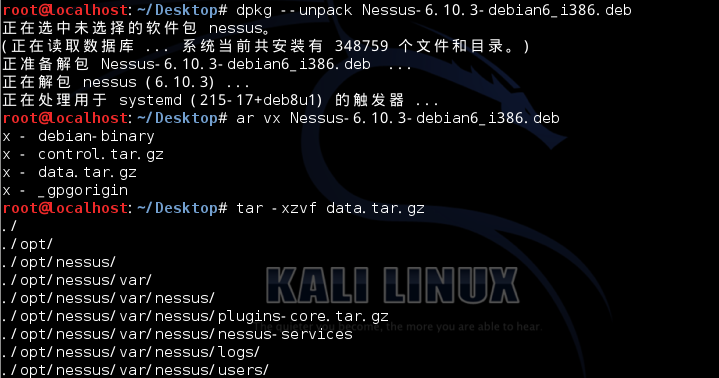

尝试一段时间发现是因为文件路径不匹配,修改路径后得到如下结果:

总感觉在进行VPN的更新之后,系统总是存在一定的问题,Nessus进行查看时也提示在监视5031端口,但就是打不开,目前还在继续调试中,再不行的话就换回原来的系统。

三、视频学习中的问题和解决过程:

1、nmap的学习:

自定义端口扫描:-p设置将要扫描的端口号 格式:nmap -p(range)+目标IP;

扫描指定的端口:nmap -p(port1,port2,...)+目标IP;

对目标进行ping扫描(测试是否在线):nmap -sP +目标IP;

使用nmap进行路由跟踪:nmap --traceroute+目标IP;

扫描C段主机在线情况:nmap -sP+目标IP./cidr;

操作系统的探测:nmap -O+目标IP;

万能开关扫描:nmap -A+目标IP (端口扫描、操作系统扫描、脚本扫描、路由跟踪服务探测)

2、openVAS的安装:

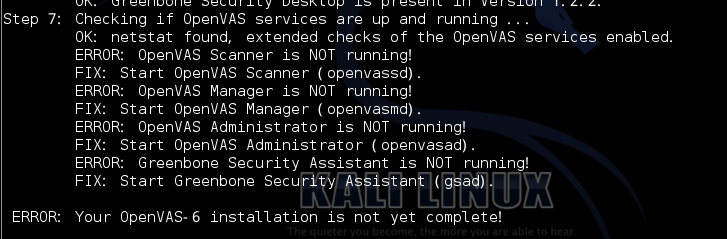

首先使用命令行openvas-check-setup进行安装状况的检查,主要问题出现在如下部分:

按照视频内容的教程(在这里不得不说,经过一步步操作发现的视频教程的内容和实际差别太大,对整个安装过程操作几乎不起作用)以及Step7中的ERROR对其进行修改,执行对应的指令openvassd、openvasmd,openvassd和gsad,完成对应的错误订正,结果如下:

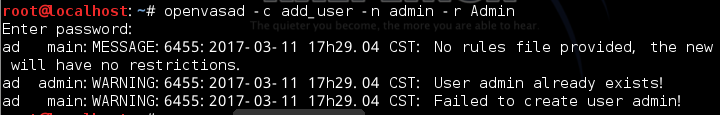

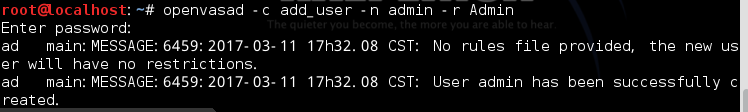

在对其进行openvasad添加用户后发现如下问题:

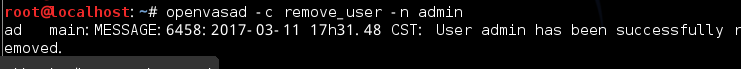

此用户已经存在,刚开始我认为可以重新创立一个新的用户,但是问题如下:

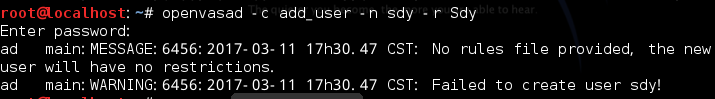

然后发现依旧是Failed to creat,此时接近崩溃状态,然后使用了openvasad -help对其进行查看:

发现可以要删除之前的账户才重新建立新的用户,结果如下:

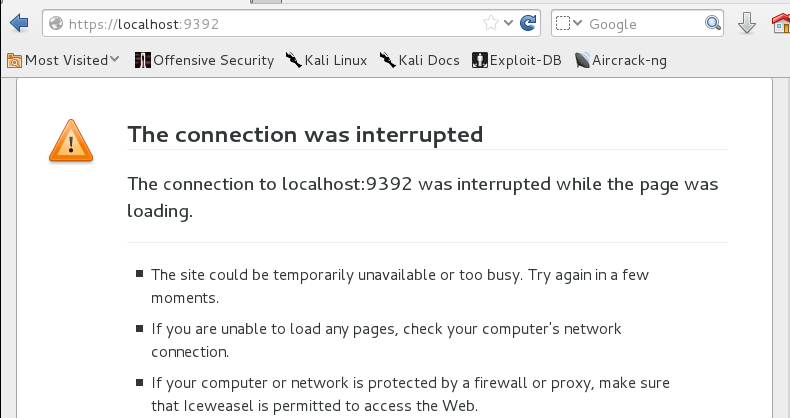

在默认已经打开服务,输入如下命令行:gsad --listen=0.0.0.0 --port=9392 --slisten=127.0.0.1 --aport=9393 --mlisten=127.0.0.1 --mport=9390 --http-only,进而访问https://localhost:9392/产生如下界面:

按照上面的英文提示,在关闭和其相关的所有进程从新开始openVAS的安装问题依旧存在。刚开始做的时候登录进去一次,由于没有原来账户的密码不知道,在退出后就没进去过,总是提示上述错误,而且重新操作,在step7处的错误一直没有消除,其他的都可以消除。

四、学习计划和进度

1、本学期学习计划

完成网络攻防课程的学习,动手实践相关内容

2、本周完成内容

课本第三两章内容的学习,学习了视频6-10的内容

浙公网安备 33010602011771号

浙公网安备 33010602011771号