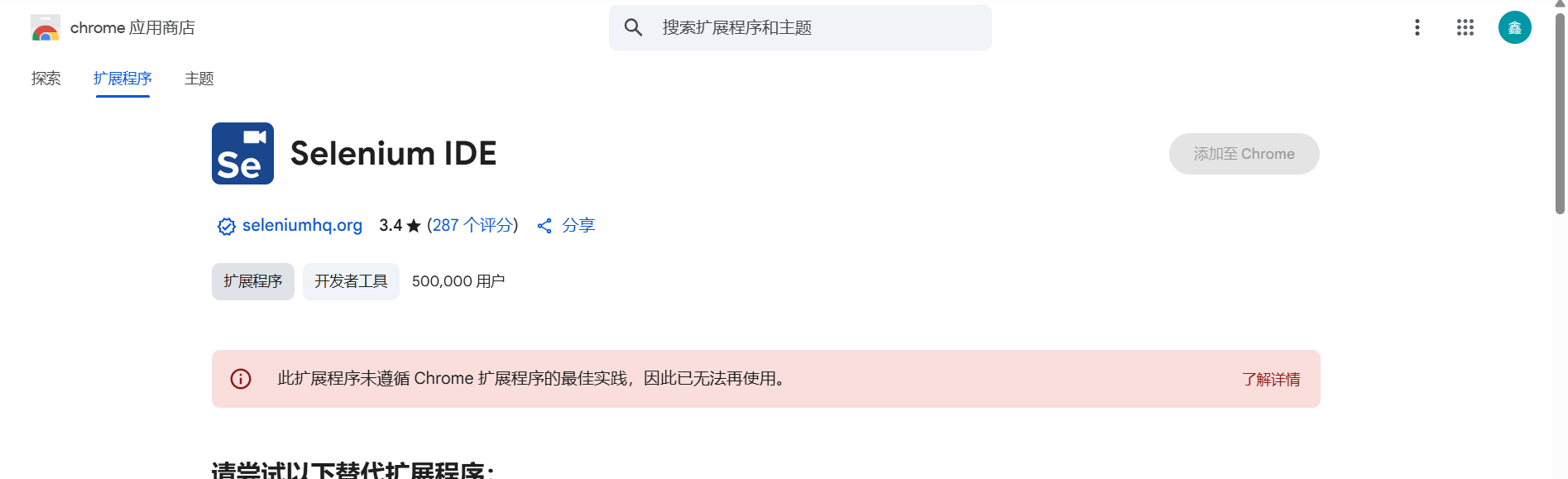

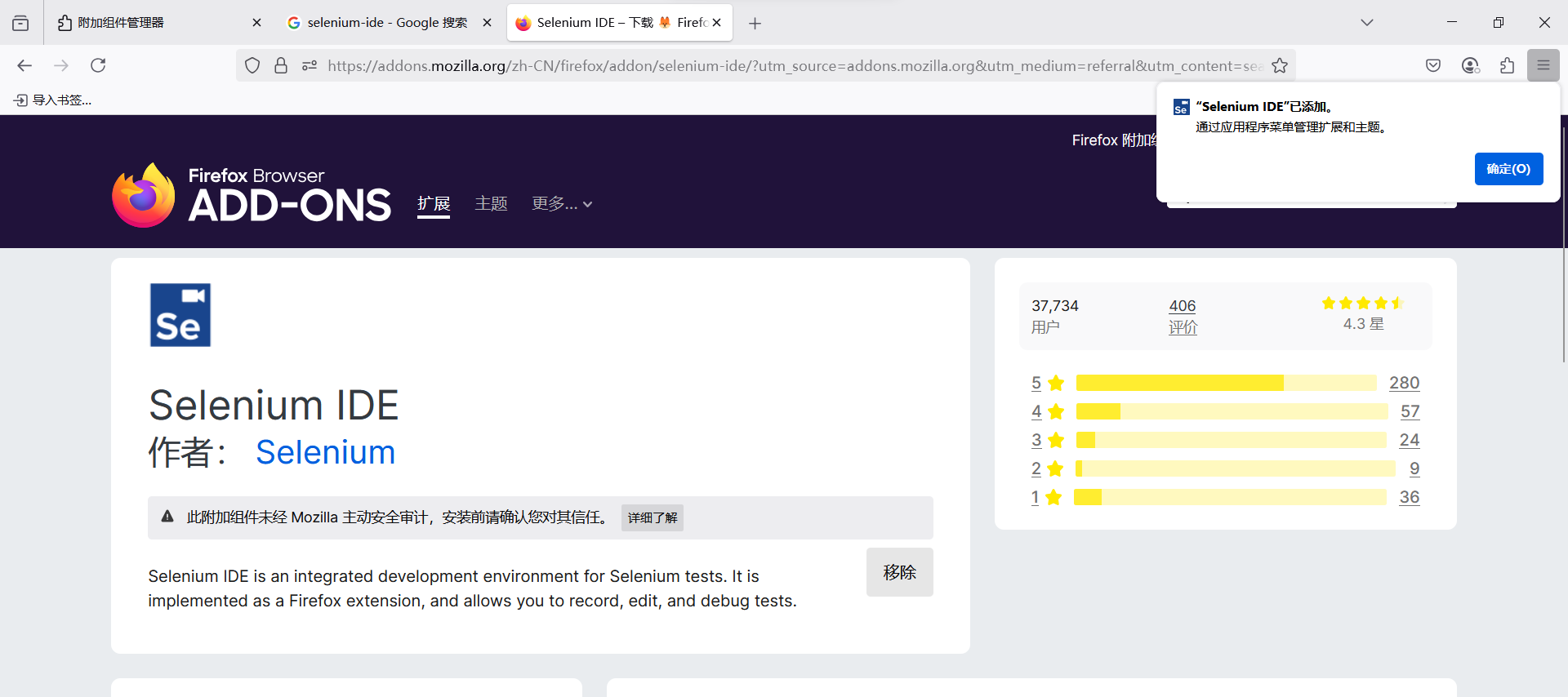

这个插件只能再火狐浏览器下载

![]()

![]()

务一:录制并回放GitHub搜索操作

目标:录制“搜索任务一:录制并回放GitHub搜索操作

目标:录制“搜索GitHub仓库”的操作,并自动回放。

l 步骤1:启动Selenium IDE并创建项目

1. 点击Firefox右上角红色“S”图标 → 点击 “Create New Project”。

2. 输入项目名称(例如 GitHubSearch),在 “Base URL” 输入https://github.com。

3. 点击 “Start Recording” 开始录制。

l 步骤2:录制搜索操作

1. Firefox自动打开GitHub首页,在搜索框输入 Selenium,按回车键搜索。

2. 页面跳转至搜索结果页后,返回Selenium IDE界面,点击 “Stop Recording”。

注意:操作时不要关闭Selenium IDE窗口。

l 步骤3:回放脚本

- 点击Selenium IDE中的 “Run current test” 按钮(绿色三角形图标)。

2. 观察浏览器是否自动执行搜索操作,并检查日志区是否显示 “Passed”(绿色标记)。

失败排查:

- 如果回放失败,检查搜索框的name属性是否为q(右键搜索框 → 检查元素 → 查看name值)

成功截图:

错误解决如下

3.click on id=copilot-dashboard-entrypoint-textarea Failed: 13:57:24 call to eval() blocked by CSP

这个报错信息包含两个不同的问题,下面为你逐一分析:

此错误通常意味着代码尝试点击一个 id 为 copilot - dashboard - entrypoint - textarea 的元素,但操作失败了。可能的原因如下:

- 元素未加载:在尝试点击元素时,该元素可能还未在页面上完全加载。

- 元素不存在:页面中或许根本没有

id 为 copilot - dashboard - entrypoint - textarea 的元素。

- 元素被隐藏或不可交互:元素可能处于隐藏状态,或者由于 CSS 样式的缘故无法进行交互。

call to eval() blocked by CSP 表明页面的内容安全策略(CSP)阻止了对 eval() 函数的调用。内容安全策略是一种额外的安全层,可帮助检测并减轻某些类型的攻击,像跨站脚本(XSS)和数据注入攻击等。若 CSP 配置中没有允许使用 eval(),那么对 eval() 的调用就会被阻止。

- 确保元素已加载:可使用等待机制,等元素加载完成后再尝试点击。

- 检查元素是否存在:在点击前先确认元素是否存在于页面中。

- 检查元素的可交互性:确保元素没有被隐藏或设置为不可交互。

- 修改 CSP 配置:若你有权限修改页面的 CSP 配置,可以添加

unsafe - eval 指令来允许使用 eval()。不过要注意,这样做会降低页面的安全性。

- 避免使用

eval():尽量用更安全的方法替代 eval(),例如使用 JSON.parse() 来解析 JSON 数据。

如果你能提供更多的代码上下文,我可以给出更精准的解决方案。

内容安全策略(CSP)是一种用于增强网站安全性的机制,不过默认情况下它会阻止 eval() 这类不安全的操作。若要允许使用 eval(),你得在 CSP 配置里添加 unsafe-eval 指令。以下是在不同场景下配置 CSP 以允许 eval() 的方法:

如果你可以控制服务器端代码,那么可以在 HTTP 响应头里设置 CSP。下面是不同后端语言的示例:

from flask import Flask

app = Flask(__name__)

@app.after_request

def add_csp_header(response):

response.headers['Content-Security-Policy'] = "script-src 'self' 'unsafe-eval';"

return response

@app.route('/')

def index():

return 'Hello, World!'

if __name__ == '__main__':

app.run(debug=True)

const express = require('express');

const app = express();

app.use((req, res, next) => {

res.setHeader('Content-Security-Policy', "script-src 'self' 'unsafe-eval';");

next();

});

app.get('/', (req, res) => {

res.send('Hello, World!');

});

const port = 3000;

app.listen(port, () => {

console.log(`Server running on port ${port}`);

});

如果你无法控制服务器端的响应头,也能在 HTML 文件里使用 <meta> 标签来设置 CSP。

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta http-equiv="Content-Security-Policy" content="script-src 'self' 'unsafe-eval';">

<title>Document</title>

</head>

<body>

<h1>Hello, World!</h1>

<script>

const code = "console.log('This is an eval example')";

eval(code);

</script>

</body>

</html>

- 安全风险:

unsafe-eval 会让页面面临跨站脚本攻击(XSS)的风险,因为它允许执行任意 JavaScript 代码。所以,只有在确实需要使用 eval() 时才配置该指令。

- 其他指令:上述示例仅设置了

script-src 指令。在实际应用中,你可能还需要配置其他指令,如 default-src、style-src 等,以满足页面的安全需求。

怎样在浏览器的Content-Security-Policy中添加"unsafe-eval"指令?

配置CSP时还可以添加哪些指令?

除了eval(),还有哪些操作可能会被CSP阻止?

浙公网安备 33010602011771号

浙公网安备 33010602011771号