网工复习(四)

6. 网络安全

6.1 网络安全基础

网络安全威胁:窃听、假冒、流量分析、数据完整性破坏、

恶意软件(勒索软件应对方式:打补丁、封高危端口、定期备份重要文件、安装安全软件、安全工具进行数据恢复、及时断网)

重放攻击(重复发送报文(应对方法:加时间戳、随机数))

分布式拒绝服务DDoS(海量请求导致无法提供服务,SYN-Flood、 HTTP-Flood/CC)

web攻击(跨站脚本(XSS)攻击、SQL注入攻击、跨站域请求伪造(CSRF)攻击、WebShell攻击以及利用软件漏洞进行的攻击)

APT攻击:APT攻击是多种常见网络攻击手段/技术的组合,通过间接迂回方式,渗透进组织内部系统潜伏起来,持续不断地收集攻击目标相关的各种信息,其潜伏和收集信息时间可能会长达数年,当条件成熟时,伺机而动,达到攻击目的。这类攻击一般是有组织有预谋的,攻击目标一般为国家和政府部门的核心信息系统,一旦对这些系统造成破坏,对国家安全、社会秩序、经济活动会造成非常大的影响。

APT防范:1、管理 定期漏洞扫描、安全巡检 2、技术 多设备联动

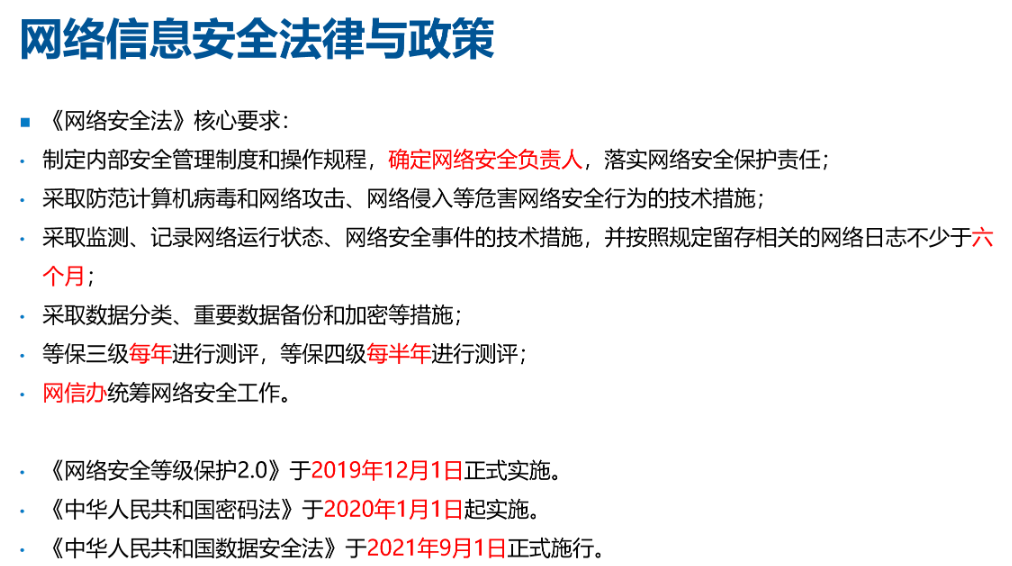

2017年6月1日正式实施的 《中华人民共和国网络安全法》第二十一条规定,国家实行网络安全等级保护制度,明确网络安全等级保护制度的法律地位。

等保2.0在2019年12月1日正式实施

等保一共有5级。

第一级安全保护能力:在自身遭到损害后,能够恢复部分功能。

第二级安全保护能力:在自身遭到损害后,能够在一段时间内恢复部分功能。

第三级安全保护能力:在自身遭到损害后,能够较快恢复绝大部分功能。

第四级安全保护能力:在自身遭到损害后,能够迅速恢复所有功能。

例题:

6.2 信息加密技术

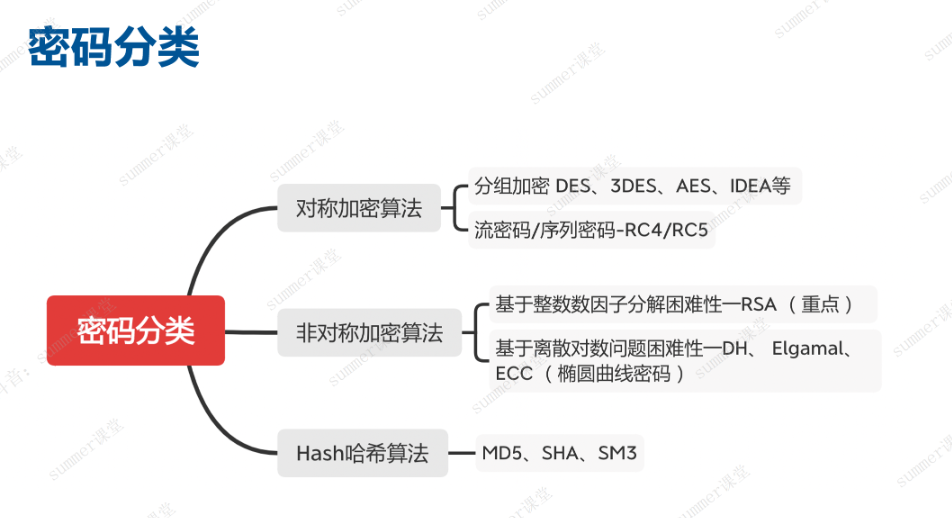

密码体制的安全性不依赖于算法的保密,而仅仅依赖于密钥的保密。

加密技术:替换加密、换位加密、一次性填充

哈希函数特性:不可逆性(单向)、无碰撞性、雪崩效应。

哈希加密应用:文件完整性校验,账号密码存储、用户身份认证

PGP不是一种完全的非对称加密体系,它是个混合加密算法,它是由对称加密算法(IDEA)、非对称加密算法(RSA)、单向散列算法(MD5)组成,其中MD5验证报文完整性。

6.3 数字签名、数字证书、CA

数字证书:用权威机构CA背书,防伪:CA的签名

PKI组成部分:用户/终端实体、注册机构RA、证书颁发机构CA、证书发布系统、CRL库。

RA:受理用户申请证书;对用户进行资格审查。

CA:负责给用户颁发、管理、撤销证书。

数字证书包含此证书持有者的公钥,通过CA的公钥验证证书合法性,通过发送者的公钥验证消息的真实性。

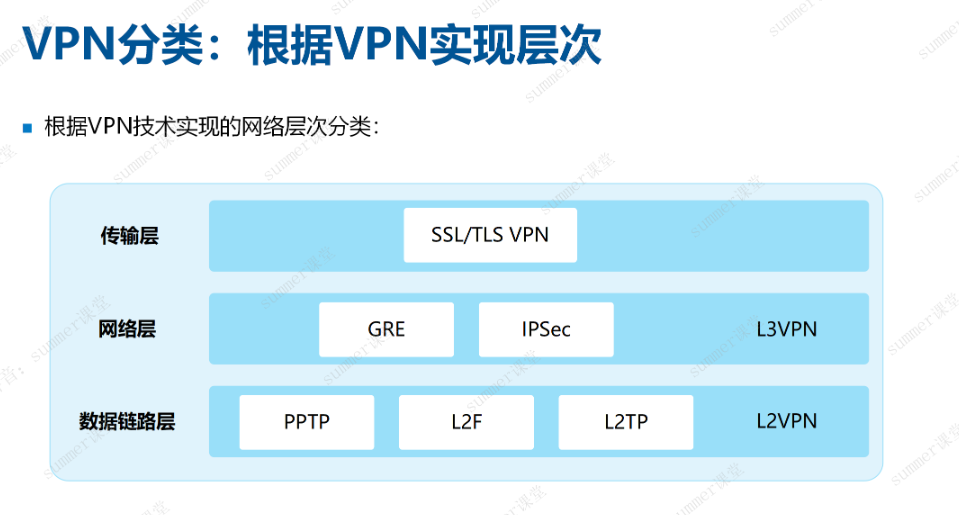

6.4 虚拟专用网(VPN)

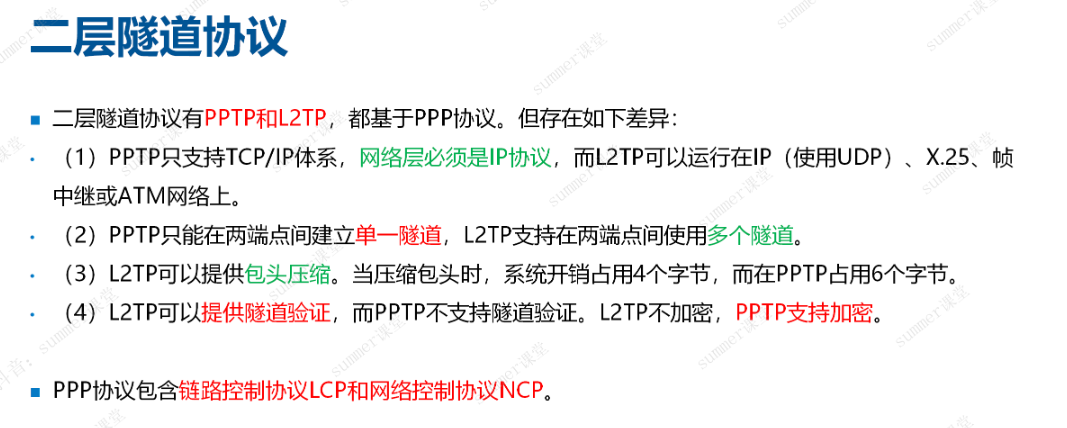

实现vpn的关键技术:隧道技术、加解密技术、密钥管理技术、身份认证技术

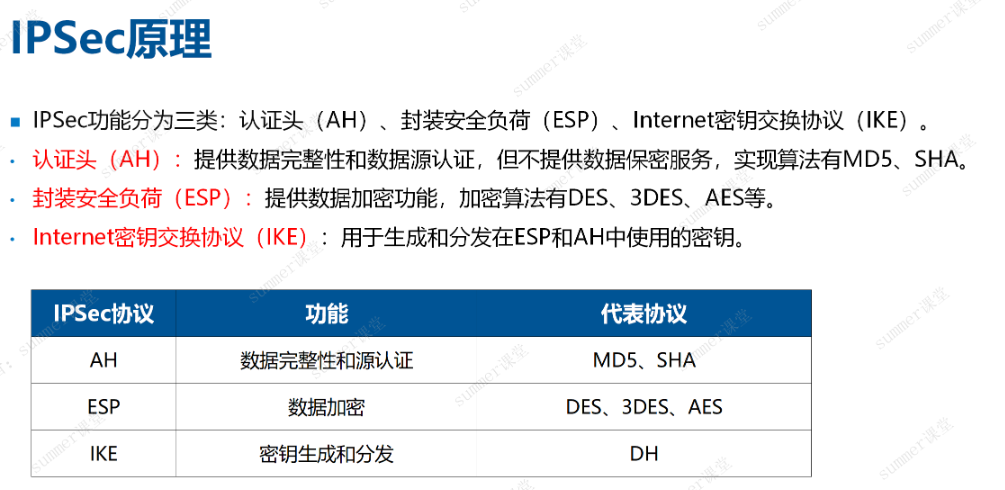

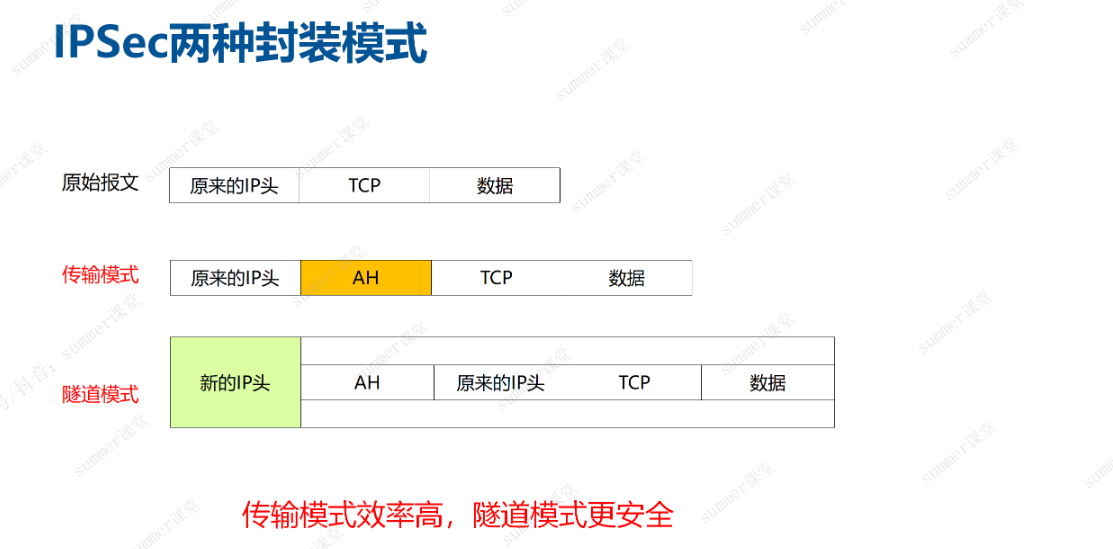

IPsec

IPsec:是一组协议;用于增强IP网络安全性;提供安全服务包括 数据完整性、认证、保密性、应用透明安全性。

IPSeC (安全联盟)SA 由一个三元组来唯一标识,这个三元组包括安全参数索引SPI(Security

Parameter Index)、目的IP地址和使用的安全协议号(AH或ESP)。

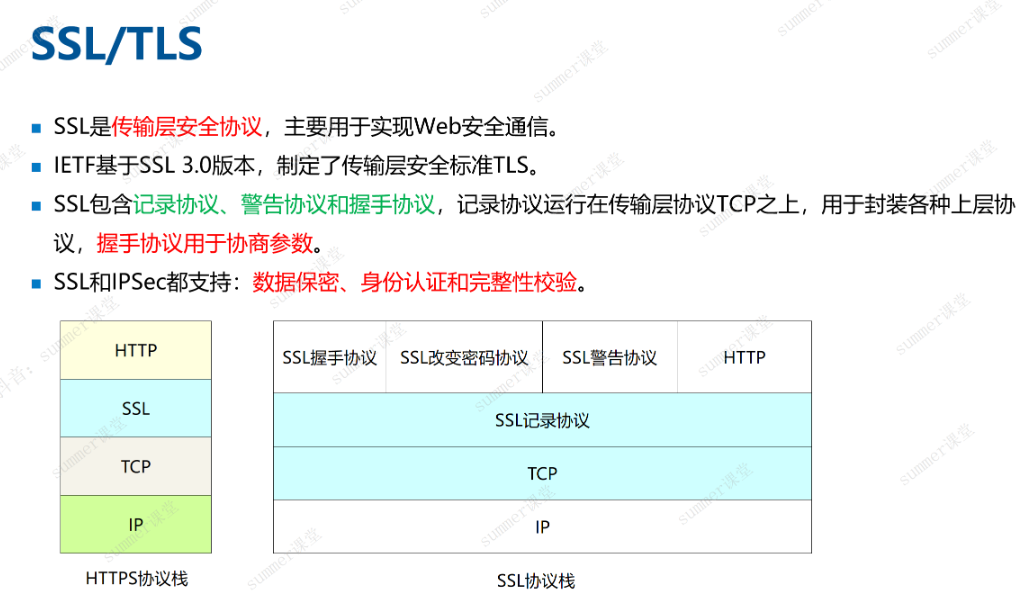

6.5 应用层安全协议

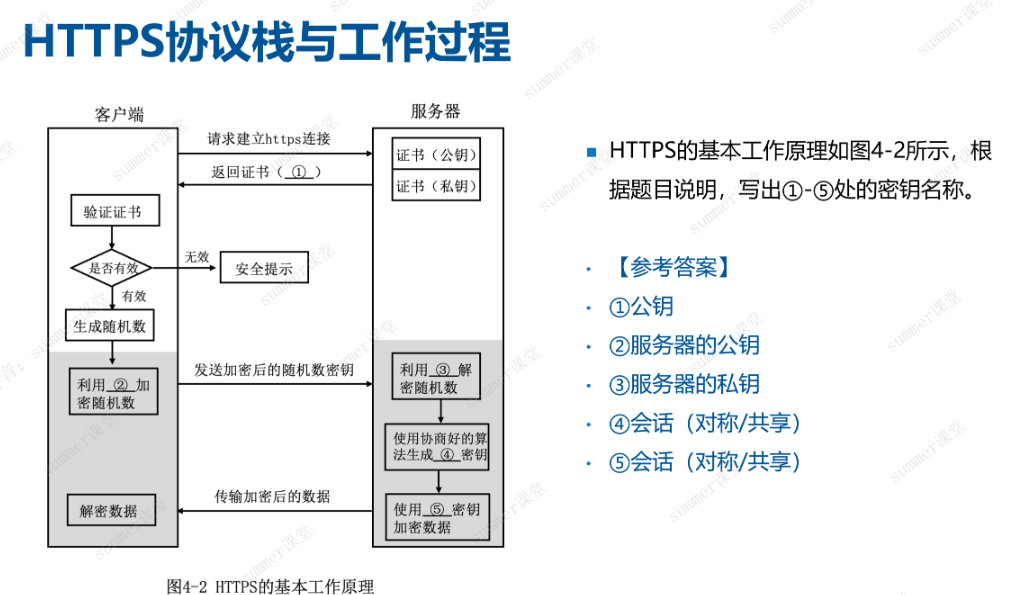

HTTPS默认端口是443,HTTP默认端口80

S-HTTP是安全的超文本传输协议(Security HTTP),本质还是HTTP,基本语法与HTTP一样,只是

报文头有所区别,进行了数据加密。

非对称加密用来交换会话密钥,对称加密用来加密数据。

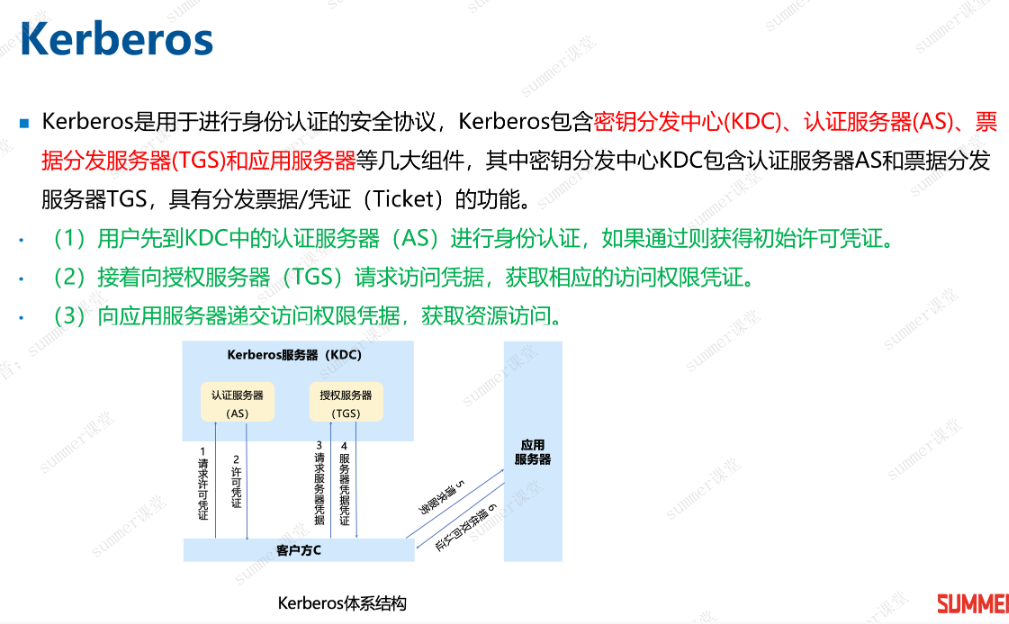

KDC中,用户和认证服务器是有长期共享密钥的

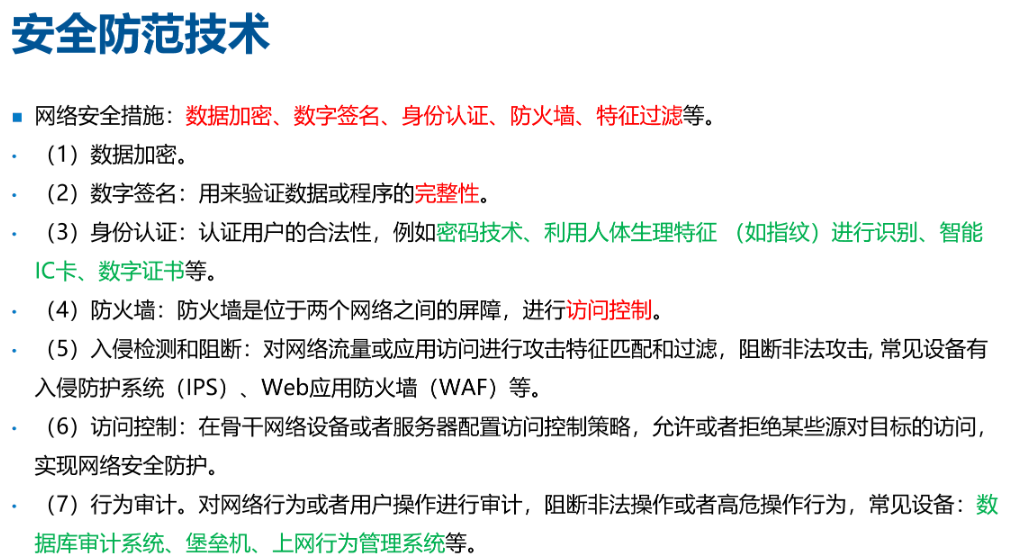

6.5 防火墙、入侵检测IDS、入侵防御IPS

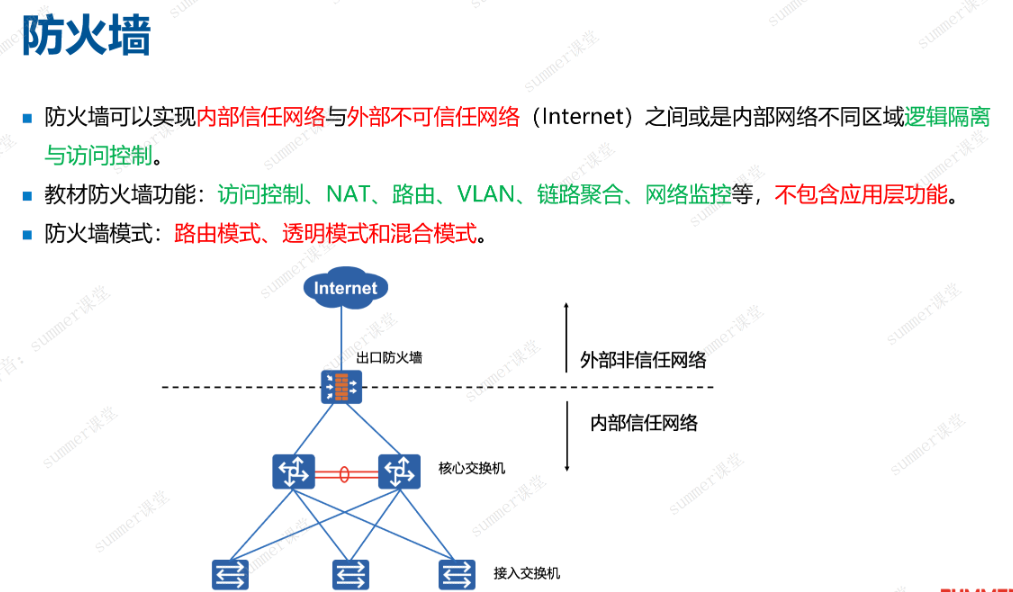

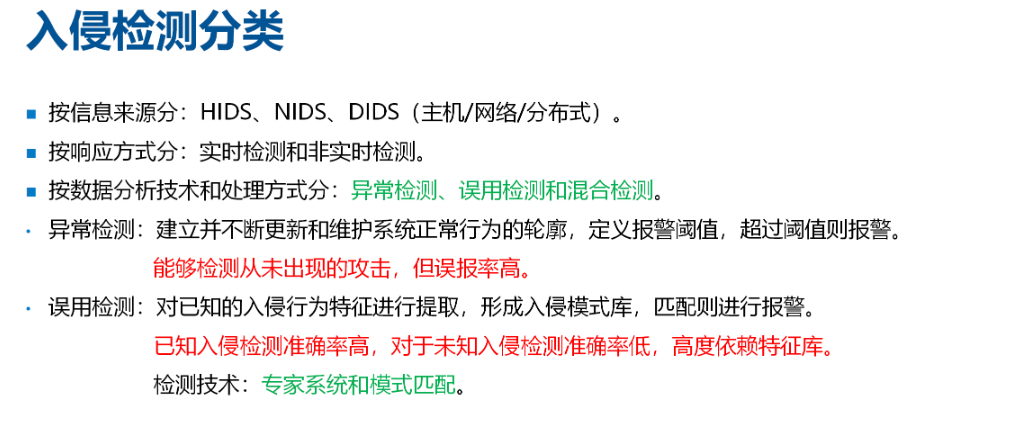

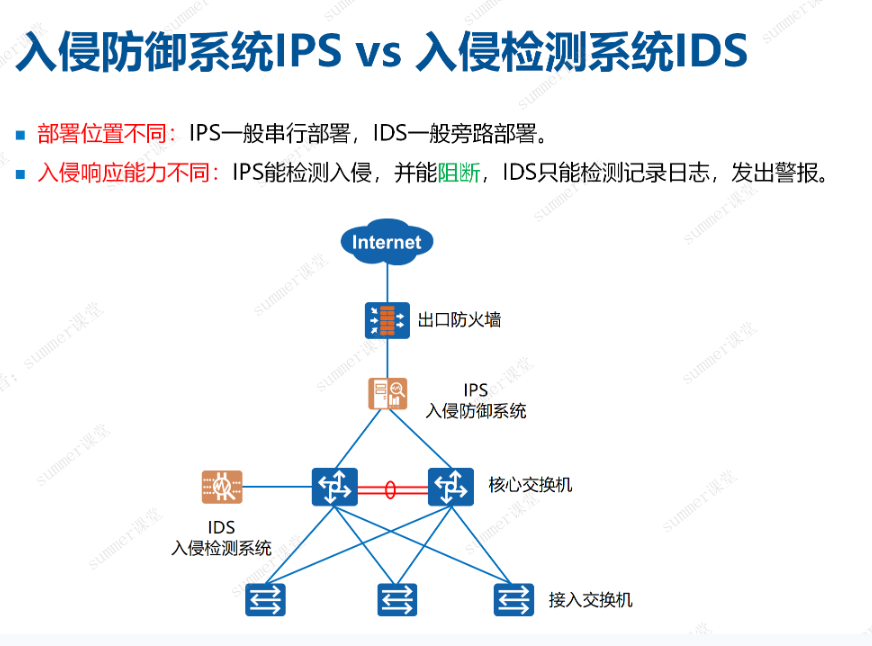

IDS只能检测,旁路部署,不影响性能。

入侵检测系统IDS数据源:

- 操作系统审计记录,操作系统日志。

- 网络数据:核心交换机端口镜像,服务器接入交换机端口镜像。

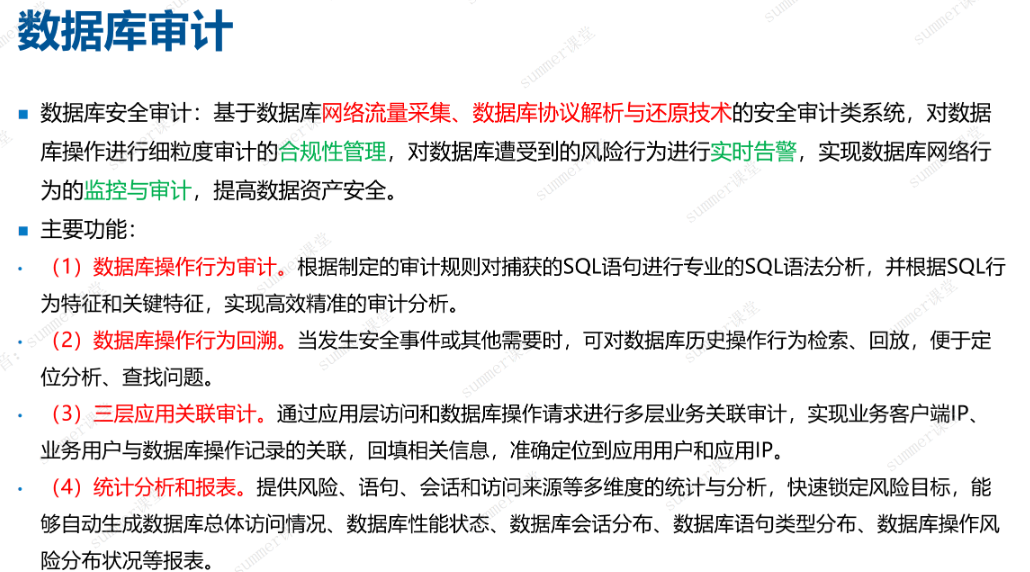

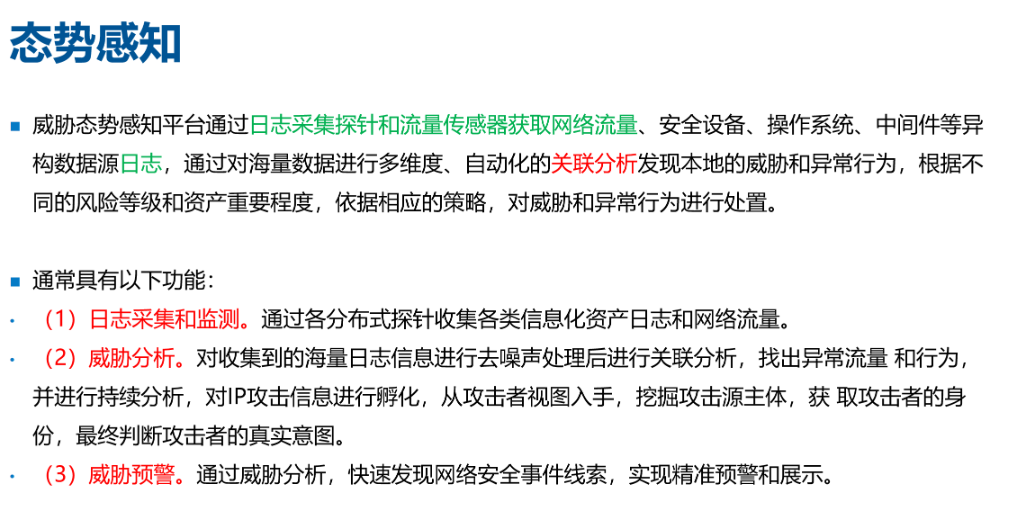

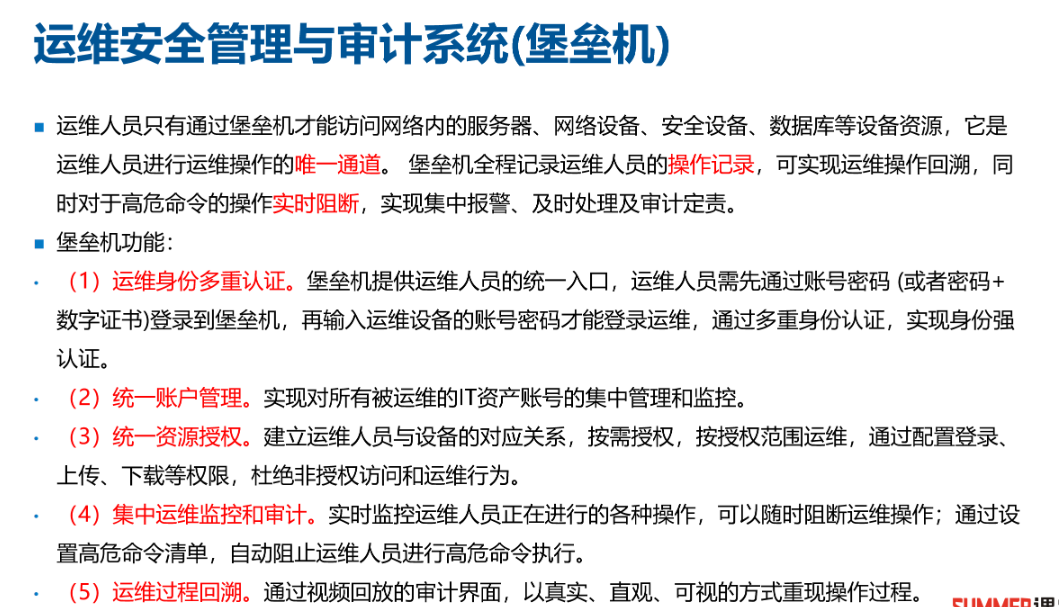

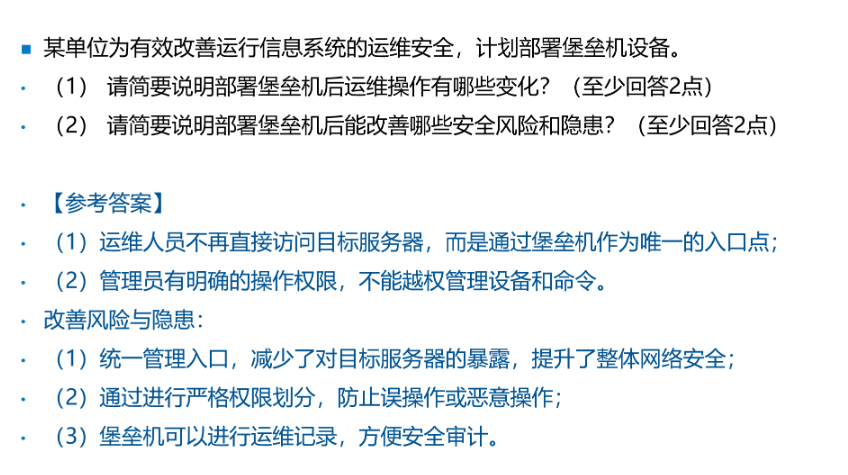

6.6 网络安全防护设备

作者:aa_islet

出处:https://www.cnblogs.com/aaislet/p/18849755

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号