20192403赵秋涵 2021-2022-2 《网络与系统攻防技术》实验五实验报告

20192403赵秋涵 2021-2022-2 《网络与系统攻防技术》实验五实验报告

1. 实验内容

借助网站和系统自带功能获取定位信息

借助nessus和nmap软件获取IP漏洞

借助互联网关键字查询进行信息搜集

2. 实验过程

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息

本次选用 baidu.com 进行查询

-

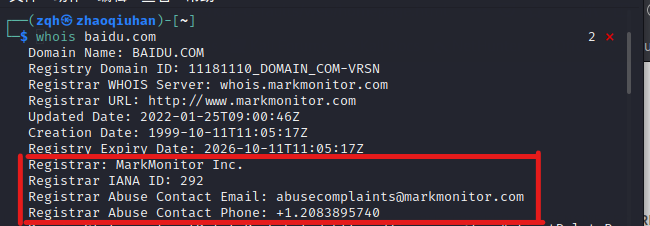

DNS注册人及联系方式

虚拟机中输入whois baidu.com查询

![]()

-

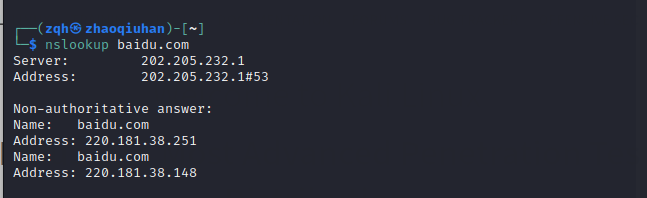

该域名对应IP地址

虚拟机中输入nslookup baidu.com查询

![]()

-

IP地址注册人及联系方式

虚拟机中输入whois 202.205.232.1查询IP的地址信息

![]()

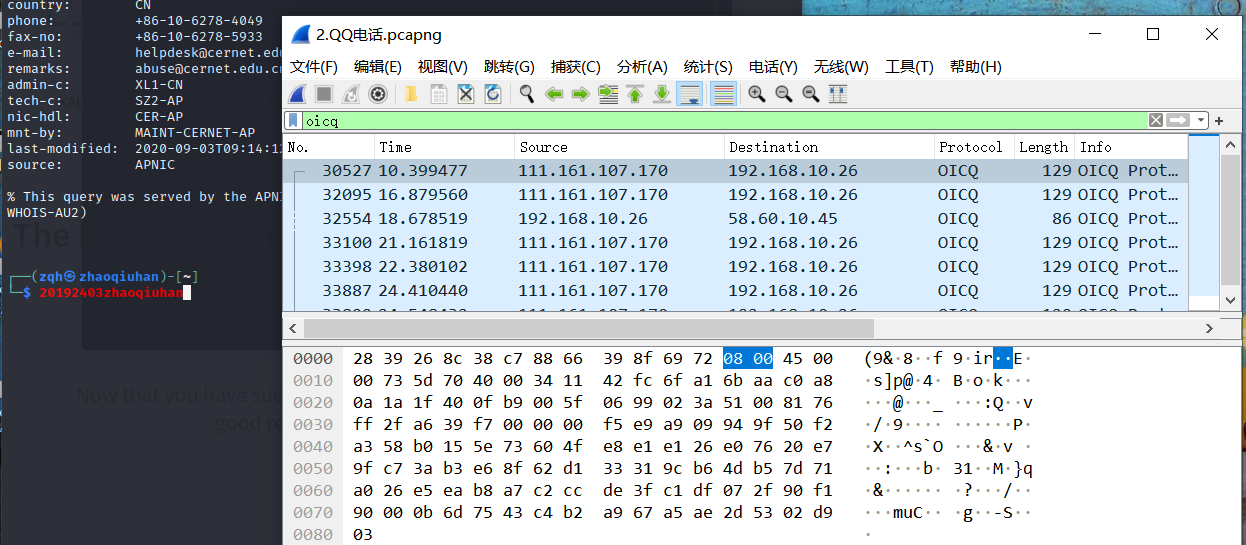

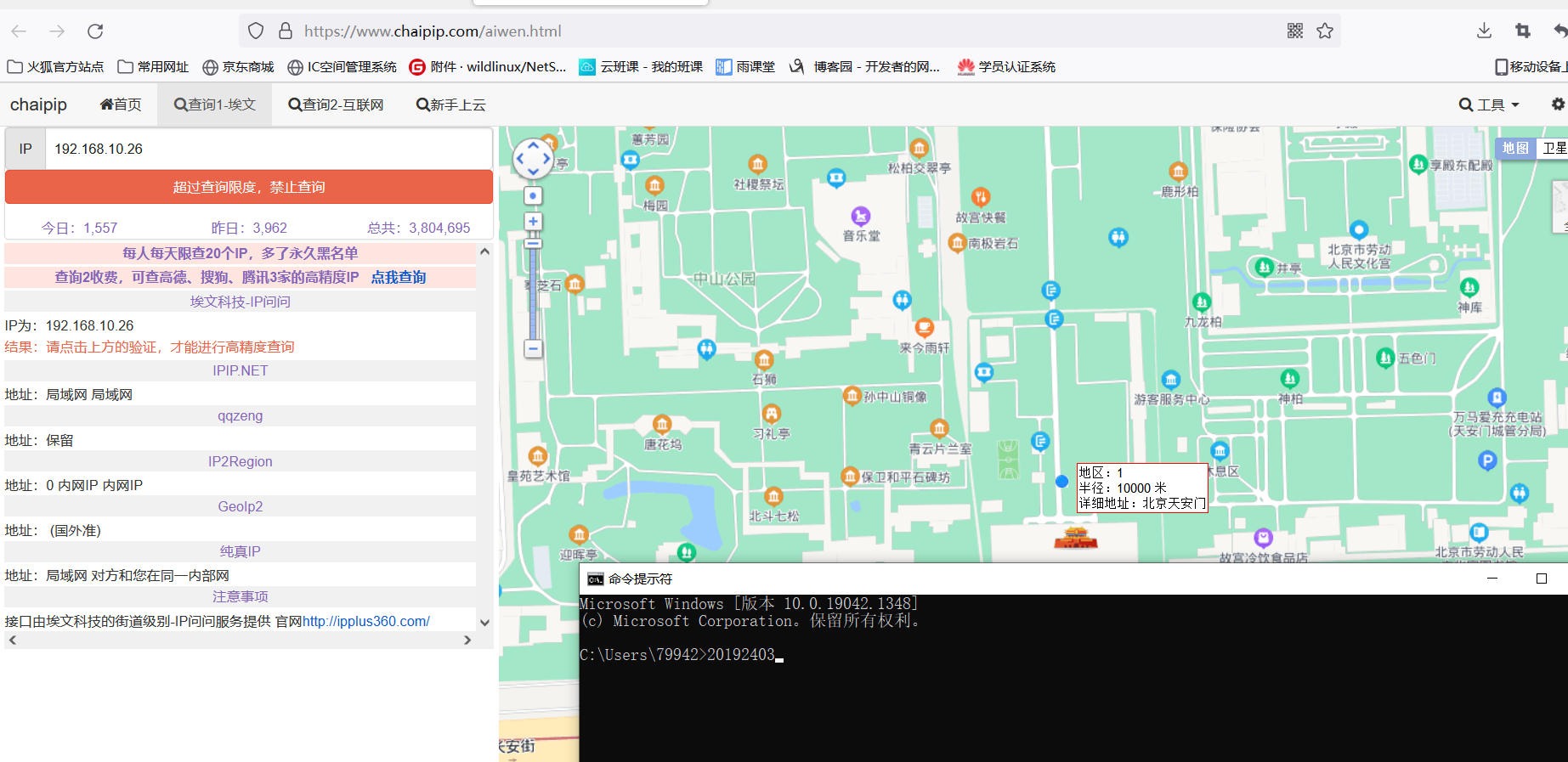

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

给好友打QQ电话并用wireshark抓包

把好友的IP用在线工具定位了一下

定位到了故宫天安门,不是很准确,但确实定位到了北京

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

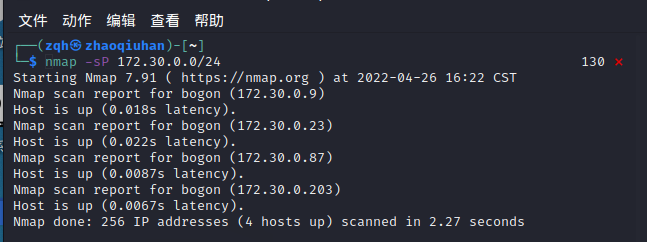

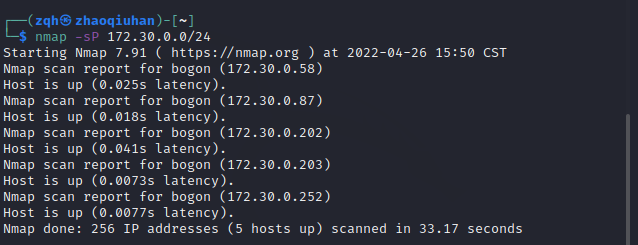

- 查询靶机IP地址是否活跃

先查看自己的主机IP所在的网段是172.30.0.0/16

输入命令nmap -sP 172.30.0.0/24查看这一网段下活跃的主机

-sP : Nmap仅ping扫描,打印对扫描做出响应的主机

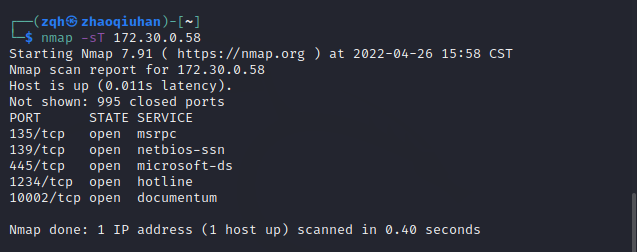

- 靶机开放了哪些TCP和UDP端口

选取活跃的172.30.0.58作靶机进行扫描

输入命令nmap -sT 172.30.0.58查看TCP端口

![]()

输入命令 sudo nmap -sU 172.30.0.9查看UDP端口

-sU命令需要root权限

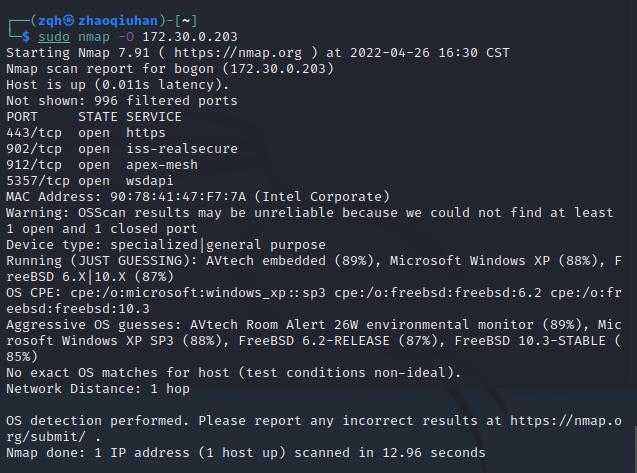

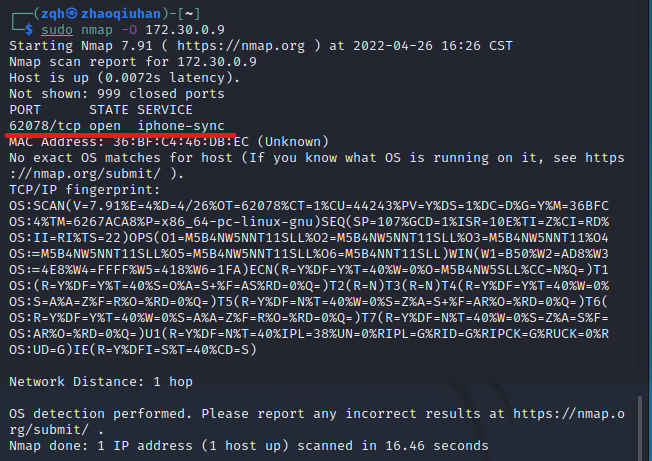

- 靶机安装了什么操作系统,版本是多少

输入命令nmap -O 172.30.0.9查看操作系统的版本

-O:扫描目标主机的操作系统

扫了一个发现是个移动设备IPhone

再扫一个,软件并不能推断出是个什么系统,只能大概推测是XP,估计是个虚拟机

- 靶机上安装了哪些服务

输入命令nmap -sV 172.30.0.9查看

接连好几个都是端口拒绝 终于扫出来一个Linux的

![]()

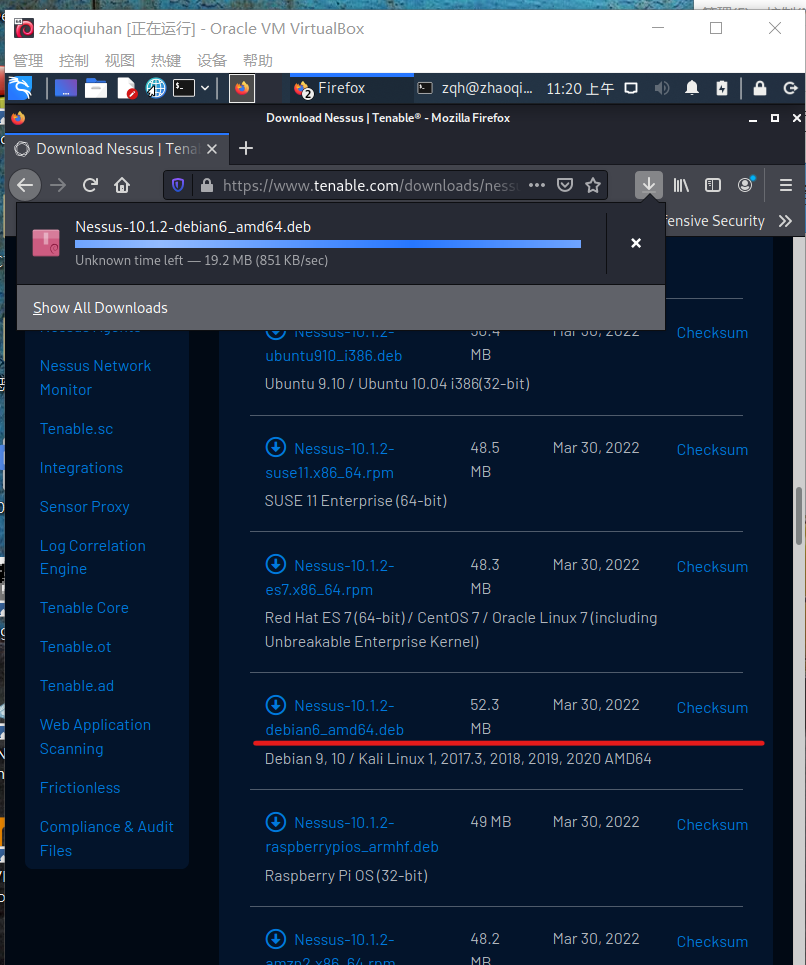

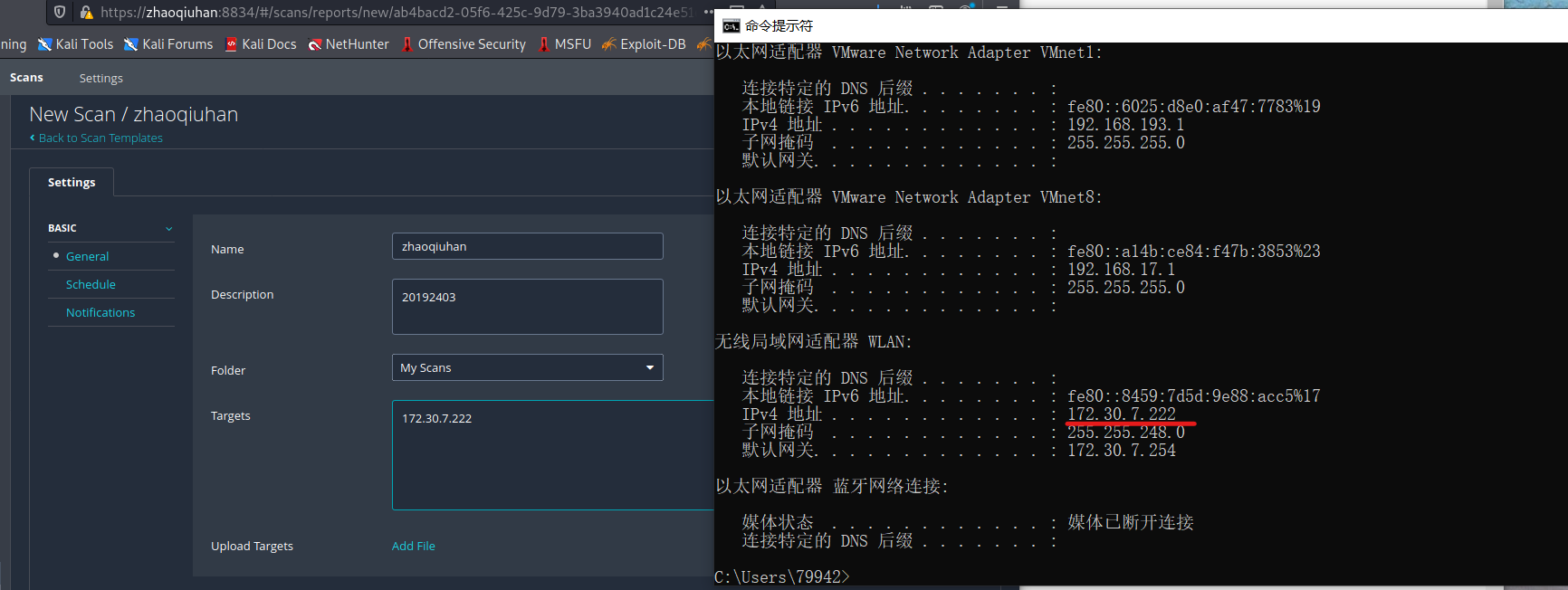

2.4 使用Nessus开源软件对靶机环境进行扫描

在kali上打开Nessus官网https://www.tenable.com/downloads/nessus?loginAttempted=true下载安装包

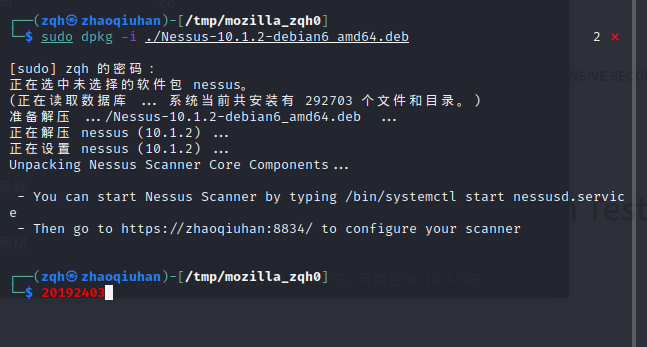

在文件夹打开终端,输入命令sudo dpkg -i ./Nessus-10.1.2-debian6_amd64.deb安装软件

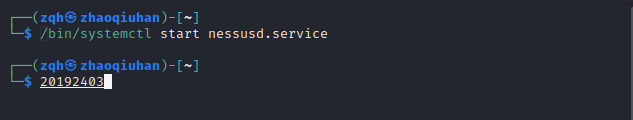

输入/bin/systemctl start nessusd.service开启服务

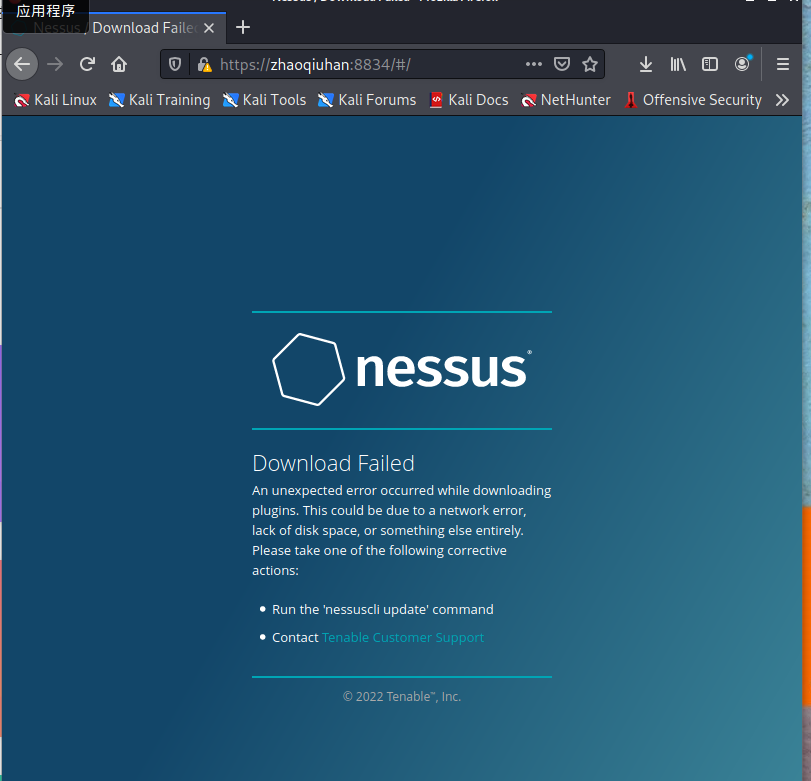

访问安装提示中的网址https://zhaoqiuhan:8834,选择第一个选项根据提示要输入邮箱,注册一个账号之类的东西,之后才可以安装插件

安装完成后要再登录才能用

用Nessus去扫描自己的主机

IP:172.20.7.222

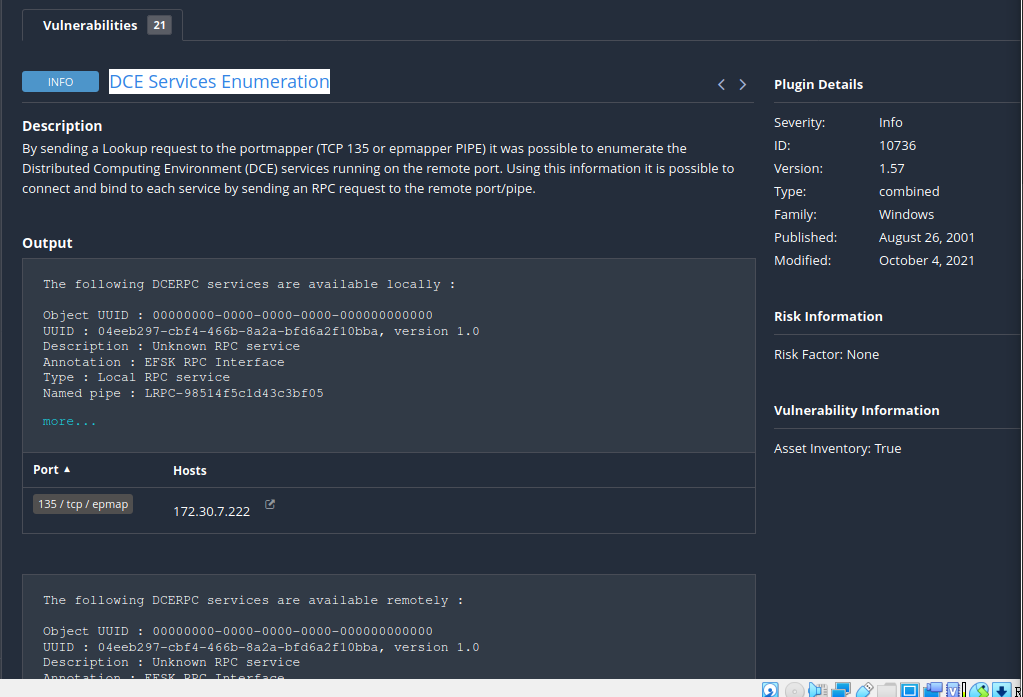

- 靶机上开放了哪些端口

![]()

Nessus SYN scanner可以查看SYN扫描出的开放端口

DCE Services Enumeration可以查看能远程控制的端口

开放端口:135、139、445、902、912、49664、49665、49666、49667、49668、49670、49671

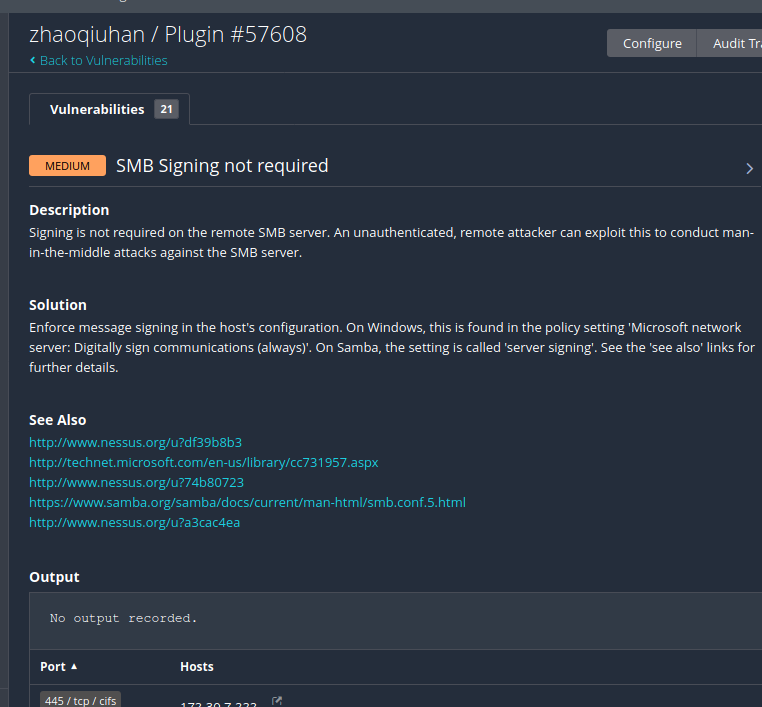

- 靶机各个端口上网络服务存在哪些安全漏洞

扫描发现主机只存在一个中风险漏洞,安全性还是比较高的

查看漏洞发现这是一个位于445 TCP端口的中间人攻击漏洞:

SMB(Server Message Block)是一被用于Web客户端与服务器之间信息沟通的协议

主机上这个漏洞是沟通双方不会索要SMB连接时的签名,给了攻击者中间冒充的可乘之机

网站给出的解决方法是在电脑的安全策略——>网络服务中选择“始终需要数字签名”

- 你认为如何攻陷靶机环境,以获得系统访问权

根据查出的漏洞,可以利用中间人攻击获取远程连接,进一步控制主机

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

- 直接在网站搜索自己的名字

![]()

发现除了博客园首页没有其他和自己有关的信息

2. 搜自己的手机号和身份证号

手机号可以显示属地信息

身份证号可以解析出原本号码自带的出生日期、性别和首次签发地

3. 使用Google hack搜集技能完成搜索

因为电脑不能使用Google浏览器,所以改换在手机上

搜到了很多自己的博客 和一个不是自己的ins账号

3. 问题及解决方案

1.UDP端口扫了半天没扫出来,怀疑是不是主机关闭了,确认了一下发现果真

所以换了一个IP继续扫

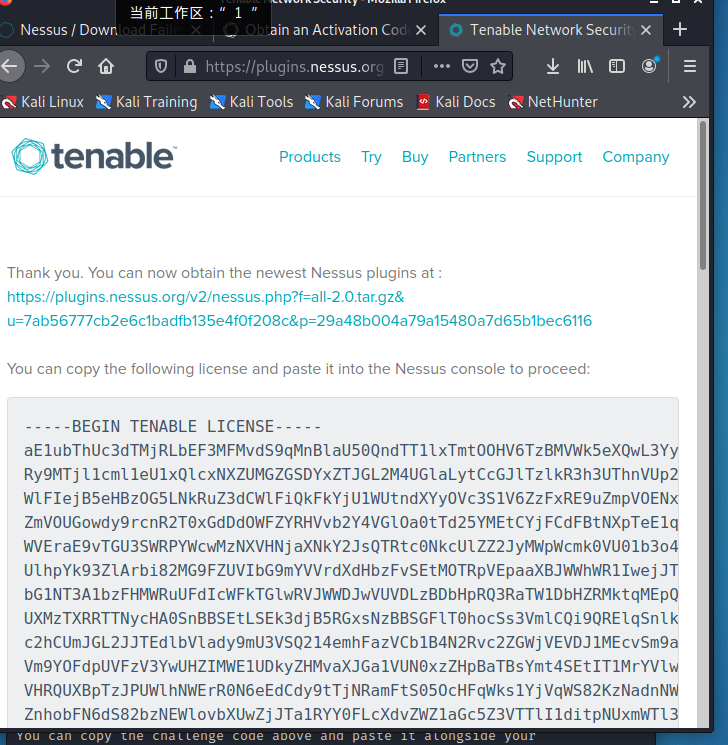

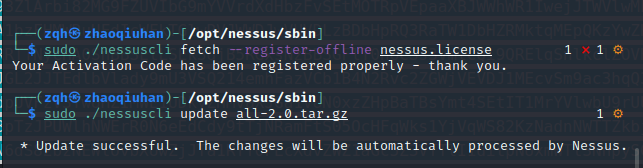

2.Nessus插件在网站上下载更新失败

根据方法二离线下载

官网自带教程

把两个下载好的文件挪到/opt/nessus/sbin目录下

离线证书认证sudo ./nessuscli fetch --register-offline nessus.license

解压缩并更新sudo ./nessuscli update all-2.0.tar.gz

重启服务

4. 学习感悟、思考

这次实验相比起前几次(尤其是实验4)简单一点,主要是要了解熟悉常用的信息检索方式,以及如何站在网络空间的领域分析获取对我们有用的信息。

本次实验对我而言最大的收获是在使用工具的同时明白体会到了我们的信息是怎么泄露的,由此出发,在今后会更注重对个人信息的保护(虽然在强大的技术面前只是杯水车薪)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号