第五章 Windows 实战-evtx 文件分析

第一关:将黑客成功登录系统所使用的IP地址作为Flag值提交;

id4624查看

事件 ID 4624 - 成功的账户登录

● 说明:用户成功登录到系统。

● 详细信息:登录类型、登录用户、登录来源、IP 地址等

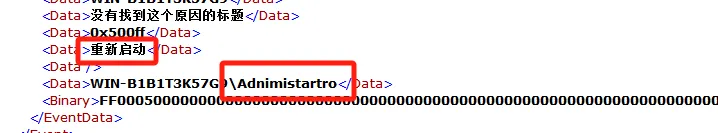

第二关:黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

● 事件 ID: 4738

● 名称: 用户账户已更改

● 类别: 用户账户管理

● 描述: 此事件在用户账户的属性被修改时记录。它包括许多可能被修改的属性,如用户名(sAMAccountName)、显示名称、电子邮件地址等

id4738查看

TargetUserName 和 SamAccountName 字段均为 Adnimistartro,这表明被修改的用户名是 Adnimistartro。

SubjectUserName 是执行此操作的用户,表示为 WIN-B1B1T3K57G9$,这通常表示系统级账户或计算机账户。

flag{Adnimistartro}

第三关:黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

事件 ID 4663 是 Windows 事件日志中用来记录对象访问尝试的安全审计事件,特别是文件和目录的访问尝试

C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT

SCHEMA.DAT 是 Windows 系统中的一个关键配置文件,通常包含有关系统组件的架构信息

flag{SCHEMA}

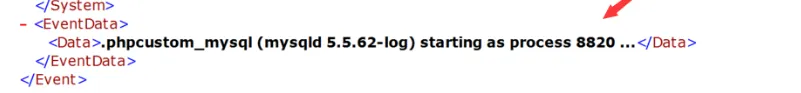

第四关:黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

应用程序日志

时间排序,查看mysql来源的日志信息

15:53:09发现最后一次mysql重启

.phpcustom_mysql (mysqld 5.5.62-log) starting as process 8820 ...

这条记录明确指出 MySQL 服务器(mysqld 5.5.62-log)以进程ID 8820 启动

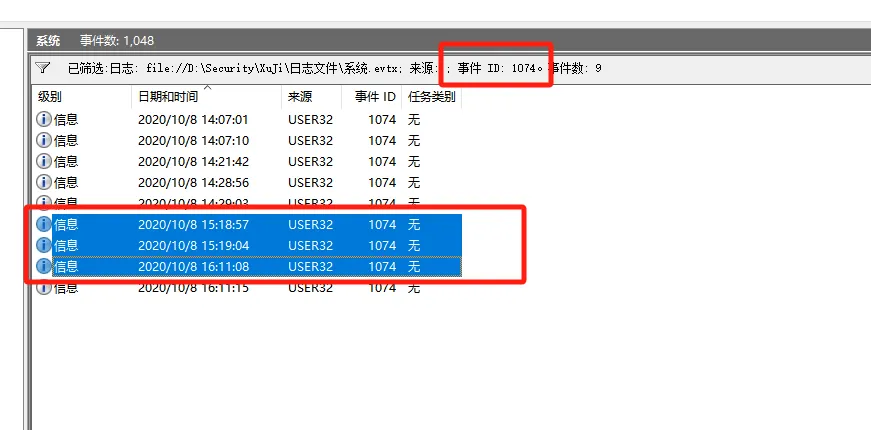

第五关:黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

系统日志查看

事件ID 1074筛选

事件ID 6005 表示事件日志服务启动(即系统启动)

事件ID 6006 表示事件日志服务停止(即系统关闭)

事件ID 1074 是用于记录由用户、进程或系统管理员启动的系统重启、关闭或注销事件

修改过的用户的重启只有三次

flag{3}

浙公网安备 33010602011771号

浙公网安备 33010602011771号