摘要:

靶场内容 本实验包含博客评论功能中的存储型 XSS漏洞。一个模拟的受害者用户在发布后查看所有评论。为了破解实验室,利用该漏洞窃取受害者的用户名和密码,然后使用这些凭据登录受害者的帐户。 解决方法 将脚本放到评论区: <input name=username id=username> <input t 阅读全文

posted @ 2021-08-24 21:47

Zeker62

阅读(140)

评论(0)

推荐(0)

摘要:

靶场内容 本实验包含博客评论功能中的存储型 XSS漏洞。一个模拟的受害者用户在发布后查看所有评论。为解决实验室,利用该漏洞窃取受害者的会话cookie,然后使用该cookie来冒充受害者。 注意 为了防止 Academy 平台被用来攻击第三方,我们的防火墙会阻止实验室与任意外部系统之间的交互。要解决 阅读全文

posted @ 2021-08-24 21:42

Zeker62

阅读(371)

评论(0)

推荐(0)

摘要:

##什么是跨站脚本(XSS)? 跨站点脚本(也称为 XSS)是一种 Web 安全漏洞,允许攻击者破坏用户与易受攻击的应用程序的交互。它允许攻击者绕过旨在将不同网站彼此隔离的同源策略。跨站点脚本漏洞通常允许攻击者伪装成受害者用户,执行用户能够执行的任何操作,并访问用户的任何数据。如果受害者用户在应用程 阅读全文

posted @ 2021-08-24 21:22

Zeker62

阅读(438)

评论(0)

推荐(0)

摘要:

在本节中,我们将解释跨站 WebSocket 劫持 (CSWSH),描述入侵的影响,并详细说明如何执行跨站点 WebSocket 劫持攻击。 什么是跨站WebSocket劫持? 跨站点 WebSocket 劫持(也称为跨源 WebSocket 劫持)涉及WebSocket 握手上的跨站点请求伪造(C 阅读全文

posted @ 2021-08-24 20:48

Zeker62

阅读(608)

评论(0)

推荐(0)

摘要:

靶场内容: 该在线商店具有使用WebSockets实现的实时聊天功能。 它有一个激进但有缺陷的 XSS 过滤器。 要解决实验室问题,请使用 WebSocket 消息alert()在支持代理的浏览器中触发弹出窗口。 提示 如果您正在努力绕过 XSS 过滤器,请尝试我们的XSS 实验室。 有时,您可以使 阅读全文

posted @ 2021-08-24 20:08

Zeker62

阅读(174)

评论(0)

推荐(0)

摘要:

什么是Websocket? Websocket是一种通信协议 通过HTTP发起的,全双工 用于现代Web应用程序,流式传输数据 Websocket和HTTP区别 HTTP作为老牌协议,客户端发送请求报文,服务器回复响应报文。通常,响应立即发生,表示事物完成。即使网络保持打开状态,也将用于请求和响应的 阅读全文

posted @ 2021-08-24 19:56

Zeker62

阅读(845)

评论(0)

推荐(0)

摘要:

靶场内容 该在线商店具有使用WebSockets实现的实时聊天功能。 您提交的聊天消息由支持代理实时查看。 要解决实验室问题,请使用 WebSocket 消息alert()在支持代理的浏览器中触发弹出窗口。 漏洞分析 就很奇怪,我在Windows上面的burp就死活抓不到Websocket的包,到k 阅读全文

posted @ 2021-08-24 19:51

Zeker62

阅读(136)

评论(0)

推荐(0)

摘要:

靶场内容 该实验室根据 Referer 标头控制对某些管理功能的访问。您可以通过使用凭据登录来熟悉管理面板administrator:admin。 要解决实验室问题,请使用凭据登录wiener:peter并利用有缺陷的访问控制将自己提升为管理员。 靶场解析 Referer:这个值是一个URL,代表当 阅读全文

posted @ 2021-08-24 16:56

Zeker62

阅读(118)

评论(0)

推荐(0)

摘要:

靶场内容 该实验室有一个管理面板,其中包含一个有缺陷的多步骤流程,用于更改用户的角色。您可以通过使用凭据登录来熟悉管理面板administrator:admin。 要解决实验室问题,请使用凭据登录wiener:peter并利用有缺陷的访问控制将自己提升为管理员。 解决方法 登录到administra 阅读全文

posted @ 2021-08-24 16:42

Zeker62

阅读(128)

评论(0)

推荐(0)

摘要:

靶场内容: 该实验室将用户聊天记录直接存储在服务器的文件系统上,并使用静态 URL 检索它们。 通过找到用户的密码carlos并登录他们的帐户来解决实验室问题。 漏洞分析: 这个就是在网站里面将聊天记录存储在文件里 而其他用户又可以访问这个文件,从而窃取别人的聊天记录 登录账户,选择live cha 阅读全文

posted @ 2021-08-24 16:32

Zeker62

阅读(180)

评论(0)

推荐(0)

摘要:

靶场内容 该实验室的用户帐户页面包含当前用户的现有密码,预填充为掩码输入。 要解决实验室,找回管理员的密码,然后用它删除carlos. 您可以使用以下凭据登录自己的帐户: wiener:peter 漏洞解析 登录账户 发现 密码被遮掩,但是仍然可以从源代码看见密码 点击my-account 抓住有i 阅读全文

posted @ 2021-08-24 16:19

Zeker62

阅读(91)

评论(0)

推荐(0)

摘要:

靶场内容 该实验室包含一个访问控制漏洞,其中敏感信息在重定向响应正文中泄露。 解决实验室,为用户获取API密钥carlos并提交作为解决方案。 您可以使用以下凭据登录自己的帐户: wiener:peter 靶场解析: 还是按照登录账户,点击my account来 这次是明文的,将wiener改成ca 阅读全文

posted @ 2021-08-24 16:13

Zeker62

阅读(80)

评论(0)

推荐(0)

摘要:

靶场内容 该实验室在用户帐户页面上存在横向提权漏洞,但通过 GUID 识别用户。 要解决实验室,请找到 的 GUID carlos,然后提交他的 API 密钥作为解决方案。 您可以使用以下凭据登录自己的帐户: wiener:peter 漏洞分析: 还是依靠上一题的方法尝试: 发现这个id里面是一大堆 阅读全文

posted @ 2021-08-24 16:09

Zeker62

阅读(113)

评论(0)

推荐(0)

摘要:

靶场内容 本实验室在用户账户页面存在横向提权漏洞。 解决实验室,为用户获取API密钥carlos并提交作为解决方案。 您可以使用以下凭据登录自己的帐户: wiener:peter 漏洞解析 打开靶场,输入账号密码登录 点击my account按键 截取报文,发现有个get形式的报文很奇特: 发送到r 阅读全文

posted @ 2021-08-24 15:55

Zeker62

阅读(95)

评论(0)

推荐(0)

摘要:

靶场内容 本实验部分基于请求的 HTTP 方法实现访问控制。您可以通过使用凭据登录来熟悉管理面板administrator:admin。 要解决实验室问题,请使用凭据登录wiener:peter并利用有缺陷的访问控制将自己提升为管理员。 漏洞解析 使用管理员账号登录控制面板 将carlos提权,并截 阅读全文

posted @ 2021-08-24 15:43

Zeker62

阅读(155)

评论(0)

推荐(0)

摘要:

靶场内容: 该网站在 上有一个未经/admin身份验证的管理面板,但前端系统已配置为阻止外部访问该路径。但是,后端应用程序构建在支持X-Original-URL标头的框架上。 要解决实验室问题,请访问管理面板并删除用户carlos。 漏洞解析 访问admin被阻止 说明这里URL对其进行了访问控制: 阅读全文

posted @ 2021-08-24 15:28

Zeker62

阅读(264)

评论(0)

推荐(0)

摘要:

靶场内容: 该实验室在 上有一个管理面板/admin。只有 roleid为 2 的登录用户才能访问它。 通过访问管理面板并使用它删除用户来解决实验室问题carlos。 您可以使用以下凭据登录自己的帐户: wiener:peter 靶场解析 现在后面加个/admin:发现报错Admin interfa 阅读全文

posted @ 2021-08-24 15:20

Zeker62

阅读(172)

评论(0)

推荐(0)

摘要:

靶场内容: 该实验室有一个不受保护的管理面板。它位于不可预测的位置,但该位置已在应用程序的某处公开。 通过访问管理面板并使用它删除用户来解决实验室问题carlos。 靶场解析 已经在某处公开了 查看源代码: 发现存在一个js代码,其中指向了/admin-58u9sq这个文件 访问这个文件就可以找到管 阅读全文

posted @ 2021-08-24 15:05

Zeker62

阅读(112)

评论(0)

推荐(0)

摘要:

什么是访问控制? 访问控制(或授权)是对谁(或什么)可以执行已尝试的操作或访问他们请求的资源的限制的应用。 在 Web 应用程序的上下文中,访问控制依赖于身份验证和会话管理: 身份验证识别用户并确认他们就是他们所说的人。 会话管理识别同一用户正在发出哪些后续 HTTP 请求。 访问控制确定是否允许用 阅读全文

posted @ 2021-08-24 15:00

Zeker62

阅读(587)

评论(0)

推荐(0)

摘要:

靶场内容 这个实验室有一个管理面板/admin,它使用可伪造的 cookie 识别管理员。 通过访问管理面板并使用它删除用户来解决实验室问题carlos。 您可以使用以下凭据登录自己的帐户: wiener:peter 解决方法: 登录账户 传参 /admin 发现不行 截取admin报文到repea 阅读全文

posted @ 2021-08-24 14:56

Zeker62

阅读(164)

评论(0)

推荐(0)

摘要:

靶场内容: 该实验室通过其版本控制历史记录披露敏感信息。要解决实验室,请获取administrator用户的密码,然后登录并删除carlos的帐户。 漏洞解析 打开实验室并浏览以/.git显示实验室的 Git 版本控制数据。 下载整个目录的副本。在Linux下,最简单的方法是使用命令wget -r 阅读全文

posted @ 2021-08-24 11:36

Zeker62

阅读(275)

评论(0)

推荐(0)

摘要:

靶场内容 该实验室的管理界面存在身份验证绕过漏洞,但在不了解前端使用的自定义 HTTP 标头的情况下利用该漏洞是不切实际的。 要解决实验室问题,请获取标头名称,然后使用它绕过实验室的身份验证。访问管理界面并删除卡洛斯的帐户。 您可以使用以下凭据登录自己的帐户: wiener:peter 靶场解析 在 阅读全文

posted @ 2021-08-24 11:10

Zeker62

阅读(220)

评论(0)

推荐(0)

摘要:

靶场内容: 该实验室通过隐藏目录中的备份文件泄露其源代码。为解决实验室,识别并提交数据库密码,该密码已硬编码在泄露的源代码中。 漏洞分析 浏览/robots.txt并注意它显示/backup目录的存在。 浏览以/backup查找文件ProductTemplate.java.bak。或者,右键单击站点 阅读全文

posted @ 2021-08-24 11:01

Zeker62

阅读(204)

评论(0)

推荐(0)

摘要:

靶场内容 此实验室包含一个调试页面,其中披露了有关应用程序的敏感信息。解决实验室,获取并提交SECRET_KEY环境变量。 漏洞分析 一般SECRET_KEY是属于phpinfo()文件的 在 Burp 运行的情况下,浏览到主页。 转到“Target”>“site map”选项卡。右键单击实验室的顶 阅读全文

posted @ 2021-08-24 10:56

Zeker62

阅读(91)

评论(0)

推荐(0)

摘要:

靶场内容: 该实验室的详细错误消息表明它使用的是易受攻击的第三方框架版本。解决实验室,获取并提交该框架的版本号。 漏洞解析 这是一个很简单的漏洞 报错的时候会把自己的有关敏感信息暴露出来(比如服务的版本号) 在 Burp 运行的情况下,打开其中一个产品页面。 在 Burp 中,转到“代理”>“HTT 阅读全文

posted @ 2021-08-24 10:50

Zeker62

阅读(118)

评论(0)

推荐(0)

摘要:

信息披露可能发生在网站内的各种环境中。以下是您可以查看敏感信息是否暴露的一些常见位置示例。 网络爬虫文件 目录列表 开发者评论 错误消息 调试数据 用户帐户页面 备份文件 不安全的配置 版本控制历史 ##网络爬虫文件 许多网站提供的文件**/robots.txt**,并**/sitemap.xml* 阅读全文

posted @ 2021-08-24 10:41

Zeker62

阅读(121)

评论(0)

推荐(0)

摘要:

#什么是信息披露? 信息披露,也称为信息泄露,是指网站无意中向用户泄露敏感信息。根据上下文,网站可能会向潜在攻击者泄露各种信息,包括: 有关其他用户的数据,例如用户名或财务信息 敏感的商业或商业数据 关于网站及其基础设施的技术细节 泄露敏感用户或业务数据的危险是相当明显的,但泄露技术信息有时也同样严 阅读全文

posted @ 2021-08-24 10:30

Zeker62

阅读(209)

评论(0)

推荐(0)

摘要:

靶场内容 这个实验室有一些受CSRF 令牌保护的帐户功能,还有一个确认对话框来防止点击劫持。为了解决这个实验,构建一个攻击,通过点击“首先点击我”和“点击我”诱饵动作来欺骗用户点击删除帐户按钮和确认对话框。您将需要在本实验中使用两个元素。 您可以使用以下凭据自行登录帐户: wiener:peter 阅读全文

posted @ 2021-08-24 10:22

Zeker62

阅读(84)

评论(0)

推荐(0)

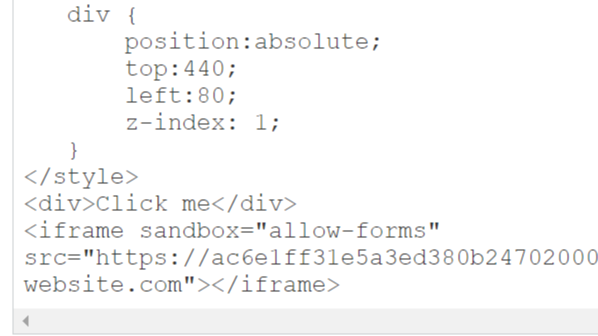

摘要:  实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

posted @ 2021-08-24 10:03

Zeker62

阅读(114)

评论(0)

推荐(0)

摘要:  Good 阅读全文

Good 阅读全文

Good 阅读全文

Good 阅读全文

posted @ 2021-08-24 09:38

Zeker62

阅读(102)

评论(0)

推荐(0)

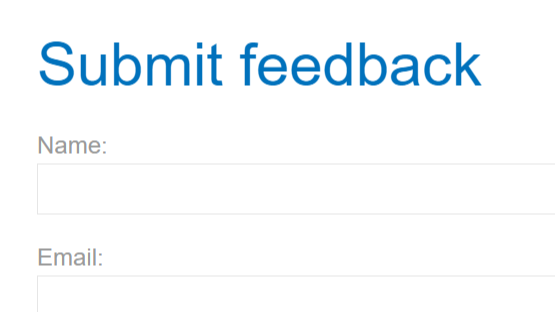

摘要:  靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

posted @ 2021-08-24 09:09

Zeker62

阅读(101)

评论(0)

推荐(0)

浙公网安备 33010602011771号

浙公网安备 33010602011771号