暴力破解_web方面

眼前能看到的东西 web

端口扫出来的东西

src

端口扫描 6379 goby测试 redis弱口令

WEB

1.能爆破的信息有哪些?

用户名和密码

那么什么情况下能够爆破用户名?

思路:

服务器返回的结果能够判断用户名是否存在。

正确的用户名->密码错误

错误的用户名->用户名不存在

密码:

站点返回密码错误

痛点:

当站点返回用户名或密码错误:

1.用户名怎么处理?

用户名猜 admin root 常见用户名字典 另外注意用户名的邮箱格式

信息收集 收集这个企业常用的用户名 人员 商务部? 官网披露的邮箱

2.密码

密码本同上

一个用户名跑完所有密码后再接着下一个用户名

验证码:

dedecms 通过插件自动化处理

付费的 API

登录也是一种操作 Token

插件自动更新 或者通过自定义请求获取新的token

加密问题

js代码对明文密码进行加密,把加密后的数据提交给服务器进行验证

密码字典

js对密码进行加密

分析js代码

js代码被加密 混淆(密码解密后看不懂) 现代密码学

跳转:

用户名和密码提交给服务器后 服务器返回3xx跳转

成功 跳转到index 失败 跳转到login

DVWA 跟随跳转

web进行暴力破解的步骤:

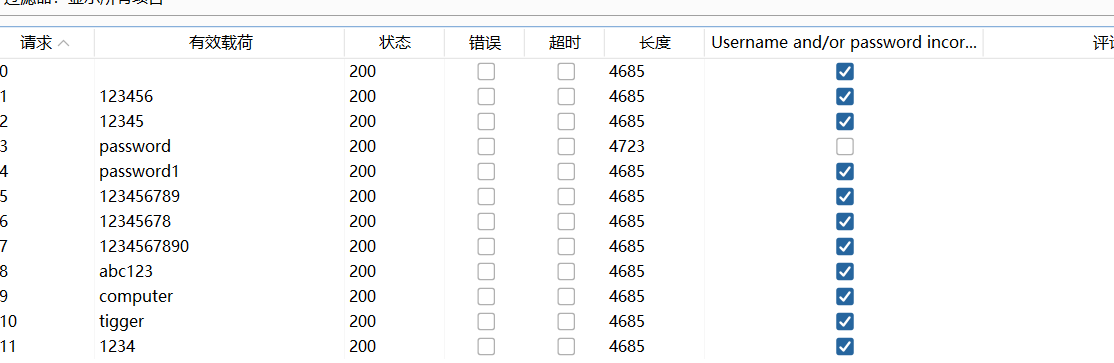

1.要记录特征: 用来判断登录的成功或失败

如果没有办法登录 那么你是不知道成功的结果是什么

只能得到错误的结果

标记所有错误的结果 没有标记的请求就是那个成功的

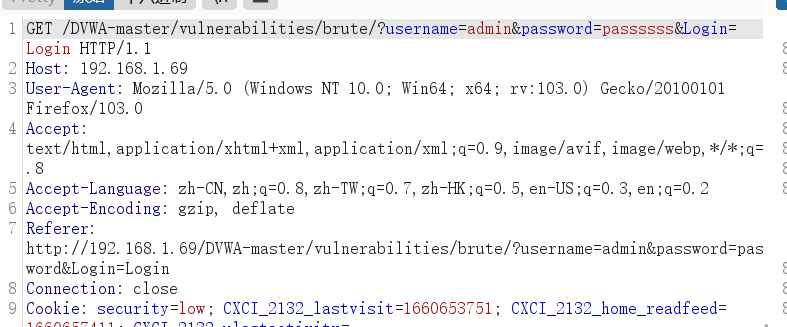

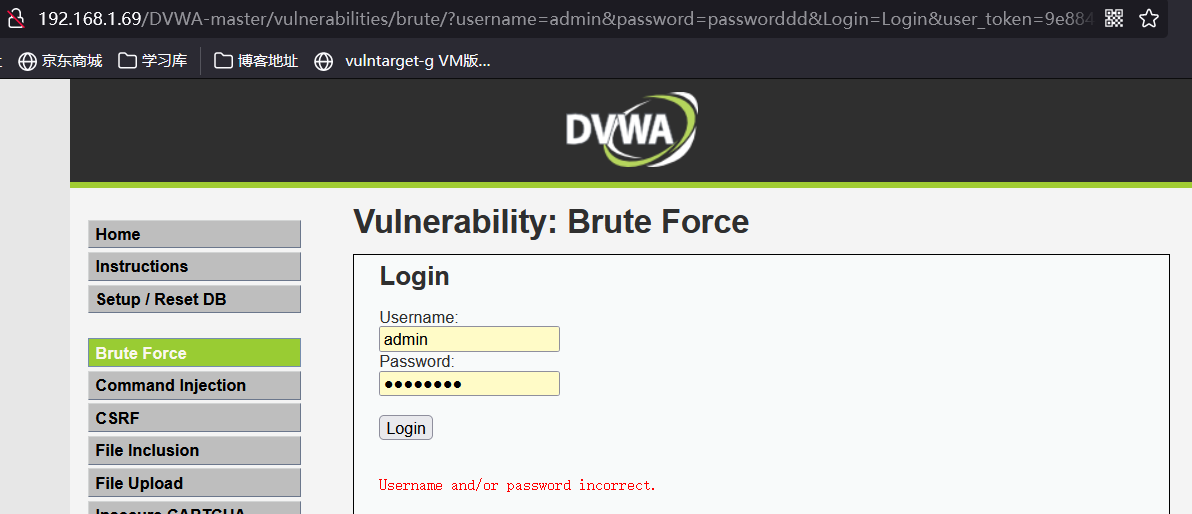

这里通过bp来进行抓包:

错误的特征为:

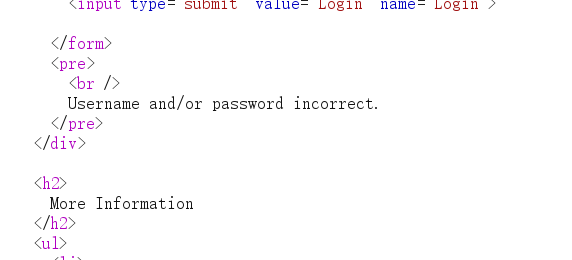

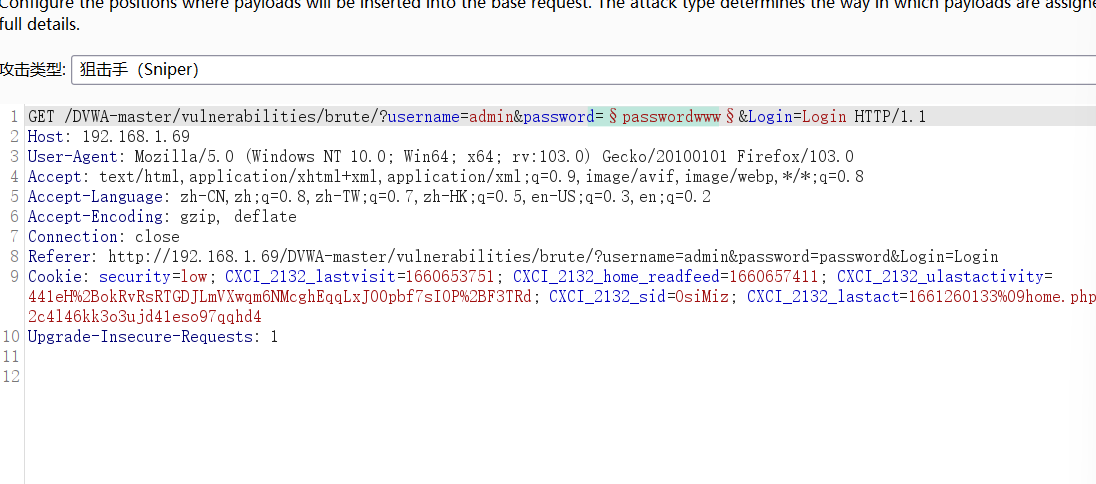

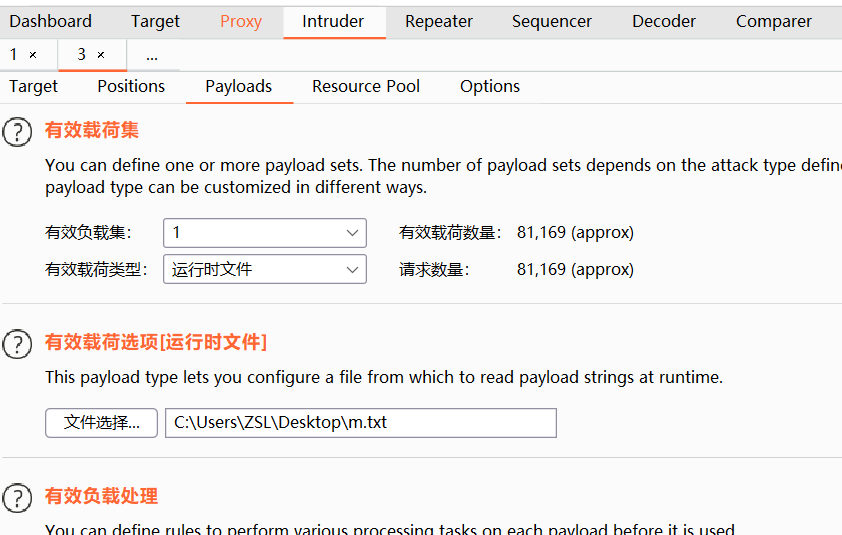

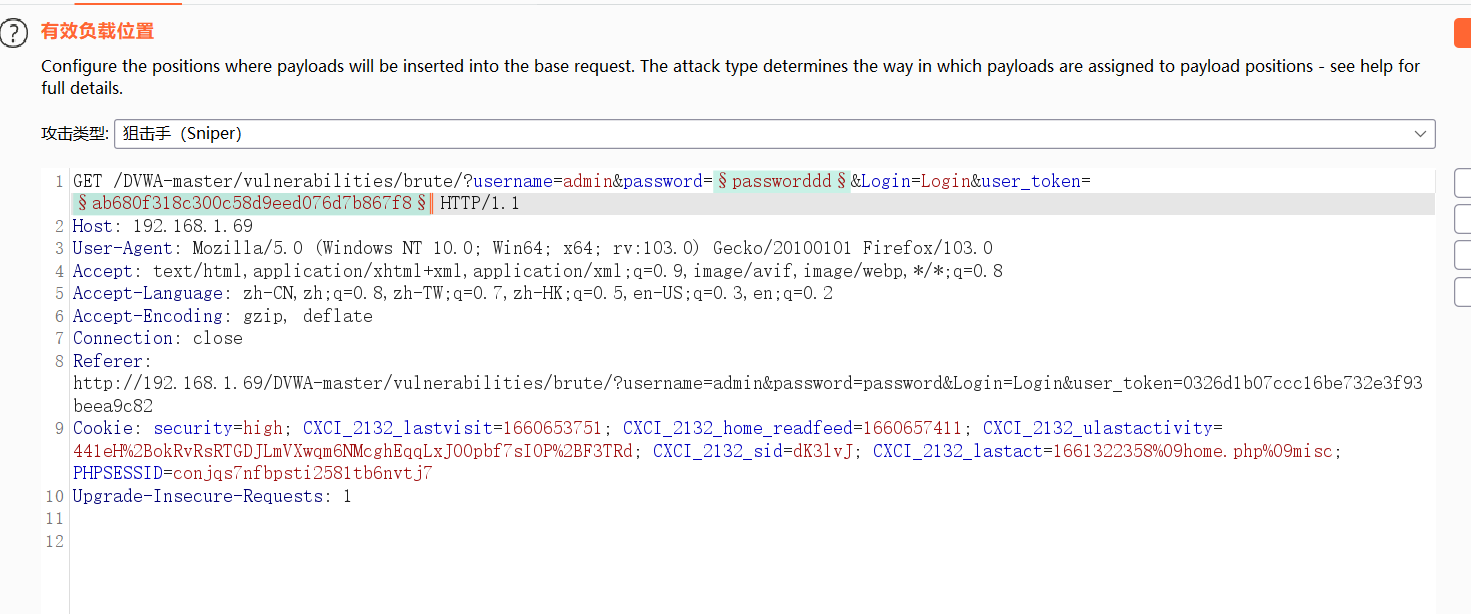

将bp所抓的包传送到重发器并将所需要进行爆破的内容进行添加:

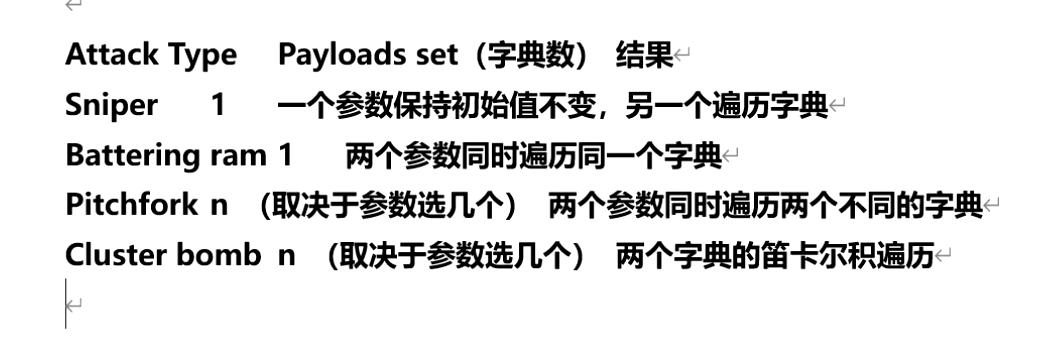

参数介绍:

选择你的字典工具进行爆破:

在配置标志响应时:

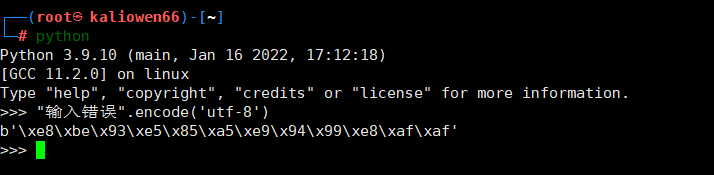

对于匹配中文而言,要先将中文转为16进制,勾选正规表现,(英文的话就勾选简单的字符串)然后再进行匹配

以下是将中文转为16进制的方法:

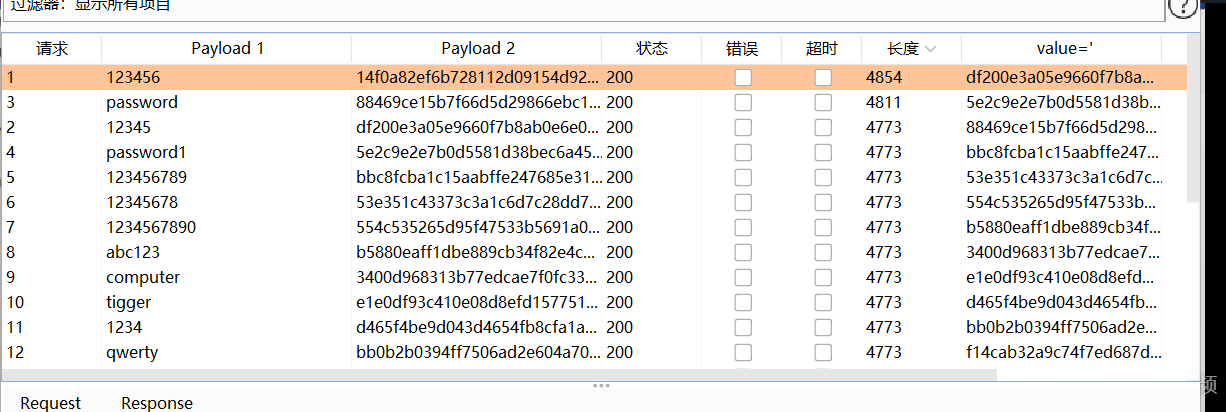

最终可以获得该网站的真正密码:

阶段二:

处理token问题:

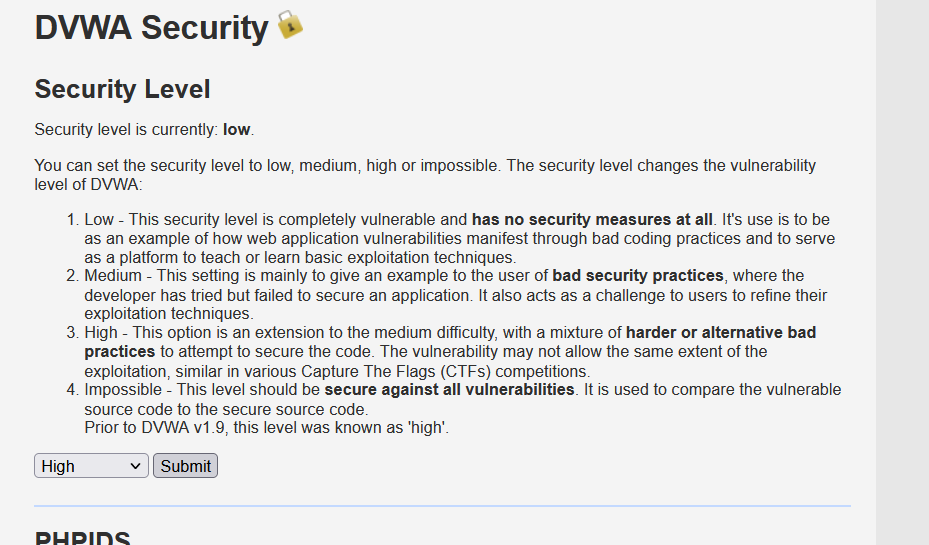

首先将DVWA的难度改为High

此时发现url中存在了token:

这里对password和token进行跑字典,所用的工具改为音叉

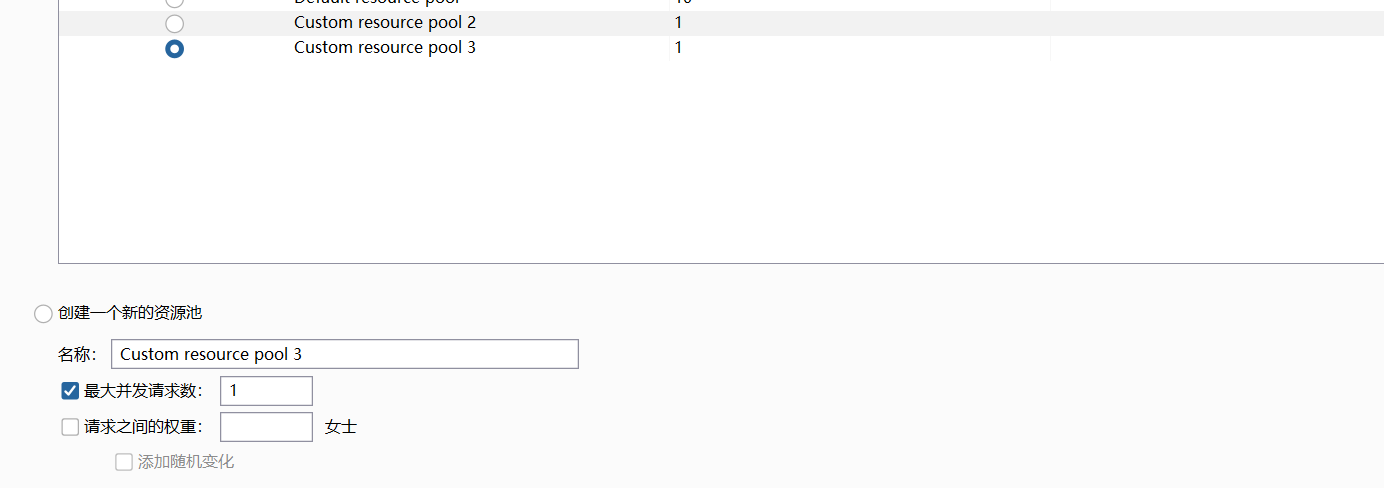

此时将线程大小改为1,目的是等token出现之后再进行下面的密码匹配

这里通过攻击即获得密码

插件使用:

这里在BAPP Store中下载个CSRF

apache basic认证 http的基础认证

web服务之前的验证

浙公网安备 33010602011771号

浙公网安备 33010602011771号