靶场搭建

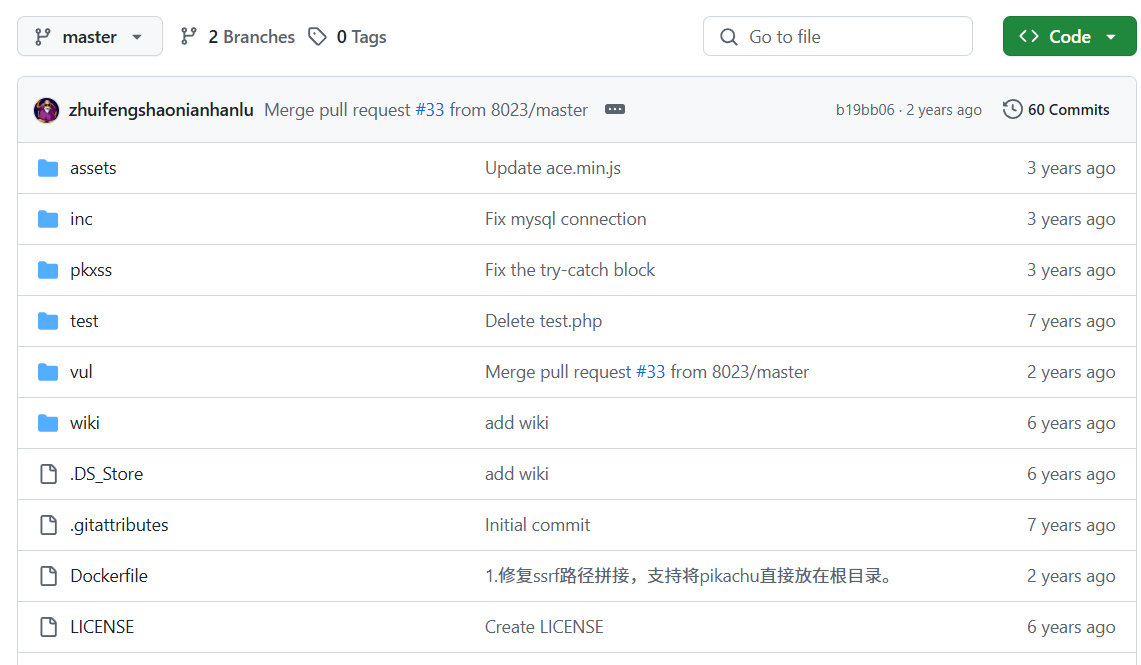

1.下载 Pikachu 靶场源码:从Pikachu 官方 GitHub 仓库下载源码压缩包

2.配置靶场源码:将下载好的 Pikachu 靶场源码压缩包移动到小皮面板安装路径下的www目录中,然后解压,并将解压出来的pikachu - master文件夹重命名为pikachu。

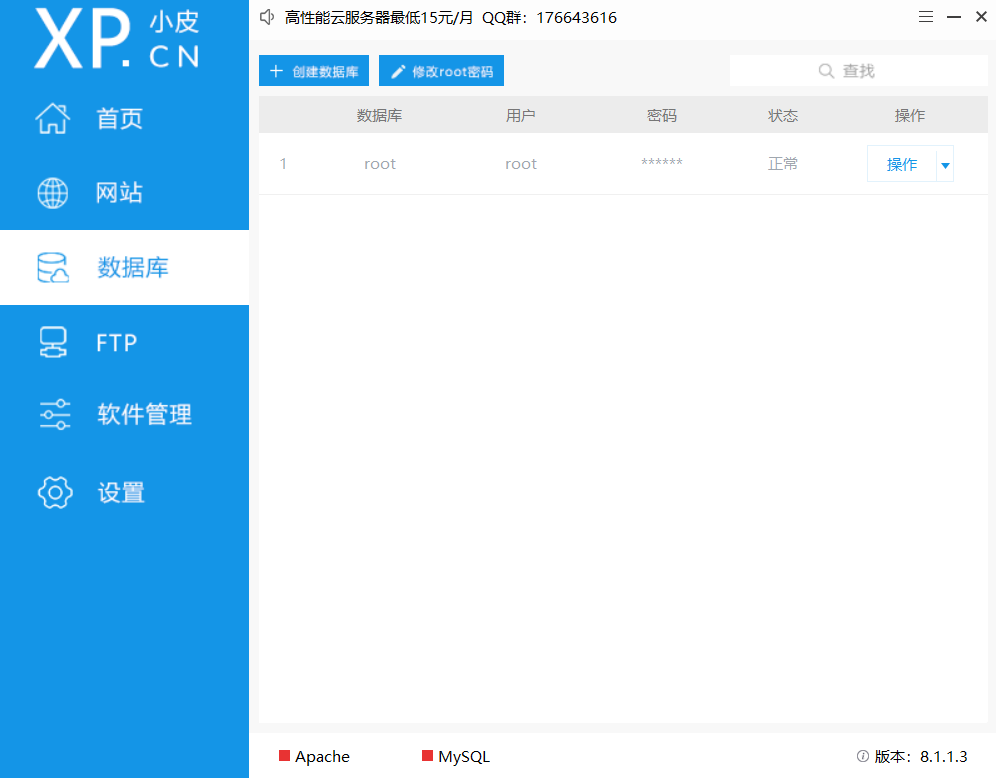

3.打开小皮面板,点击 “数据库”,查看用户名和密码,默认通常都是 “root”。

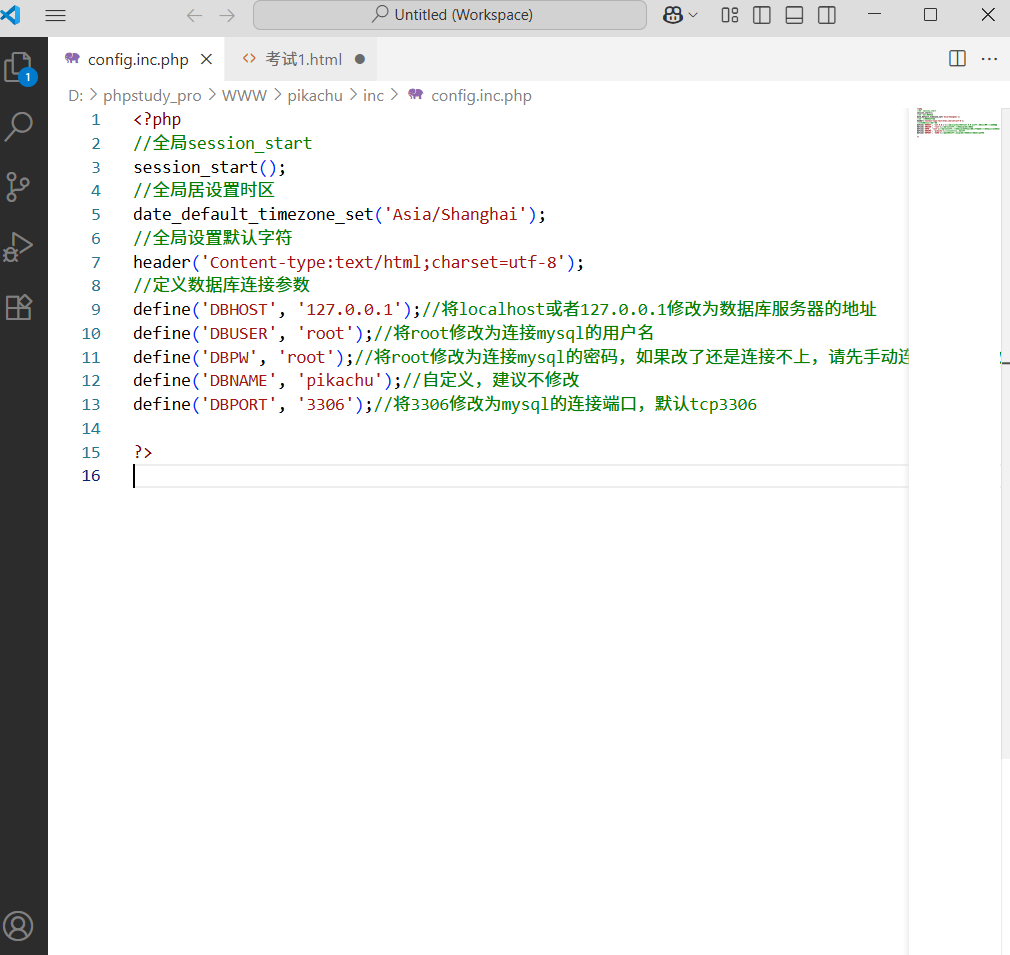

4.进入pikachu/inc文件夹,使用记事本或其他文本编辑器打开config.inc.php文件,将数据库用户名和密码修改为刚才查看的小皮面板数据库的用户名和密码,保存文件。

5.创建网站:在小皮面板中点击 “网站”,再点击左上角的 “创建网站”。路径选择刚才解压的pikachu文件夹的路径,PHP 版本选择 5.6.9(若没有该版本,可点击蓝色三角号,选择更多版本进行下载),其他设置可根据需求填写,如域名可随意填写,端口默认 80,然后点击 “确定”

6.访问并初始化靶场:打开任意浏览器,在地址栏输入127.0.0.1/install.php并访问,点击 “安装 / 初始化”,初始化成功后,即可使用靶场

笔记:

术语 | 含义 |

| ------------------------- | ------------------------------------------------------------ |

| 漏洞 Vulnerabilitu | 是bug的意思吗(功能本身的功能性的缺陷:软件闪退等)??? xxx 1、数据泄露 2、业务停止 3、信息篡改 (信息的三要素 机密性、可用性、完整性) |

| 渗透测试 | 在业务上线之前,模拟黑客的行为对指定的网站进行测试(一定要进行过授权) |

| 利用()渗透攻击 exp | 发现漏洞,利用漏洞进一步实现攻击(发现sql注入,直接利用获取数据库的资料) |

| 提权 Privilege Escalation | 权限提升 |

| 攻击载荷payload | 已经利用了漏洞之后,执行的一些代码。比如反弹链接代码等。如进入房间盗窃的动作 |

| 免杀 Anti-AntiVirus | 木马防止被杀毒软件识别 |

| 后渗透 Post-Exploitation | 利用了漏洞,也提权了,但是不满足。比如说攻击了一台电脑,扩大战果(内网渗透)、权限维持 |

Burp Suite 是一款功能强大的Web应用程序安全测试工具,广泛用于渗透测试和漏洞挖掘。它由PortSwigger开发,支持拦截、修改和重放HTTP请求,帮助安全研究人员发现Web应用中的安全漏洞。

官网:`https://portswigger.net/burp`

安装bp之前先安装JAVA环境:https://www.java.com/zh-CN/

七个核心的模块:

模块 | 功能 |

| ----------------- | ------------------------------------------------------------ |

| Exploits | 漏洞利用模块(active直接攻击、passive 防止攻击代码,适用于客户端) kali机器中,msf安装的目录在/usr/share/metasploit-framework/modules(下面放着七个模块)/exploits **show exploits** |

| payloads | 攻击载荷 **show payloads** |

| Auxiliary | 辅助模块 用于辅助进行渗透,比如端口的扫描、口令的猜解、敏感信息的嗅探等。<font color='red'>主要用于信息收集阶段</font> **show auxiliary** |

| Post-Exploitation | 后渗透模块 维持权限或扩大战果 打开摄像头等等都放在了这里 |

| Encoders | 编码器模块 对payload进行编码和加密,以达到绕过部分的杀毒软件 (基本免杀率很低) |

| nops | 空模块:用于填充空格、产生延迟、干扰验证等。在实际的使用中基本不怎么用 |

| evasion | 免杀模块:用于生成(windows平台)免杀的木马(<font color='red'>效果很差</font>) |

msf基本命令

| 命令 | 说明 |

| ------------------------------- | ------------------------------------------------------------ |

| msfconsole | 启动终端 |

| banner | 展示 banner (背景的迷惑信息显示) |

| help / ? | 查看帮助,help + 命令 |

| <font color='red'>search</font> | 搜索漏洞和利用数据库 search type:exploit tomcat(搜索tomcat的漏洞利用工具) **cvedetails.com 查找漏洞编号** search **CVE-2017-0144** \| |

| info | 查看模块的信息 info exploit/windows/smb/smb_doublepulsar_rce |

| use | 使用模块 |

| show options | 查看所使用模块需要配置的参数 |

| set | 设置参数值 unset 取消参数设置 unset rhost |

| run/exploit | 执行模块 |

| back | 退回到主界面 msf |

| quit/exit | 退出 msf |

浙公网安备 33010602011771号

浙公网安备 33010602011771号