2024强网杯-misc

2024强网杯-misc

谍影重重5.0

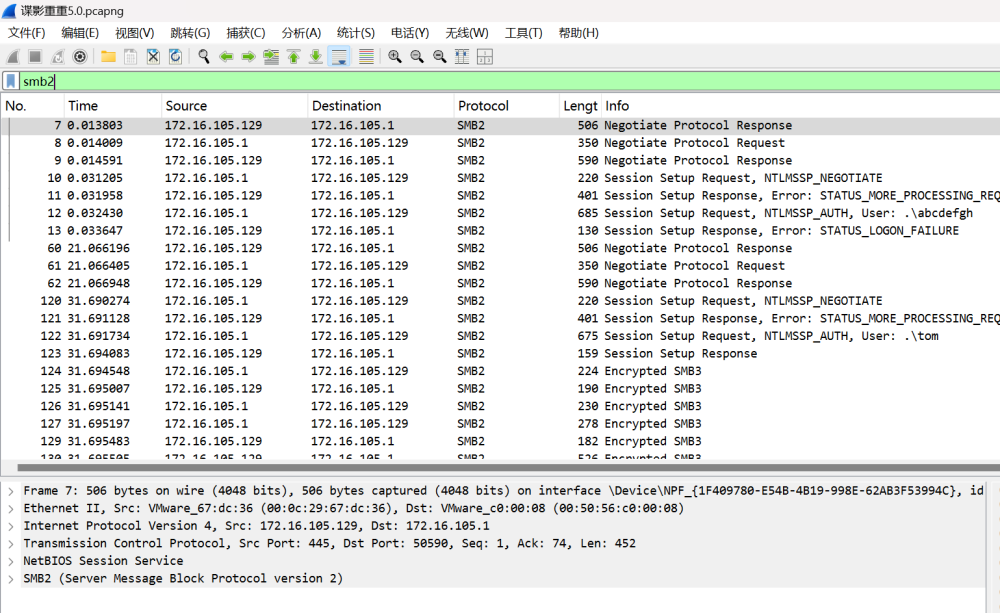

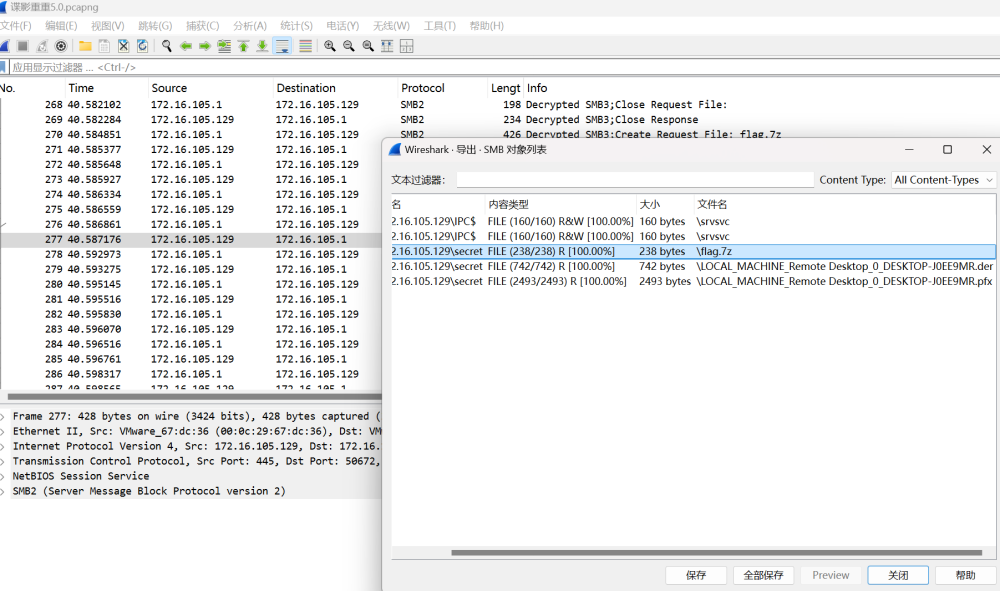

打开发现是SMB流量,

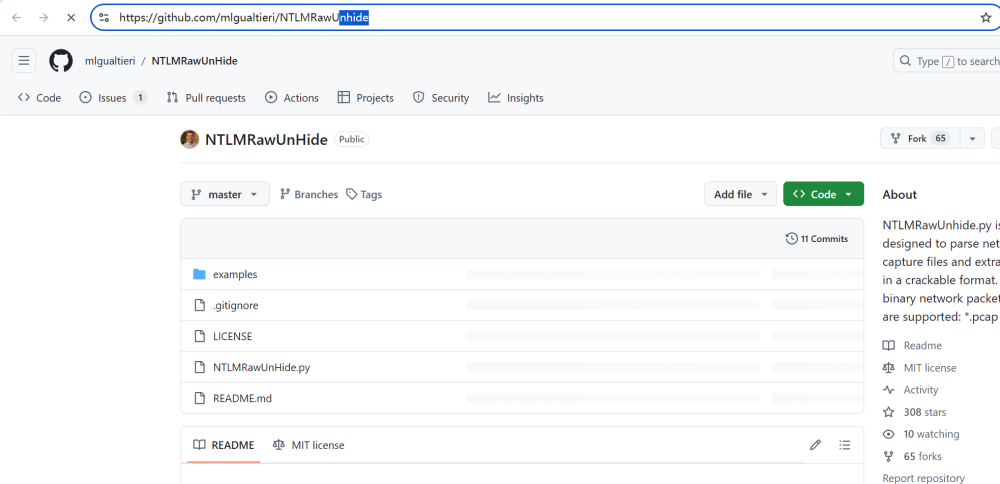

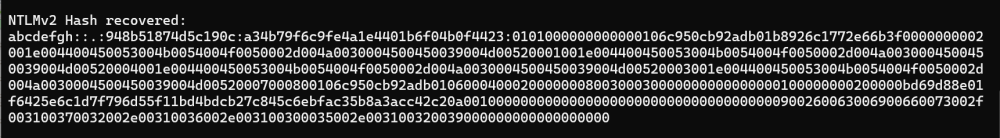

从NTLM流中找到数据来解密。用NTLMRawUnhide这个脚本 一键提取出数据。

从NTLM流中找到数据来解密。用NTLMRawUnhide这个脚本 一键提取出数据。

下载下来

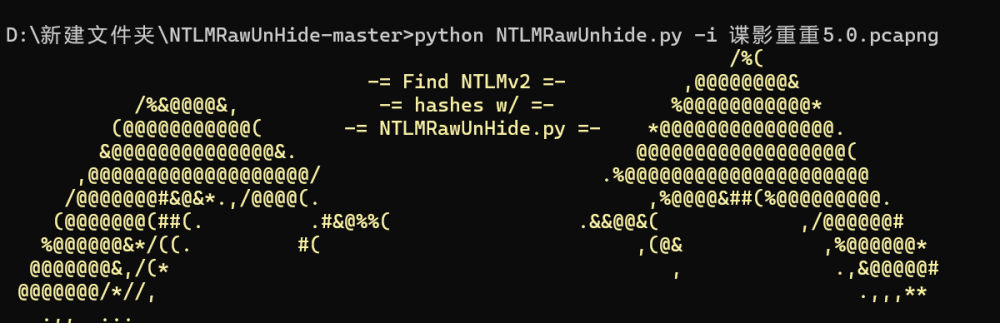

运行一下

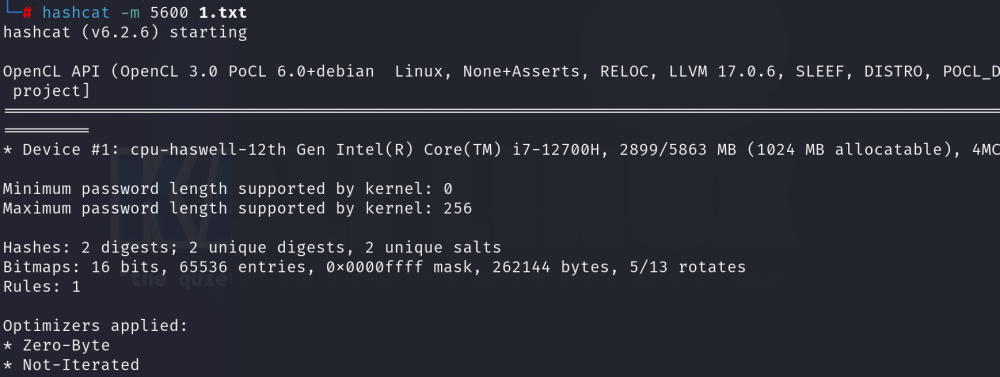

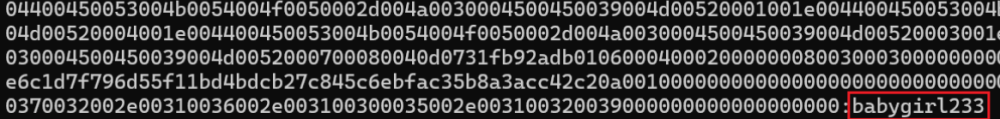

Hashcat直接爆破

babygirl233

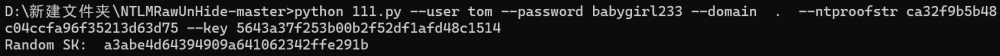

再用smb流量脚本解密

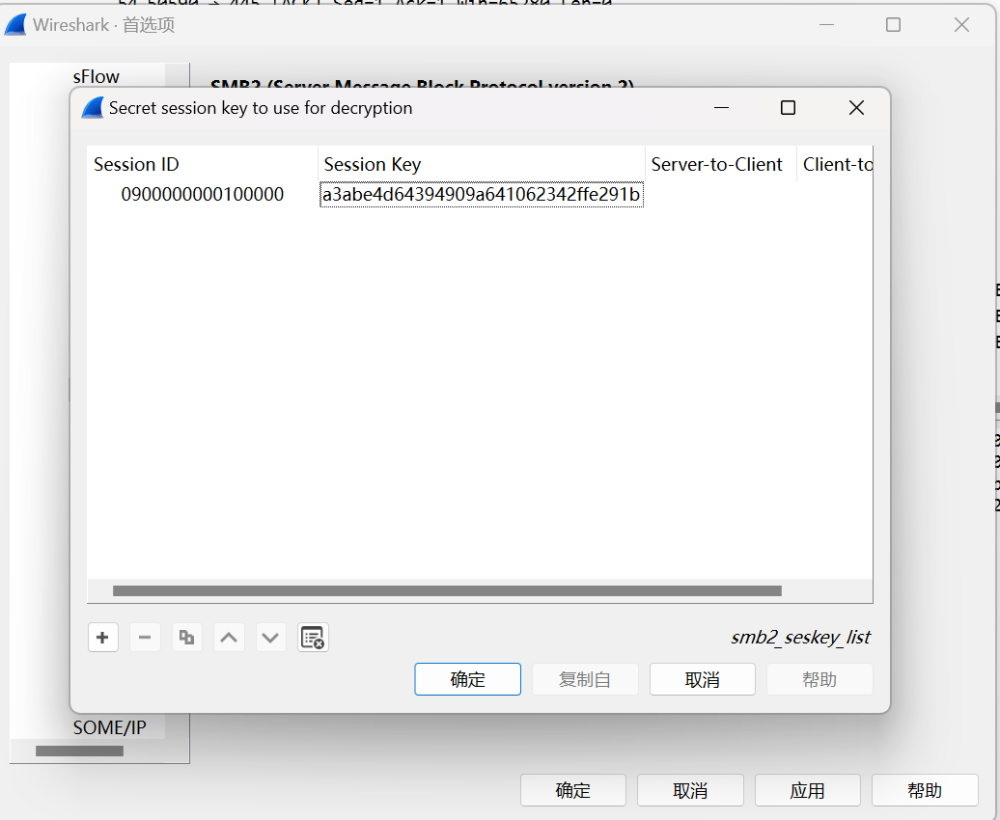

跑出key,再导入

这个时候发现有flag的压缩包

导出来

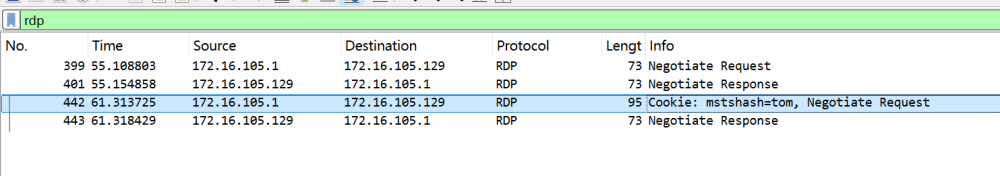

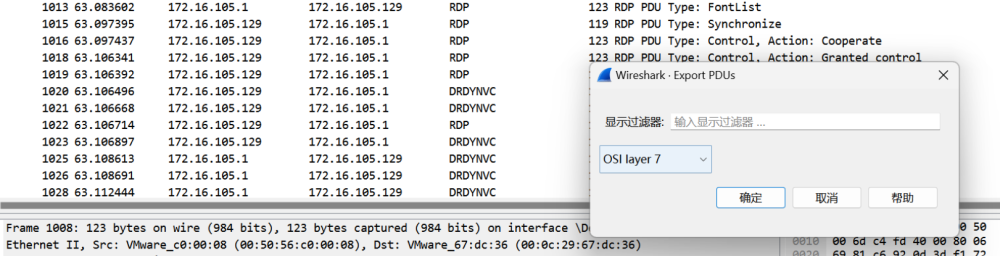

压缩包需要密码,接着可以看到流量包还有rdp的流量

网上搜索就搜到这篇文章了,

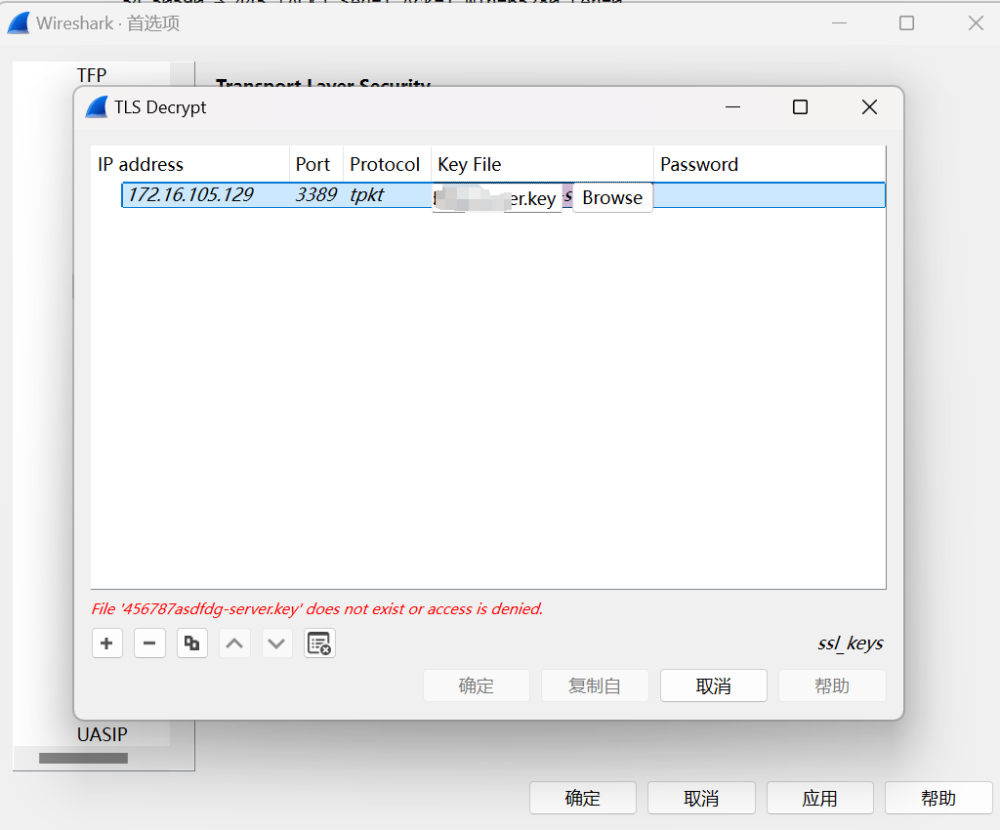

我们先导出证书pfx,密码是 mimikatz,

直接用命令将key

openssl pkcs12 -in 2.pfx -nocerts -out server_key.pem -nodes

openssl rsa -in server_key.pem -out server.key

提取成功之后再导入

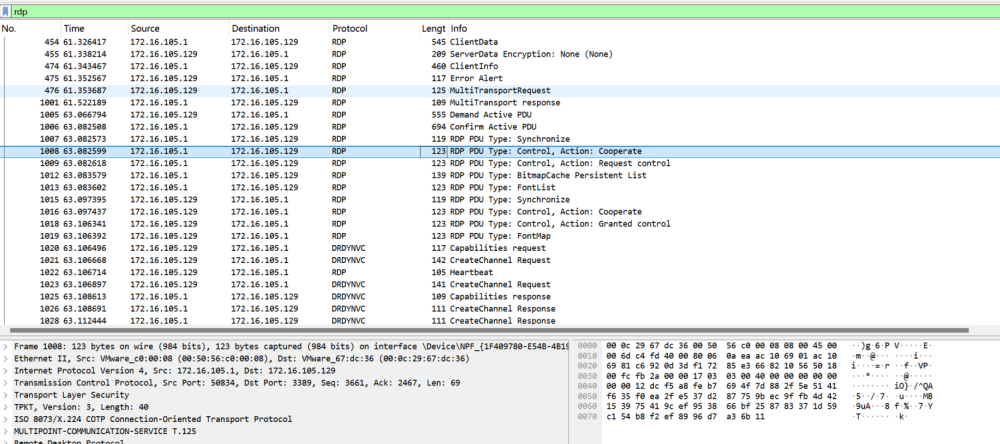

过滤一下

使用pyrdp进行还原rdp流量,

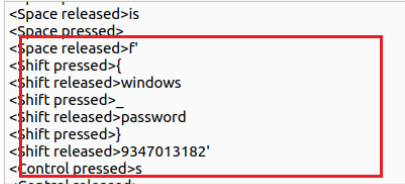

使用pyrdp-player还原视频,键盘下面有输入

可以看到password是:babygirl2339347013182

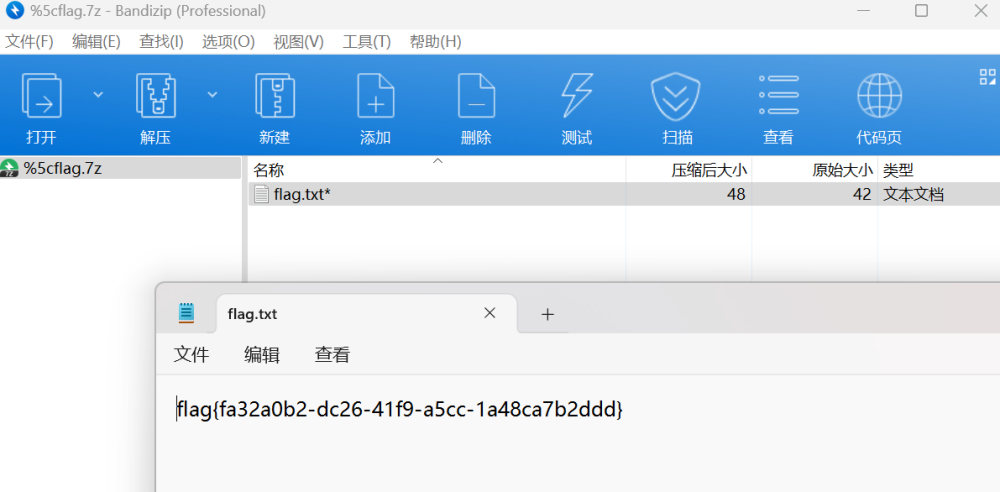

解压得到flag

flag{fa32a0b2-dc26-41f9-a5cc-1a48ca7b2ddd}

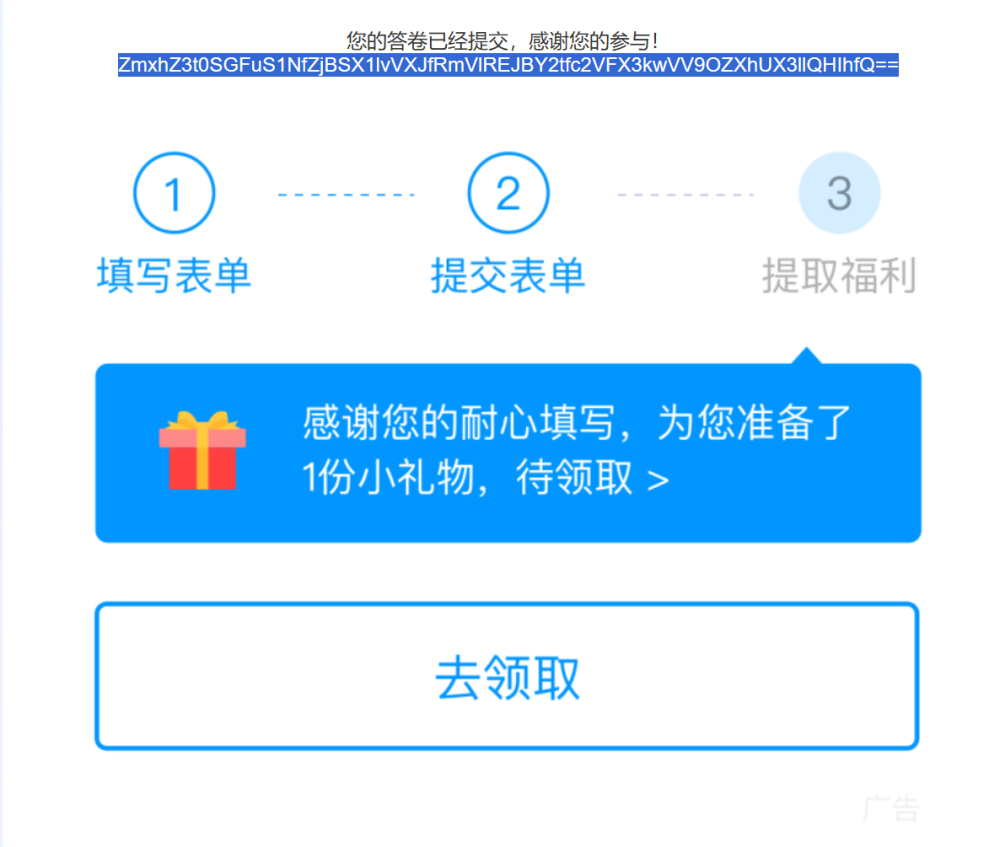

调查问卷

flag{tHanKS_f0R_YoUr_FeeDBAck_seE_y0U_NexT_ye@r!}

浙公网安备 33010602011771号

浙公网安备 33010602011771号