CTF-流量分析

攻防世界-流量分析1

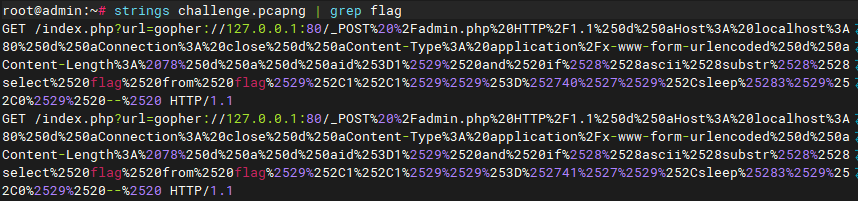

1、丢到虚拟机里寻找有关flag的字符串,发现许多GET请求

strings challenge.pcapng | grep flag

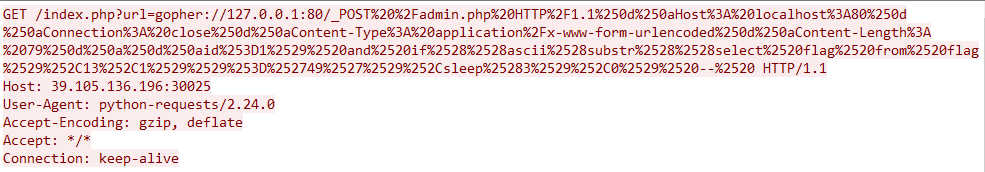

2、URL解码一下发现是时间盲注

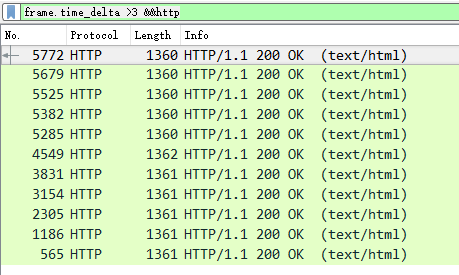

3、用 wireshark打开,查找时间差大于3s的包,

frame.time_delta >3 &&http

4、右键追踪http流查找对应的请求包,使用python的chr()得到对应的ascii

附:

攻防世界ladesiji的wp,python代码

环境准备:tshark,pip install pyshark

import pyshark

from datetime import timedelta

import re

cap = pyshark.FileCapture("challenge.pcapng", display_filter='http')

flag = ''

p = r'%2527(\d+)%2527%2529%252Csleep'

for pkt in cap:

if int(pkt.length) < 650: # 当包长度小于 650 时为请求包,记录uri 和 时间

time_s = pkt.sniff_time

url = pkt.http.request_full_uri

else: # 当返回包时长与发送包大于 3 秒时 用正则 将上一条发送包的ULR中时间盲注的字符取出来

if pkt.sniff_time - time_s > timedelta(seconds=3):

c = re.findall(p, str(url))

flag += chr(int(c[0]))

print(flag)

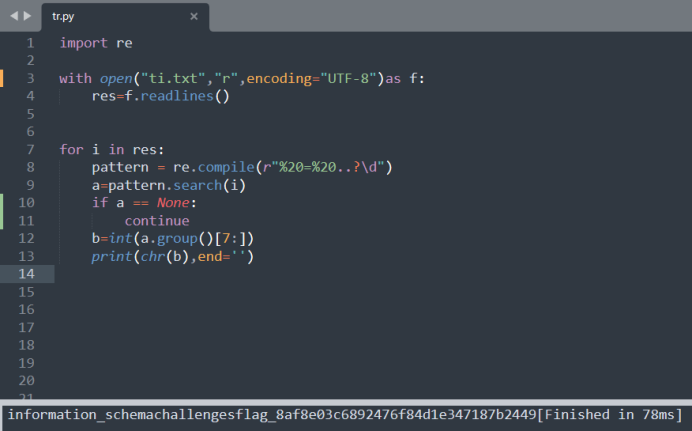

bugku blind_injection2

1、过滤http流,导出存为ti.txt

2、Python脚本跑一下,得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号