20209327 2020-2021-2 《网络攻防实践》第一周作业

20209327 2020-2021-2 《网络攻防实践》第一周作业

1. 知识点梳理与总结

网络安全五大目标

- 保密性

- 完整性

- 不可抵赖性

- 可用性

- 可控性

安全威胁

- 恶意代码

- 远程入侵

- 拒绝服务

- 身份假冒

- 信息窃取和篡改

研究内容

- 网络安全体系:物理层安全、系统层安全、网络层安全、应用层安全、管理层安全

- 网络攻击技术:信息收集、端口扫描、攻击实施、网络隐身、后门设置、痕迹清除

- 网络防御技术:信息加密、访问控制、防火墙、入侵防御、恶意代码防范、安全审计与查证

- 密码技术应用:密码学与密码体制、加解密技术、认证技术、公钥基础设施

- 网络安全应用:链路层安全应用802.1X、网络层安全应用IPSec、传输层安全应用SSL、虚拟专用网VPN、无线局域网安全协议802.11i、WEB安全应用SET

2. 环境搭建详细步骤

实验环境

| 名称 | 操作系统及类型 | IP地址及子网掩码 |

|---|---|---|

| Kali | Ubuntu Linux攻击机 | 192.168.200.2/25 |

| Winattack | WinXP Windows攻击机 | 192.168.200.6/25 |

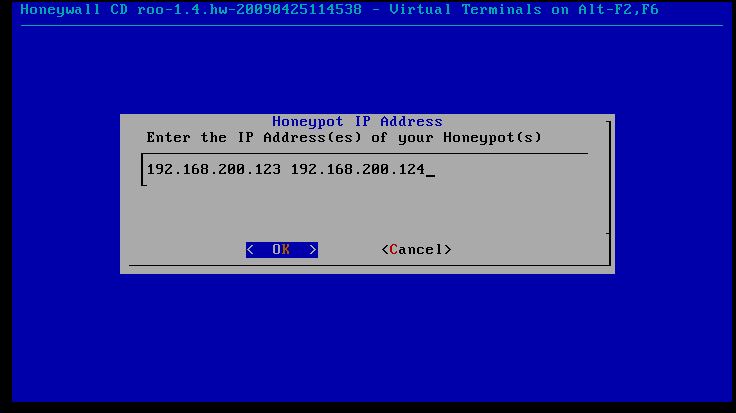

| Metasploit2 | Ubuntu Linux靶机 | 192.168.200.123/25 |

| Win2kserver | Win2000 Windows靶机 | 192.168.200.124/25 |

| SEEDUbuntu | Ubuntu Linux攻击机&靶机 | 192.168.200.3/25 |

| HoneyWall | ROO 蜜网网关 | 192.168.200.8/25 |

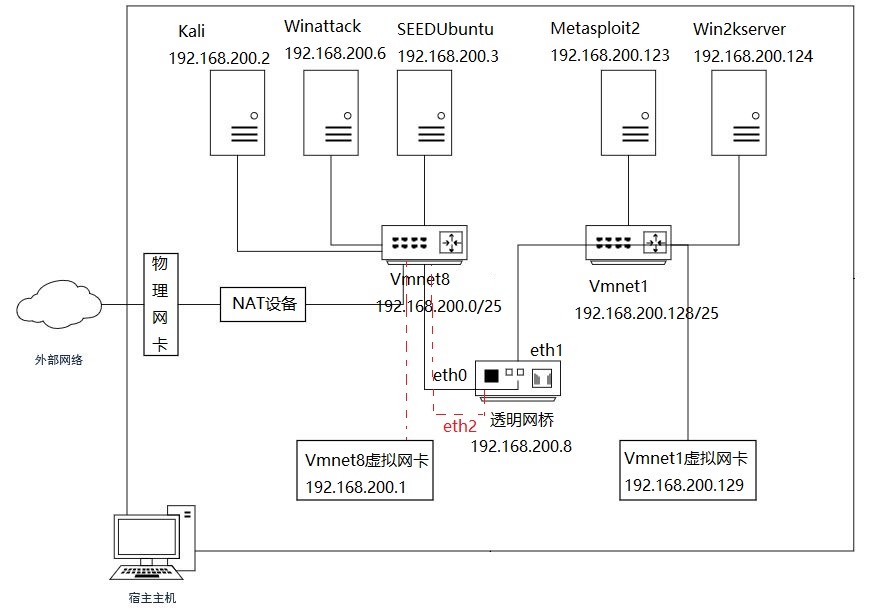

网络拓扑

虚拟机安装与配置

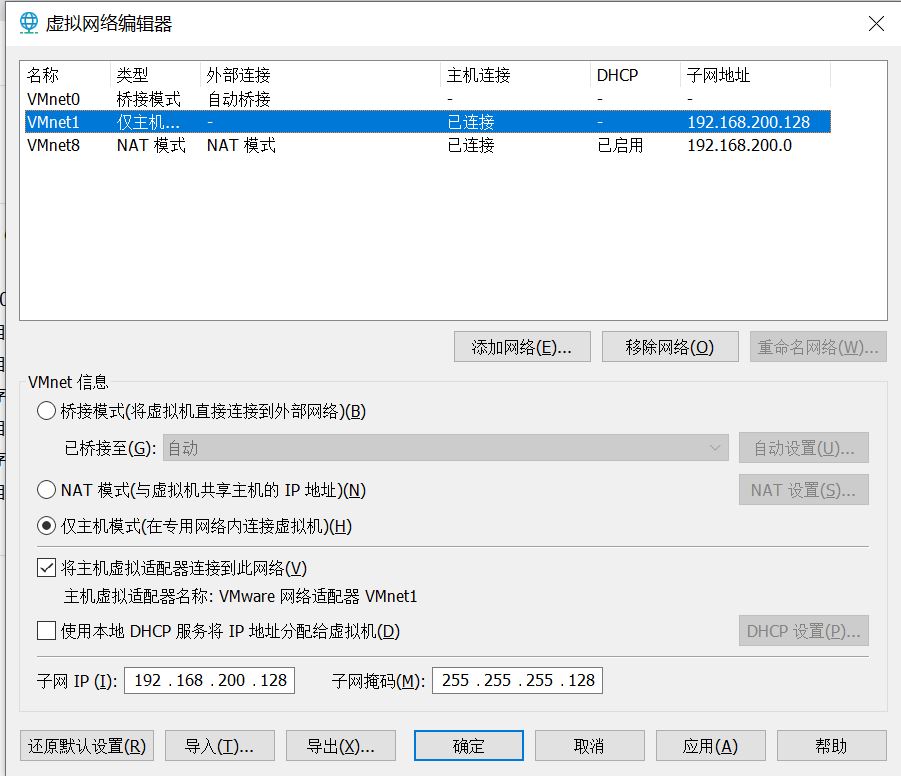

在虚拟网络编辑器中更改设置。添加网络,VMnet1设置为仅主机模式并关闭DHCP服务,配置子网IP为192.168.200.128,子网掩码为255.255.255.128

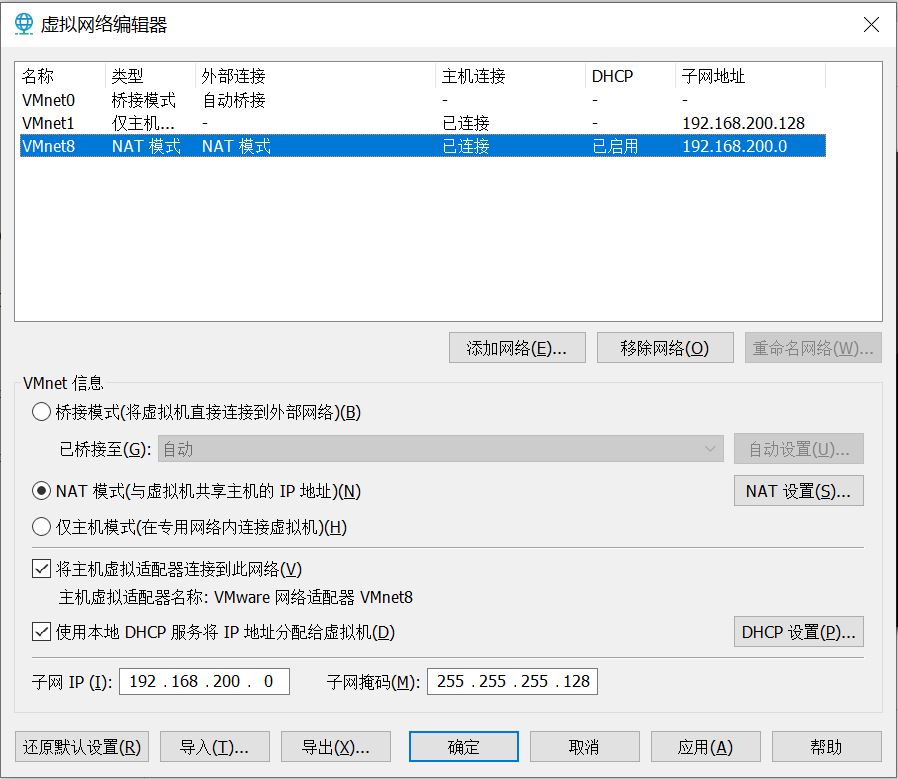

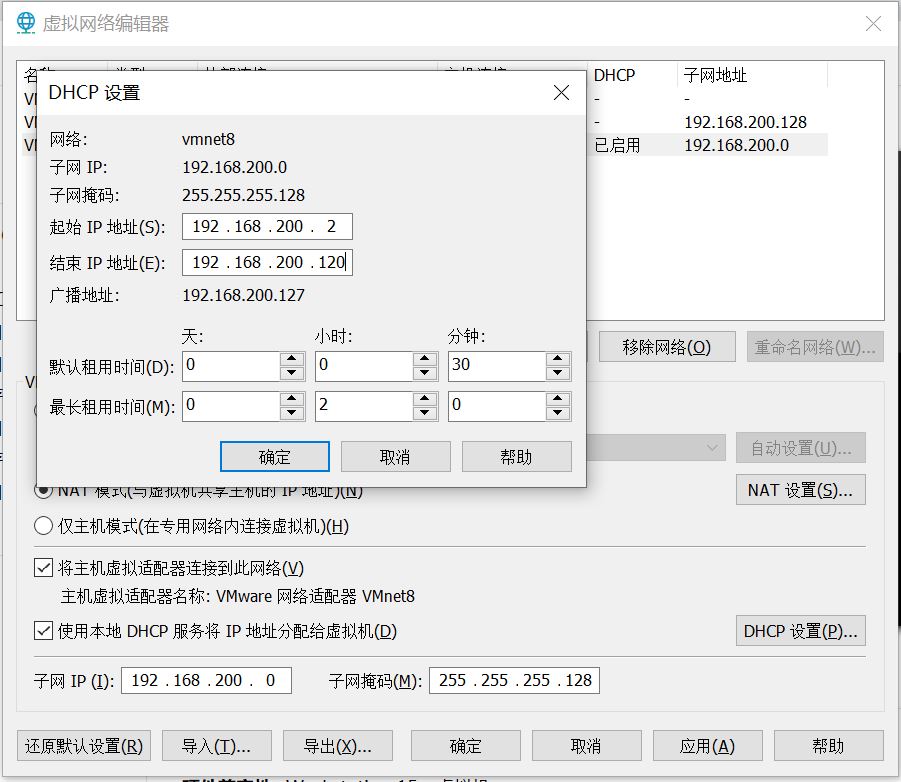

添加网络,VMnet8配置成192.168.200.0/25网段,开启DHCP服务,开启NAT。

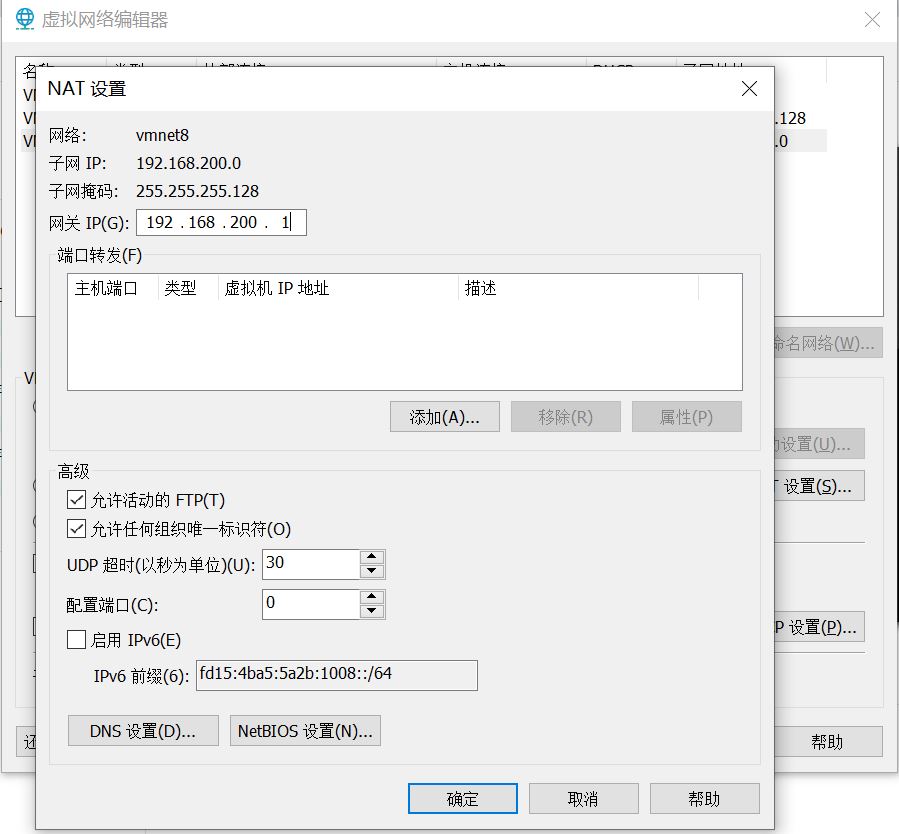

在NAT设置中,将网关IP设置为192.168.200.1

在DHCP设置中,将起始IP设置为192.168.200.2,结束IP设置为192.168.200.120

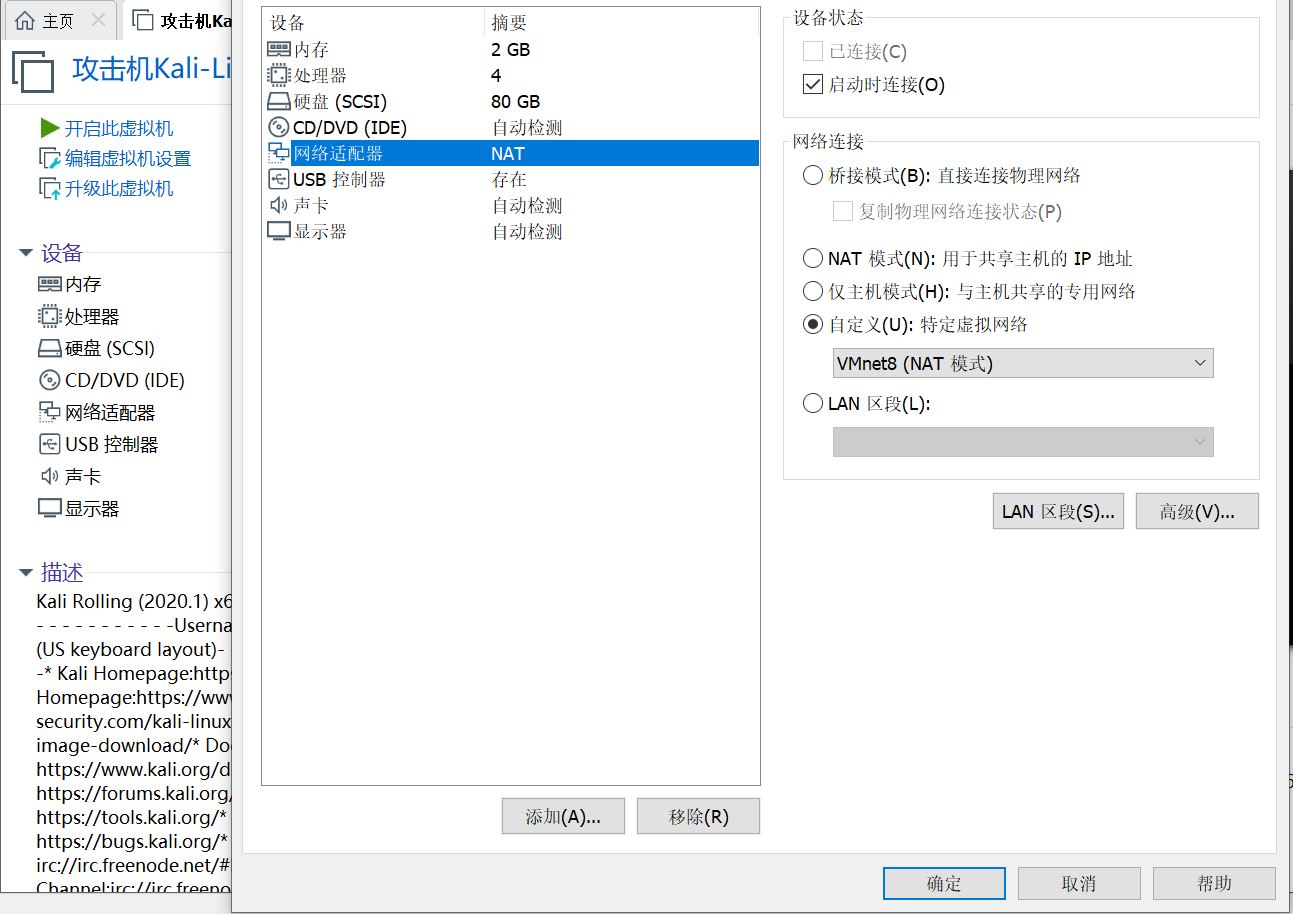

在VMware Workstation主页打开虚拟机,导入下载好的vmx文件形式的kali虚拟机,并将网络适配器设置成自定义的VMnet8

开启虚拟机并登录

打开终端,输入ip addr查看kali攻击机的IP地址为192.168.200.2

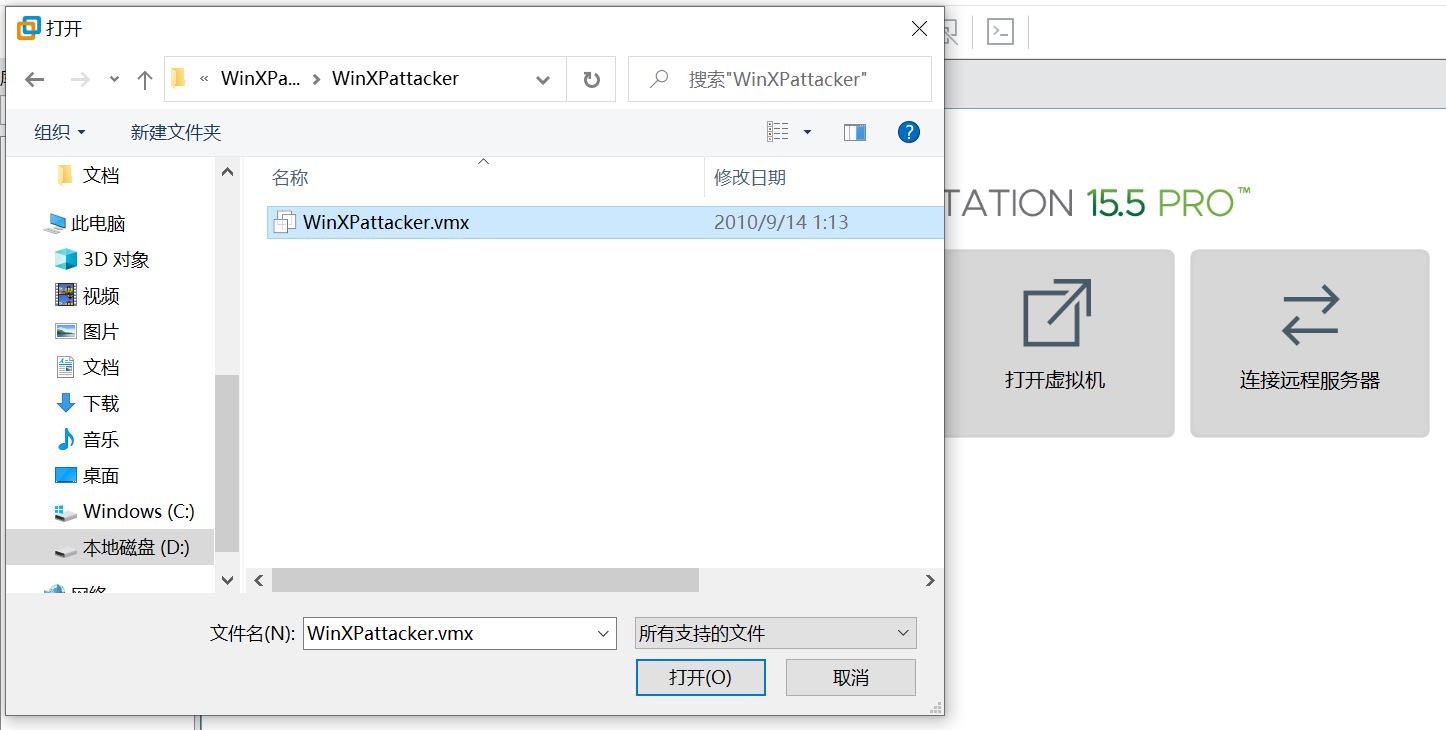

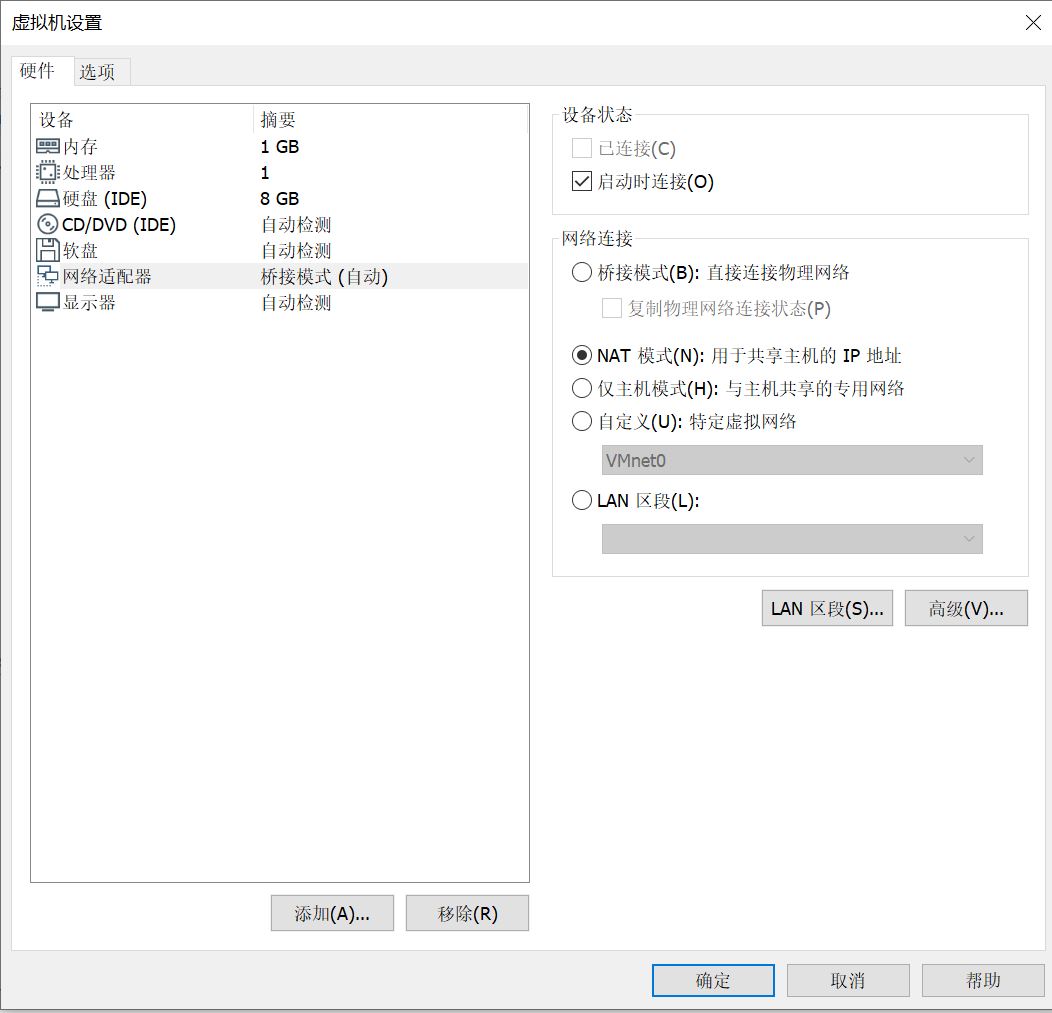

在VMware Workstation主页打开虚拟机,导入下载好的vmx文件形式的WinXP虚拟机,并将网络适配器设置成NAT模式

开启虚拟机并登录

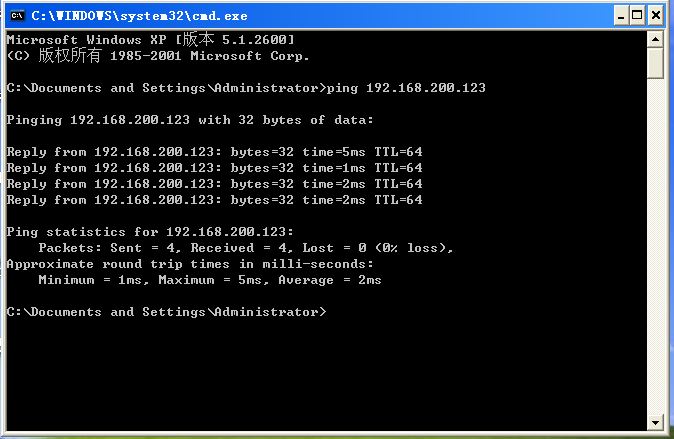

打开终端,输入ipconfig查看WinXP攻击机的IP地址为192.168.200.6

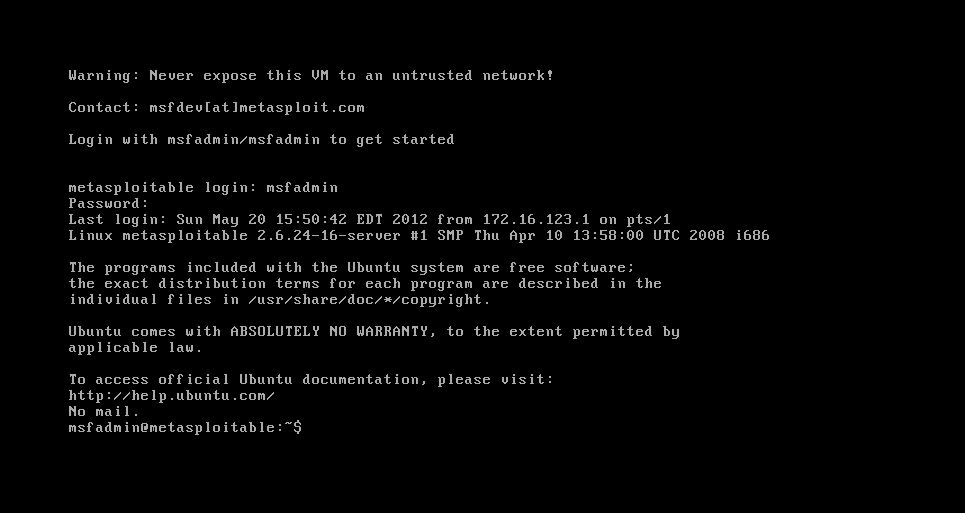

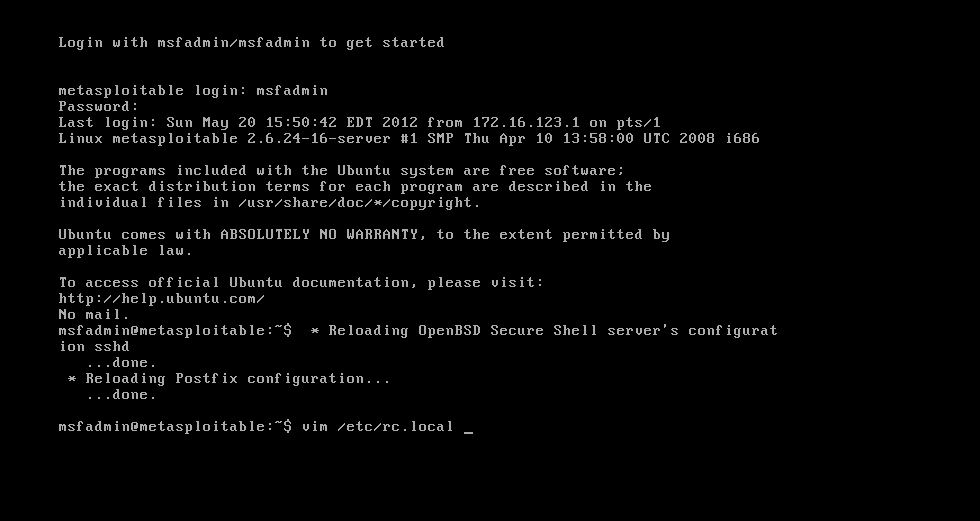

在VMware Workstation主页打开虚拟机,导入下载好的vmx文件形式的Metasploit2虚拟机,并将网络适配器设置成仅主机模式

开启虚拟机并登录

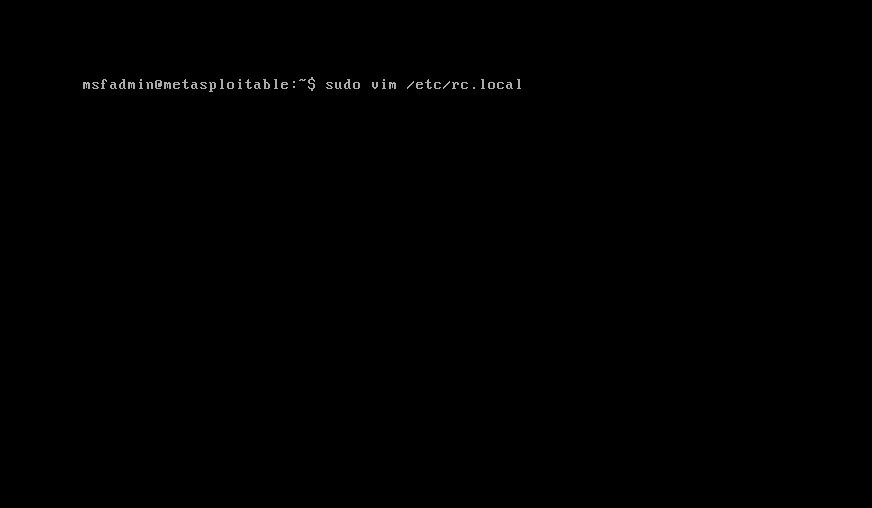

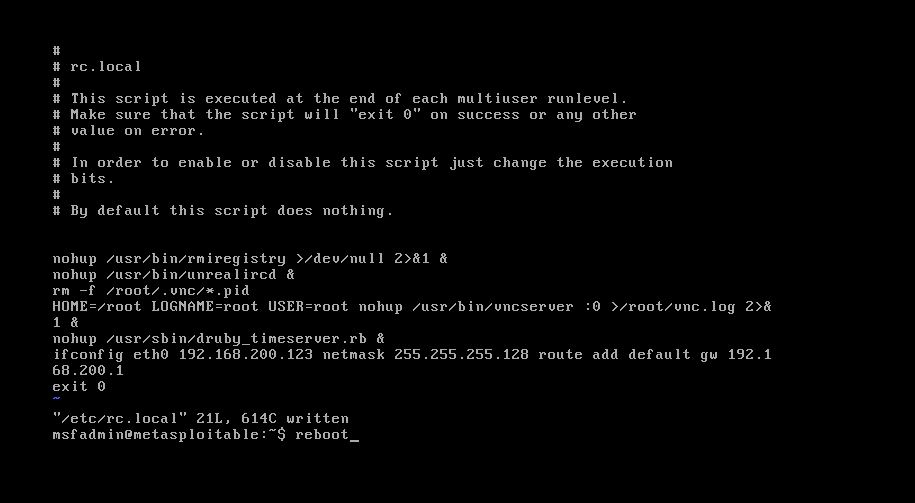

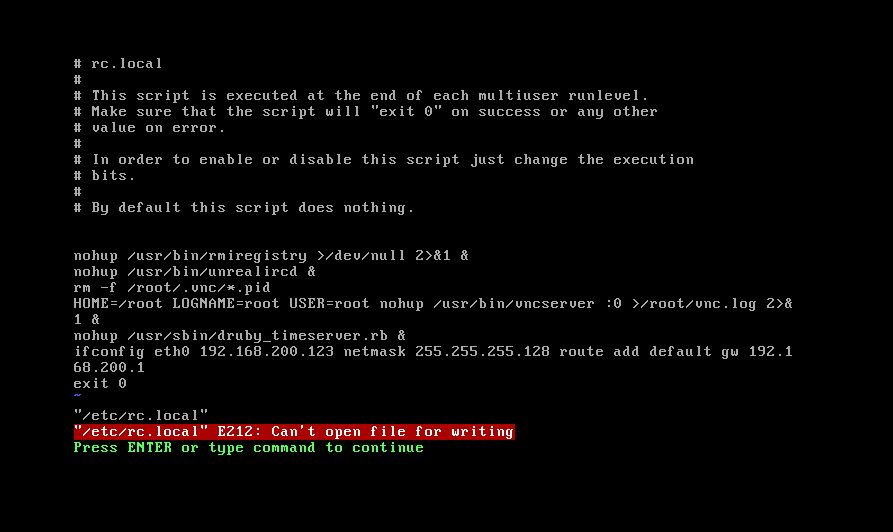

以root权限编辑/etc/rc.local文件

插入ifconfig eth0 192.168.200.123 netmask 255.255.255.128 route add default gw 192.168.200.1

保存后退出,输入reboot重启

输入ifconfig查看Metasploit2靶机的IP地址为192.168.200.123

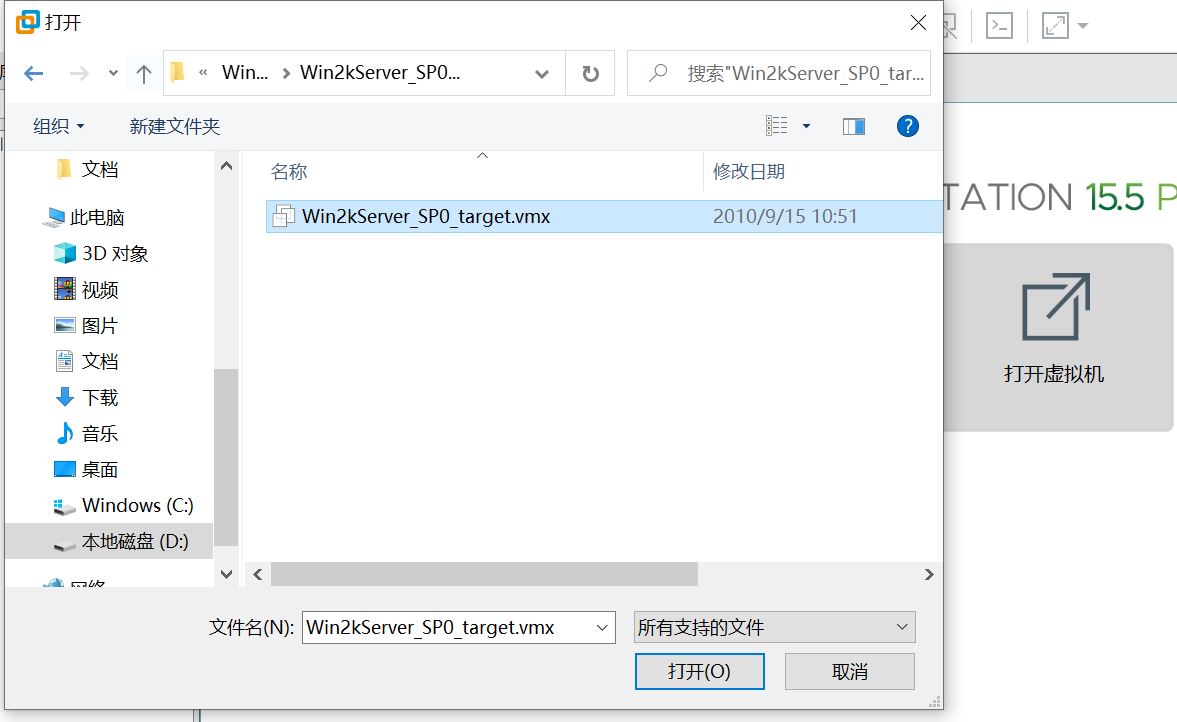

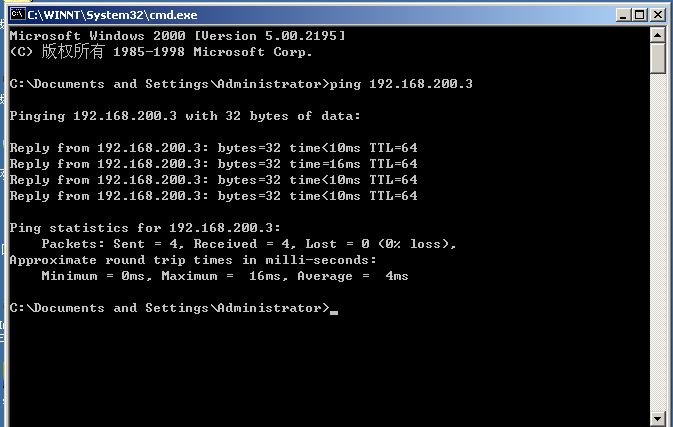

在VMware Workstation主页打开虚拟机,导入下载好的vmx文件形式的Win2000虚拟机,并将网络适配器设置成仅主机模式

打开网络设置,将IP地址设置为192.168.200.124,子网掩码设置为255.255.255.128,默认网关设置为192.168.200.1,首选DNS服务器设置为1.0.0.1

输入ipconfig查看Win2000靶机的IP地址为192.168.200.124

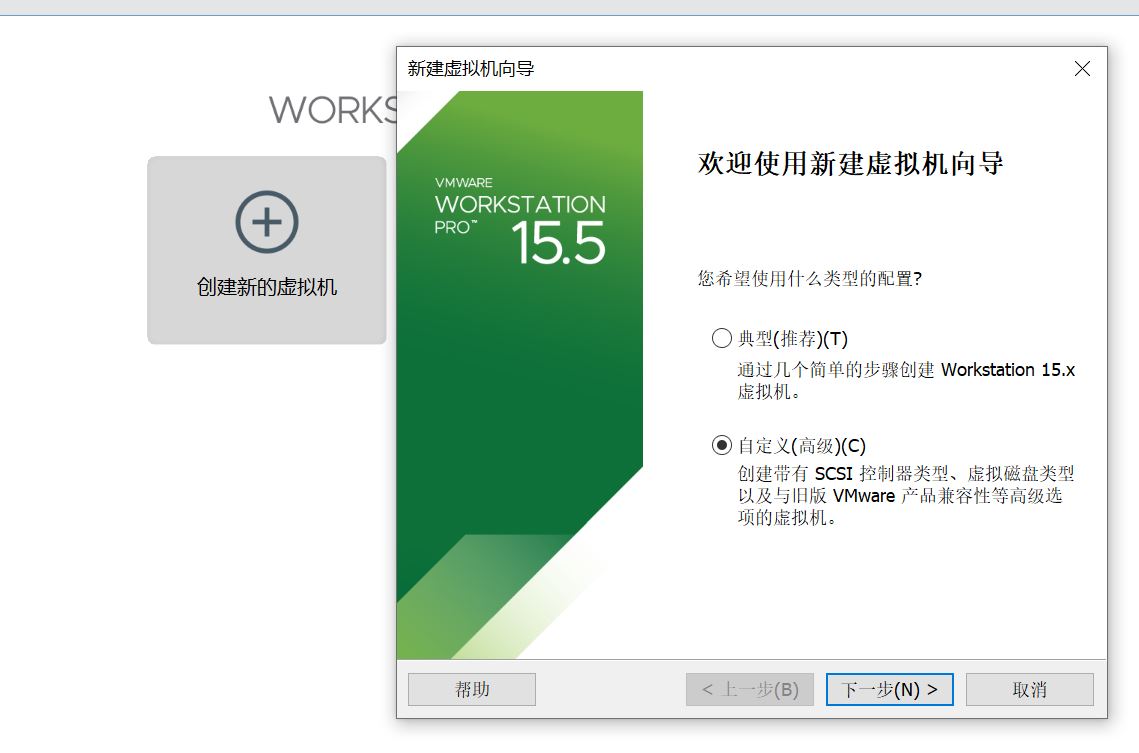

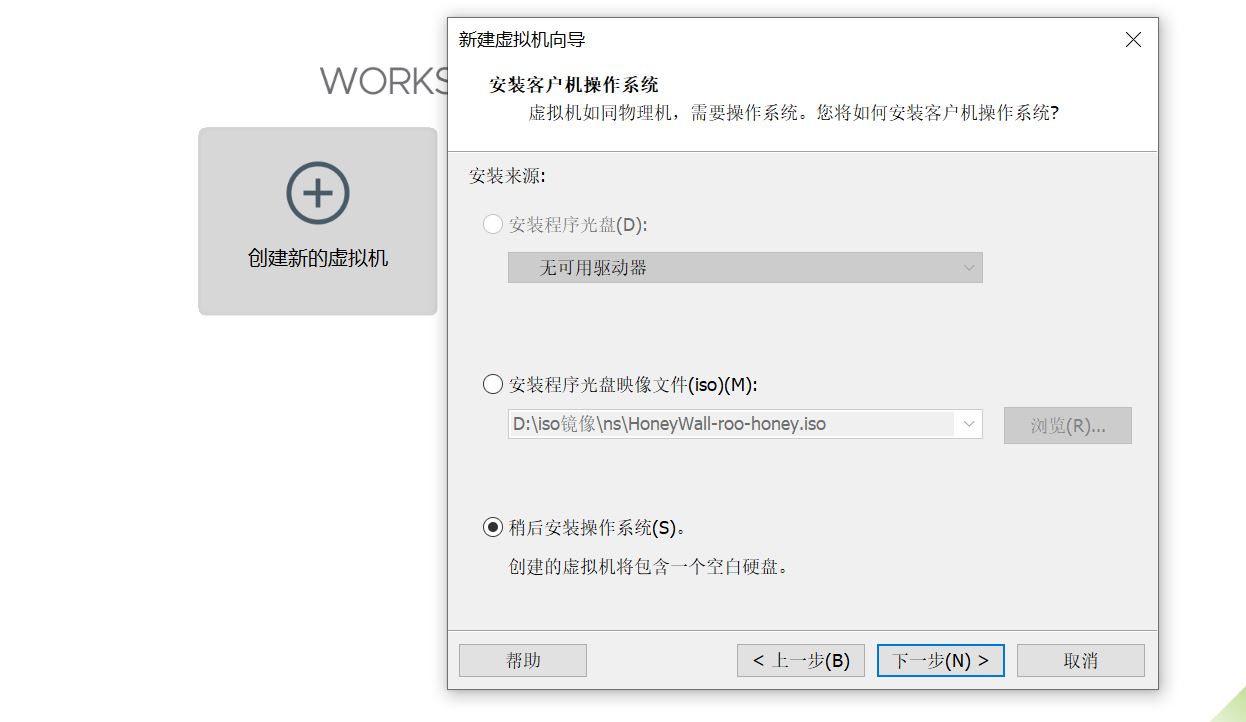

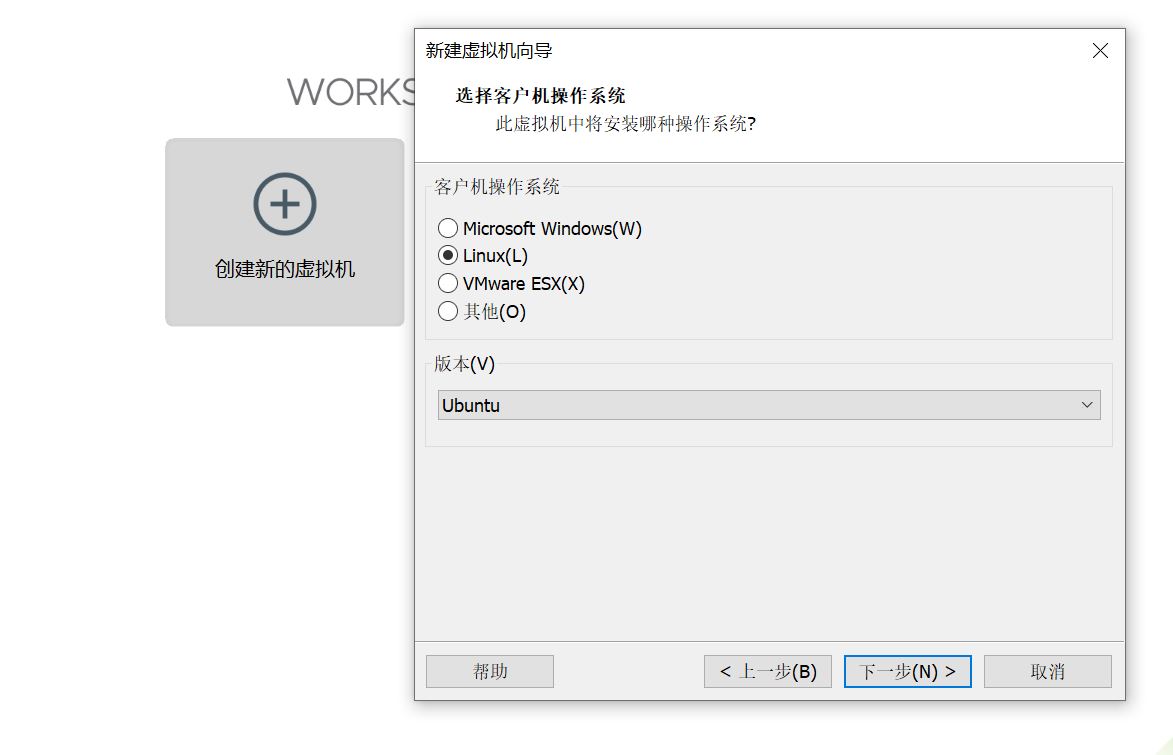

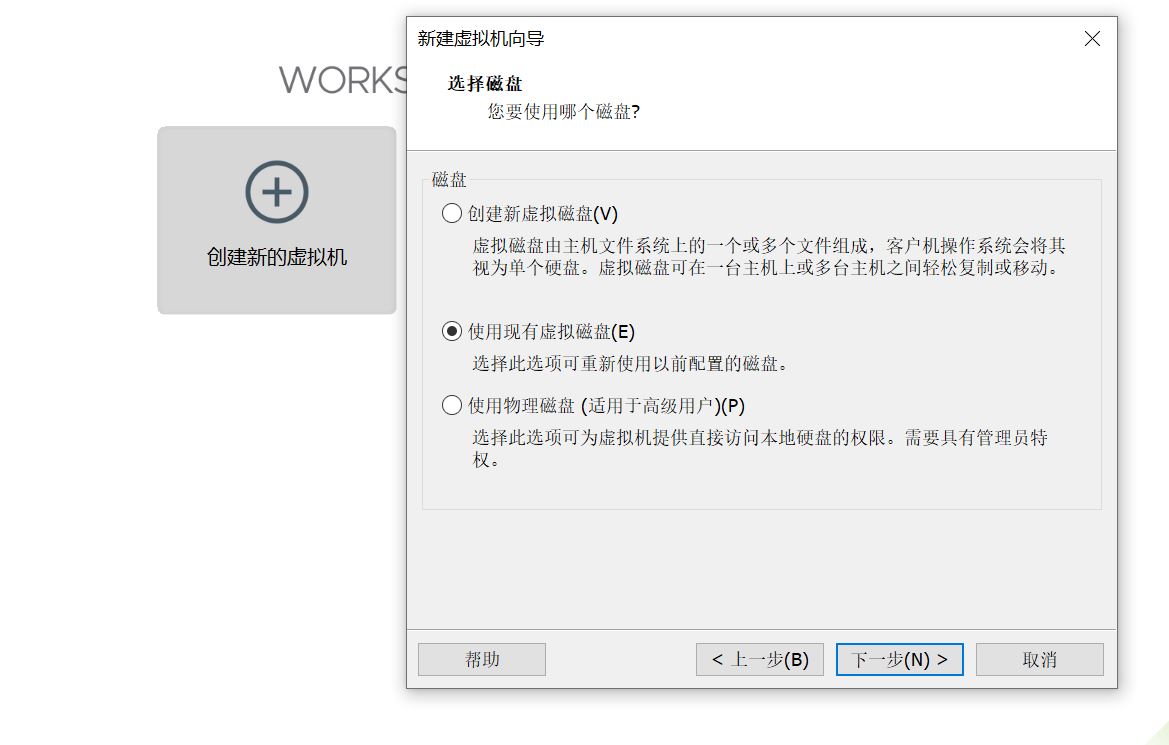

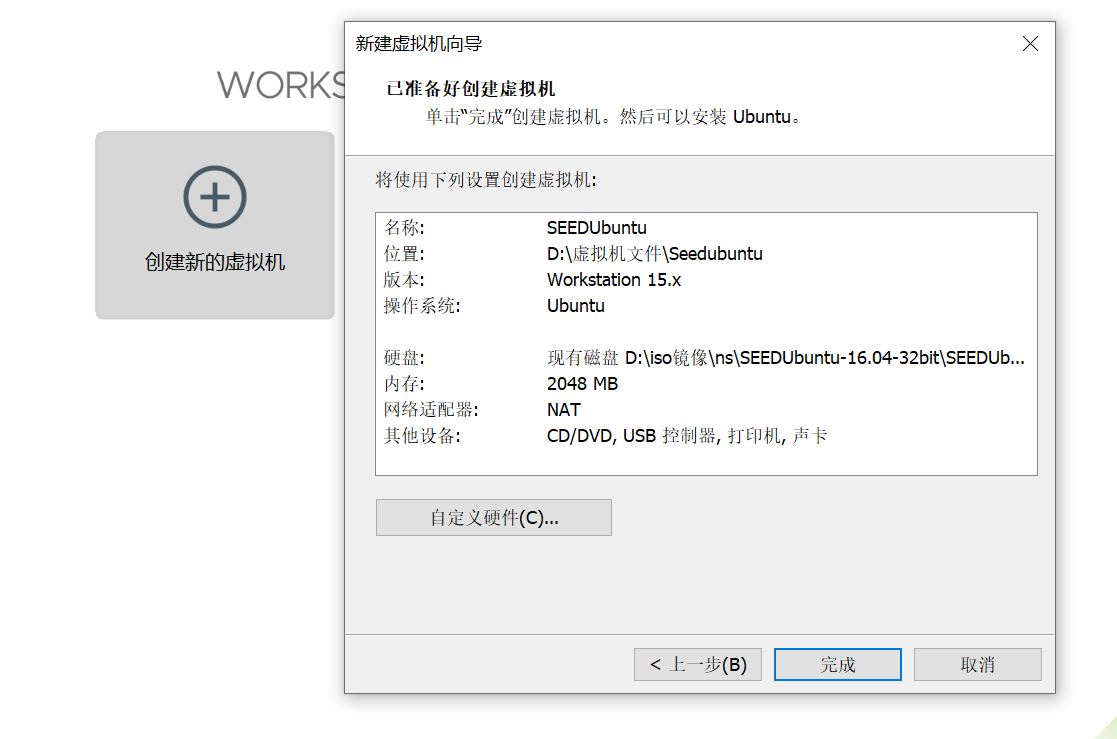

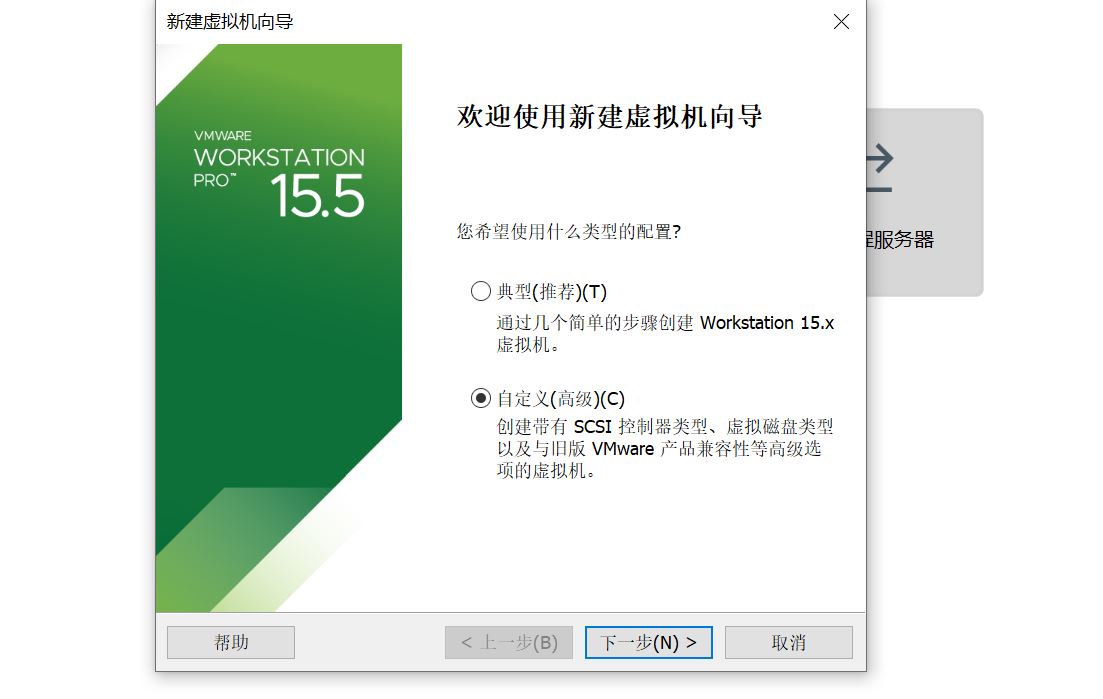

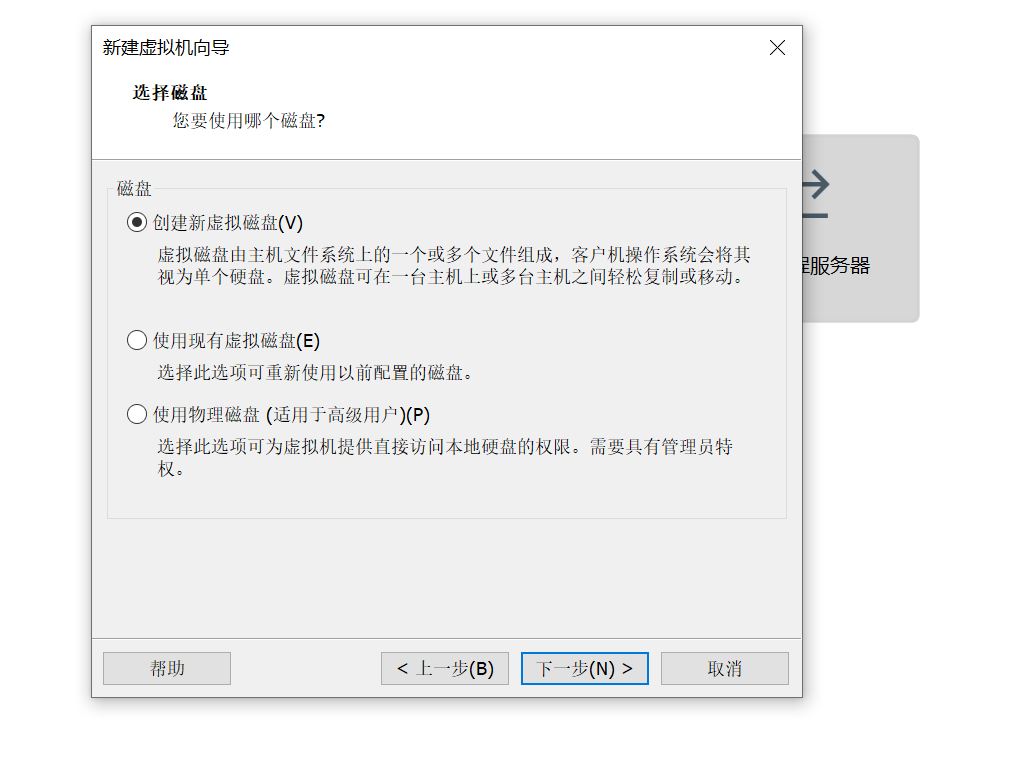

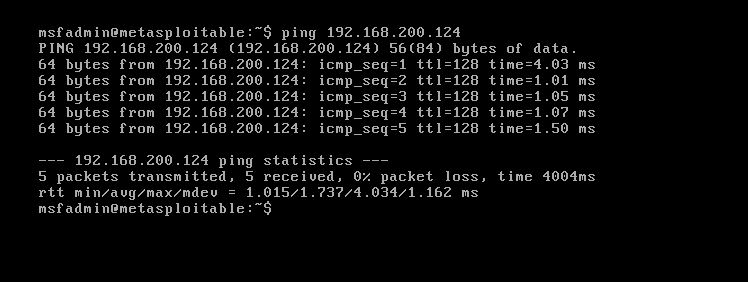

在VMware Workstation主页新建虚拟机,自定义安装,稍后安装操作系统并为其命名,如图所示,安装SEEDUbuntu虚拟机

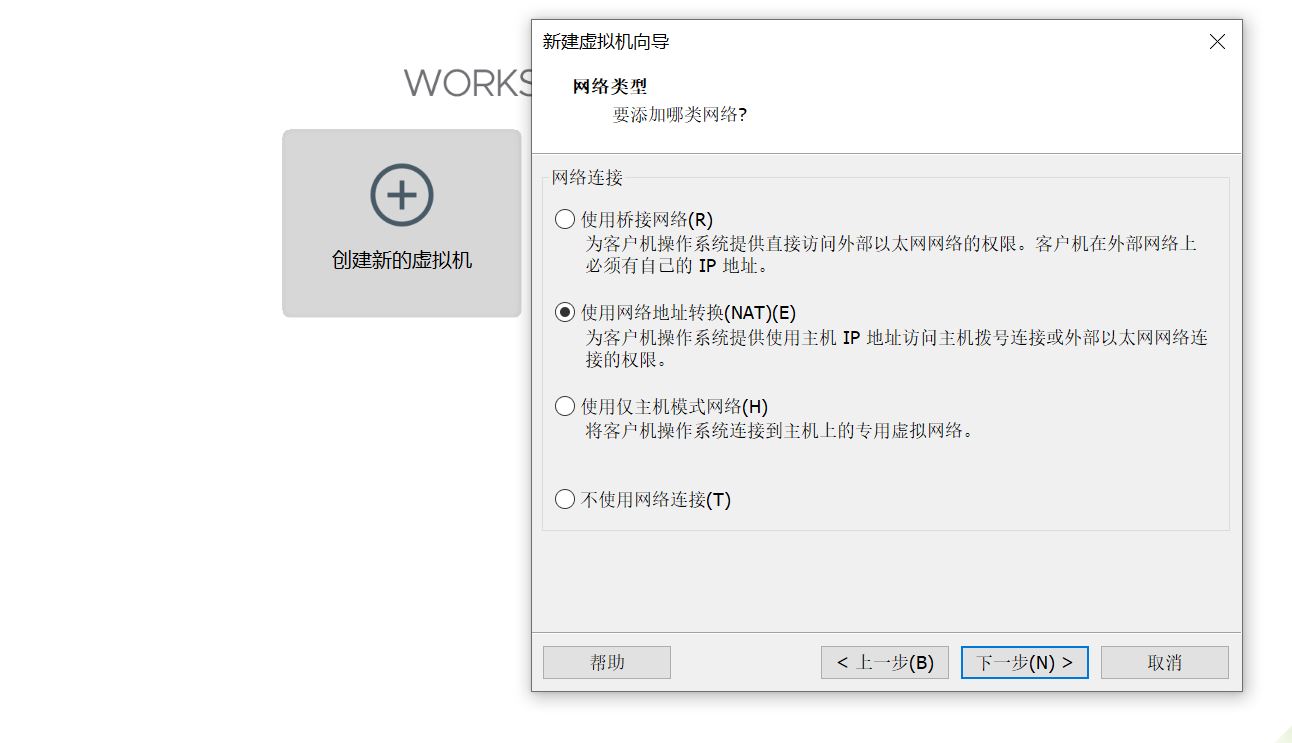

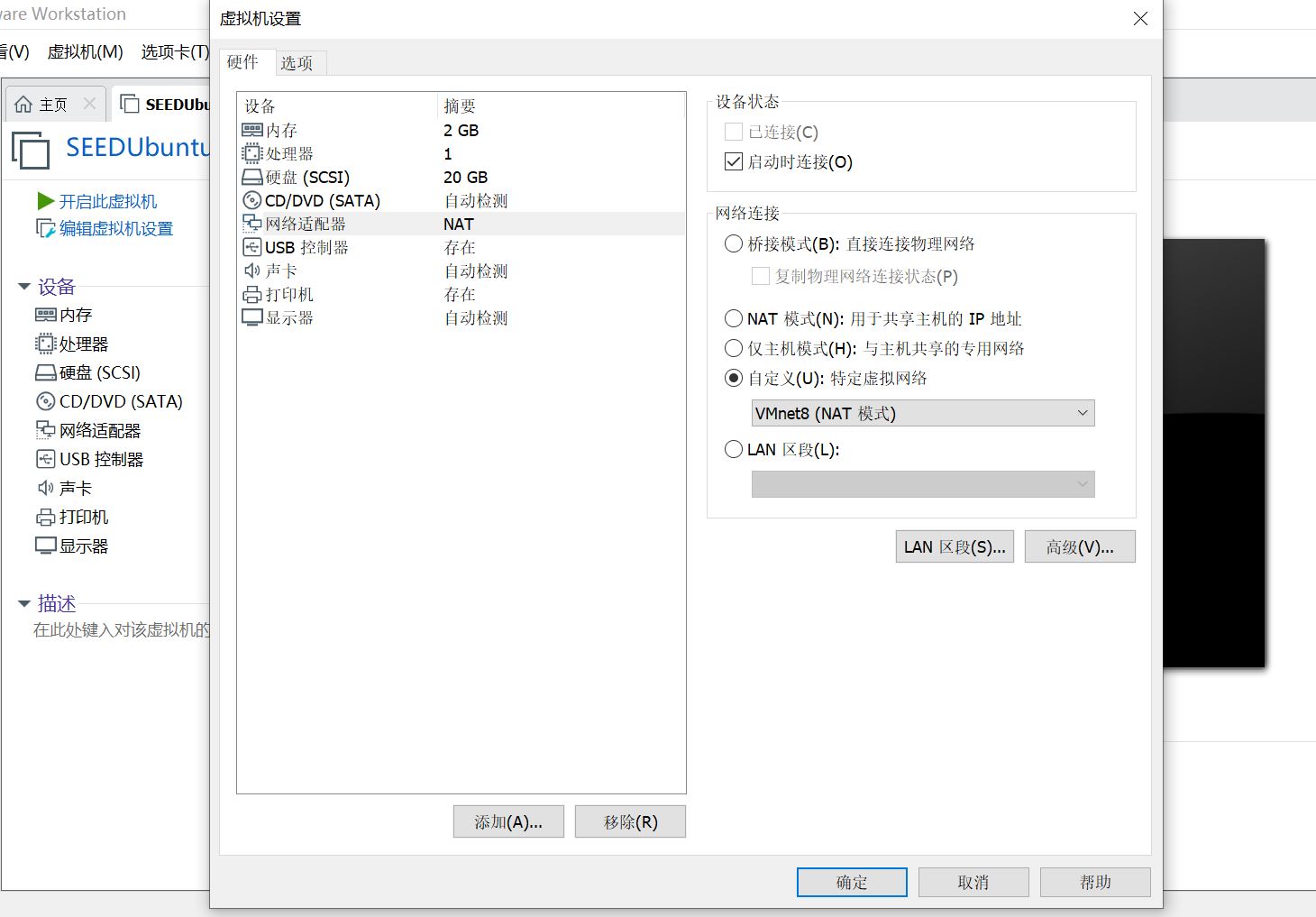

将网络适配器设置成自定义的VMnet8

输入ifconfig查看SEEDUbuntu虚拟机的IP地址为192.168.200.3

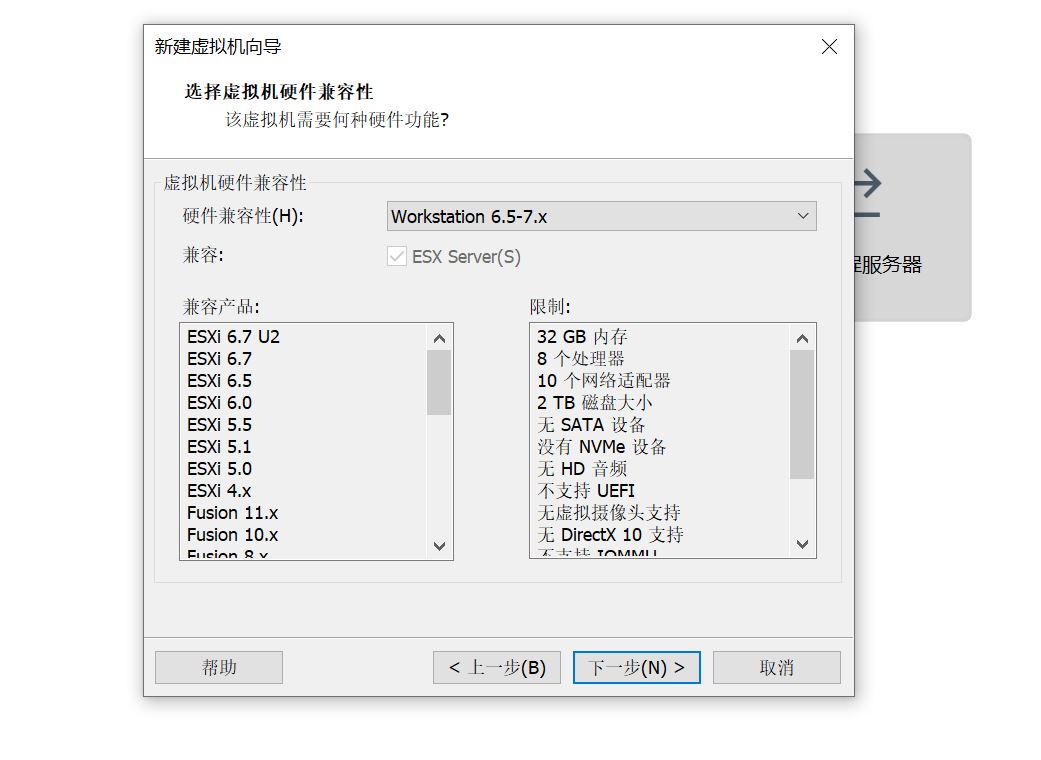

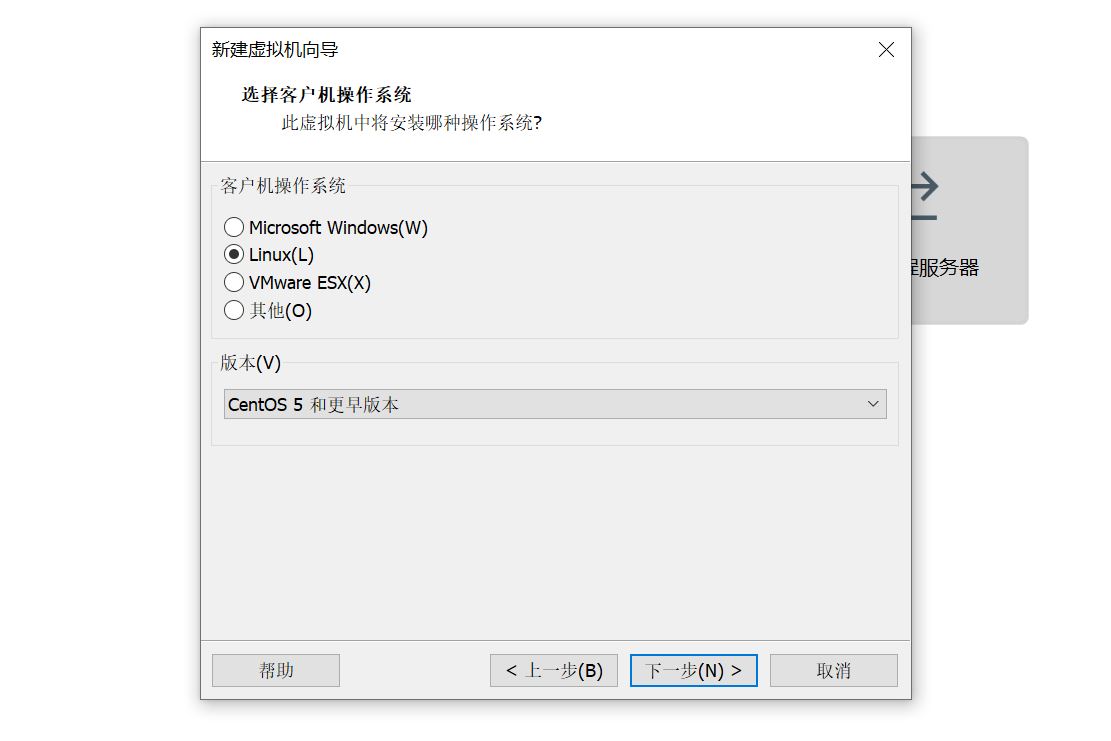

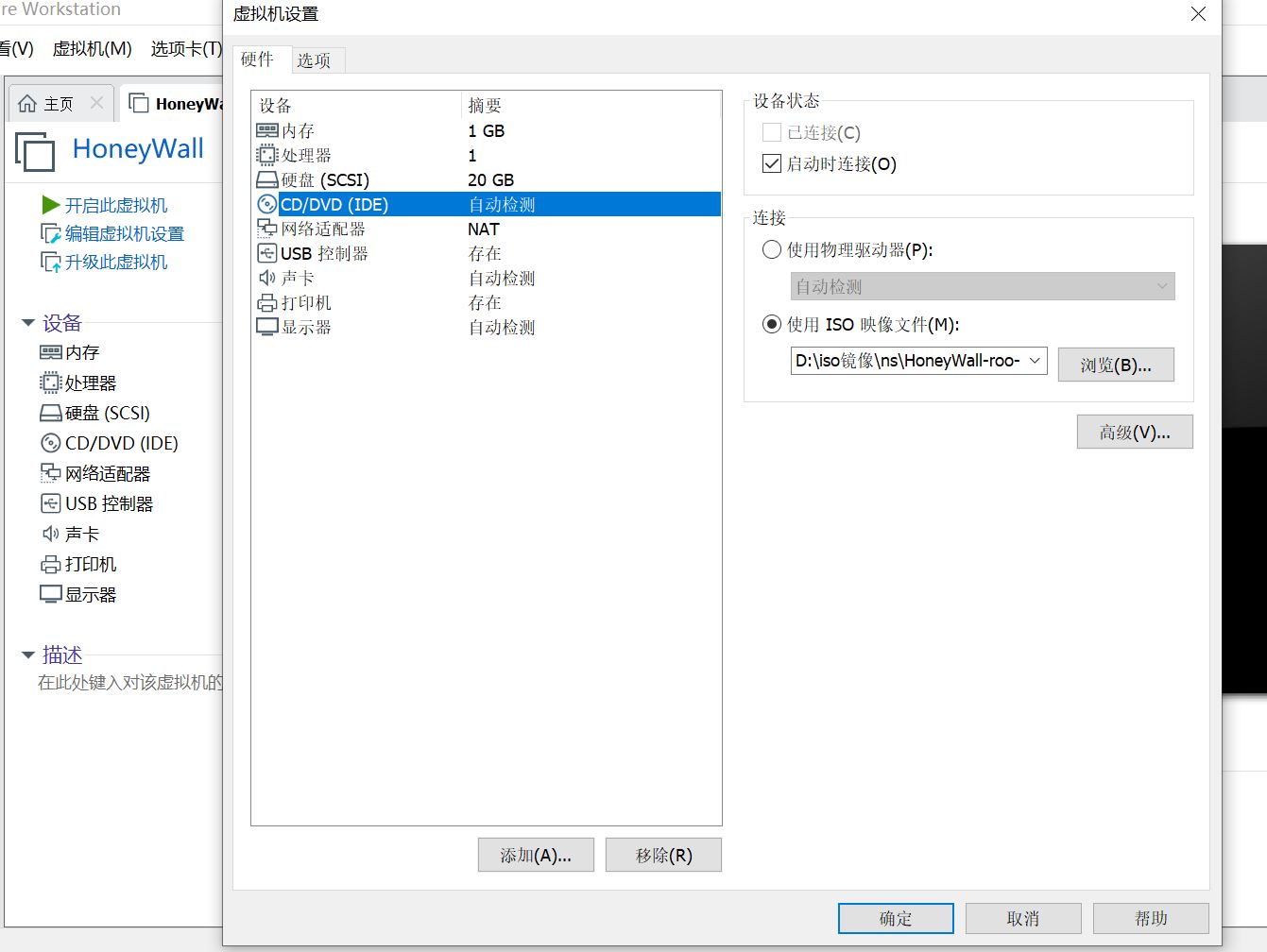

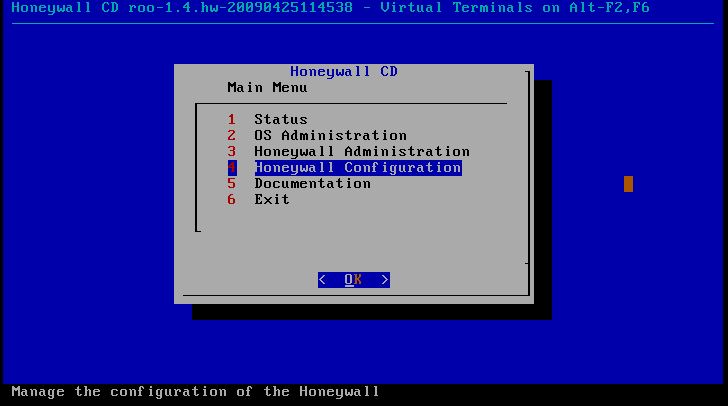

在VMware Workstation主页新建虚拟机,自定义安装,兼容性选择Workstation6.5-7.x,稍后安装操作系统,如图所示,安装蜜网网关

编辑虚拟机设置,选择准备好的iso镜像文件

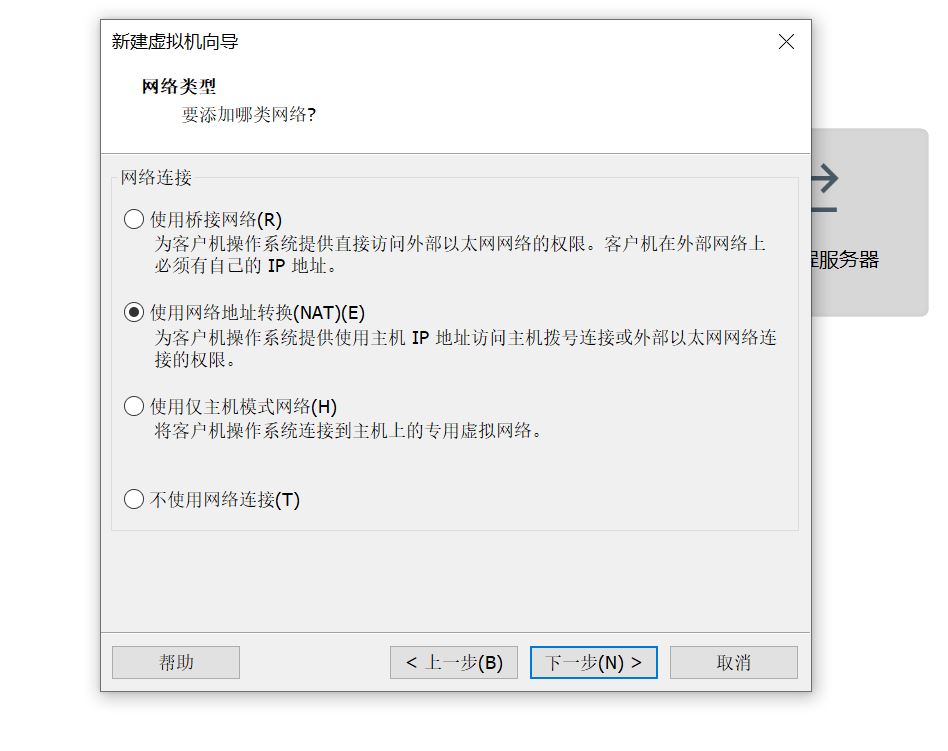

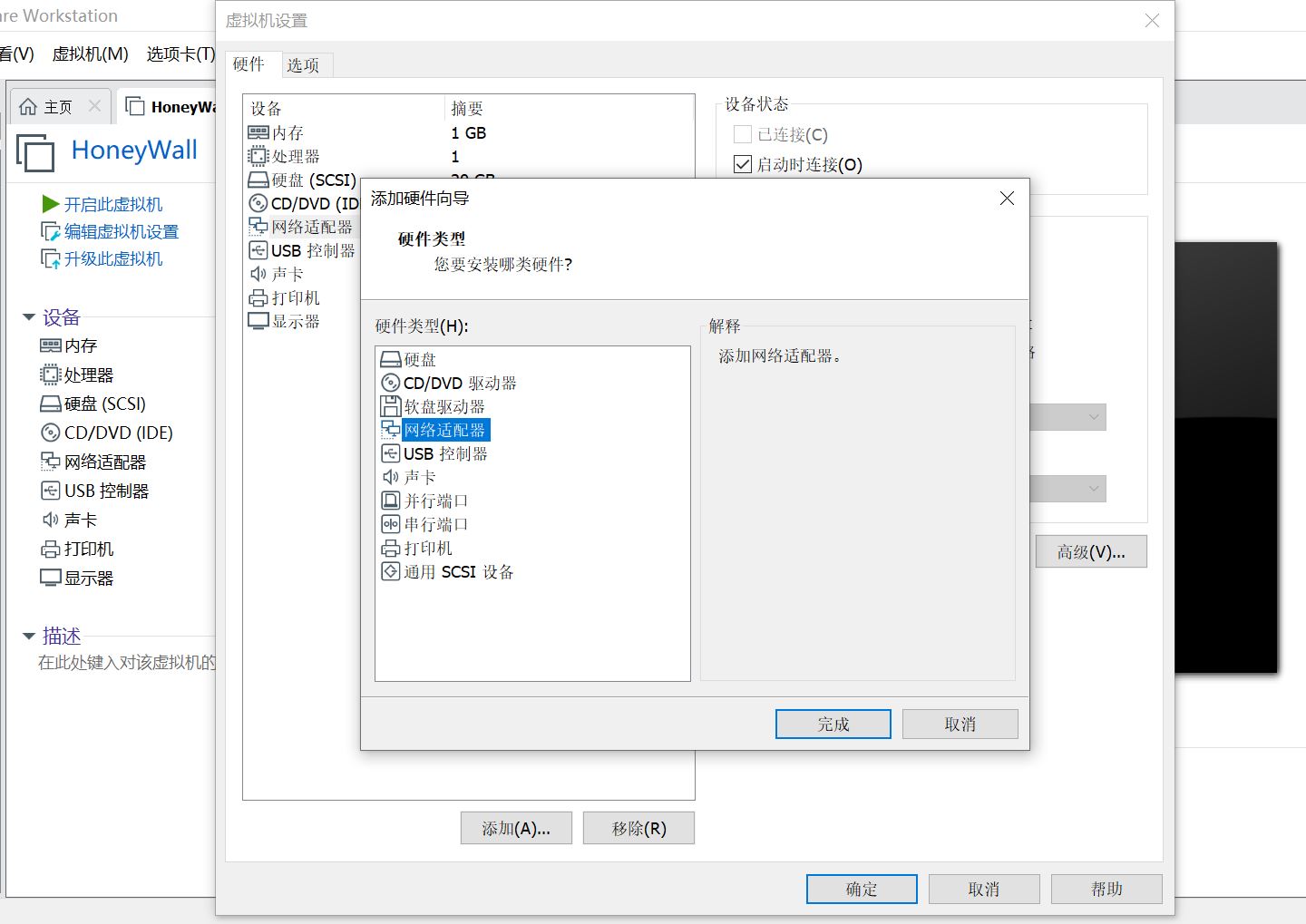

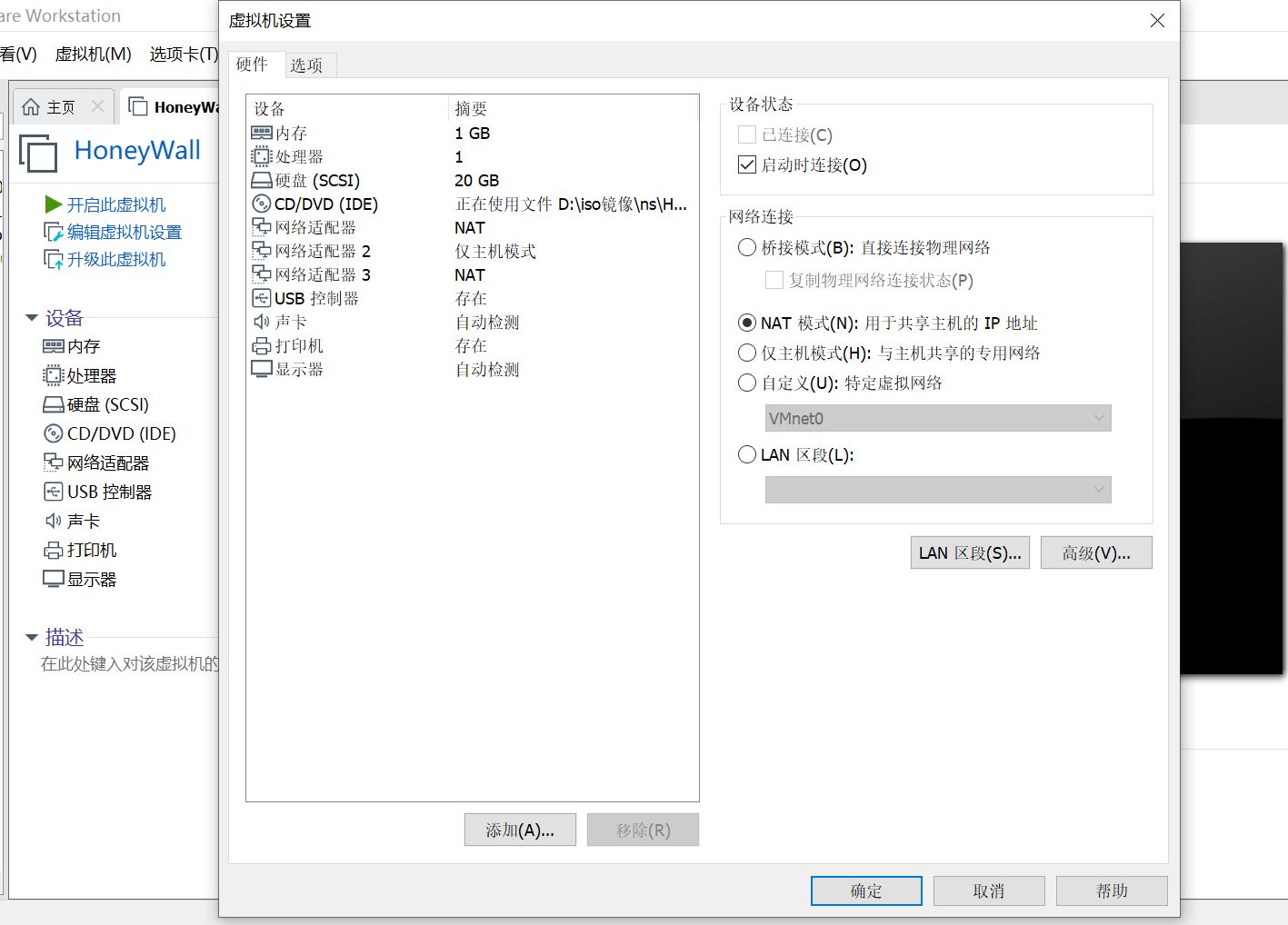

添加两个网络适配器。默认网卡设置为NAT模式,2号网卡设置为仅主机模式,3号网卡设置为NAT模式

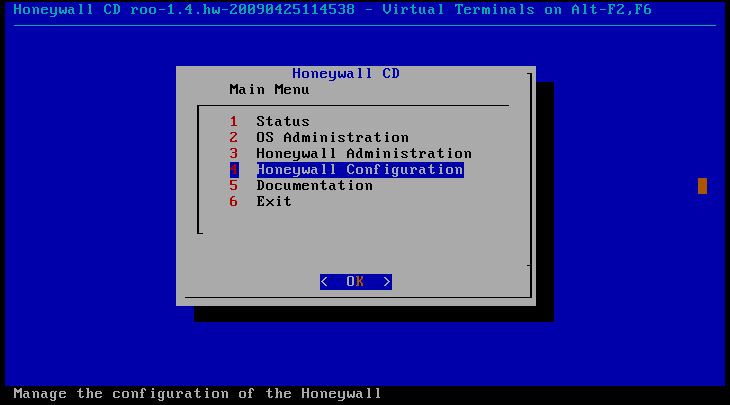

开启虚拟机并登录

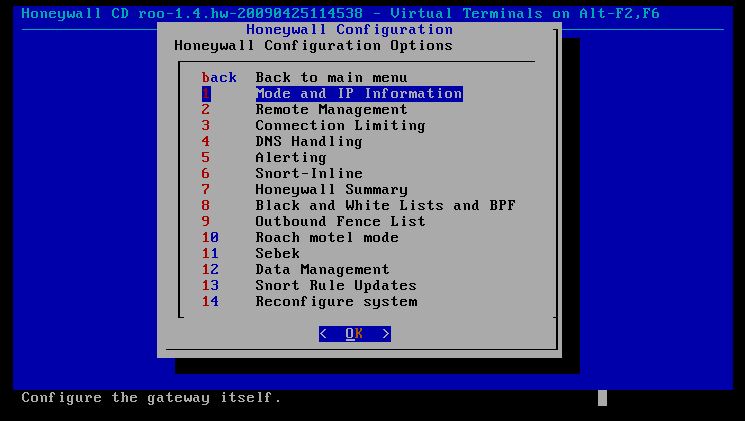

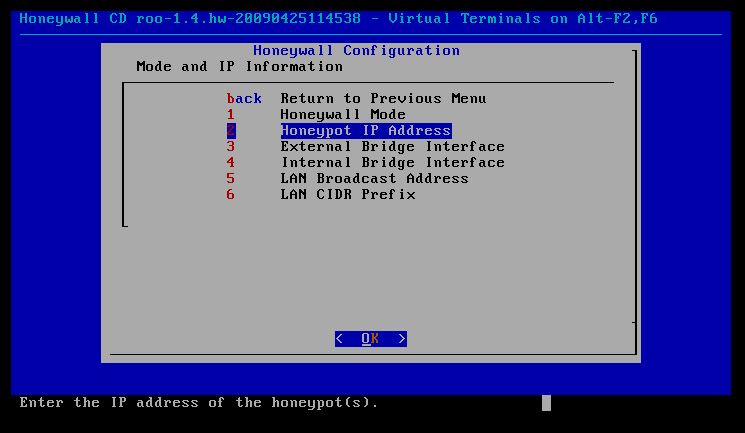

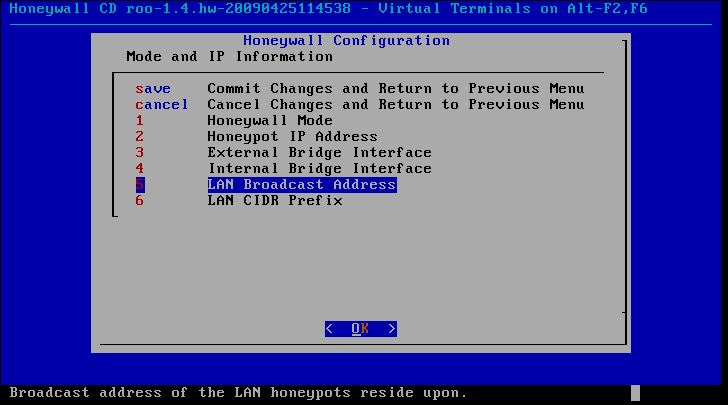

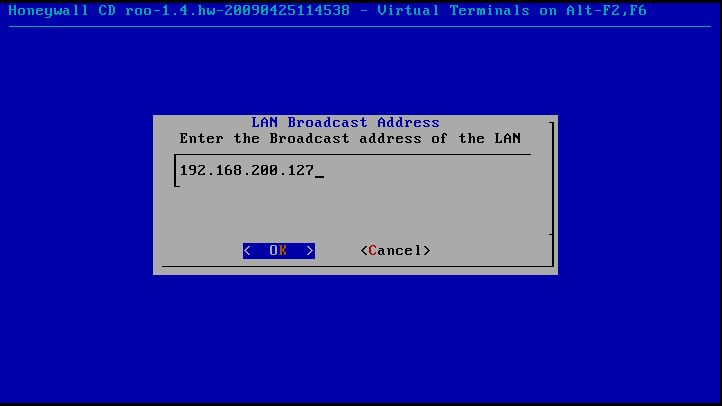

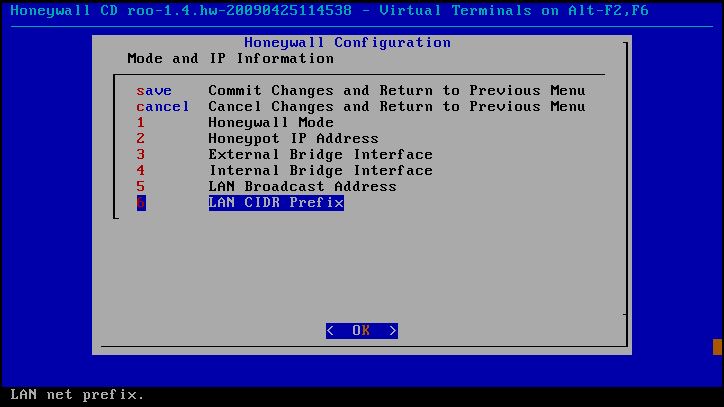

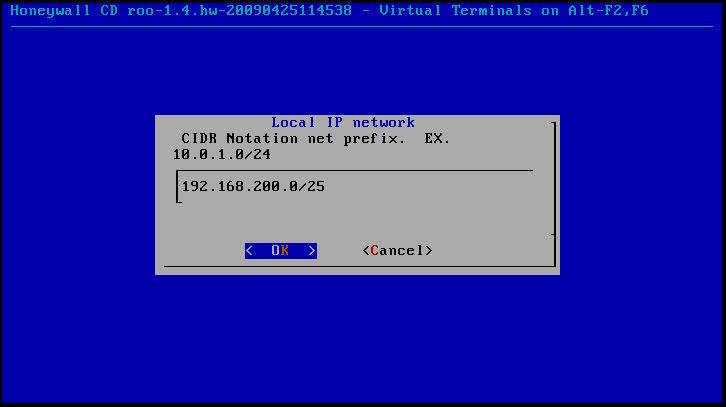

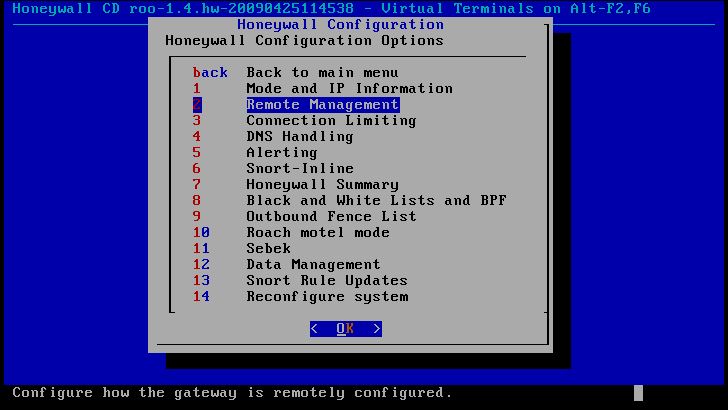

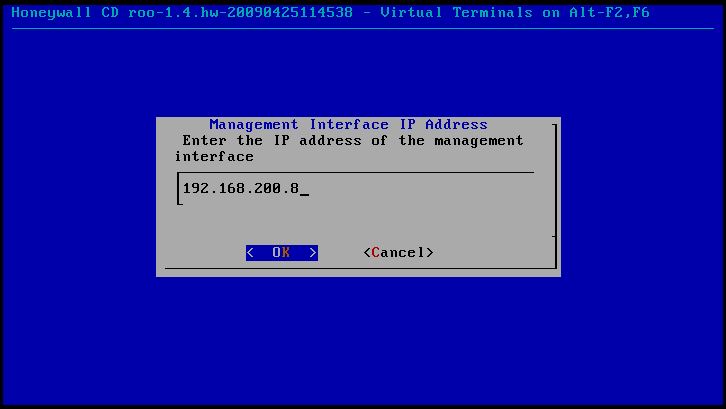

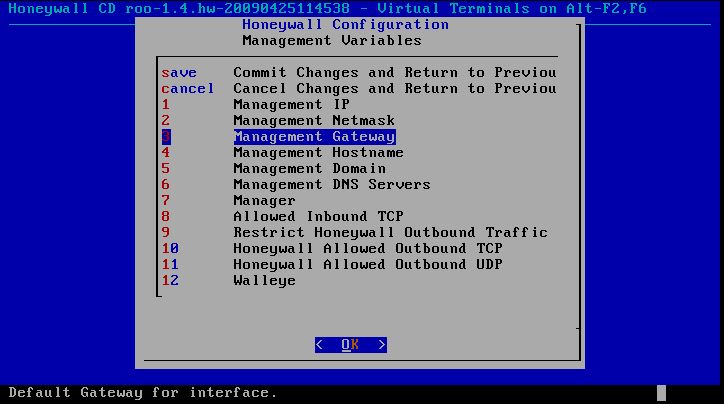

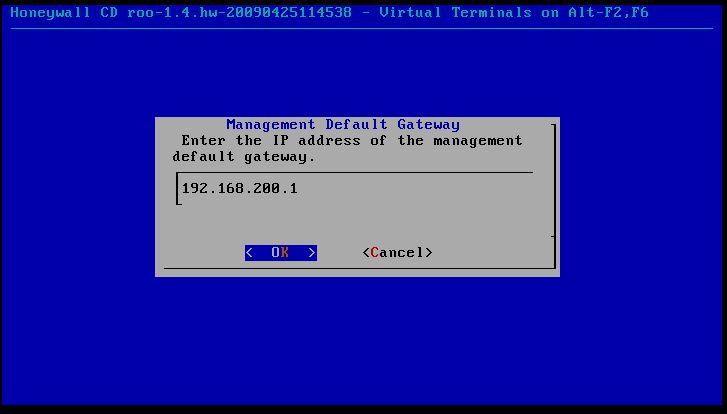

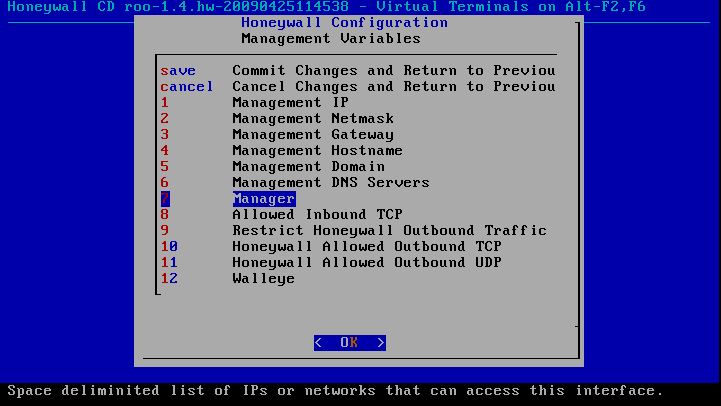

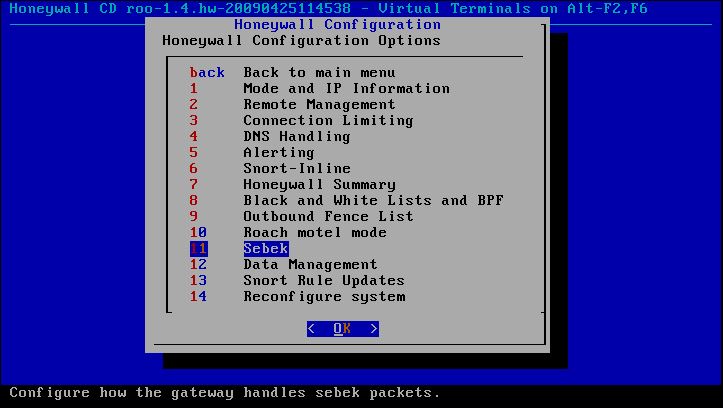

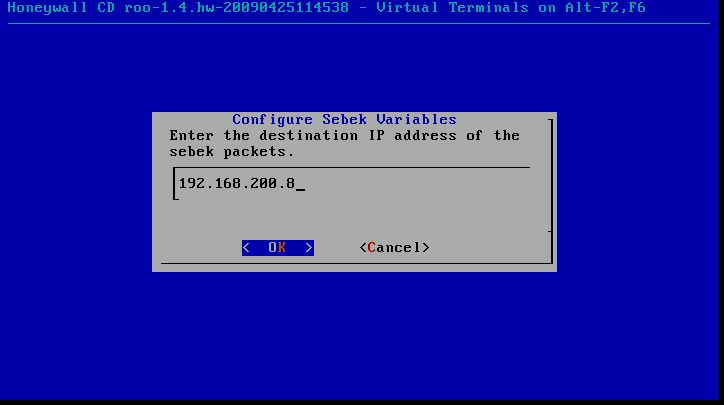

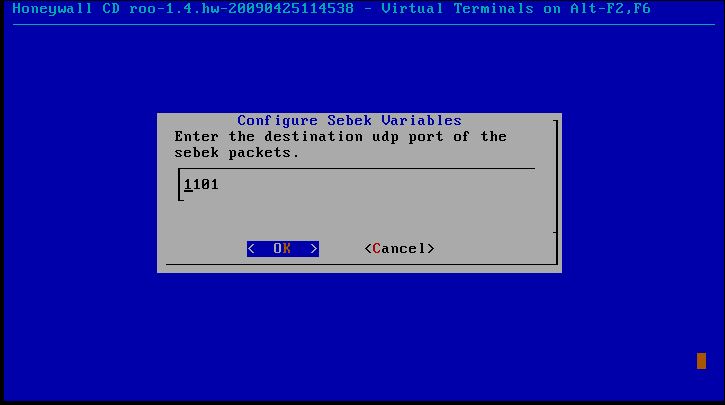

进入配置页面,按照图中选项进行配置

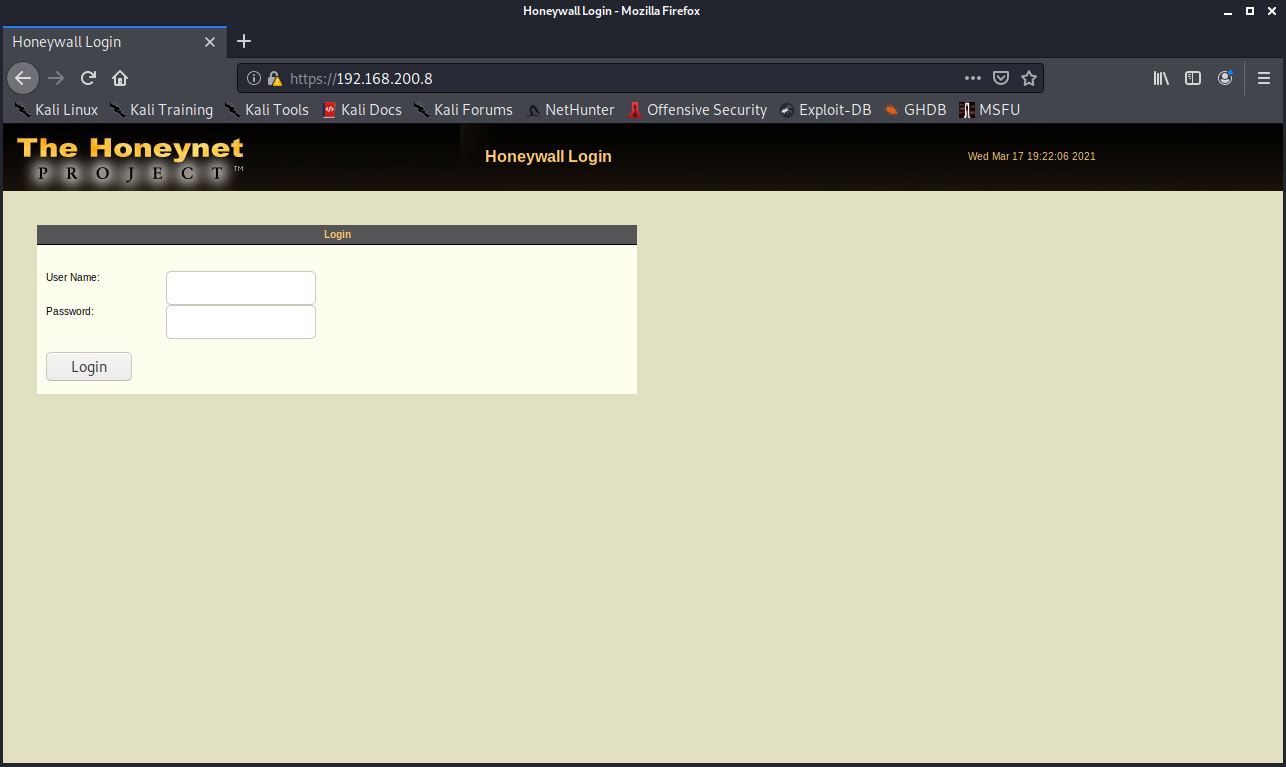

设置完成后,在kali虚拟机的浏览器中输入https://192.168.200.8登录蜜网网关

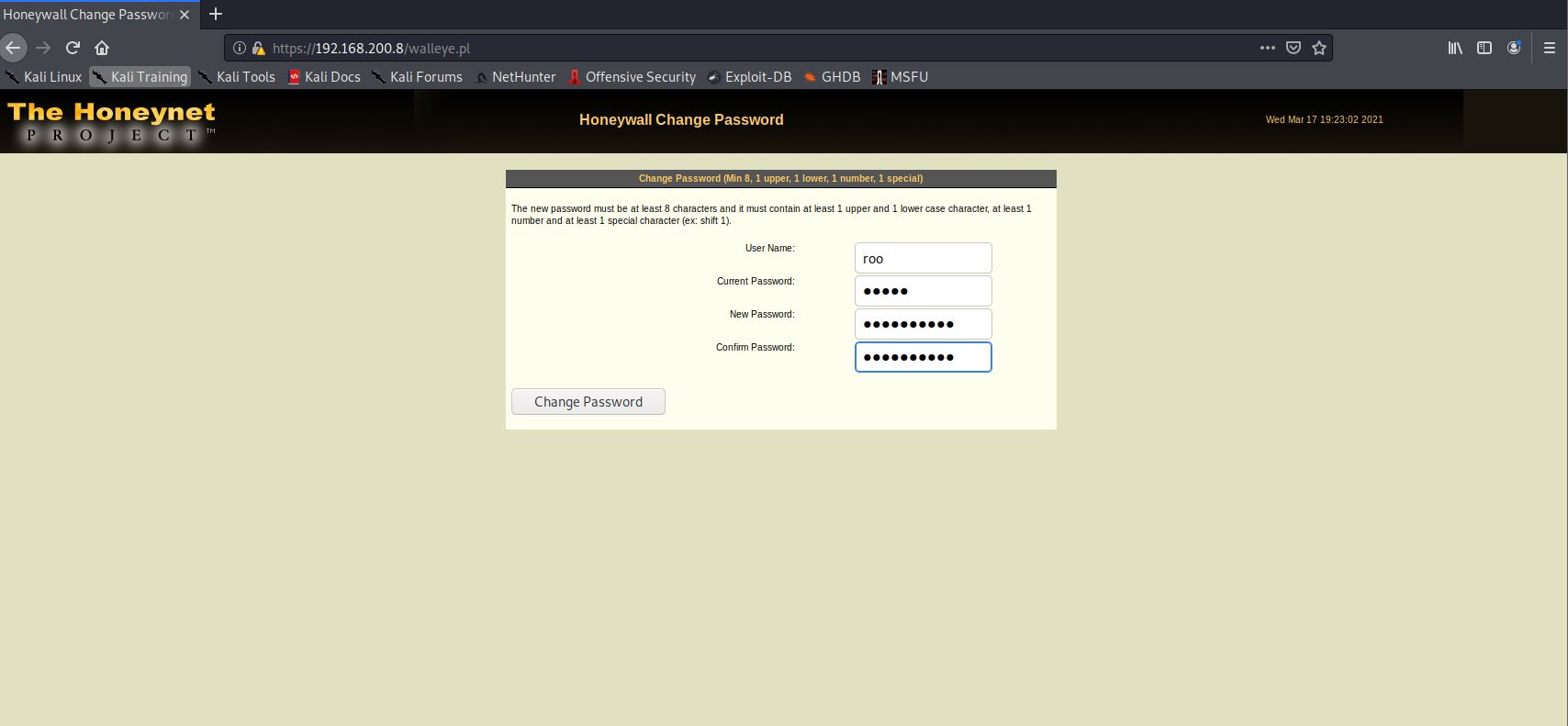

重新设置用户信息

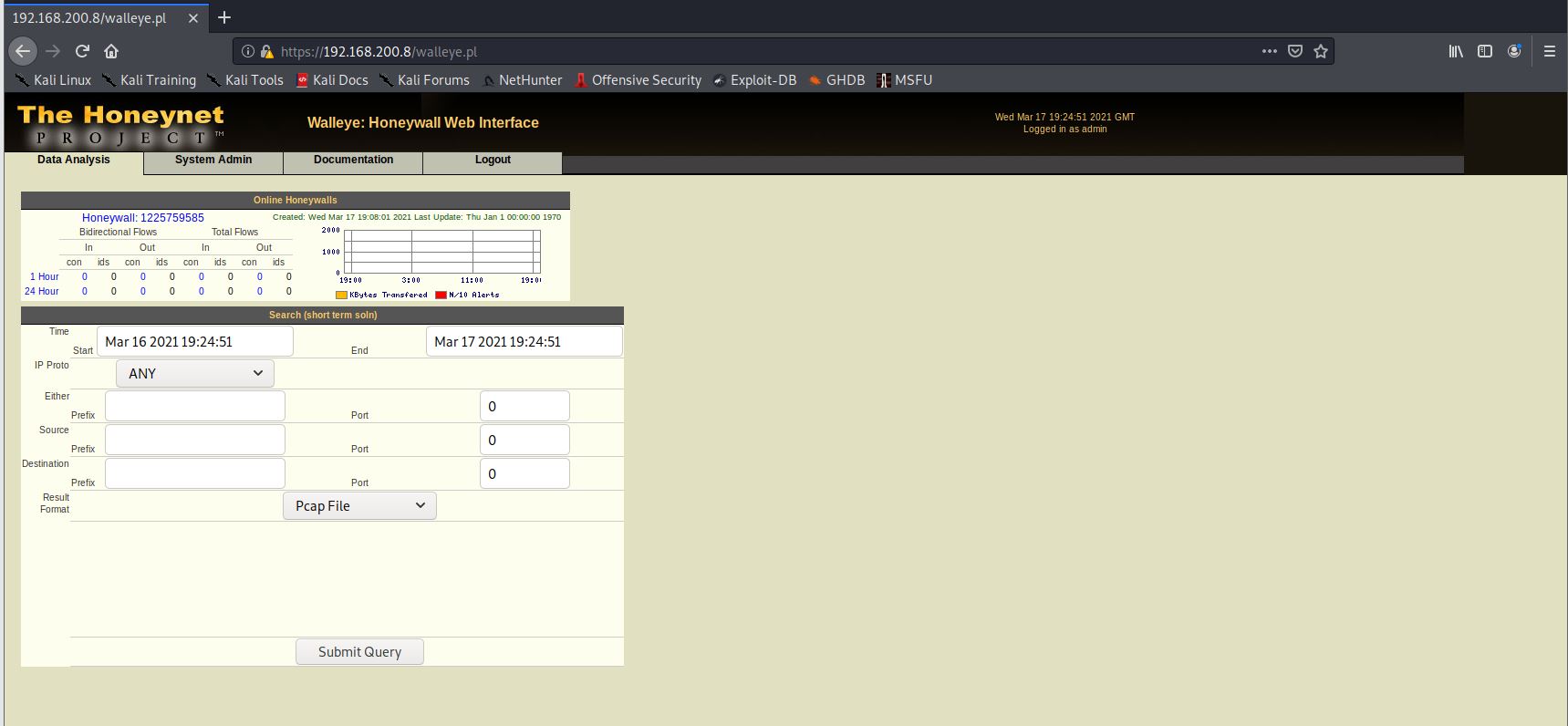

登录成功

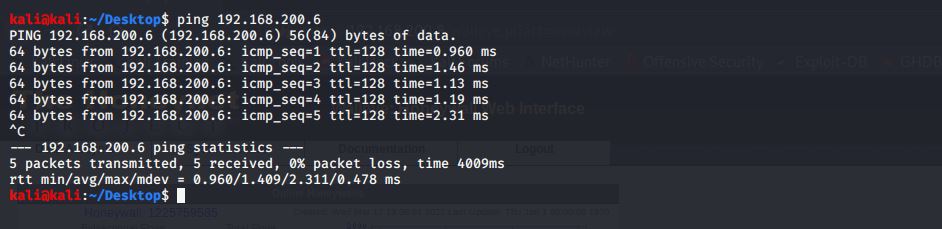

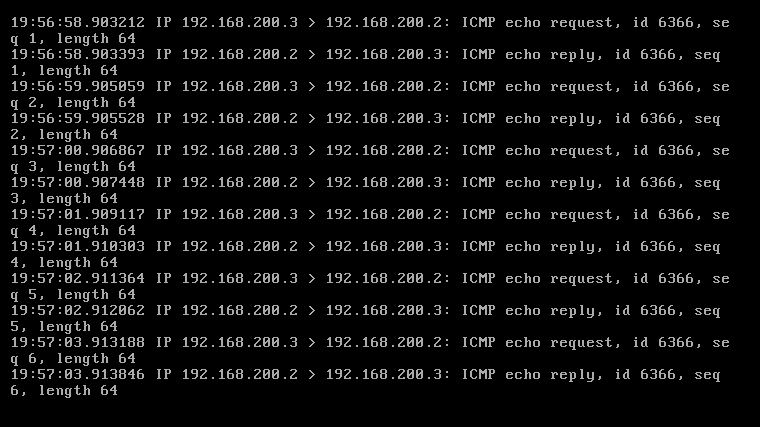

连通性测试

在蜜网网关中执行命令tcpdump -i eth0 icmp,开启蜜罐监听

按照kali->winxpattacker->metasploit2->win2kserver->seedubuntu->kali的顺序依次ping连通。

在蜜网网关中可以监听到信息

3. 学习中遇到的问题及解决

- 问题1:在编辑

/etc/rc.local文件时,无法保存并退出。

-

问题1解决方案:使用

sudo以根用户权限编辑该文件,即可保存并退出 -

问题2:SEEDUbuntu虚拟机不能全屏显示

-

问题2解决方案:安装VMWare Tools即可解决,安装完成后可以全屏,如图所示

4. 学习感悟

本次实验主要是搭建基本的网络攻防环境并进行简单的连通性测试。通过本次实验,我对网络攻防环境的组成要素有了基本的了解,即攻击机、靶机、攻击检测分析平台等。其次,进行网络攻防需要足够的细心和耐心,要注重每一个操作步骤的学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号