2021年福建省赛黑盾杯部分WP

蚌埠住了真的蚌埠住了

熟悉的主办方熟悉的验证码平台

最后五分钟被疯狂反超gank 从决赛圈被打成优秀奖

题是好题 其他的就说不定了

@

1、Misc

Signin:

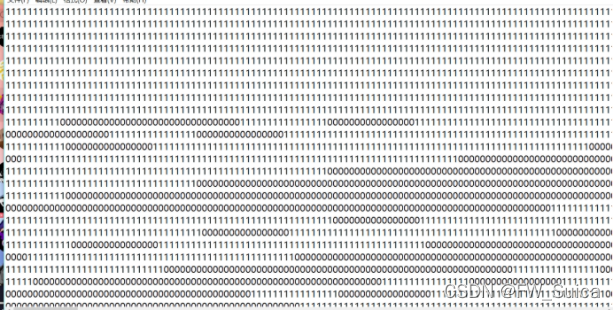

通过观察附件得到附件为一个文本 全由01组成

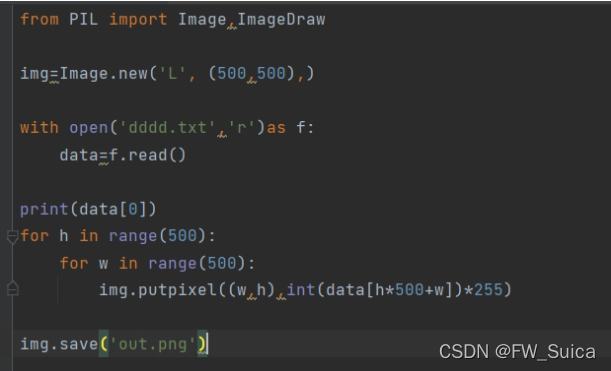

根据积累与特征可以看出 是通过PIL库将01转换为像素点来构造二维码

得到输出结果后观察得到二维码缺少一个定位符

再通过ps补上定位符即可

日志分析:

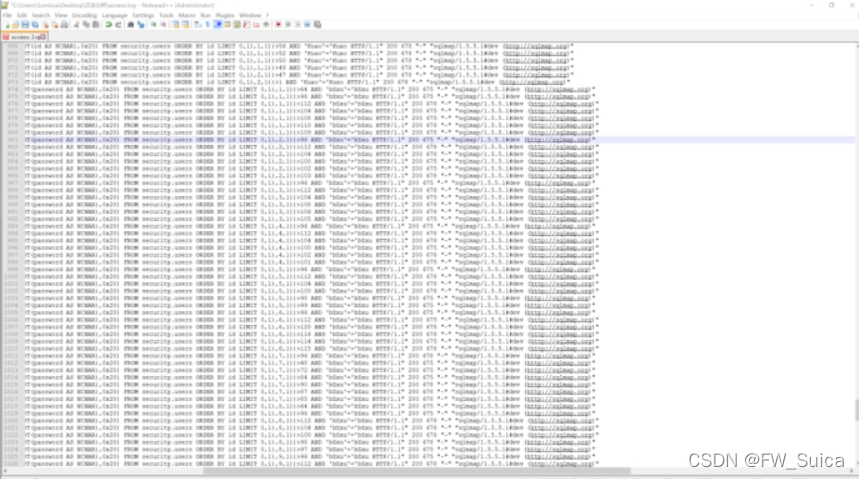

下载附件得到log日志文件 使用notepad++打开后进行urldecode

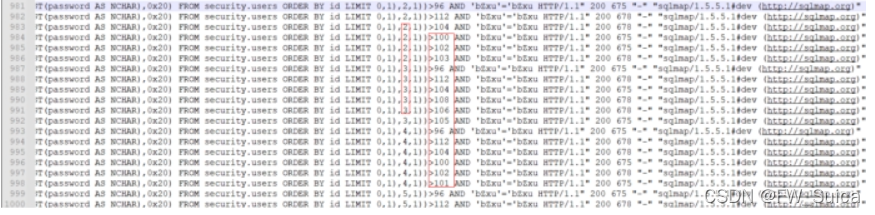

通过观察文件可知是在进行爆破 而在974行到1041行之间是进行对password的爆破

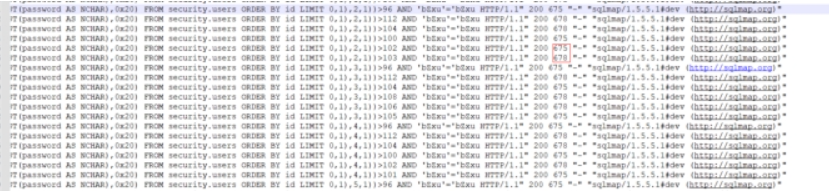

通过此位来判断对password爆破的返回值 200 675为true 200 678为false

结合此位 当返回值为true时 字符串的值为>后面的数值+1 如果为false则就是数字本身

将ascii值提取出来110 103 106 102 100 115 85 98 100 75

转换成字符后为ngjfdsUbdK 就是此题的flag

DNS协议分析:

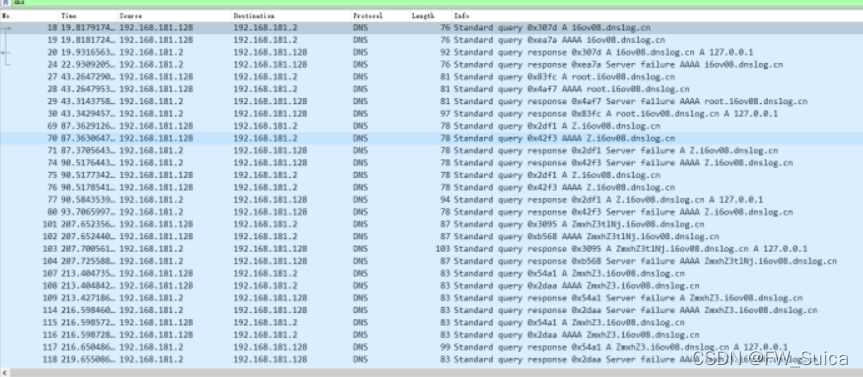

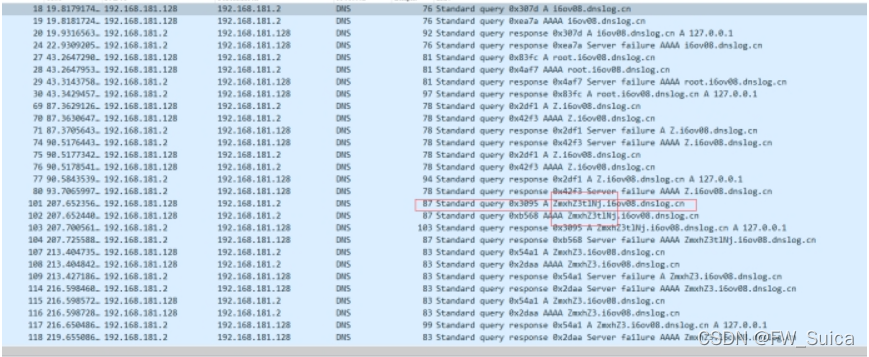

题目为dns协议分析 直接过滤dns协议

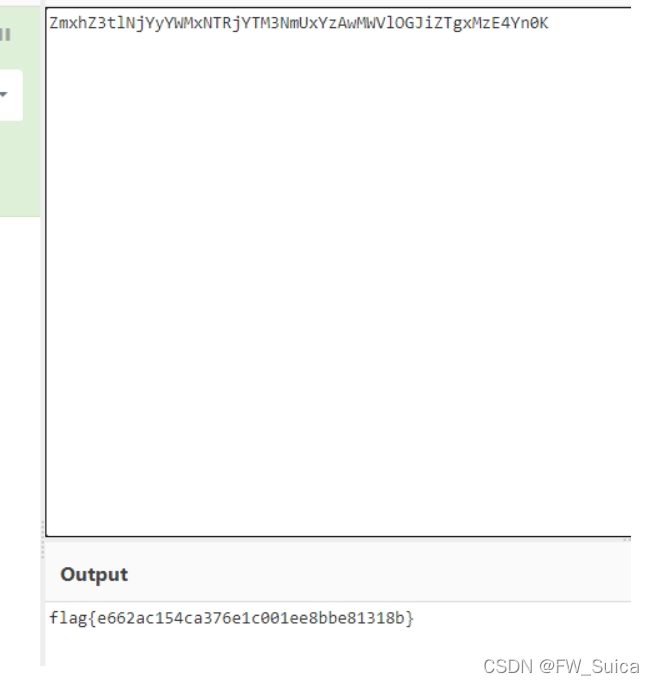

观察得到Zmxh 为flag的base64值的一部分

将所有的base64字符串手撸出来后解密提交

ZmxhZ3tlNjYyYWMxNTRjYTM3NmUxYzAwMWVlOGJiZTgxMzE4Yn0K

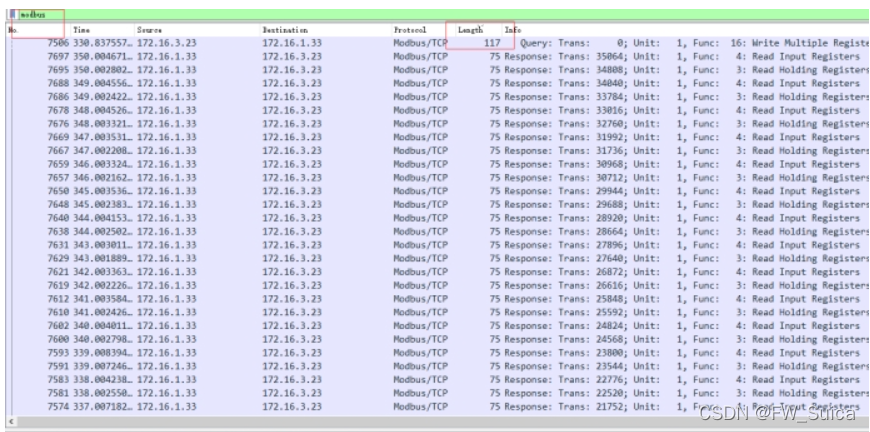

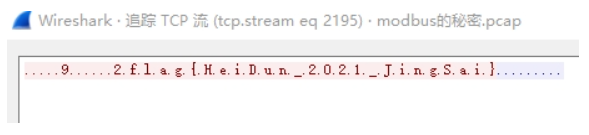

Modbus的秘密:

题目描述 flag在最长的modbus流里面

直接过滤modbus协议

按照大小排序右键追踪tcp流

去掉. 得到最终flag

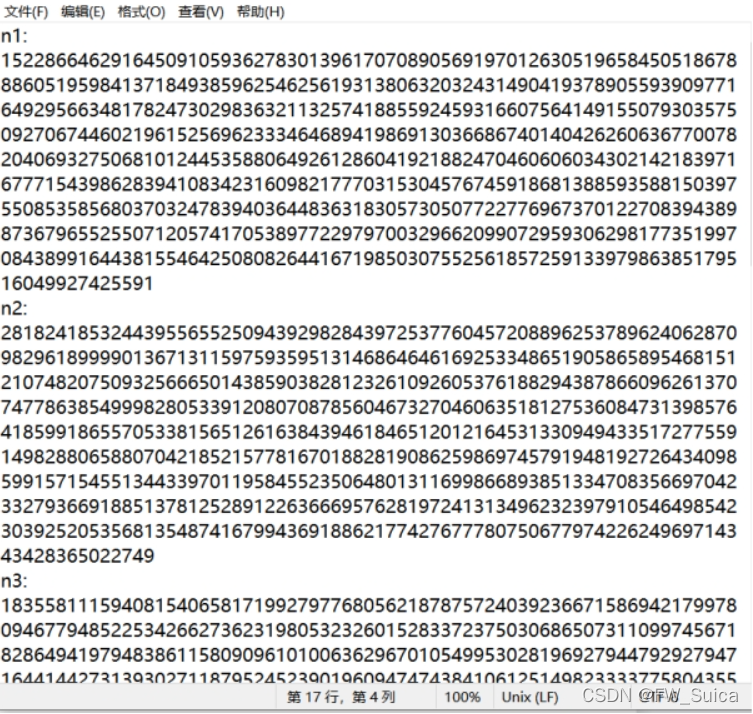

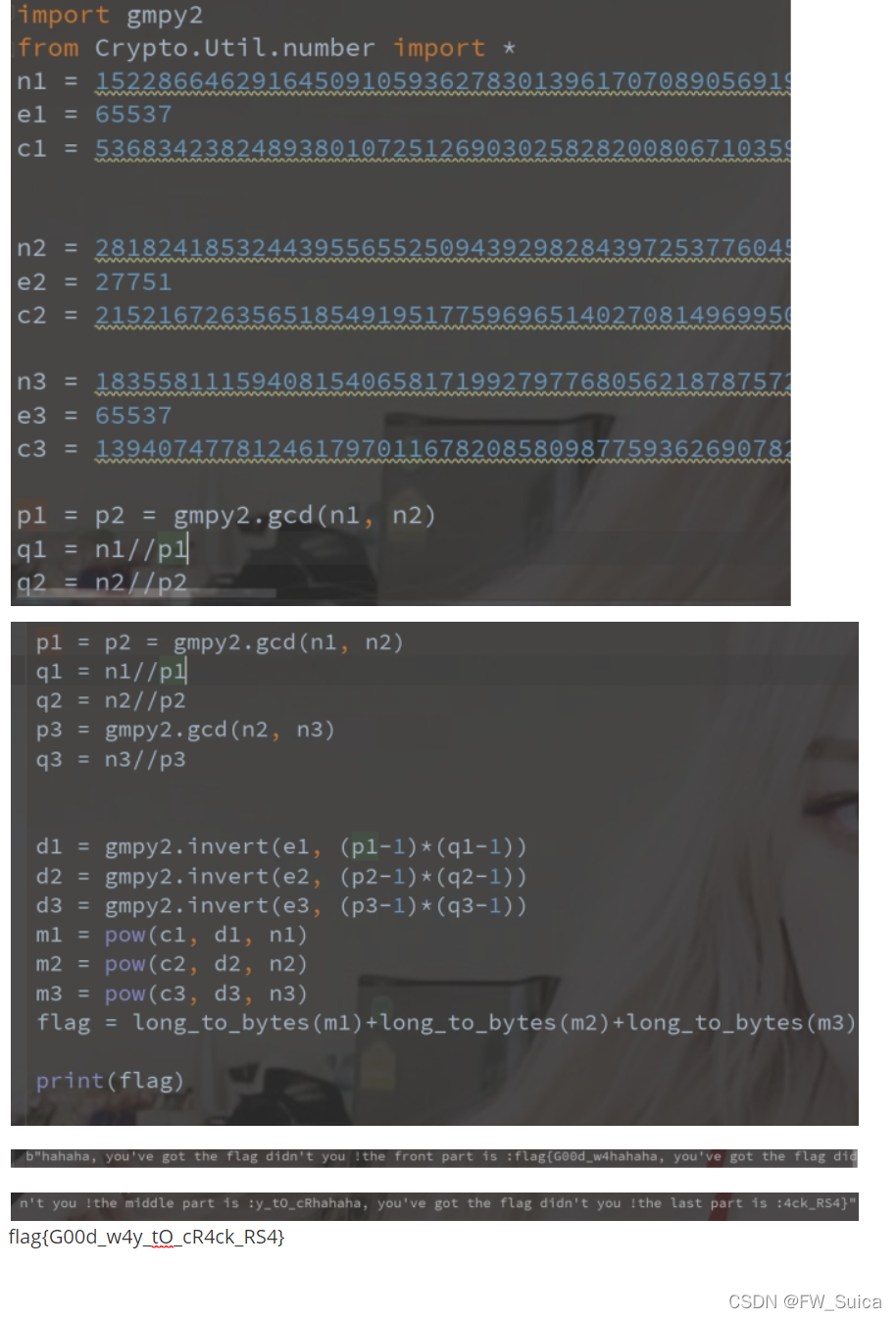

Crypto:

Decode:

题目:decode

文本给了三组nec,常见题型,直接写脚本

flag{G00d_w4y_tO_cR4ck_RS4}

Cry1:

图片stegsolve打开 发现r通道存在隐写 提取出来发现全为PK 培根密码解密得到e值1801的英文 翻译后结合cipher进行amm解密(懒得复现

Web:

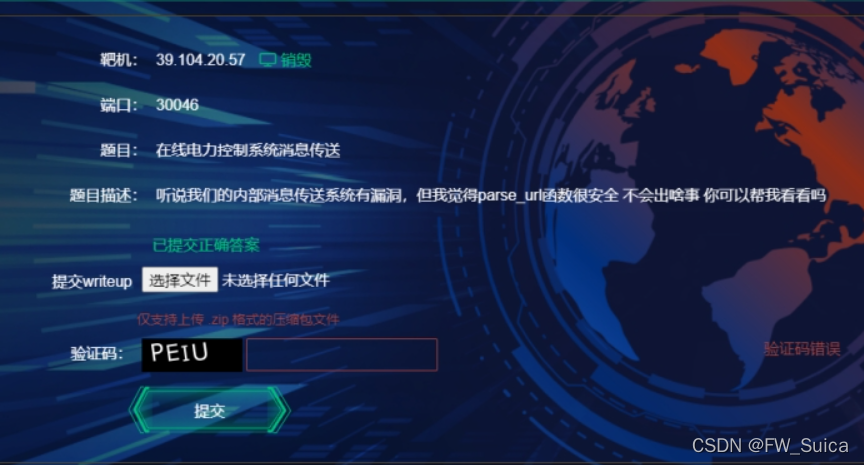

在线电力控制系统消息传送:

1.进入环境后随便传一个参数,然后抓包分析,发现是POST传参URL,并且变量值里必须带有dianli.com

2.把变量值换成dianli.com,发现还是绕不过

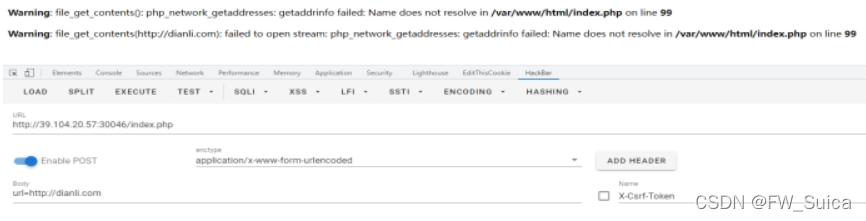

3.根据提示”Send a url to connected clients”尝试http://dianli.com,发现报错信息

4.根据报错信息,猜测过滤了”http”,把http换成其他字母,出现新的报错信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-e8Wjf5PC-1638491510291)(file:///C:\Users\Sumisca\AppData\Local\Temp\ksohtml\wps313D.tmp.jpg)]](https://img-blog.csdnimg.cn/79c31ac49de54cc19c349c7f77653617.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBARldfU3VpY2E=,size_20,color_FFFFFF,t_70,g_se,x_16)

5.根据新的报错信息猜测,flag不在当前目录,利用目录穿越读取flag文件,成功拿到flag

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-270DZOOB-1638491510292)(file:///C:\Users\Sumisca\AppData\Local\Temp\ksohtml\wps313E.tmp.jpg)]](https://img-blog.csdnimg.cn/4e40157b268a465f8aadaef5a6a39398.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBARldfU3VpY2E=,size_20,color_FFFFFF,t_70,g_se,x_16)

Reverse:

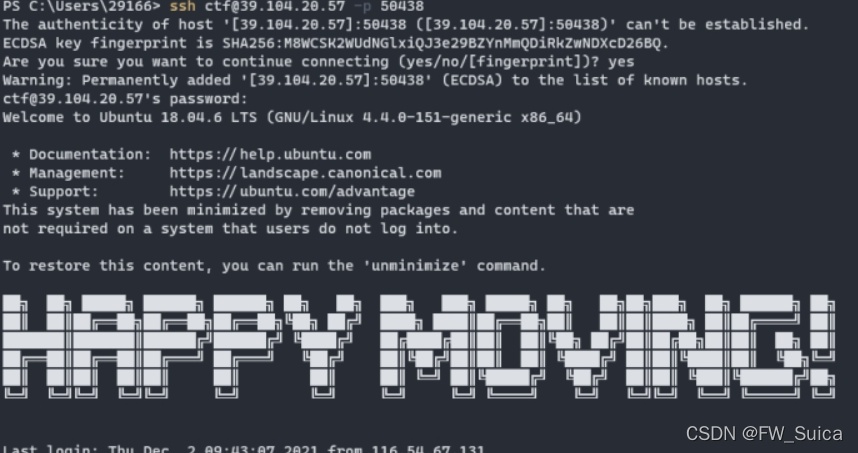

Master Of VM:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Unhm3avG-1638491510292)(file:///C:\Users\Sumisca\AppData\Local\Temp\ksohtml\wps314E.tmp.jpg)]](https://img-blog.csdnimg.cn/83c8c27eb3714b199cb84dc0ee9e3fe1.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBARldfU3VpY2E=,size_20,color_FFFFFF,t_70,g_se,x_16)

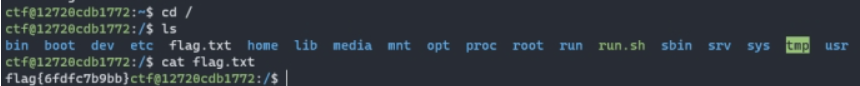

1.用ssh和提供的账号密码进行远程连接

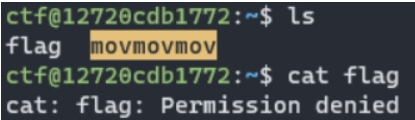

3.列出当前目录,发现flag,cat flag后发现没有权限

4.进入根目录,列出根目录文件,发现flag.txt,cat flag.txt后得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号