电子取证踩坑日记(道心破碎)

https://forensics.didctf.com/ 电子取证学习网站

关于取证软件的选择

由于取证和司法机关相关,所以取证软件并非和其他软件一样容易获取,因此,在软件的获取和安装上,我耗费了大量的时间,走了大量的弯路,特此记录

在网络上只找到了较少的厂商,比如美亚柏科,火眼,盘古石,Magnet AXIOM等

美亚柏科的取证大师软件需要去官网上申请,审核需要一周(煮啵也不清楚,听snow sword说的)反正四五天了还没通过

现在已经通过了,但是试用版有效期只有七天,只能授权三次(?),先将就着用吧

AXIOM的安装

那我们来用用axiom吧,经过数日(将近一周啊!)的寻找,煮啵先后找到了能够正常运行的4.5版本和8.4版本,8.4版本在软件界面和加载速度上会比旧版好很多,因此在这里墙裂推荐8.4版本。链接来源https://www.cnblogs.com/yanke-wolf/p/18728852

下载链接https://pan.baidu.com/s/1RmJOMm29uXZiKzNkvlw2wQ?pwd=5hd8 (好像26年3月过期)

注意事项:下载后全部解压,安装成功以后取消勾选“运行xxx”(会导致破解失败),然后将crack文件夹里的DNA文件放到软件安装目录,再将那两个文件夹里的的文件替换进去,软件能够正常打开且不提示激活即代表安装成功。

2022暑假取证学习

下载取证材料后进入分析软件做题

第一题 请找出操作系统主机名。

AXIOM秒了,没啥好说,签到

第二题 请给出源磁盘的SHA256哈希值。

取证大师算哈希,签到,会用软件就行

第三题 请找出操作系统中安装的Android模拟器名称和安装日期。

格式:模拟器名时间

例子:雷电模拟器2022年06月23日

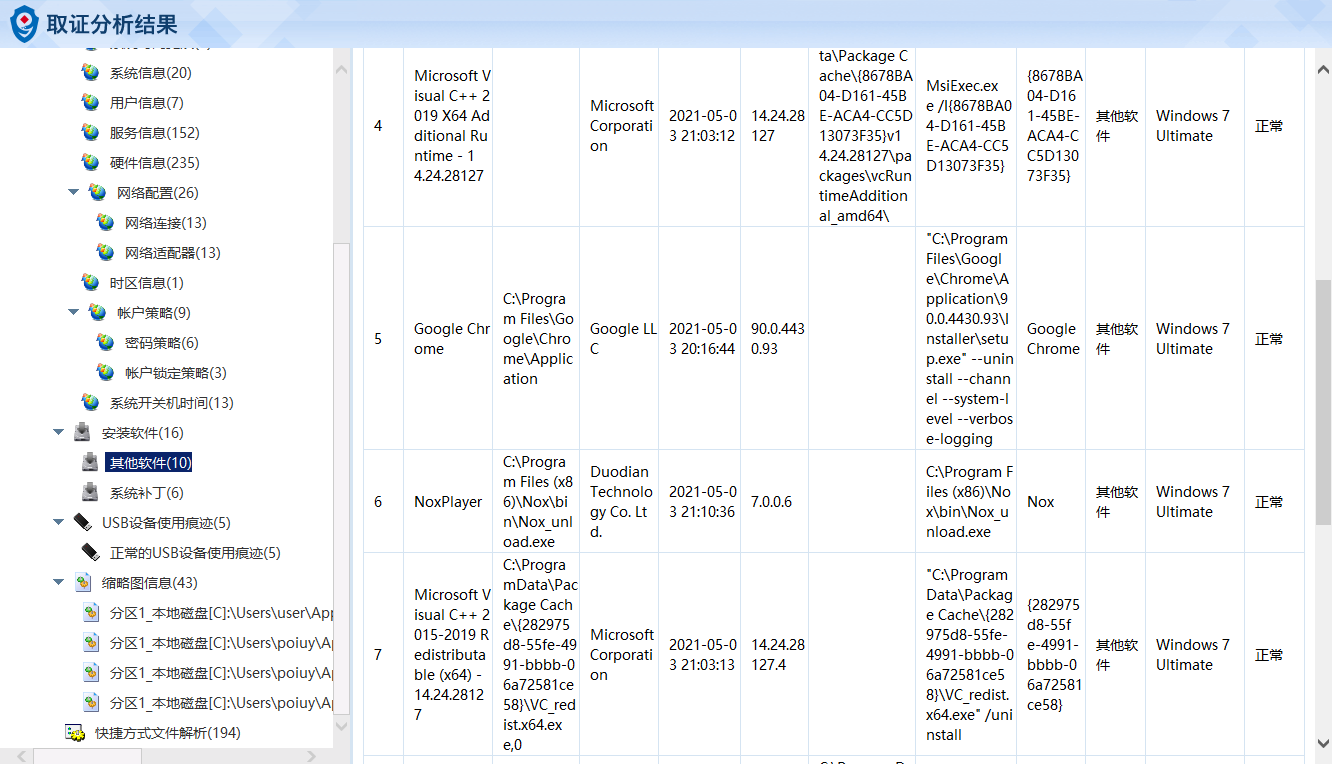

查看取证报告发现第六项NoxPlayer,上网查找得知这是夜神模拟器的英文名,安装日期也已经给出(2021-05-03 21:10:36)所以答案是夜神模拟器2021年05月03日

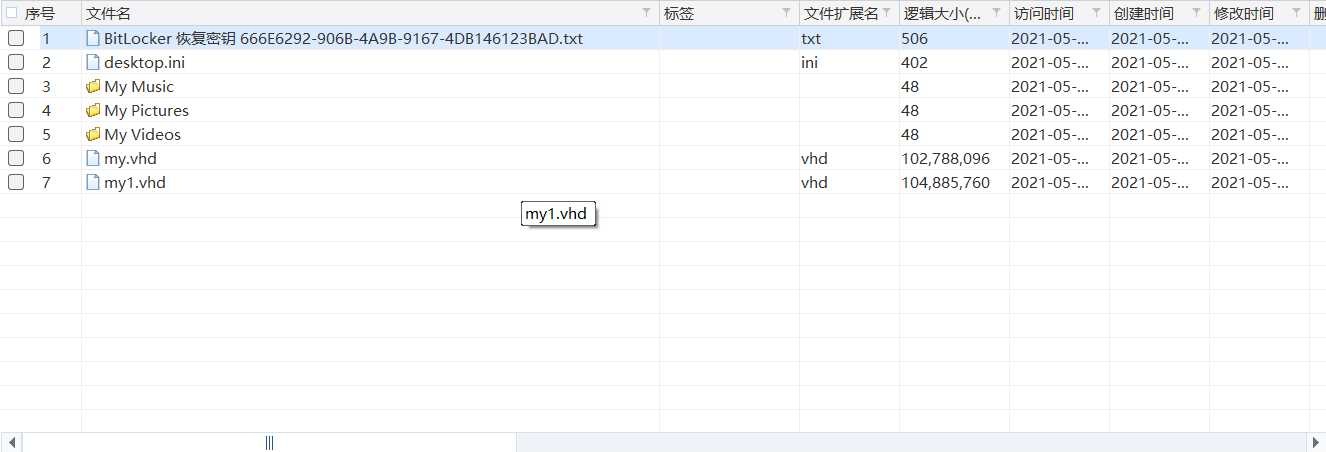

第四题 请找出使用Bitlocker加密的虚拟磁盘文件(奇妙方法)

找到文件后跳转到源文件,发现两个虚拟磁盘文件

所以答案是 my.vhd/my1.vhd

第五题 请找出操作系统安装日期。

没啥好说

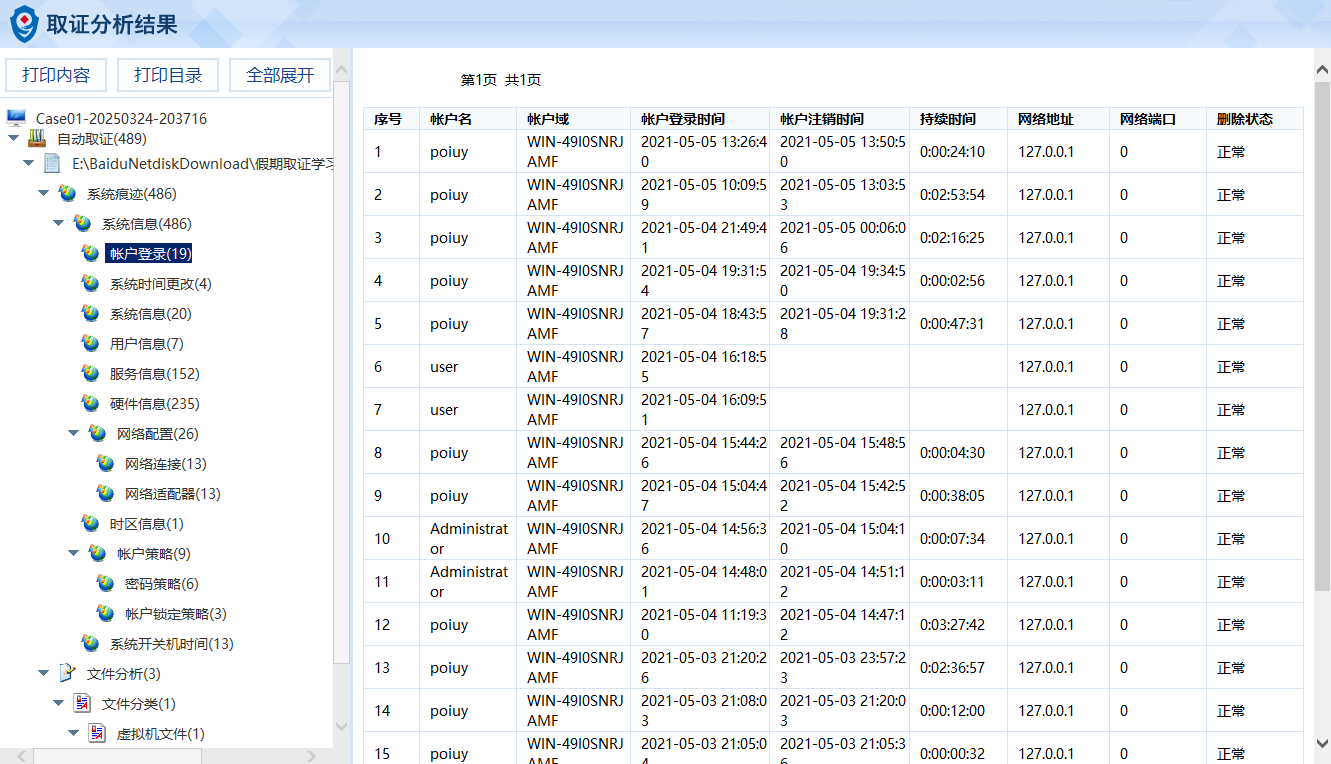

第六题 请找出操作系统最后登录的用户。

第一条就是

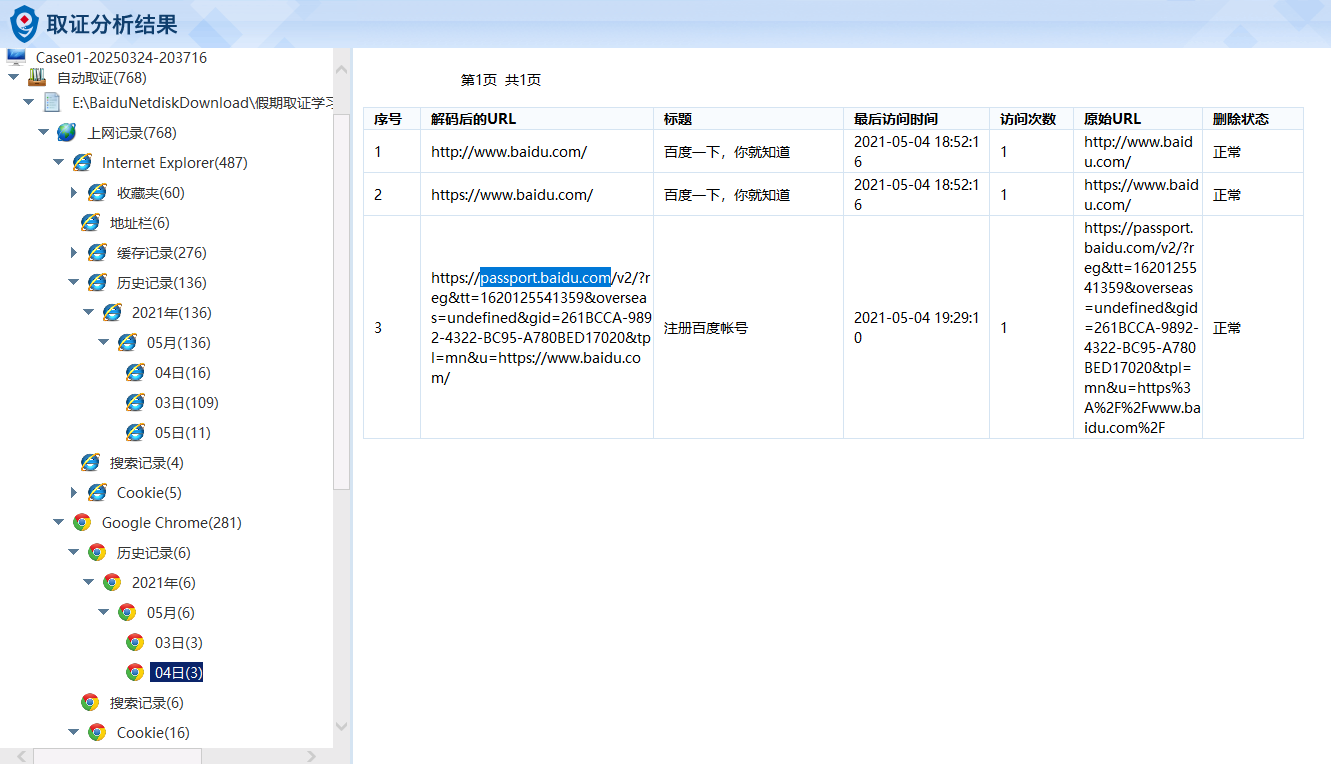

第七题 请找出操作系统中安装的浏览器最后浏览过的网站域名 [格式: www.baidu.com]

答案passport.baidu.com

一定要注意是最后访问的网站域名,这个登录注册界面也算!(吃了0基础的亏)

第八题 请找出操作系统中安装的浏览器名称的对应的安装日期。

谷歌浏览器2021-05-03 20:16:44

就这一个,其他的也没有

第九题 请找出操作系统版本号

6.1

注意:版本号和build不一样

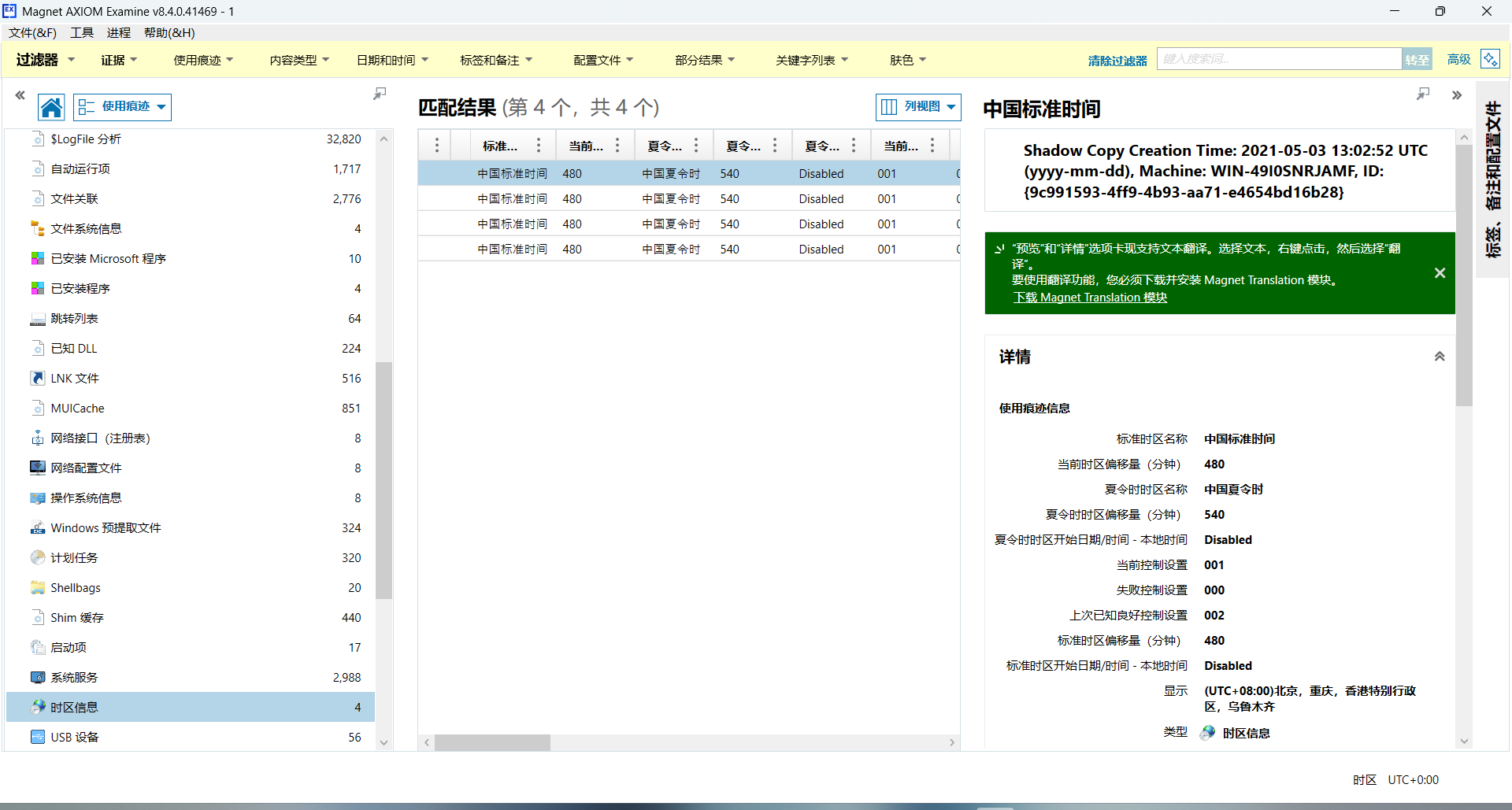

第十题 请找出操作系统设置的时区名称

在取证结果对时区信息文件跳转到源文件后,对system文件进行注册表解析(问就是从雪剑的wp里学的),然后解题无果

还好有axiom,轻轻松松

(这就是双刀流吗)

十一题 请找出操作系统中安装的浏览器“自动填充”中保存的网站密码信息(网站、用户名、密码)

格式:网站+用户名+密码

例子:https://blog.didctf.com/+admin+admin111

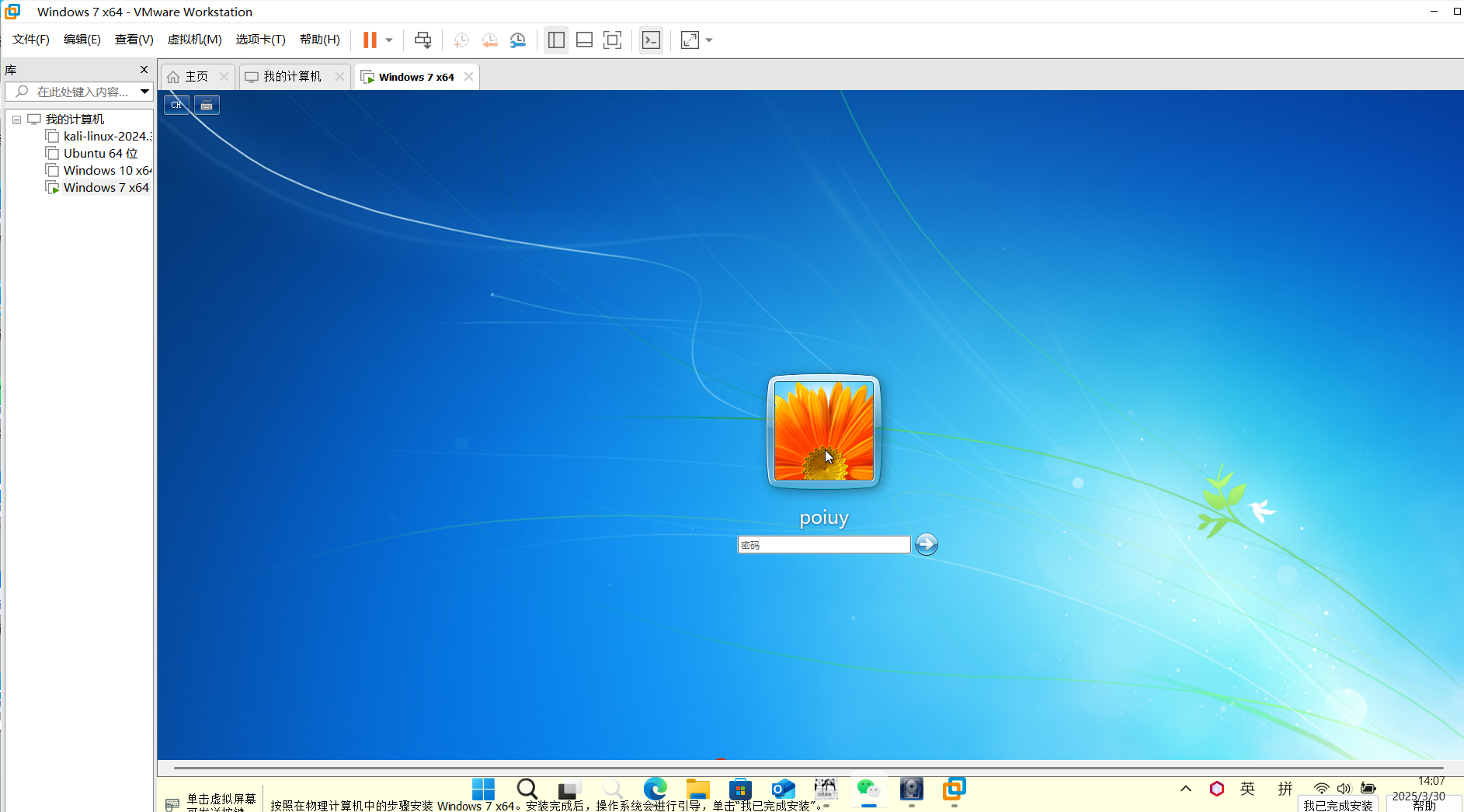

使用FTK把镜像文件挂载,用vm打开

注意事项!

写入vmx文件时需要管理员权限,否则会出现拒绝访问的情况,所以需要使用管理员权限打开vm!

在创建虚拟机时记得把虚拟机位置改到挂载盘

成功开机,密码通过取证软件即可得知是09876543

进入桌面以后,由之前对镜像文件的分析可以得知这台机器只在chrome上有自动填充密码,所以直接打开谷歌浏览器查看密码,

答案https://www.baidu.com/+test+test@test2021.com(注意格式!)

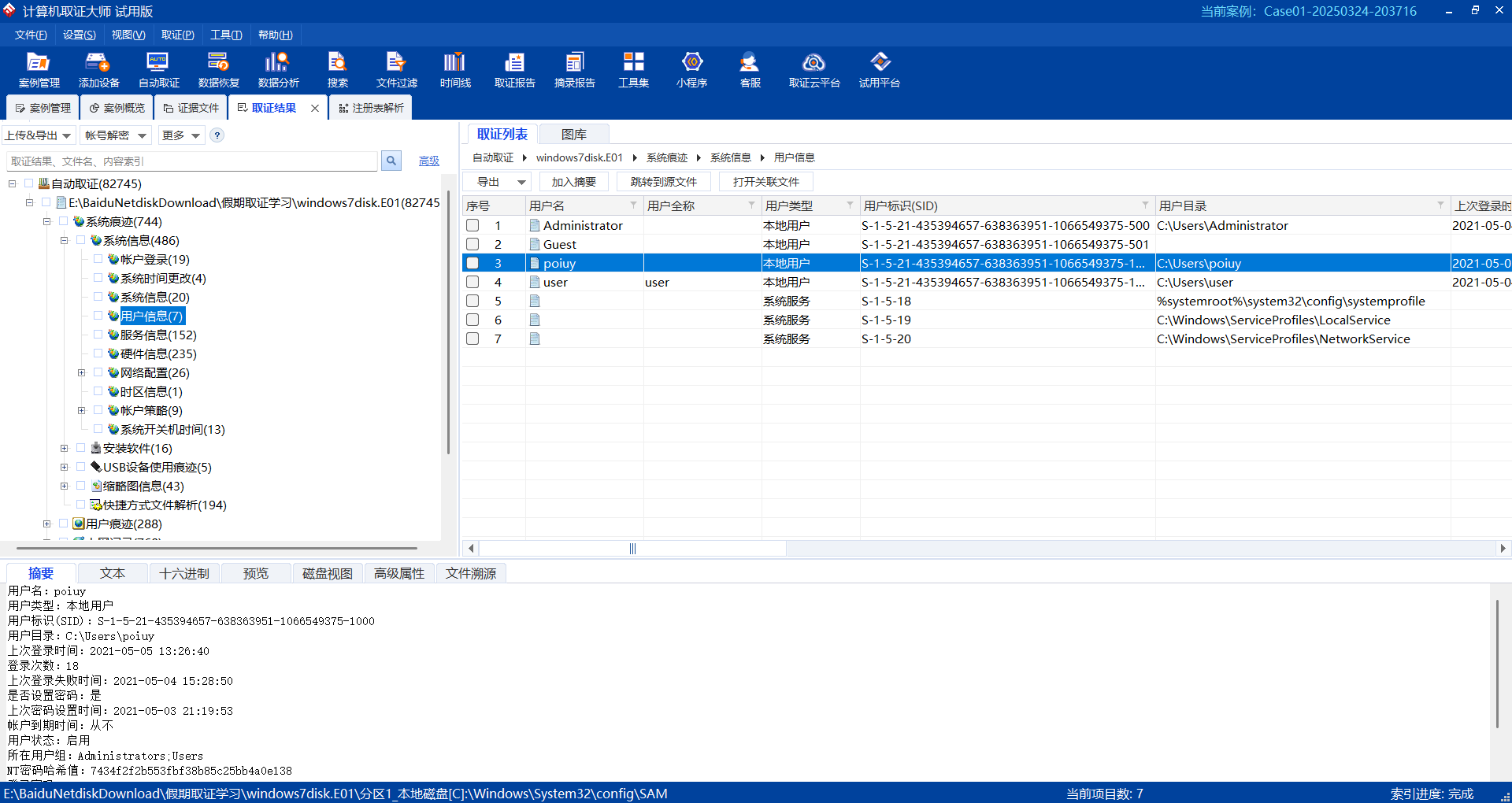

十二题 请找出用户“poiuy”的SID。

如图

如图

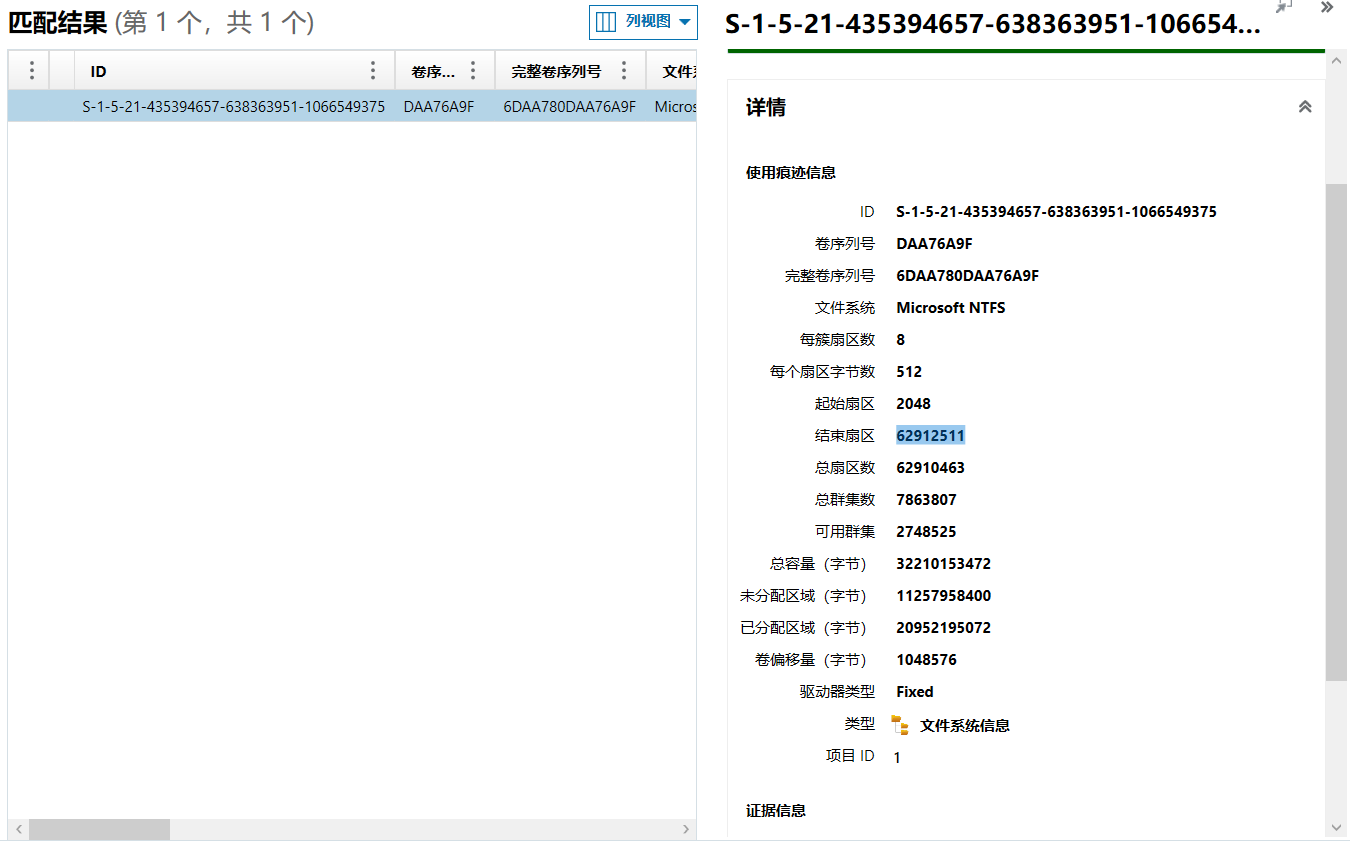

十三题 请给出源磁盘的大小(字节)(?)

扇区编号应该是从0开始,所以扇区数应该是再加一(from snow sword)

62912511+1=62912512

?为什么这个也不是答案

十四题 请找出各分区文件系统类型

?有啥好说的,NTFS

十五题 请找出曾经连接到该系统的U盘的品牌、序列号、最后插拔日期

取证大师一把梭

SanDisk+4C530001310423109141+2021-05-04 14:36:21

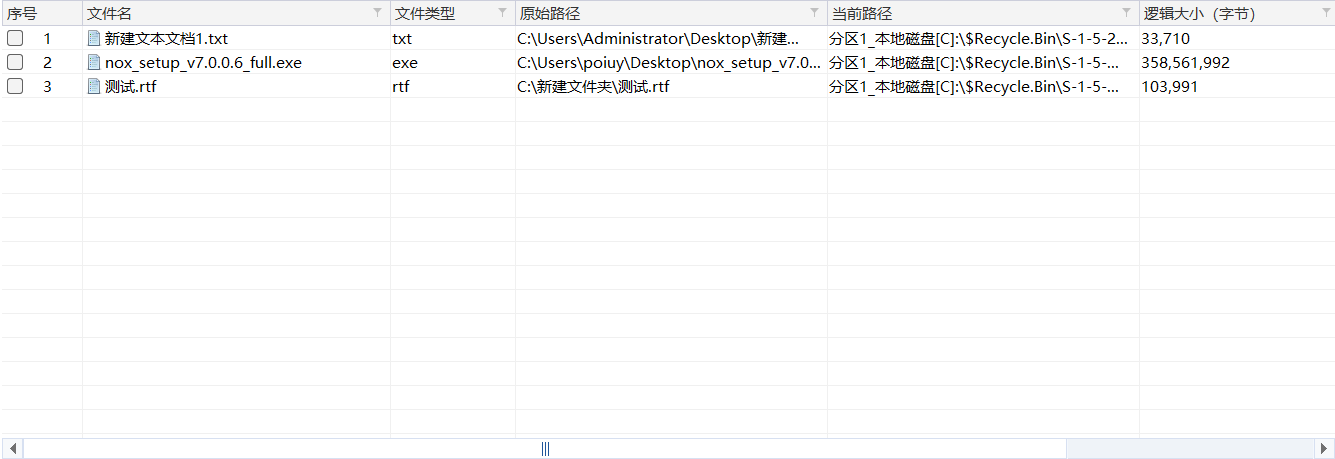

十六题 请找出回收站中的文件的名称

格式:2333.exe+1.txt+3.E01

注意顺序

nox_setup_v7.0.0.6_full.exe+新建文本文档1.txt+测试.rtf

十七题 请找出使用Bitlocker加密的虚拟磁盘文件恢复密钥文件名是什么

BitLocker 恢复密钥 666E6292-906B-4A9B-9167-4DB146123BAD.txt

十八题 请找出用户“poiuy”的登录密码

09876543

总结

小孩子的游戏也玩够了,snow sword说得对,取证还是要基础知识去作为支撑的,不然只会像我一样全网找wp,接下去还是老老实实刷buu吧

2024FIC 线上赛

今年也是轮到我来取证了嘿嘿嘿(爆0警告)

为了不爆0,提前一周开始学习电子取证(希望有用吧)

手机

1、嫌疑人李某的手机型号是?

用院队的学长和老师们帮助下获取到的火眼(体验卡(3个月))来一把梭(bushi)吧

装上所有组件,直接分析

显示小米3,但题目并没有这个选项

我们可以查查手机的ua,在文件分类里面查找useragent.txt即可

或者直接搜这个文件也彳亍

小米4

嫌疑人李某是否可能有平板电脑设备,如有该设备型号是?

如果有平板电脑,那肯定会给他开热点(或者连蓝牙?)对吧

为什么是连他的平板……简直是倒反天罡

Xiaomi Pad 6S Pro 12.4

3、嫌疑人李某手机开启热点设置的密码是?

秒

5aada11bc1b5

4、嫌疑人李某的微信内部ID是?

秒了

wxid_wnigmud8aj6j12

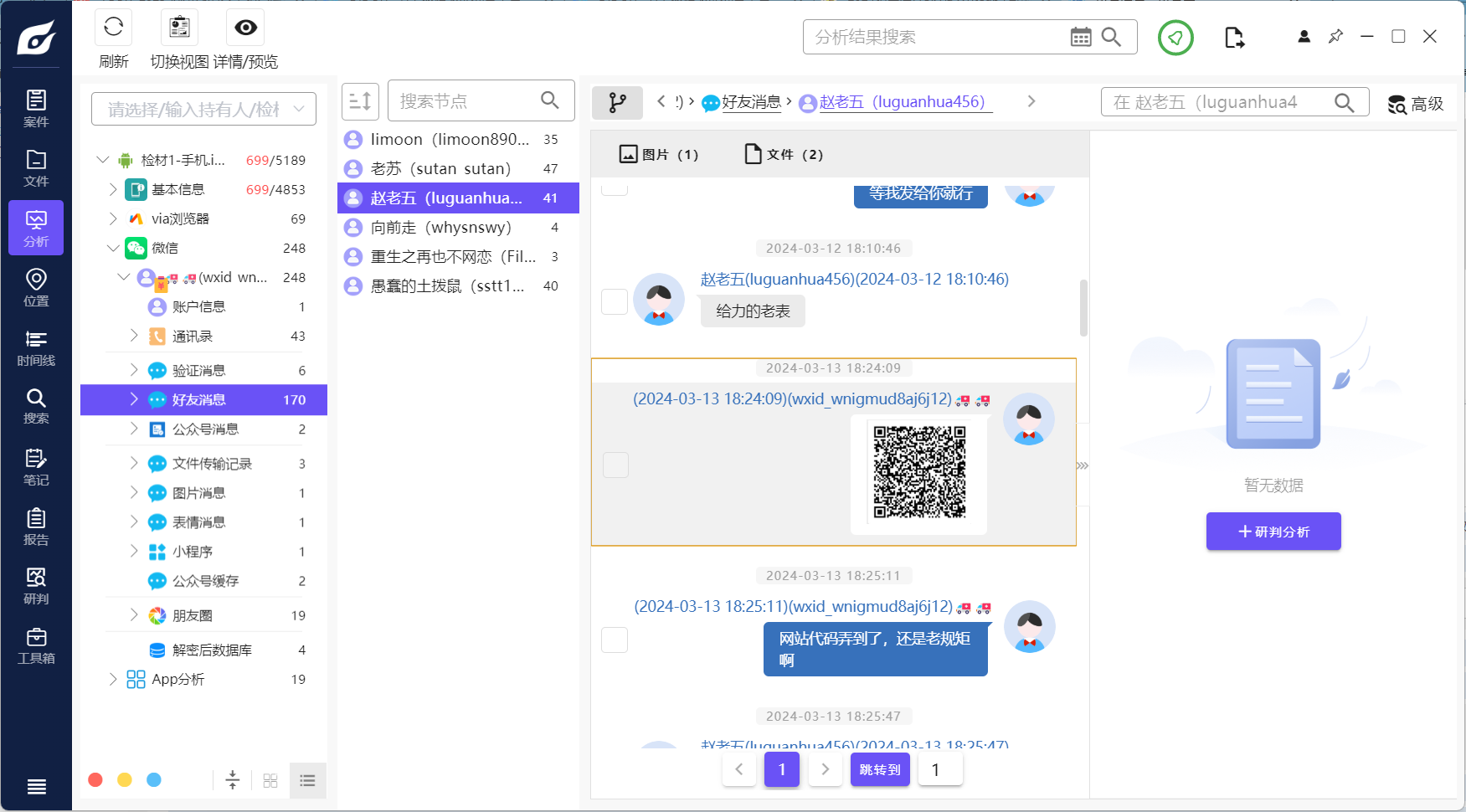

嫌疑人李某发送给技术人员的网站源码下载地址是什么?

翻翻别人聊天记录看看扫个码新佛曰就秒了

(佛曰已经私了😭😭😭😭😭)

http://www.honglian7001.com/down

6、受害者微信用户ID是?

翻聊天记录

limoon890

7、嫌疑人李某第一次连接WIFI的时间是?

查看WIFI配置文件:全路径:Xiaomi_2403181352-1710731652.img/分区1/misc/wifi/WifiConfigStore.xml,找到一条CreationTime的初始记录时间。

好像我的检材有点问题啊?

寄

8、分析嫌疑人李某的社交习惯,哪一个时间段消息收发最活跃?

没啥好说的,翻翻聊天记录就好了

C. 16:00-18:00

9、请分析嫌疑人手机,该案件团伙中,还有一名重要参与者警方未抓获,该嫌疑人所使用的微信账号ID为

查看聊天记录得知这个人应该是老苏,因为老苏和他在一个服务器聊天,那个沈总和本次案件并无那么强的联系

好友微信号得从微信通讯录查看

wxid_kolc5oaiap6z22

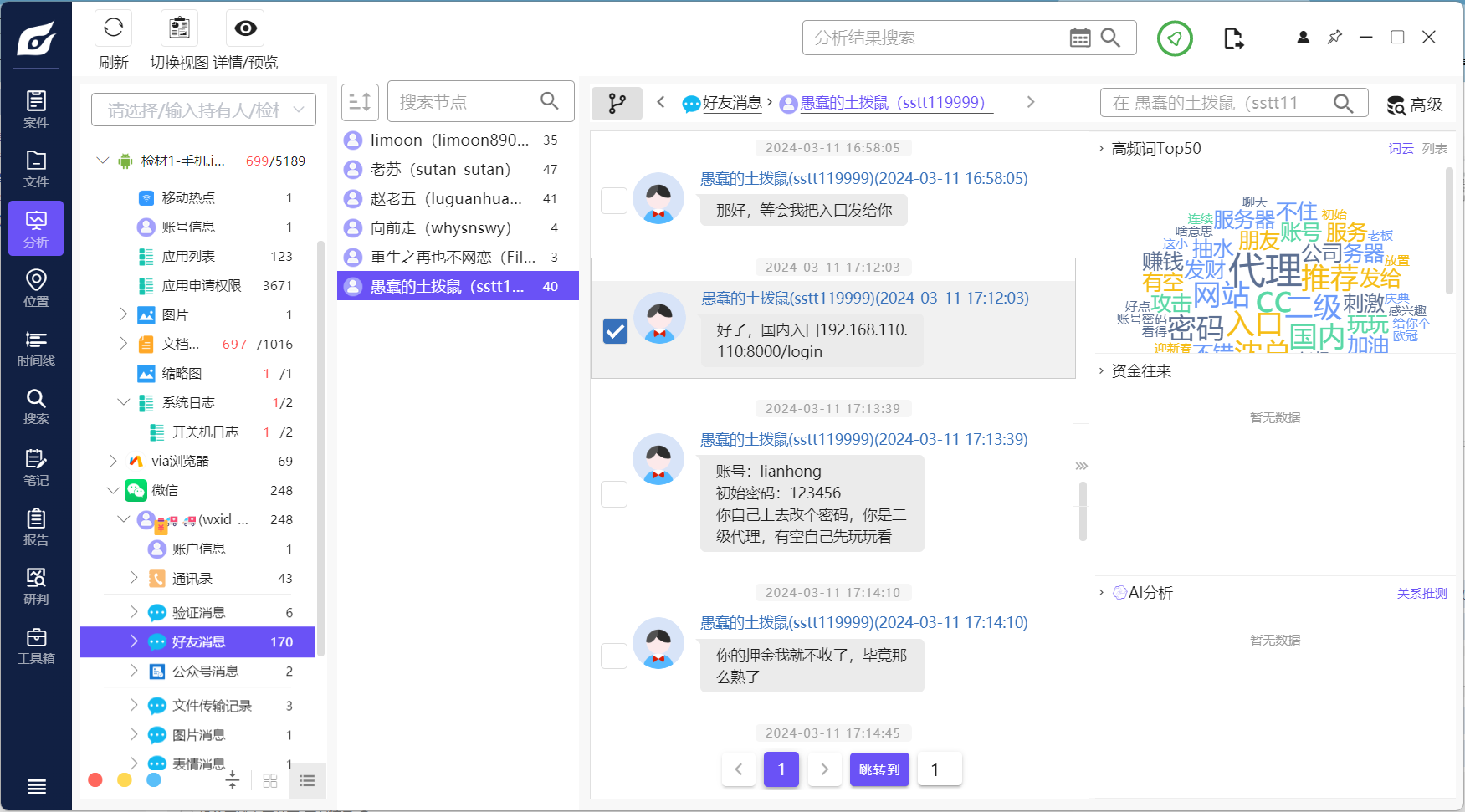

10、请分析嫌疑人手机,嫌疑人老板组织人员参与赌博活动,所使用的国内访问入口地址为?[格式:127.0.0.1:8080/admin]

看聊天记录

192.168.110.110:8000/login

服务器

不会,下一个

Windows

1、分析技术员赵某的windows镜像,并计算赵某计算机的原始镜像的SHA1值为?

下了两遍检材,哈希值都有问题,解不出来

2、分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为?

耗时任务里面选择特征分析

识别得到加密容器2024.ifc,计算其SHA1值即可。

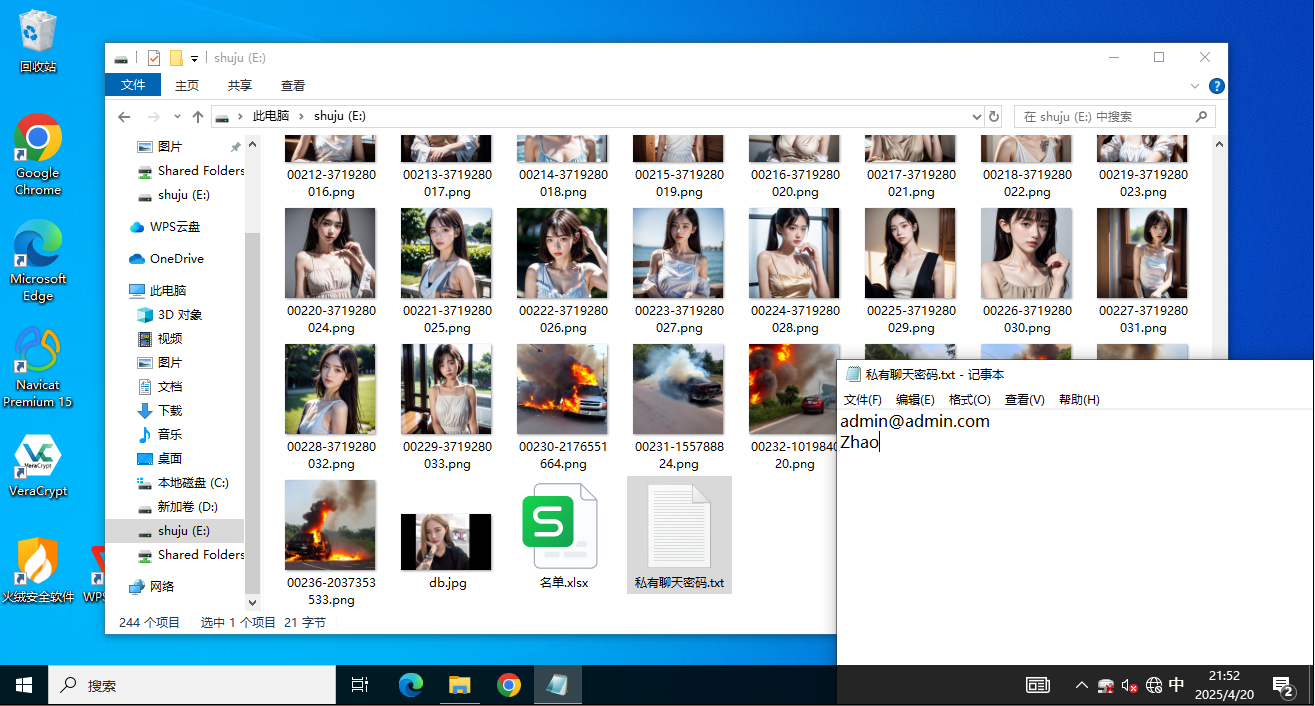

3、据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值?

在用户文件夹的文档文件夹下有一个commonPwd.txt

4、据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

还是在文档文件夹里面,有一个叫pswd.jpg的图片

图片显示的密码并不是真实密码,需要将图片提取出来以后拖到010里去看看,在文件末尾发现密码

5、分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么?

将2024.fic提取出来用VC挂载以后就行

6、分析技术员赵某的windows镜像,bitlocker分区的起始扇区数是:

火眼得到分区11使用了bl加密

查看分区详情即可得知起始扇区数

7、分析技术员赵某的windows镜像,默认的浏览器是?

仿真一下

8、分析技术员赵某的windows镜像,私有聊天服务器的密码为:

在人家的加密盘里

9、分析技术员赵某的windows镜像,嫌疑人计算机中有疑似使用AI技术生成的进行赌博宣传的图片,该图片中,宣传的赌博网站地址为?

同一个文件夹

www.585975.com

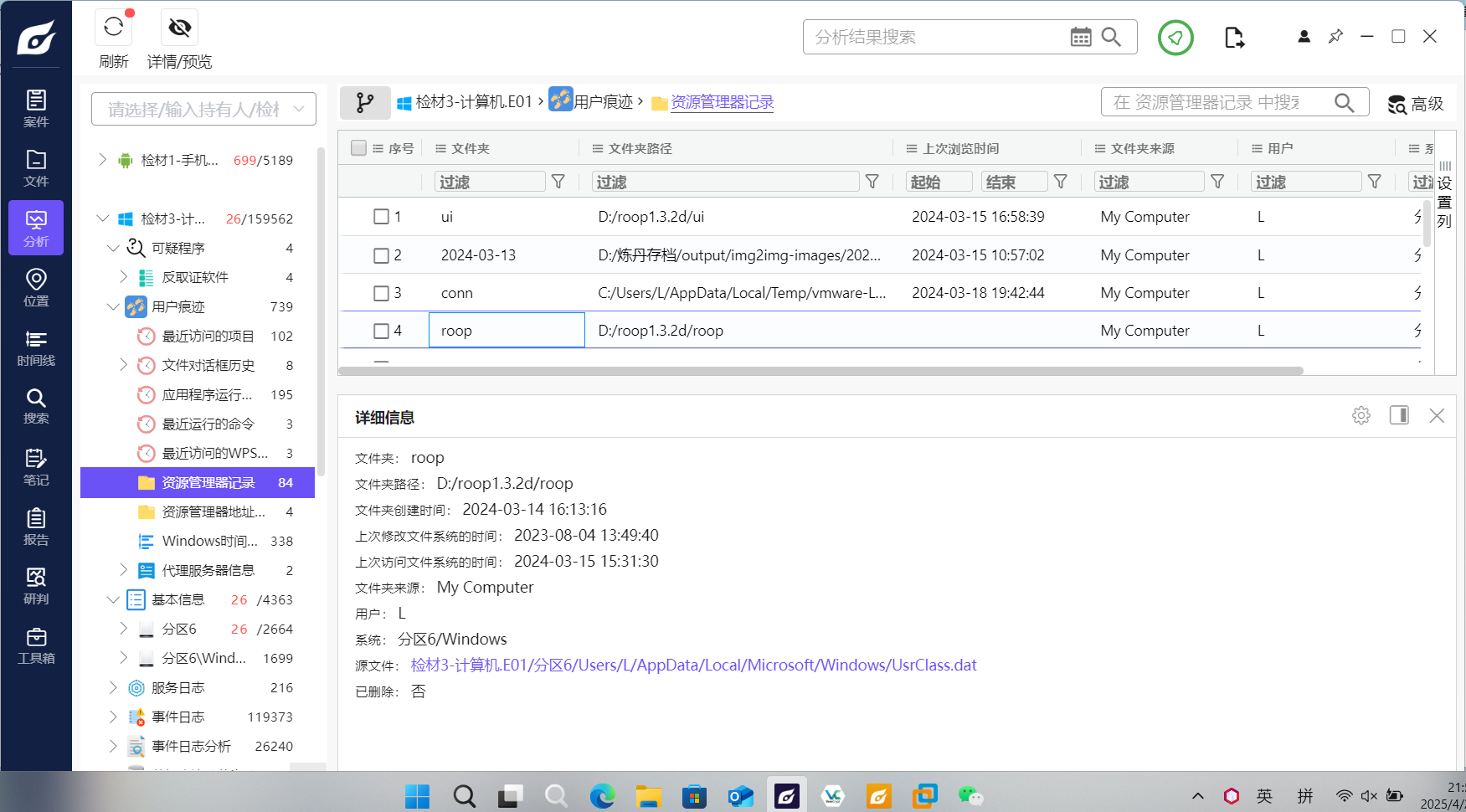

10、分析技术员赵某的windows镜像,赵某使用的AI换脸工具名称为?

在用户痕迹——资源管理器记录中发现roop使用痕迹。

11、分析技术员赵某的Windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为:

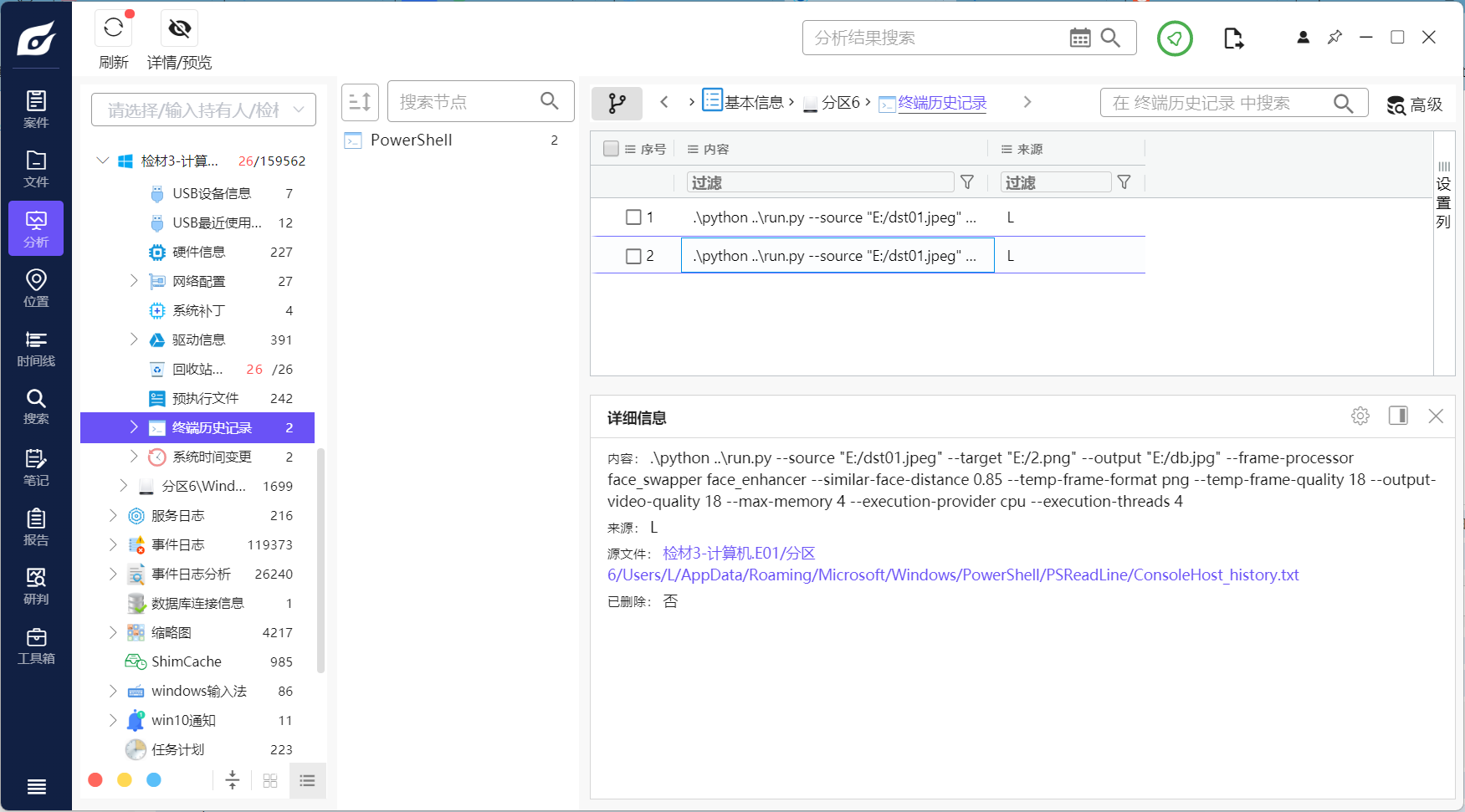

powershell里的run.py是roop文件夹中的一个文件,并且db.jpg这个文件看着也像换脸的(?)

12、分析技术员赵某的Windows镜像,ai换脸生成图片的参数中--similar-face-distance值为:

上一题的运行记录里面就有相关参数

similar-face-distance 0.85

13、分析技术员赵某的Windows镜像,嫌疑人使用AI换脸功能所使用的原始图片名称为:

看指令

--source "E:/dst01.jpeg"

14、分析技术员赵某的Windows镜像,赵某与李某沟通中提到的“二维码”解密所用的网站url地址为?

官方WP写的不明不白的,但我觉得这是直接证据

http://hi.pcmoe.net/buddha.html

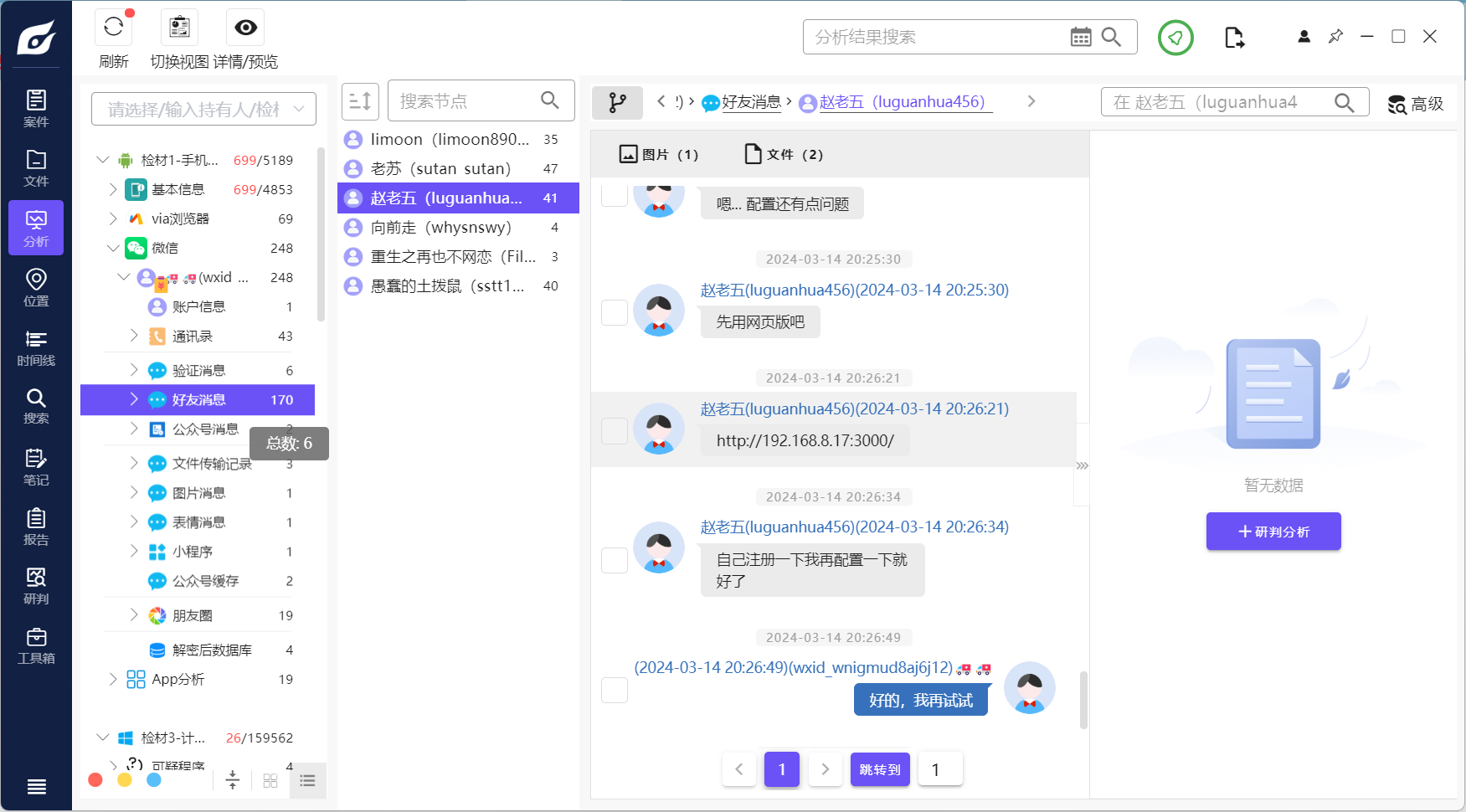

15、分析技术员赵某的Windows镜像,赵某架设聊天服务器的原始IP地址为?

看聊天记录吧

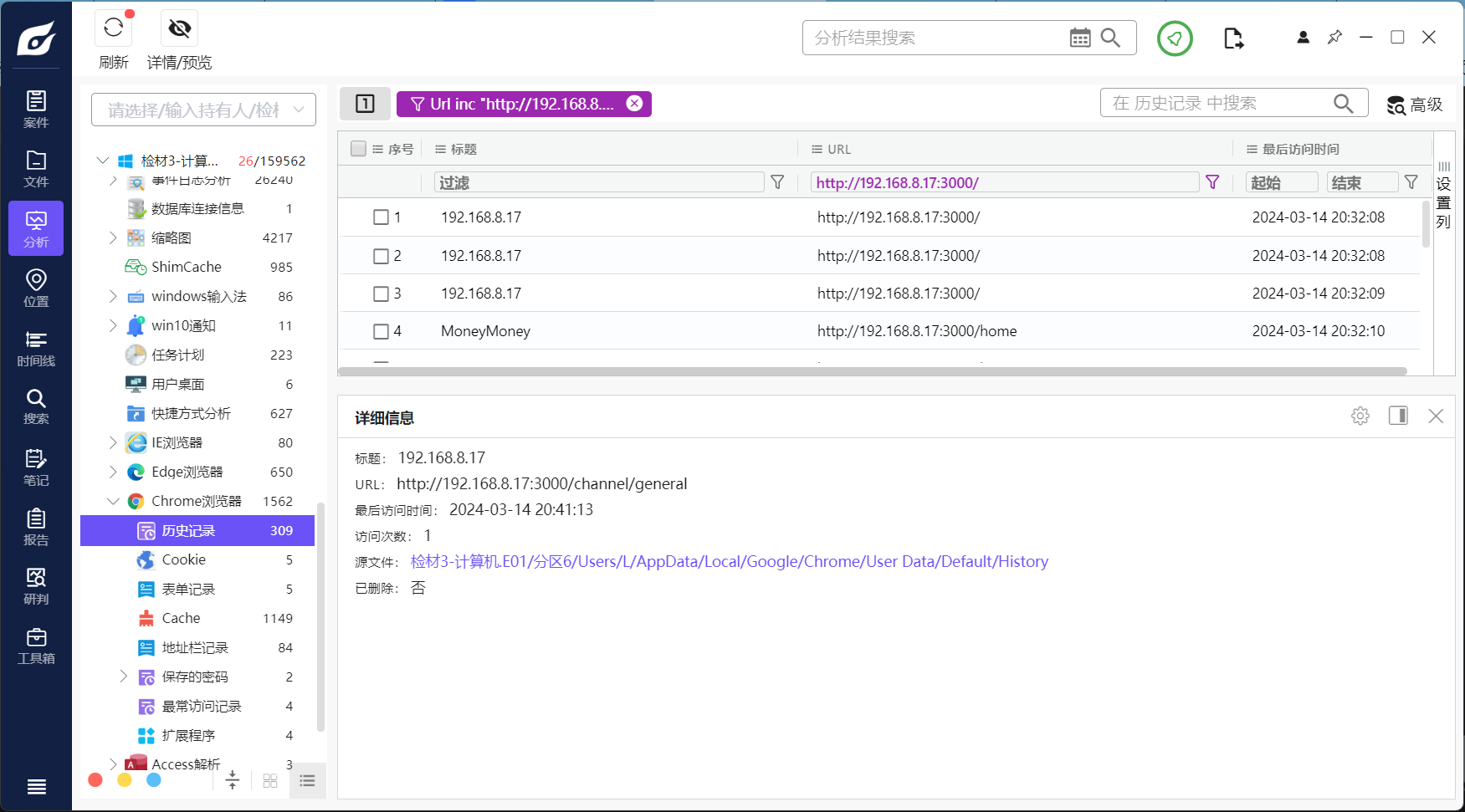

16、分析技术员赵某的Windows镜像,据赵某交代,其在窝点中直接操作服务器进行部署,环境搭建好了之后,使用个人计算机登录聊天室进行沟通,请分析赵某第一次访问聊天室的时间为?

过滤域名,第一坨就是啊

20:32.08

17、分析技术员赵某的Windows镜像,openwrt的后台管理密码是:

猜的……服务器不会……运维日志里面和密码备忘录里面也没有这个东西,感觉只能是他了

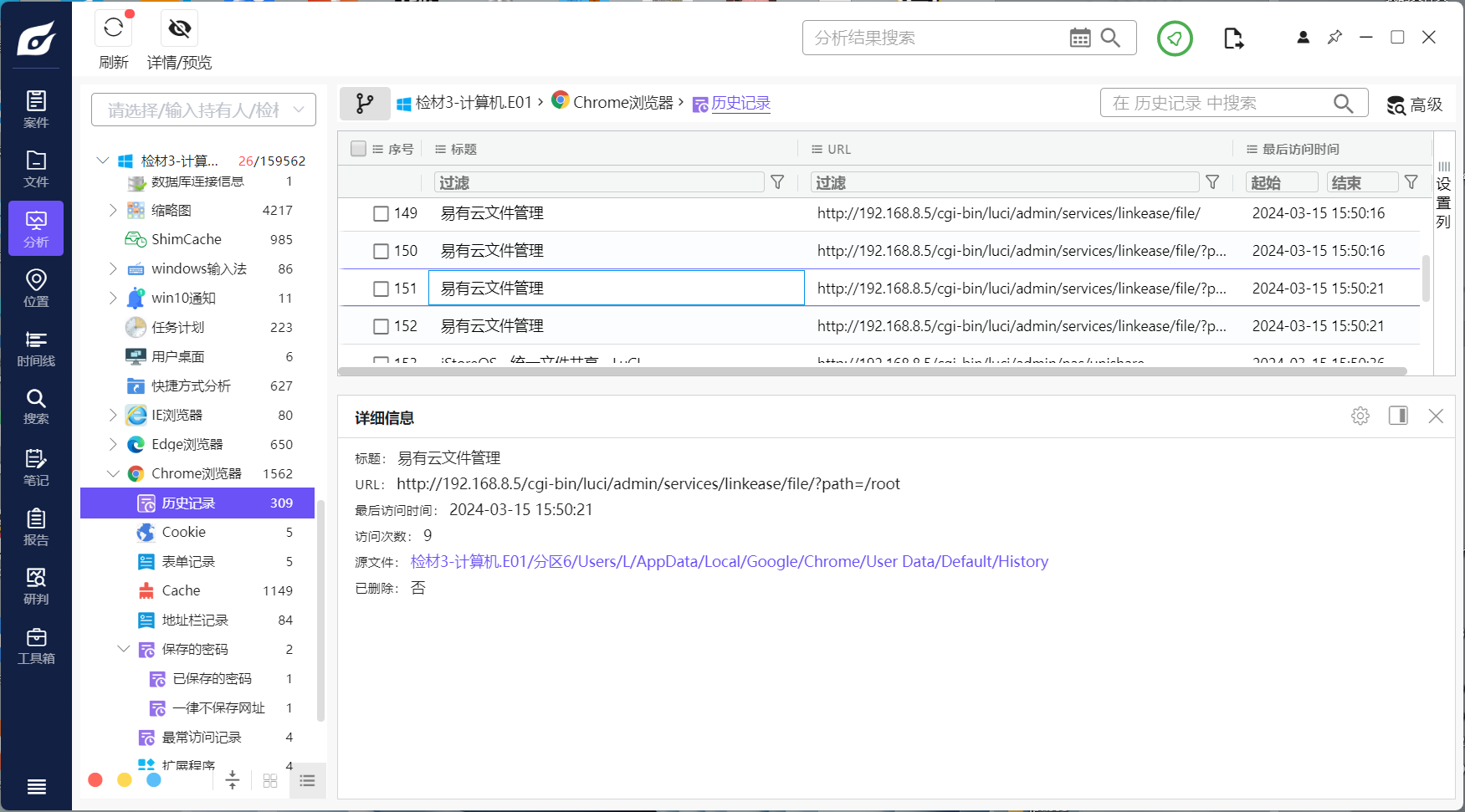

18、分析技术员赵某的Windows镜像,嫌疑人可能使用什么云来进行文件存储?

最喜欢看别人浏览记录了()

19、分析技术员赵某的Windows镜像,工资表密码是多少?

用之前的密码备份commonPwd.txt暴力破解BitLocker加密分区中的“名单.xlsx”文件,得到密码。

aa123456

20、分析技术员赵某的Windows镜像,张伟的工资是多少?

28300

浙公网安备 33010602011771号

浙公网安备 33010602011771号