Apache HTTPD 多后缀解析漏洞复现(Kali)

通过vulhub靶场进行复现操作

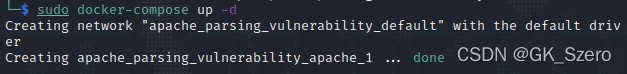

1.首先搭建靶场环境(采用Kali)

搭建成功

2.输入ip地址进入靶场

Apache HTTPD 支持一个文件拥有多个后缀,并为不同后缀执行不同的指令。

例如:xxxx.php.jpeg //拥有php和jpeg两个后缀

3.所以我们创建对应的文件,并输入一段php语言,并保存

上传文件到靶场

提交成功后得到提示,登陆网页:ip地址/uploadfiles/xxxx.php.jpeg

得到php版本代表成功复现,利用Apache解析漏洞进行getshell

最后别忘记 sudo docker-compose down 关闭靶场环境!

everything in your heart!

浙公网安备 33010602011771号

浙公网安备 33010602011771号