Wp - 青少年CTF - EzMisc

知识点:

- base64套娃;

- 科比密码解密;

- rabbit加密解密 ;

- 变异栅栏W型解密;

- 掩码爆破;

- winhex进行数据提取;

- 对十六进制首尾逆序;

- Rar压缩包文件头修复;

- wbStego4open加密解密;

- bmp文件长宽爆破(data matrix数据容量识别);

- data matrix 异或;

- datamatrix 识别。

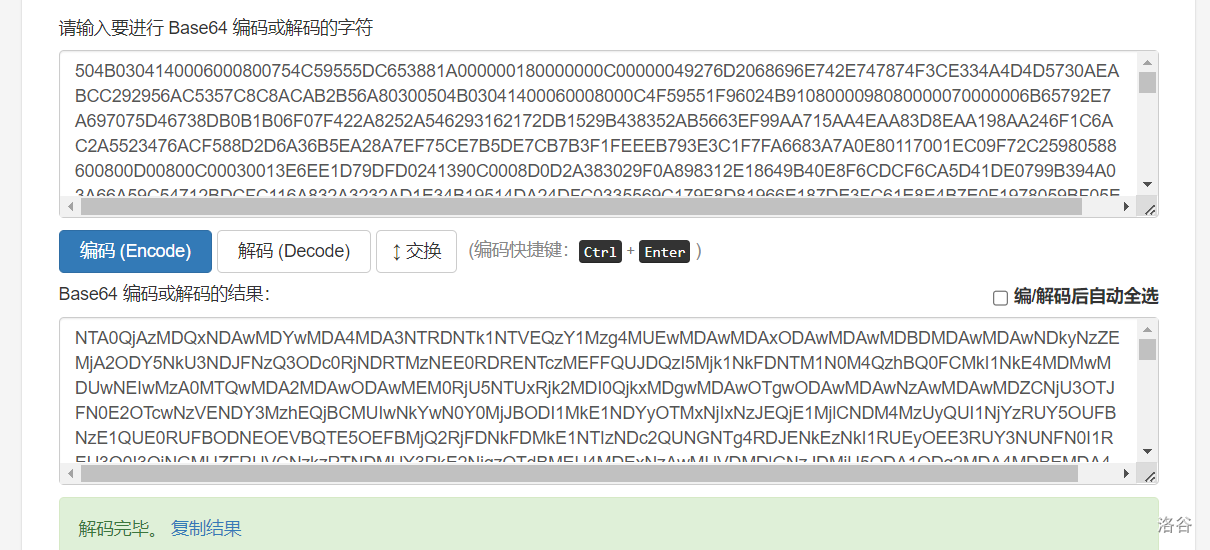

1.base64套娃

根据文件名提示可得5层base64解密。

2.解压缩包

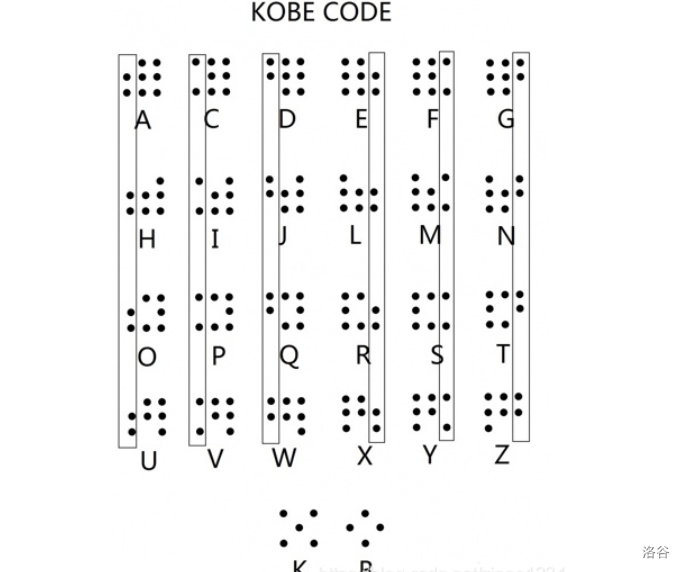

2.1 - 科比密码解密

根据对照表得到 \(AHOKB\) 密钥

2.2 - base64得到提示

确定是Rabbit加密。

在图片中发现被加密的密文。

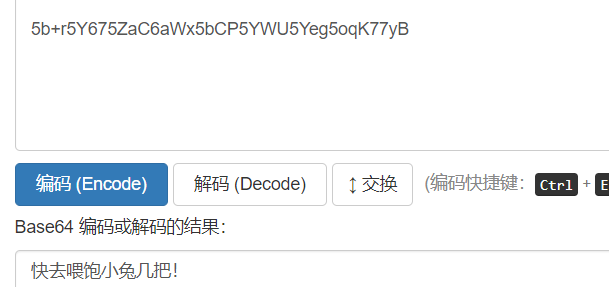

2.3 - Rabbit解密

在明文中找到key为压缩包部分密码。

2.4 - W型栅栏解密拿到提示

2.5 - 掩码爆破

得到真正的压缩包密码!

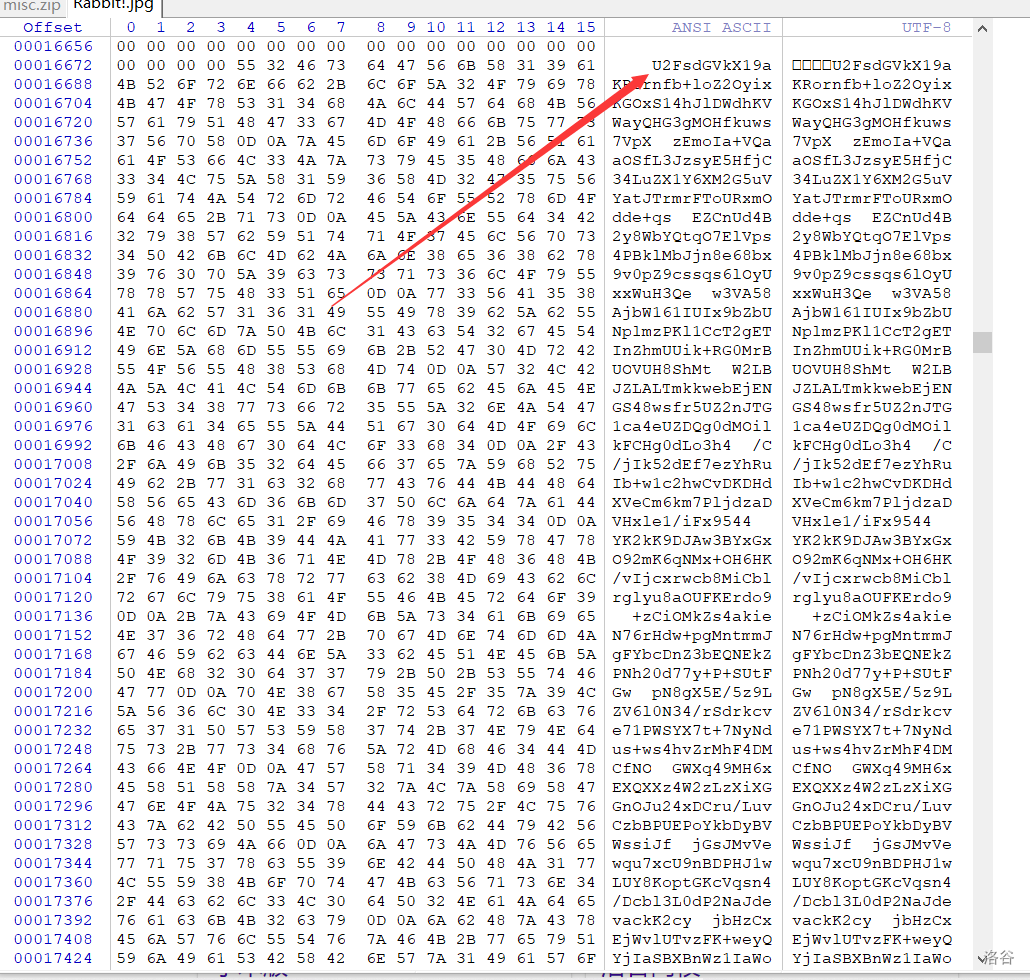

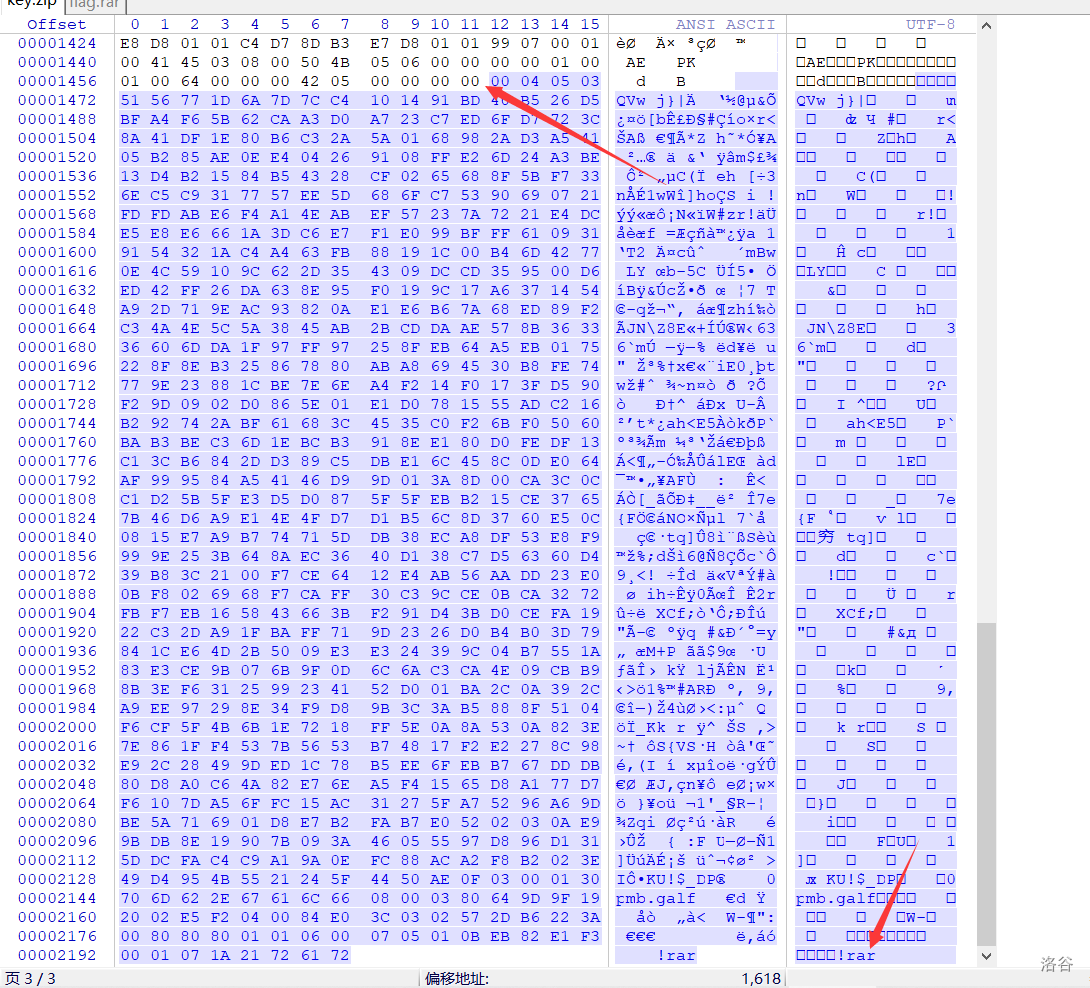

3. winhex分离文件

3.1 - Rar数据修复

对分离出的文件线进行首尾逆序, 再进行文件头修复,得到加密的压缩包。

逆序代码如下:

input = open('flag.rar', 'rb')

input_all = input.read()

ss = input_all[::-1]

output = open('flag1.rar', 'wb')

output.write(ss)

input.close()

output.close()

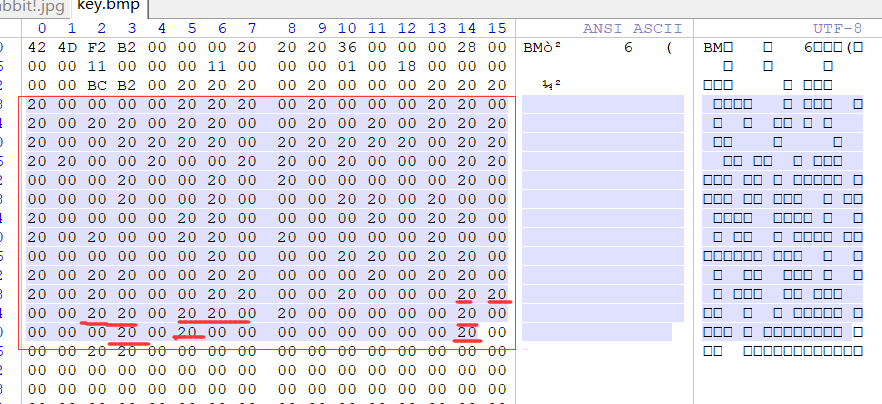

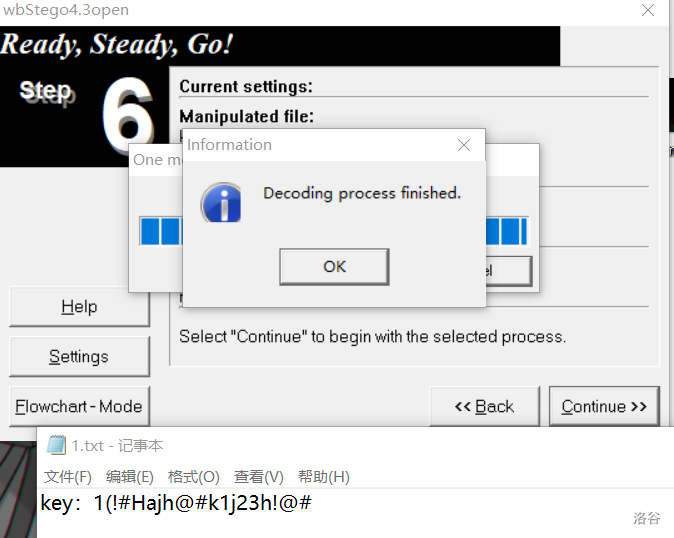

4. wbStego4open加密解密

发现十六进制中20较多,为wbStego4open加密特征故解密得到压缩包密码

5. bmp文件长宽爆破(data matrix数据容量识别)

5.1 - hint :数据容量为(x + 3) * (x + 3)

根据提示可得原图片为正方形,根据标准 \(data matrix\) 数据容量大小进行爆破得到原图片的长宽均为 \(7B\) 。

5.2 - 恢复data matrix原图

5.2.1 - 对图片进行异或还原

6. 识别data matrix

得到flag : qsnctf{**************}。

结语

希望大家对着wp自己一步一步复现,而不是直接抄flag哦~

看完了就麻烦关注一下S1gMa呗......博客以后就迁移到这里了,以后会不断更新文章的!

欢迎师傅交换友链,如有意愿添加QQ:137353546~

Wp - 青少年CTF - EzMisc ( 知识点挺多的哦~ )

Wp - 青少年CTF - EzMisc ( 知识点挺多的哦~ )

浙公网安备 33010602011771号

浙公网安备 33010602011771号